目录导航

项目地址:

GitHub:https://github.com/yaklang/yakit/

官网地址:

http://www.yaklang.io/products/intro/

Yakit简介

Yakit 是 Yak 的衍生项目,Yak 语言核心提供了非常强大的安全能力,但是限于使用形式,用户必须学习 Yak 语言并同时具备对安全的一定理解。

为了让 Yak 本身的安全能力更容易贴近大家的实际使用,我们在为 Yak 编写了 gRPC 服务器, 并使用这个服务器实现 / 构建了一个客户端:Yakit。

Yakit 是一个高度集成化的 Yak 语言安全能力的输出平台,使用 Yakit,我们可以做到:

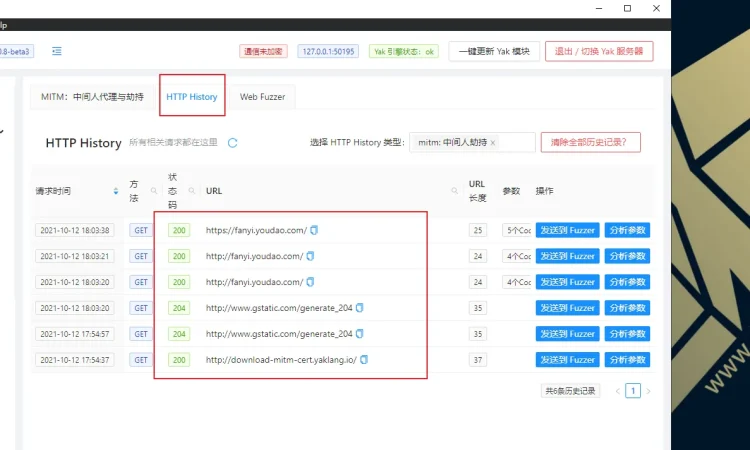

- 类 Burpsuite 的 MITM 劫持操作台

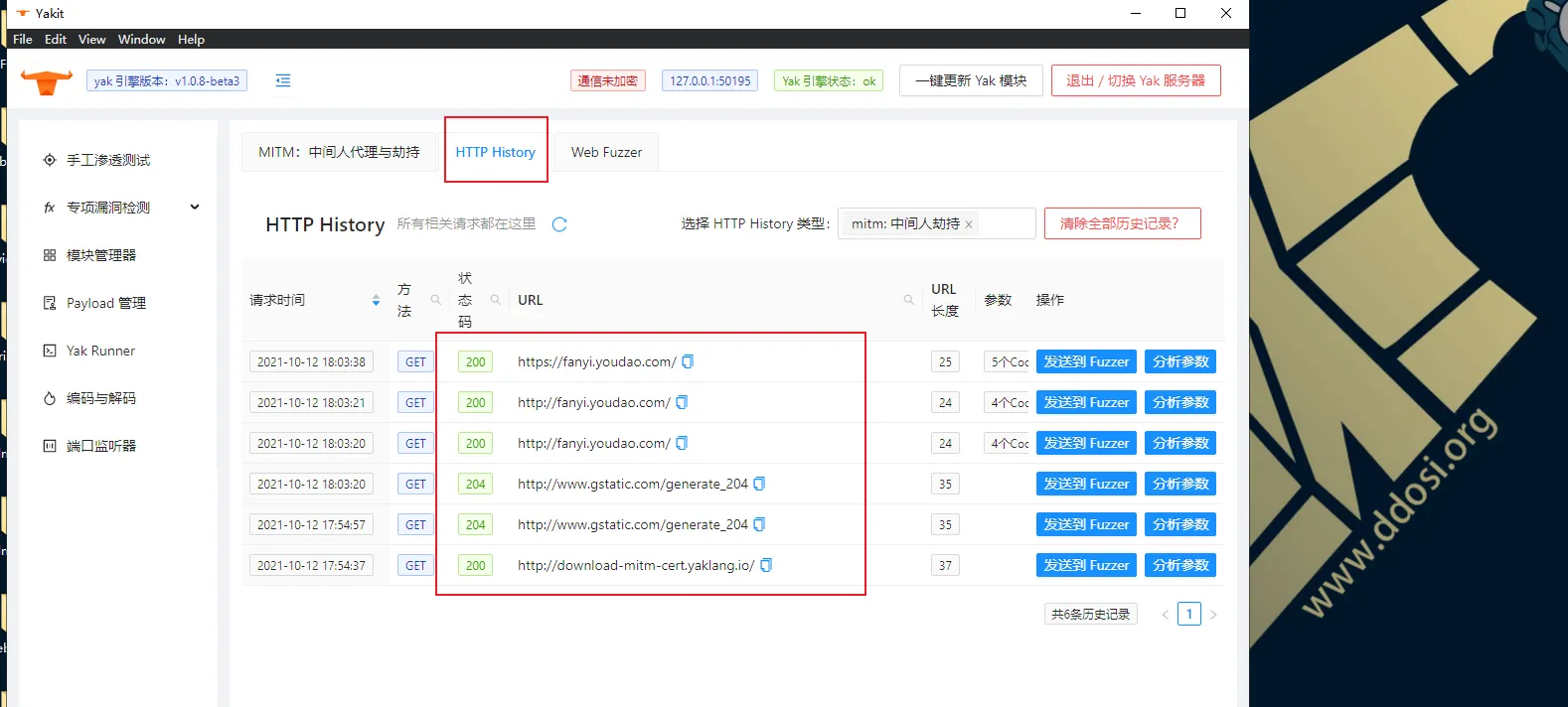

- 查看所有劫持到的请求的历史记录以及分析请求的参数

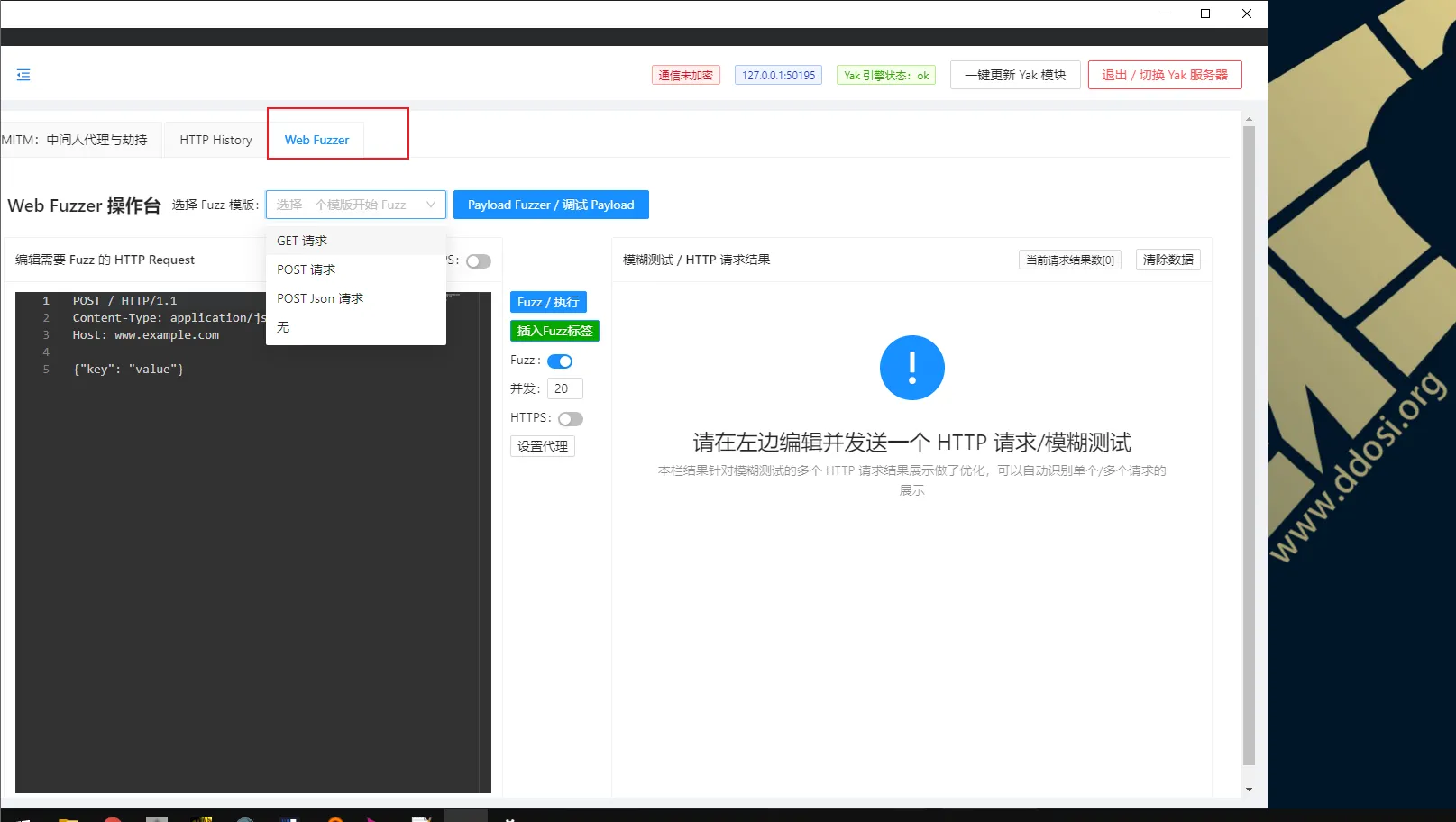

- 全球第一个可视化的 Web 模糊测试工具:Web Fuzzer

- Yak Cloud IDE:内置智能提示的 Yak 语言云 IDE

- ShellReceiver:开启 TCP 服务器接收反弹交互式 Shell 的反连

- 第三方 Yak 模块商店:社区主导的第三方 Yak 模块插件,你想要的应有尽有

- …

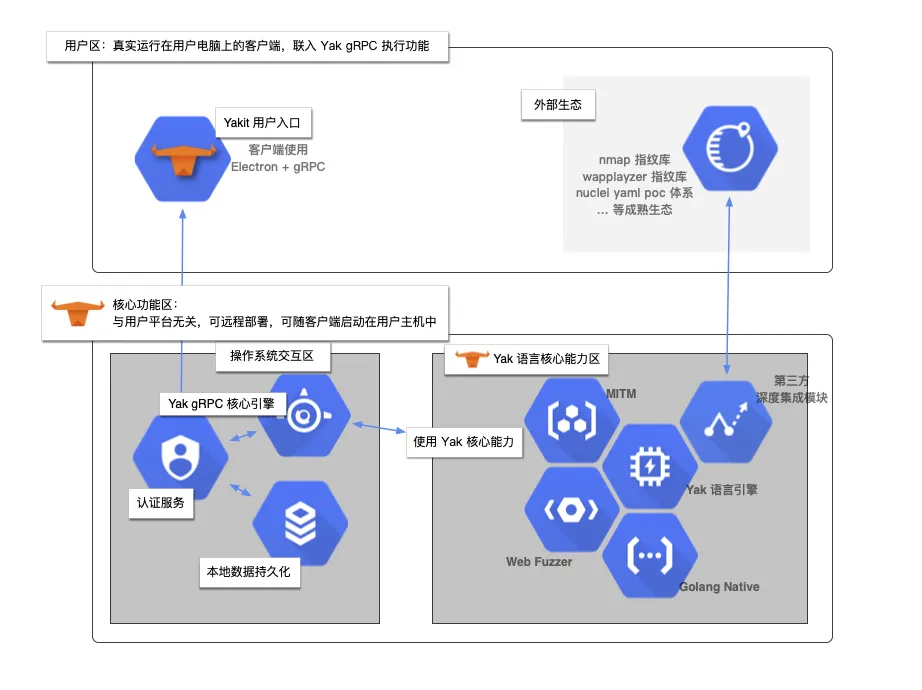

第一无二的 Yakit 架构

正如我们在上面提到的,Yakit 的核心并不在工具本身上,而是依托于 Yak gRPC 接口; 也就是说,我们可以仅仅只把 Yakit 当作一个 “视窗” 来操纵 Yak 引擎来完成我们想要实现的安全能力。

我们可以用一张图来简单解释一下 Yakit 的架构是怎么样与传统安全工具有所区别的:

安装引导

客户端主体安装

MacOS 安装 Yakit(1.0.8-beta3)

在 macOS 上安装 Yakit 非常容易,我们一般使用 Electron 打包出一个标准的 DMG 安装包,用户下载安装即可。

Windows 安装 Yakit(1.0.8-beta3)

在 Windows 上安装 Yakit 非常容易,作为一个标准的 windows electron 安装包,双击安装自动解压即可。

依赖说明

YAKIT 的能力需要 YAK 引擎

Yakit 所有的能力都建立在 Yak 引擎提供对应版本的 gRPC 接口支持的基础上。

所以,Yak 引擎启动之后,Yakit 才能连接执行各种各样的安全能力。

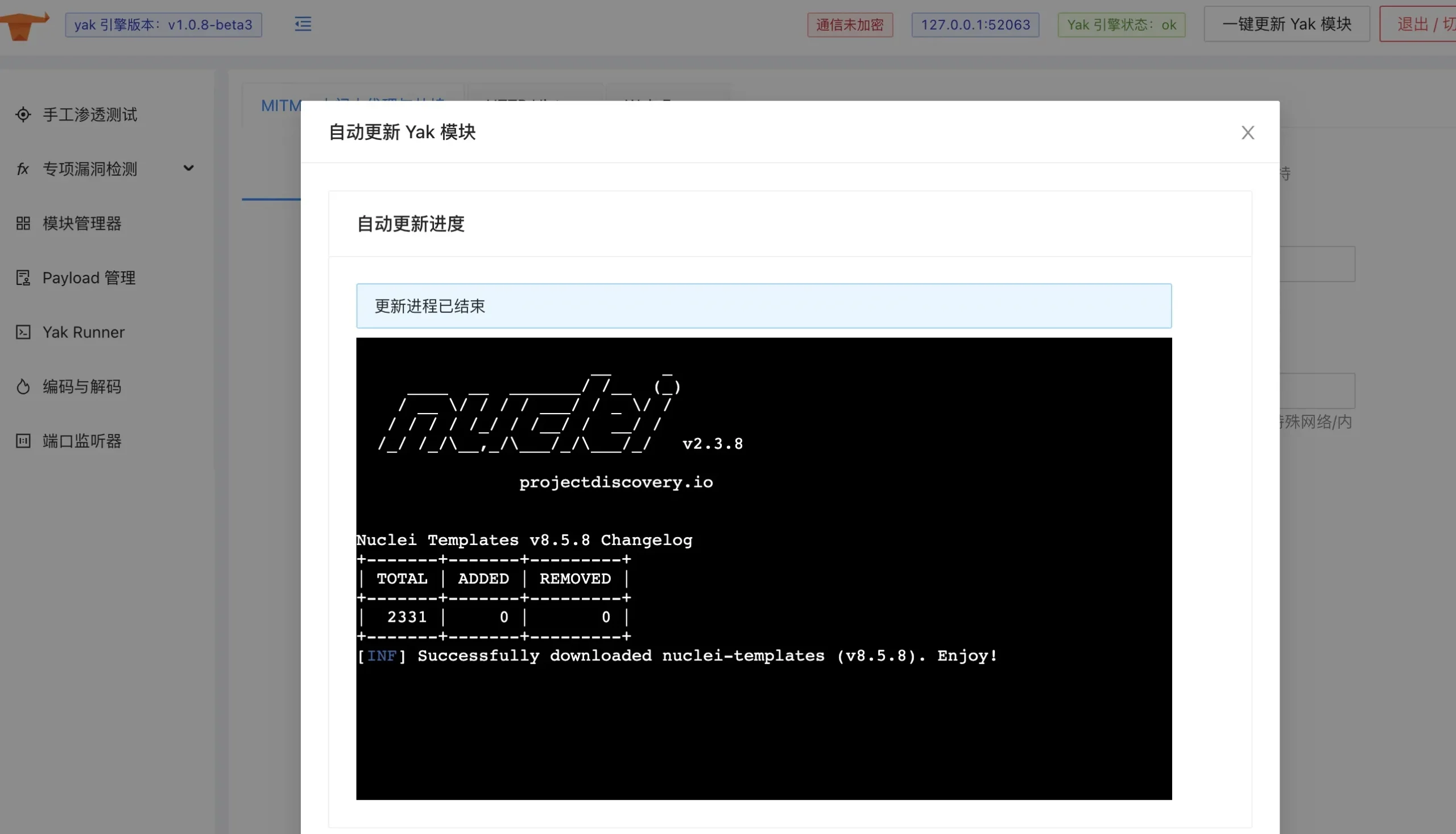

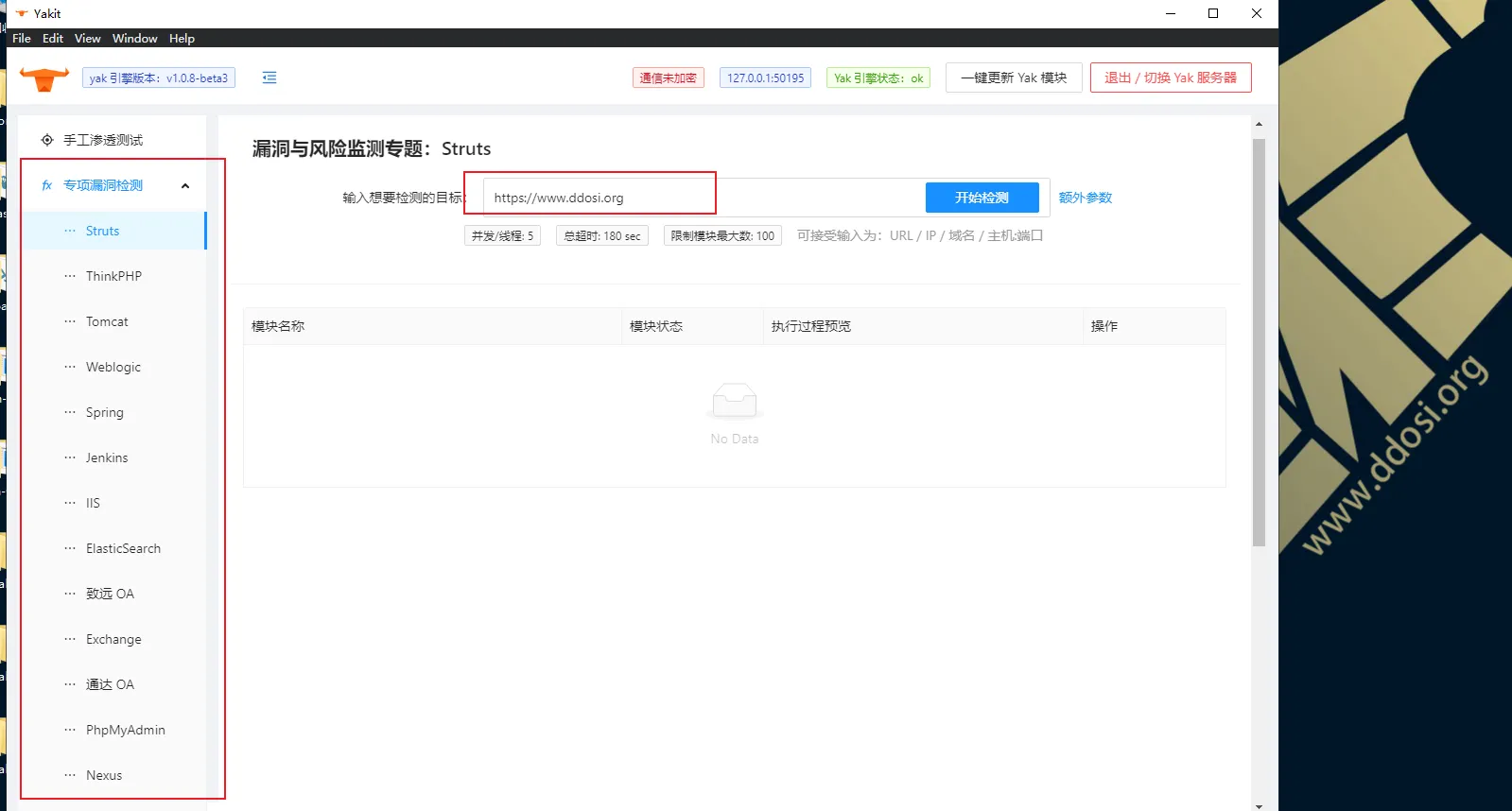

Yak 模块与专项漏洞检测

专项漏洞检测 PoC 使用 nuclei 生态下的 yaml templates, 但是由于 Yakit 接管了 nuclei 的 templates 的管理,可以为 nuclei 模块生成 Yak 模块的执行过程。

所以用户一般在 Yakit(>=1.0.8-beta3 版本) 的右上角点击 “一键更新”

操作步骤如下:

点击之后,我们将会看到 PoC 更新的整个流程,更新成功后,结果如下

没有更新成功?

一般情况下,没有更新成功可能的原因有两个

- 网络状况

- Yakit 本地资源目录权限/Owner 配置不合理

如果是第二个原因,可以参考下一节的相关解释来进行操作。

用户数据与本地文件存储

一般来说,本地文件与用户存储数据将会存储在 $HOME/yakit-projects/ 目录下。

目录中的文件包括

- MITM 需要用到的根证书与根证书的密钥

- sqlite3 格式的数据库,数据库的内容是 Yakit 使用的记录,包括劫持到的请求,PoC等

权限说明

用户需要保持这个本地用户文件的目录权限为 0755,并且与日常使用用户在同一个组或者同一个用户下

如果权限配置不合理,将会导致 yak grpc 引擎无法正常启动,Yakit 功能失效。

如果本地数据库权限配置不合理,将会导致无法写入数据等问题造成 Yakit 功能不可用。

可以通过如下方式修复

MACOS 下调整资源目录的 OWNER

sudo chown -R user ~/yakit-projectsCopy

MACOS 下调整资源目录的读写权限

sudo chmod 0755 ~/yakit-projectsCopy

Happy Hunting!

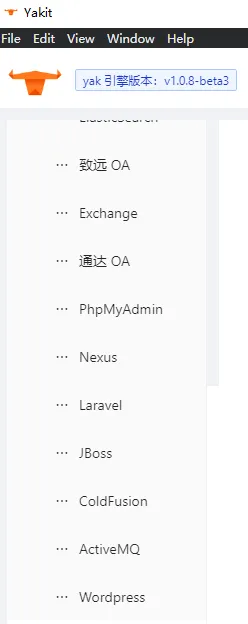

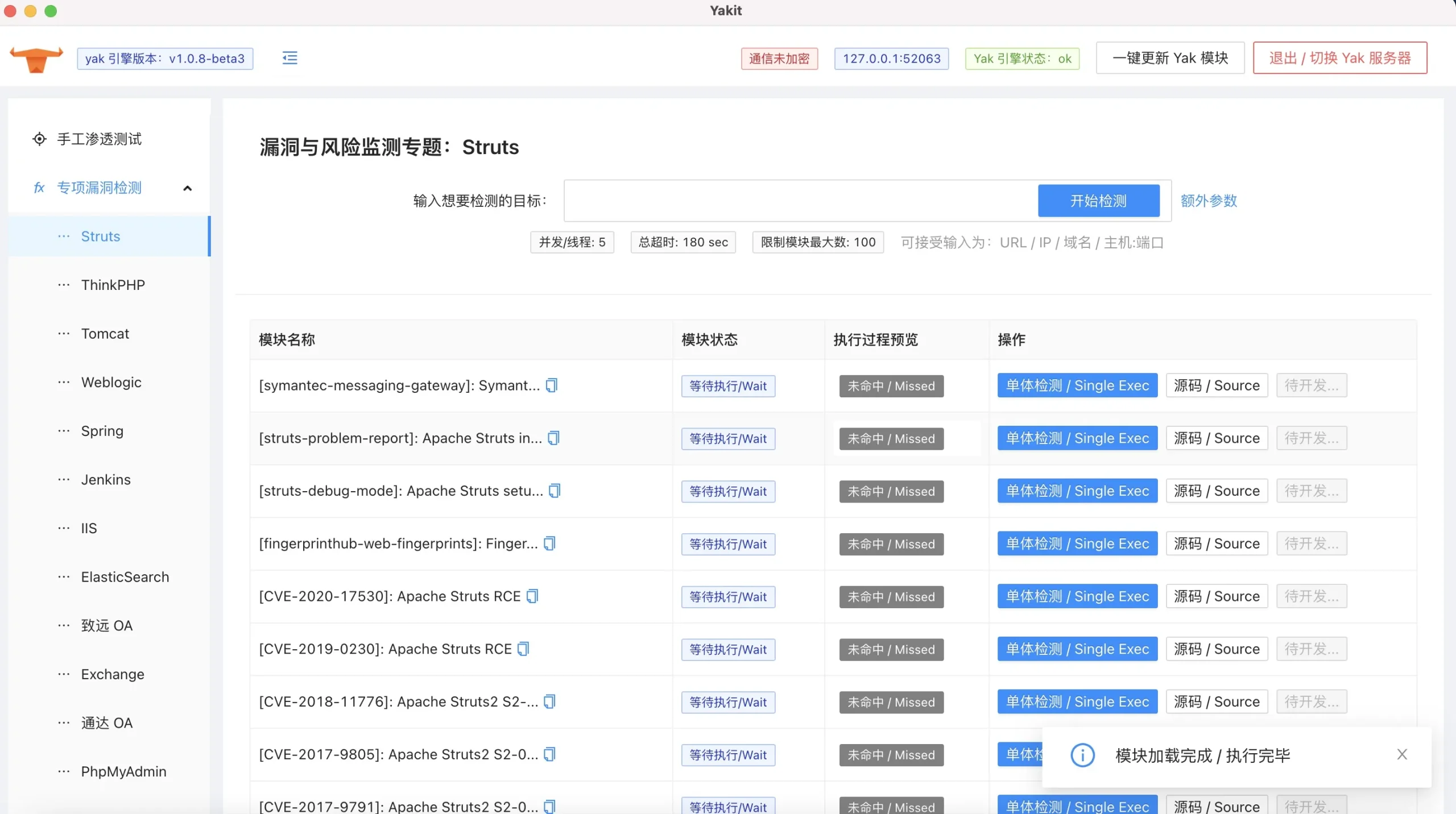

当我们更新完 PoC 重启之后,点击 “专项漏洞检测”,任意打开一个专项漏洞可以看到如下内容

其他网盘下载地址:

云中转网盘:

①MacOS安装包:

yunzhongzhuan.com/#sharefile=kSTMOHua_14018

②Windows安装包:

yunzhongzhuan.com/#sharefile=mDm4rR8J_14025

解压密码: www.ddosi.org

使用截图

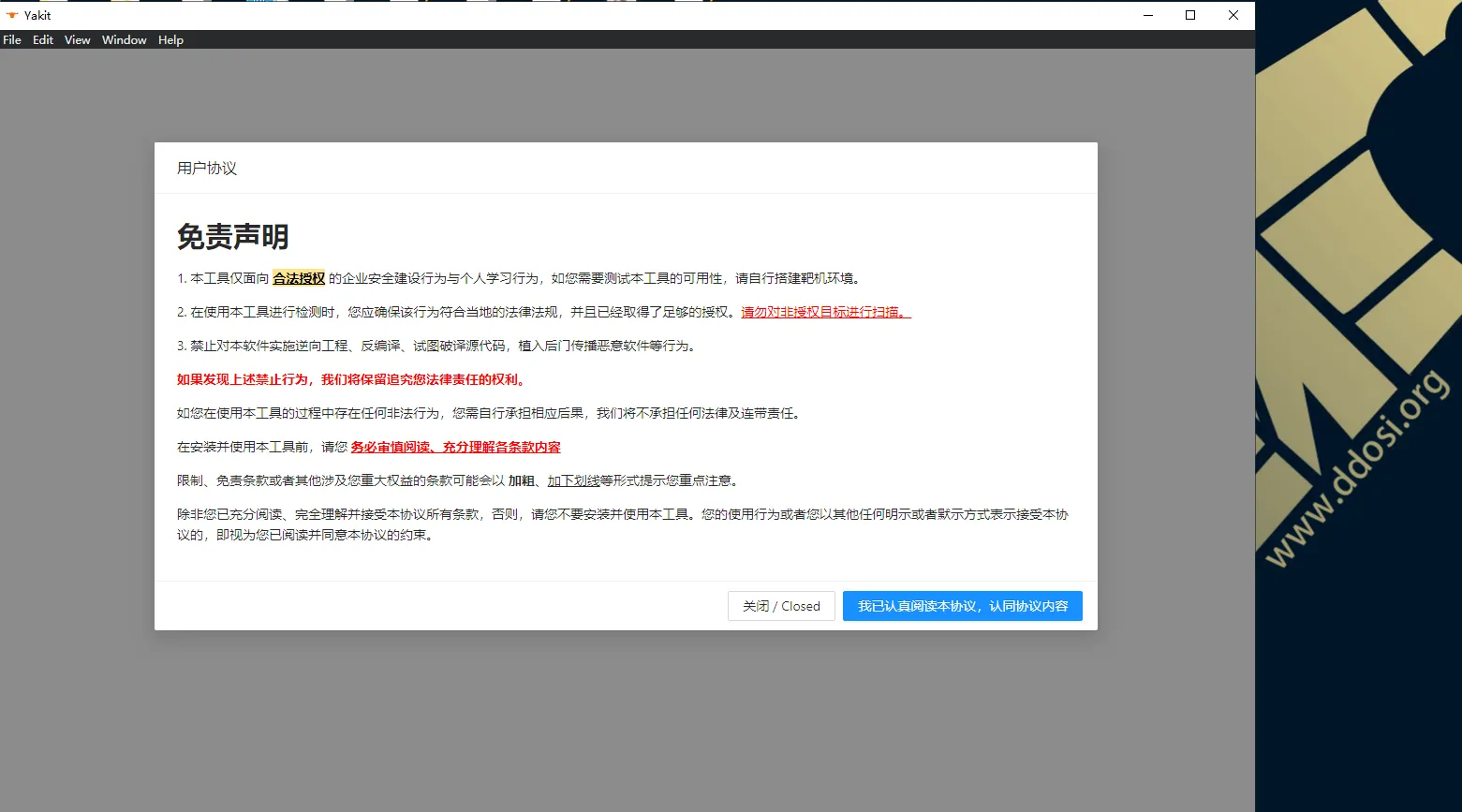

协议

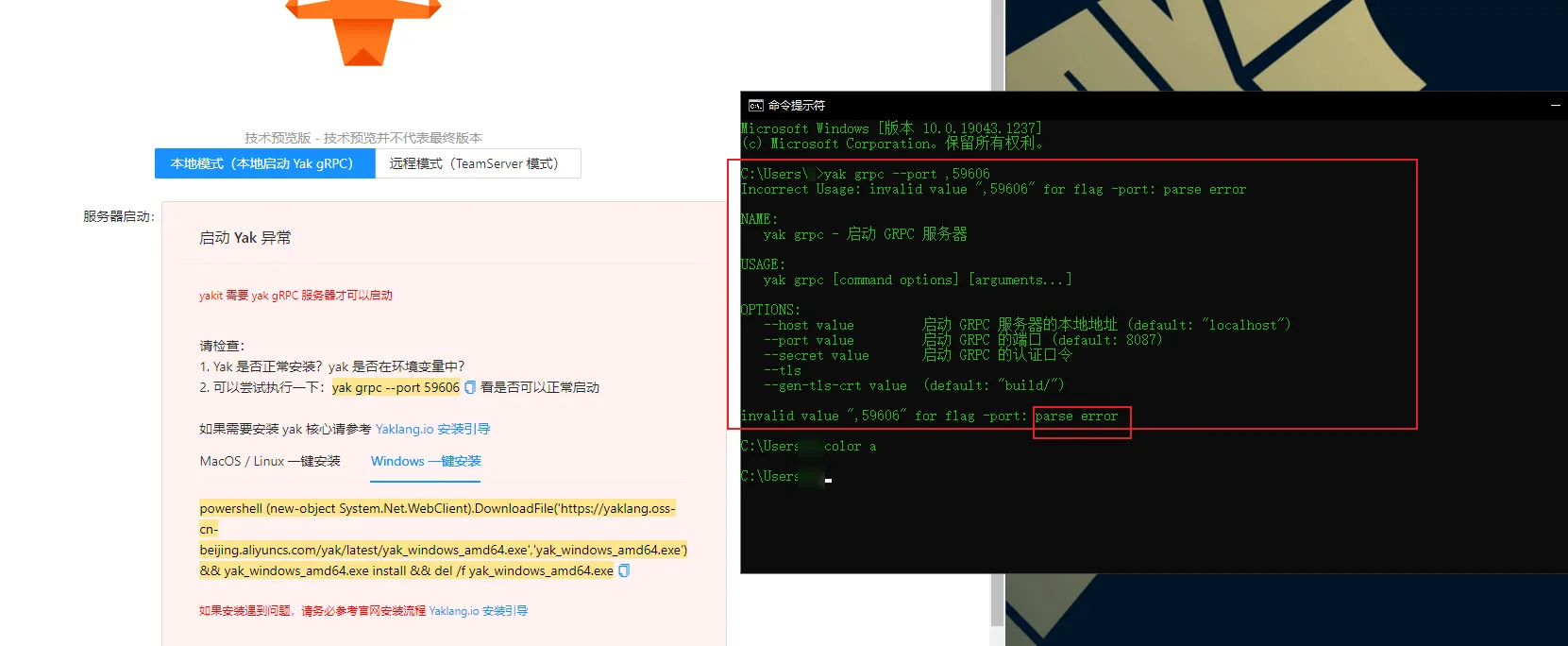

翻车现场

开玩笑的,继续

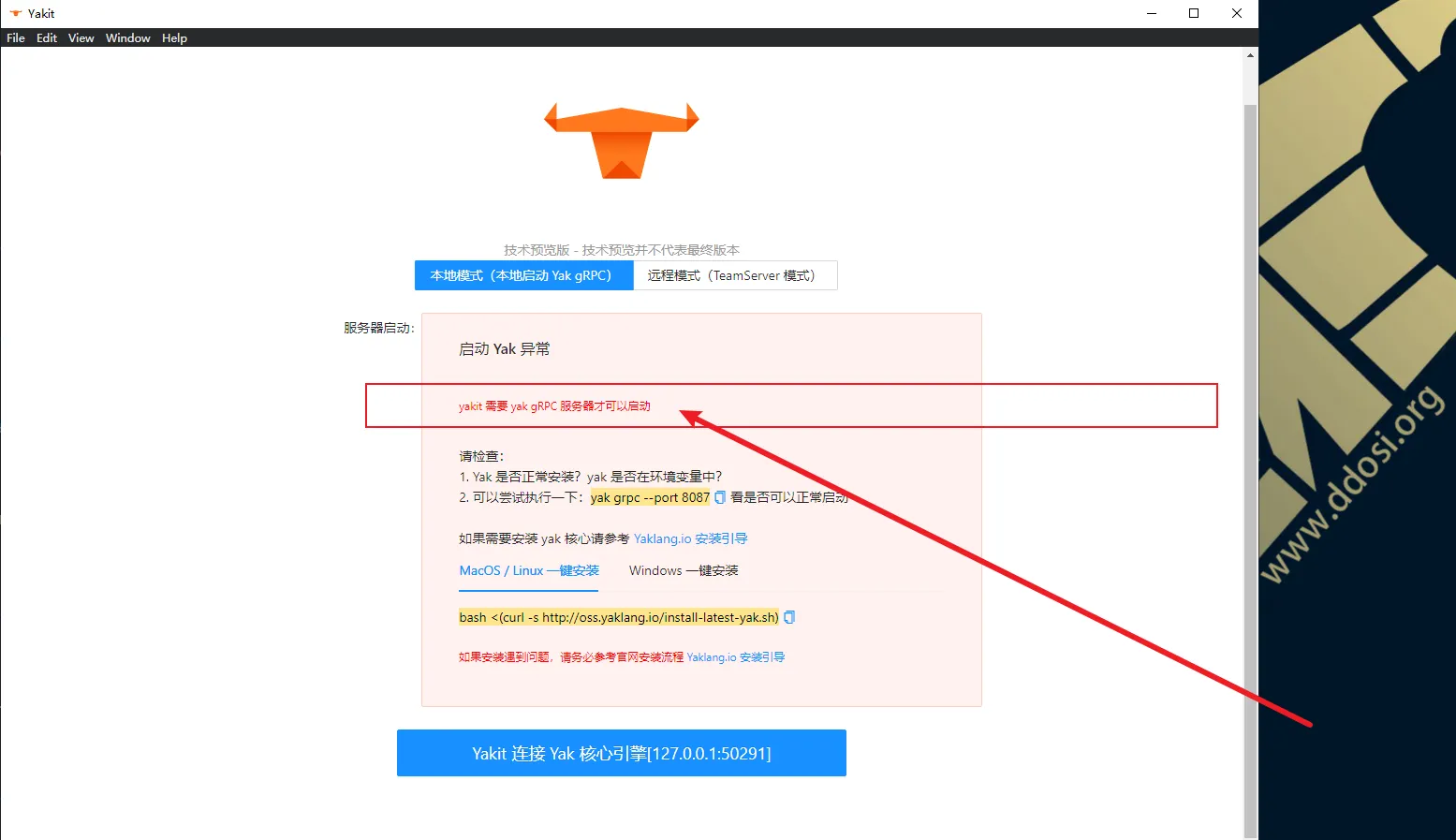

启动 Yak 异常解决办法

yakit 需要 yak gRPC 服务器才可以启动

请检查:

- Yak 是否正常安装?yak 是否在环境变量中?

- 可以尝试执行一下:yak grpc –port 59606 看是否可以正常启动

如果需要安装 yak 核心请参考 Yaklang.io 安装引导

MacOS / Linux 一键安装 yak gRPC 服务器

MacOS / Linux 一键安装命令

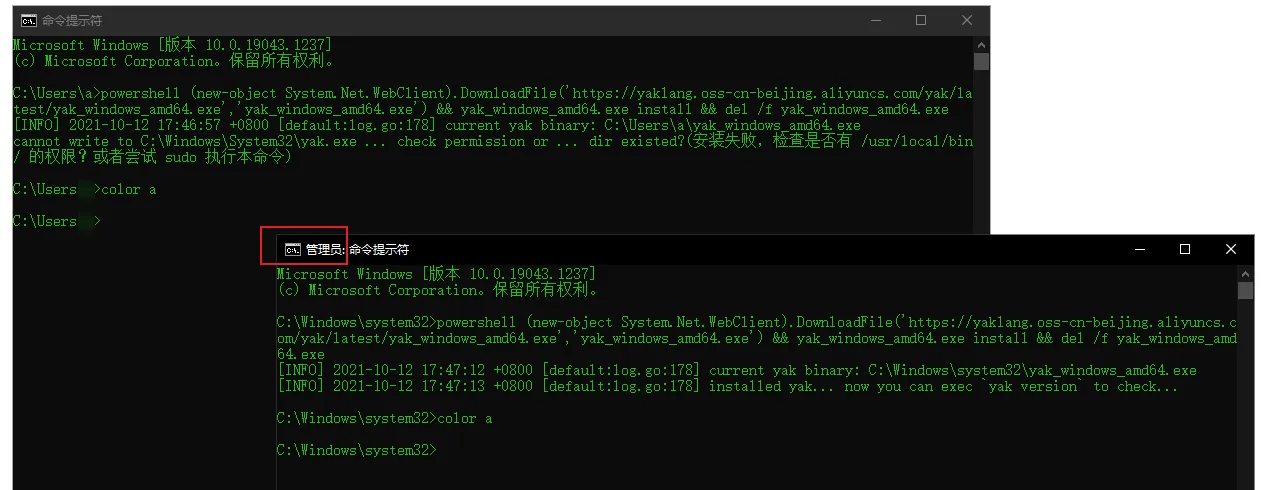

bash <(curl -s http://oss.yaklang.io/install-latest-yak.sh)Windows一键安装命令

powershell (new-object System.Net.WebClient).DownloadFile('https://yaklang.oss-cn-beijing.aliyuncs.com/yak/latest/yak_windows_amd64.exe','yak_windows_amd64.exe') && yak_windows_amd64.exe install && del /f yak_windows_amd64.exe

务必使用管理员身份运行cmd,否则吃席.

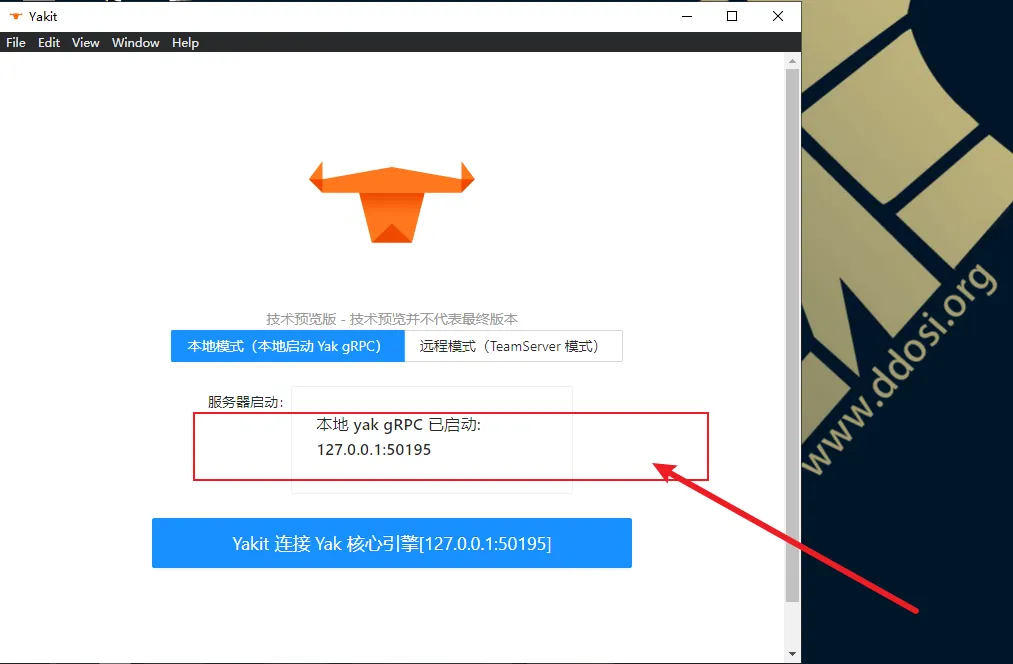

重启软件后正常使用,连接正常

成功点亮yakit

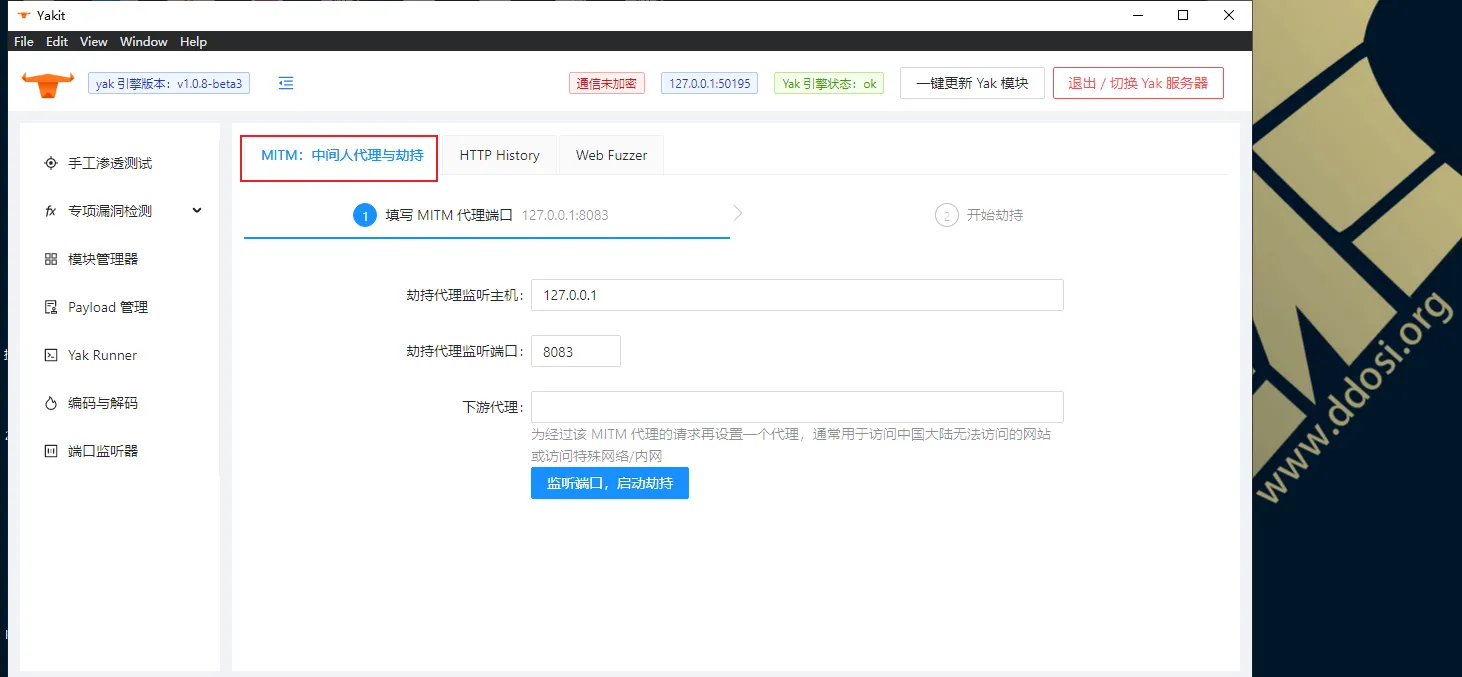

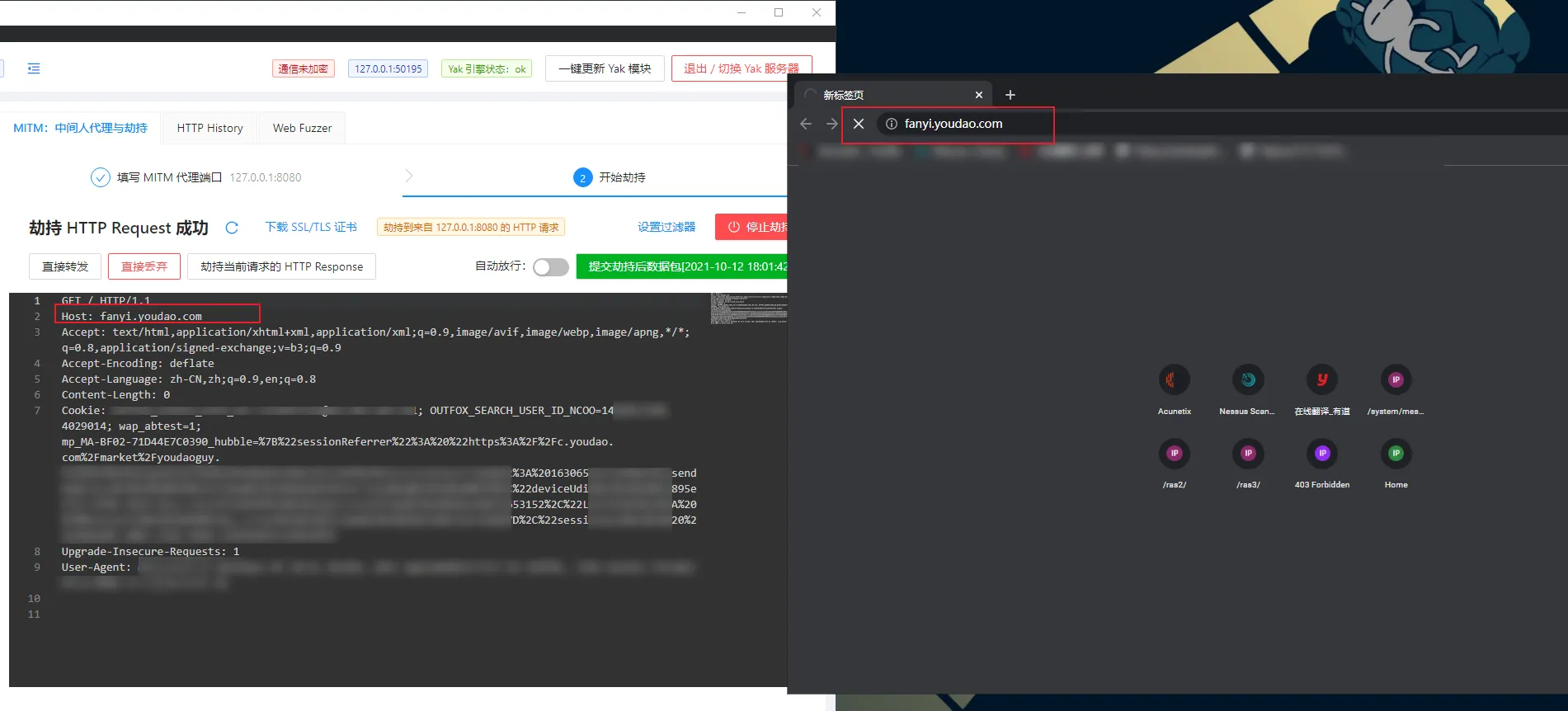

MITM中间人攻击

这个劫持https需要下载证书

http://download-mitm-cert.yaklang.io/

下载导入即可

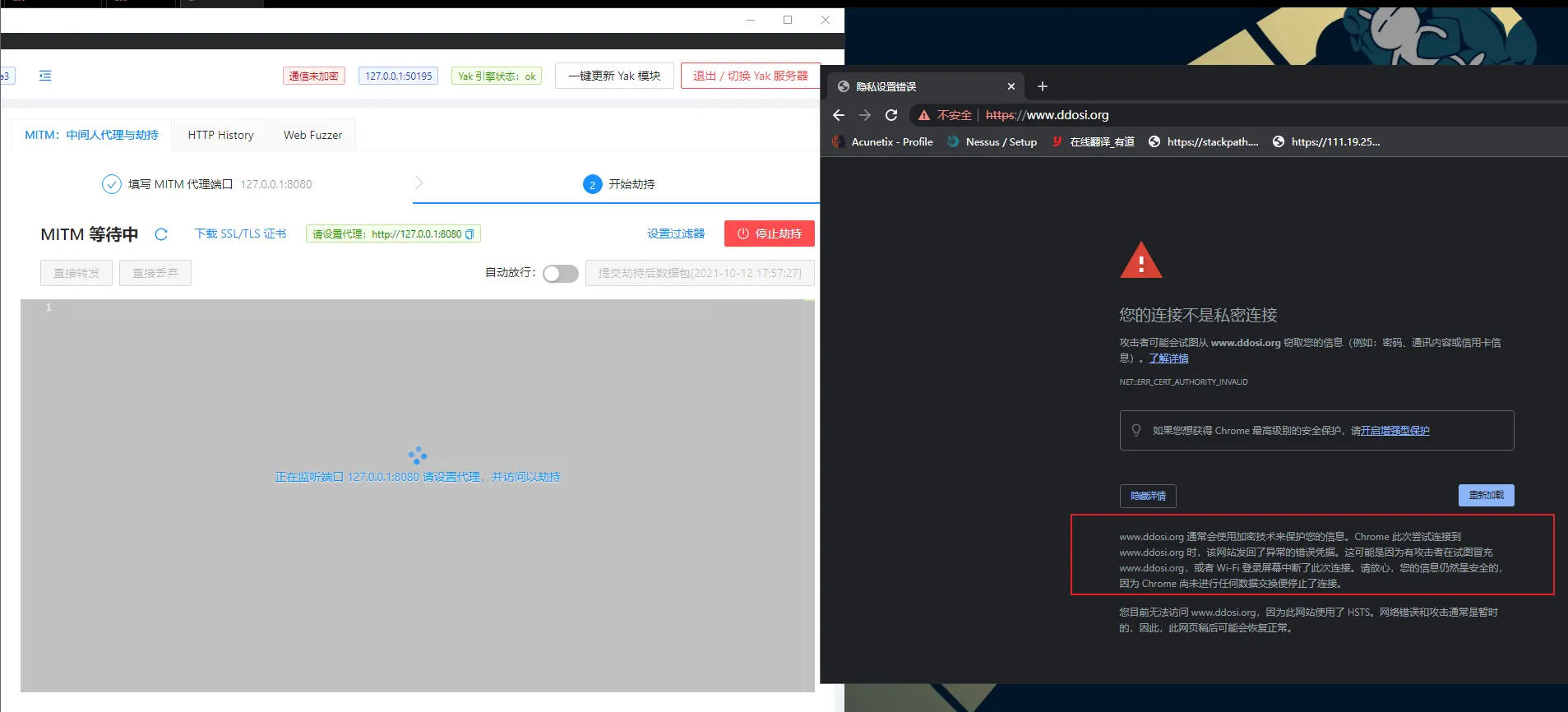

劫持自己网站[http://www.ddosi.org]试试

翻车:

再试试其他网站:

http历史记录

fuzz模块

专项漏洞检查

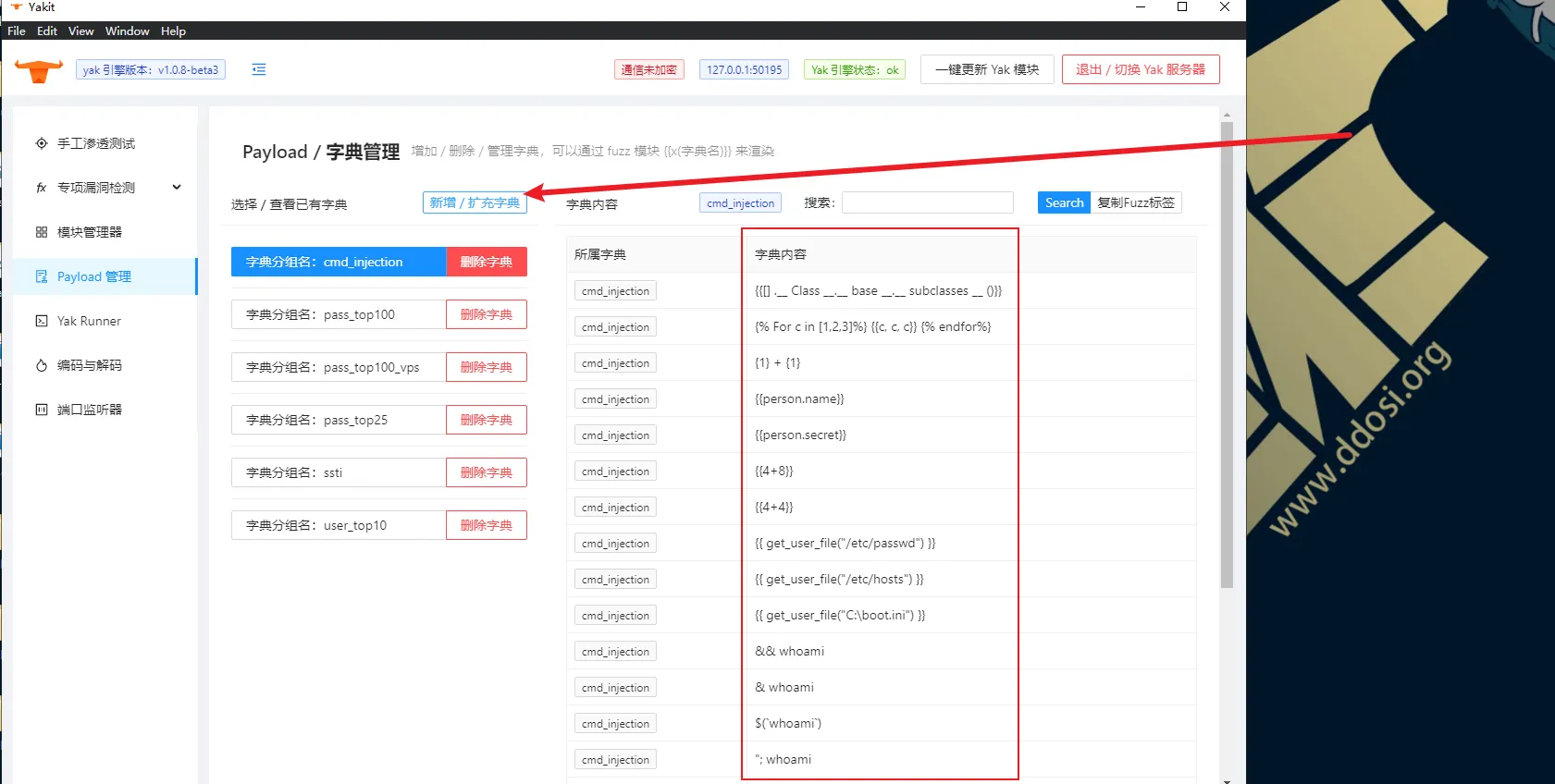

payload管理

可自行导入payload

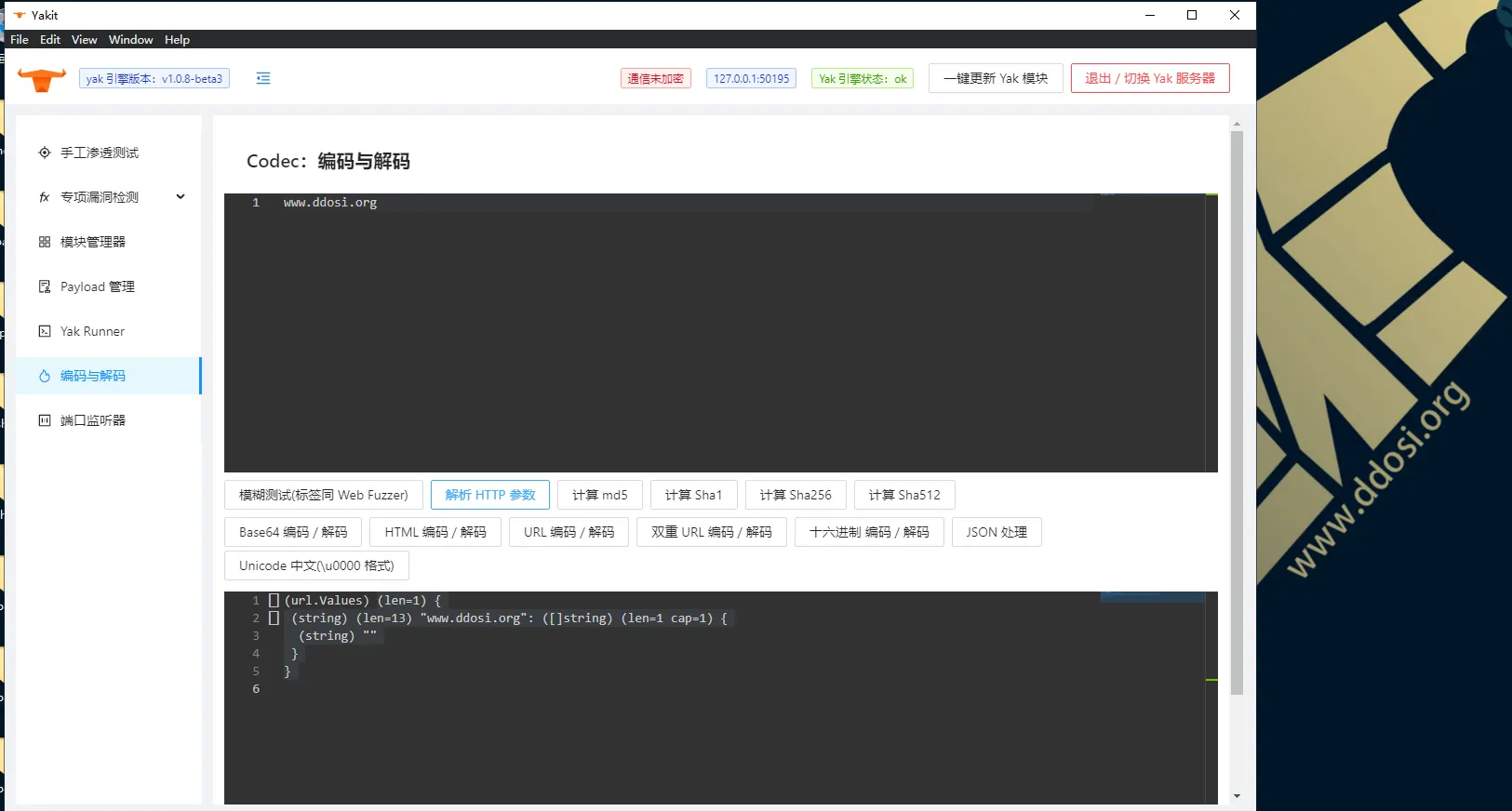

编码工具

注意事项:

安装完先更新yak模块,不然你会发现不好使.

各种报错到官网和GitHub查看解决办法

其他功能自行摸索.

转载请注明出处及链接.