目录导航

WELA简介

WELA (Windows Event Log Analyzer)

Yamato Security 的 WELA(Windows 事件日志分析器)旨在成为 Windows 事件日志的瑞士军刀。目前,WELA 最大的功能是创建一个易于分析的登录时间线,以帮助进行快速取证和事件响应。WELA 的登录时间线生成器将仅将多个登录日志条目(4624、4634、4647、4672、4776)中的有用信息合并为单个事件,通过忽略大约 90% 的噪音来执行数据缩减,并将转换任何难以读取的数据(例如十六进制状态代码)转换为人类可读的格式。

在 Windows Powershell 5.1 上测试过,但可能适用于以前的版本。不幸的是,它不适用于 Powershell Core,因为它没有读取 Windows 事件日志的内置功能。

特征

- 用 PowerShell 编写,因此易于阅读和自定义。

- 快速取证登录时间线生成器

- 检测横向移动、系统使用、可疑登录、易受攻击的协议使用等…

- 登录事件降噪 90% 以上

- 计算登录已用时间

- 图形界面分析

- 登录类型摘要

- 实时分析和离线分析

- 日语支持

- 事件 ID 统计

- 输出到 CSV 以在 Timeline Explorer 等中进行分析…

- 在禁用 NTLM 之前分析 NTLM 使用情况

- 西格玛规则

- 自定义攻击检测规则

- 远程分析

- 登录统计

WELA下载地址

GitHub

WELA-0.5.0.zip4.24 MB

用法

目前,请使用 Windows Powershell 5.1。您将需要本地管理员访问权限才能进行实时分析。

Analysis Source (Specify one):

-LiveAnalysis : Creates a timeline based on the live host's log

-LogFile <path-to-logfile> : Creates a timelime from an offline .evtx file

-LogDirectory <path-to-logfiles> (Warning: not fully implemented.) : Analyze offline .evtx files

-RemoteLiveAnalysis : Creates a timeline based on the remote host's log

Analysis Type (Specify one):

-AnalyzeNTLM_UsageBasic : Returns basic NTLM usage based on the NTLM Operational log

-AnalyzeNTLM_UsageDetailed : Returns detailed NTLM usage based on the NTLM Operational log

-EventID_Statistics : Output event ID statistics

-LogonTimeline : Output a condensed timeline of user logons based on the Security log

-SecurityAuthenticationSummary : Output a summary of authentication events for each logon type based on the Security log

Analysis Options:

-StartTimeline "<YYYY-MM-DD HH:MM:SS>" : Specify the start of the timeline

-EndTimeline "<YYYY-MM-DD HH:MM:SS>" : Specify the end of the timeline

-LogonTimeline Analysis Options:

-IsDC : Specify if the logs are from a DC

Output Types (Default: Standard Output):

-SaveOutput <outputfile-path> : Output results to a text file

-OutputCSV : Outputs to CSV

-OutputGUI : Outputs to the Out-GridView GUI

General Output Options:

-USDateFormat : Output the dates in MM-DD-YYYY format (Default: YYYY-MM-DD)

-EuropeDateFormat : Output the dates in DD-MM-YYYY format (Default: YYYY-MM-DD)

-UTC : Output in UTC time (default is the local timezone)

-Japanese : Output in Japanese

-LogonTimeline Output Options:

-HideTimezone : Hides the timezone

-ShowLogonID : Show logon IDs

Other:

-ShowContributors : Show the contributors

-QuietLogo : Do not display the WELA logo

有用的选项

显示事件 ID 统计信息以了解有哪些类型的事件:

./WELA.ps1 -LogFile .\Security.evtx -EventIDStatistics

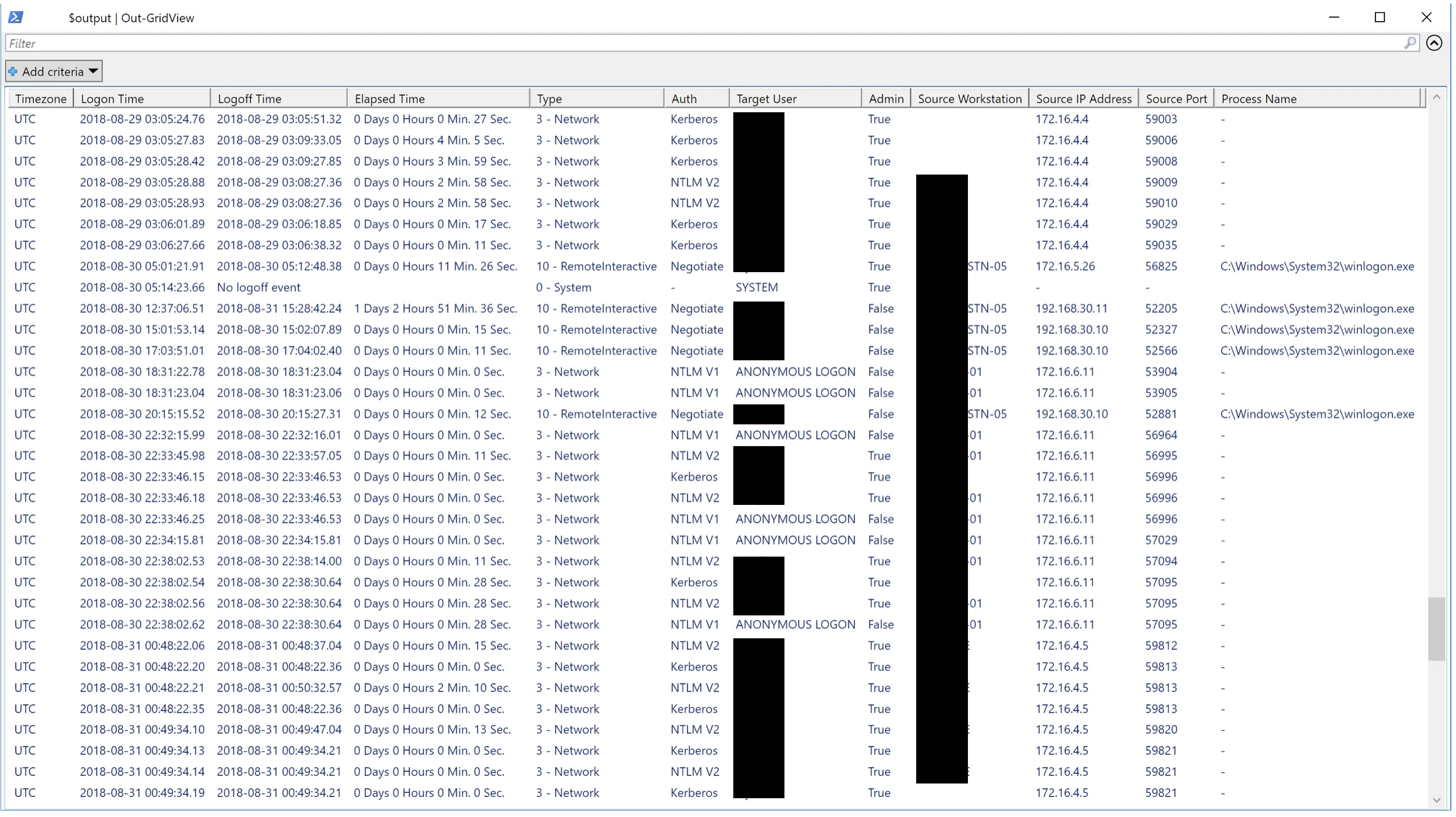

通过离线分析以 UTC 时间输出到 GUI 创建时间线:

.\WELA.ps1 -LogFile .\Security.evtx -LogonTimeline -OutputGUI -UTC

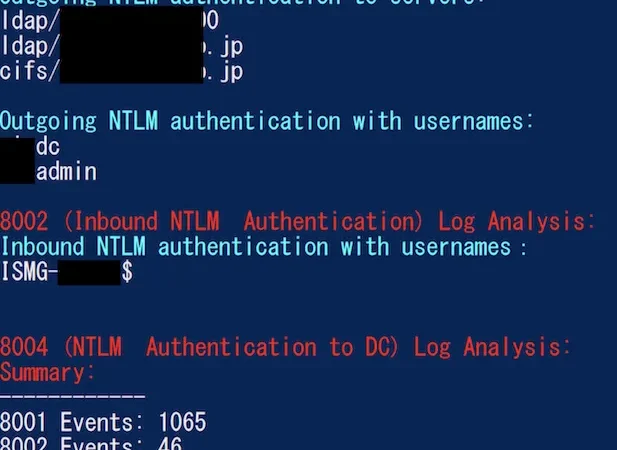

在禁用之前分析 NTLM 操作日志以了解 NTLM 使用情况:

.\WELA.ps1 -LogFile .\DC1-NTLM-Operational.evtx -AnalyzeNTLM_UsageBasic

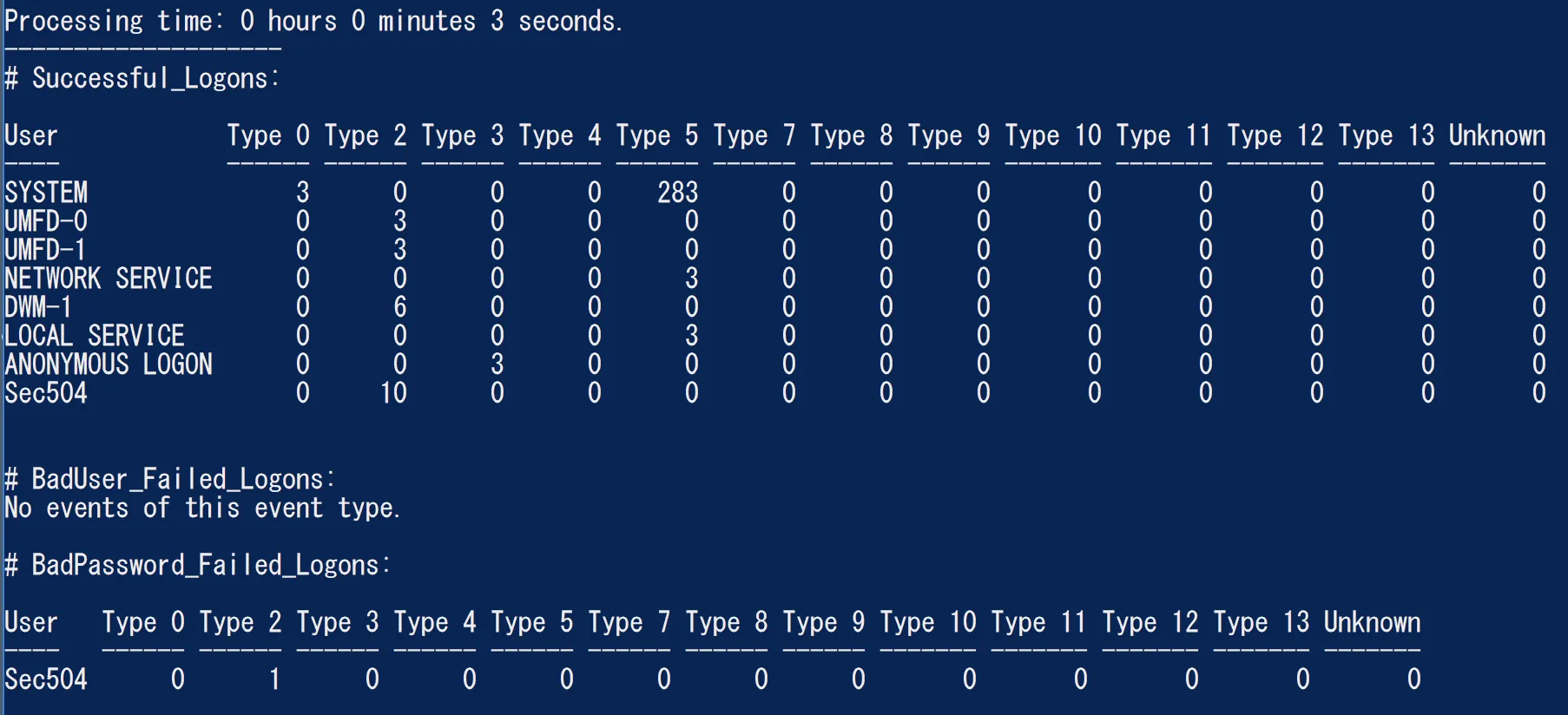

活动机器上的安全登录统计信息:

.\WELA.ps1 -LiveAnalysis -SecurityAuthenticationSummary

截图

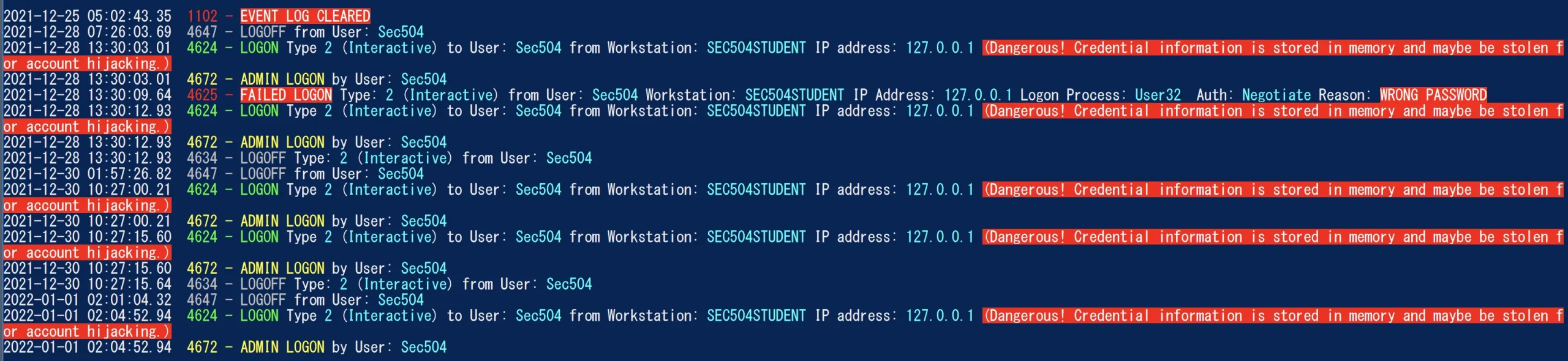

人类可读的时间表:

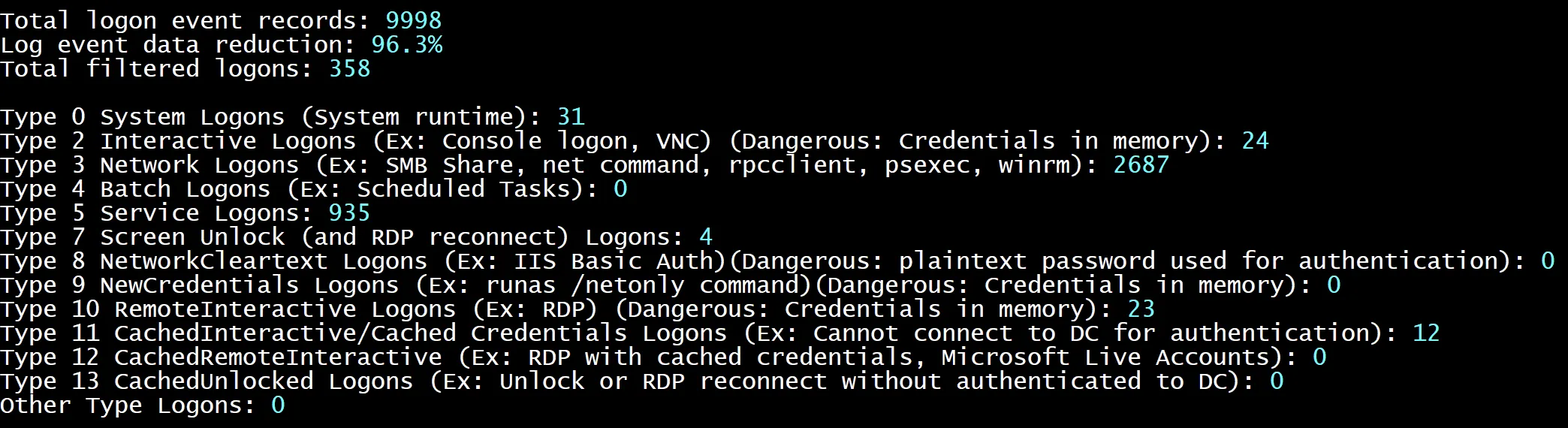

登录类型统计:

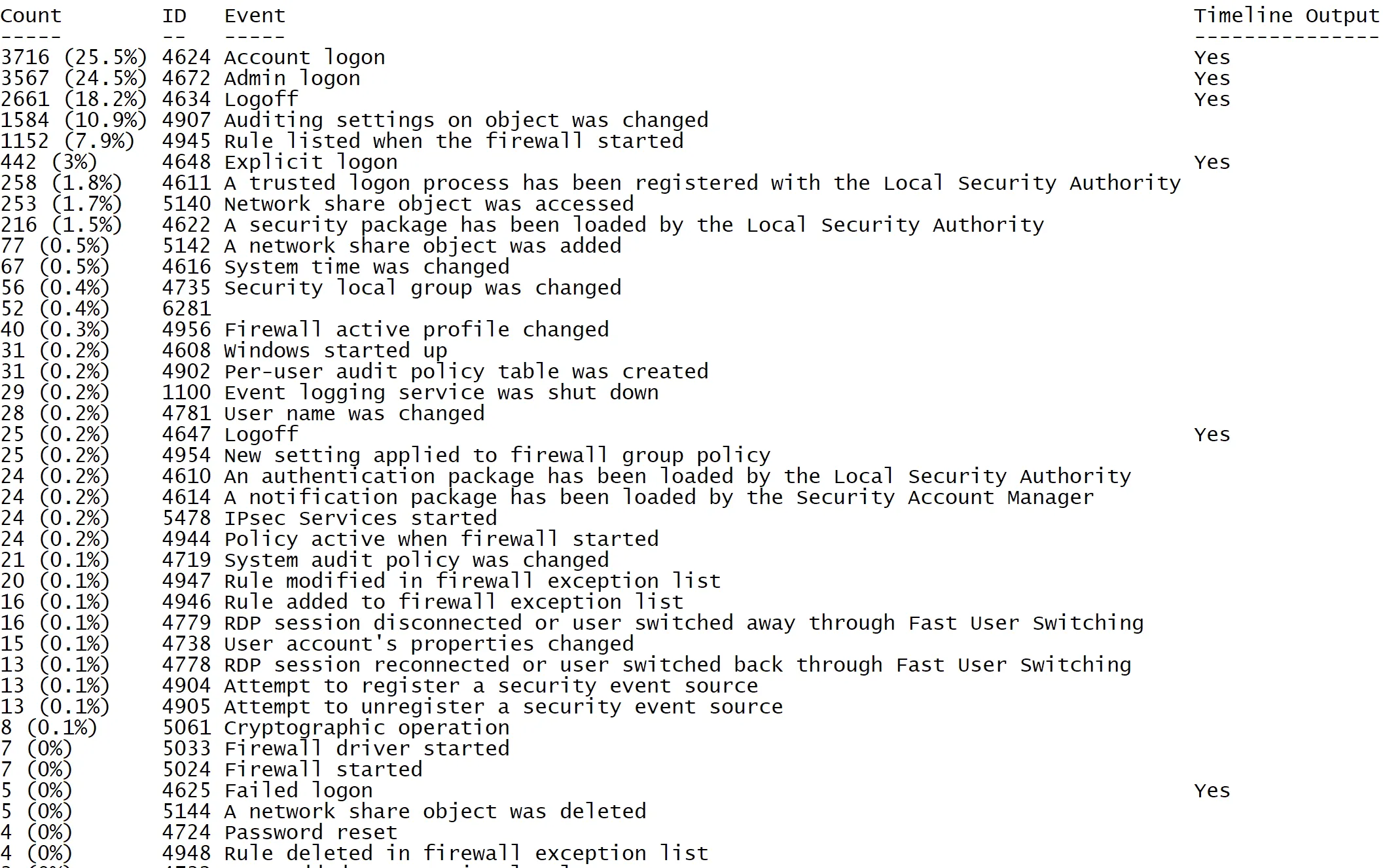

事件 ID 统计:

登录类型摘要:

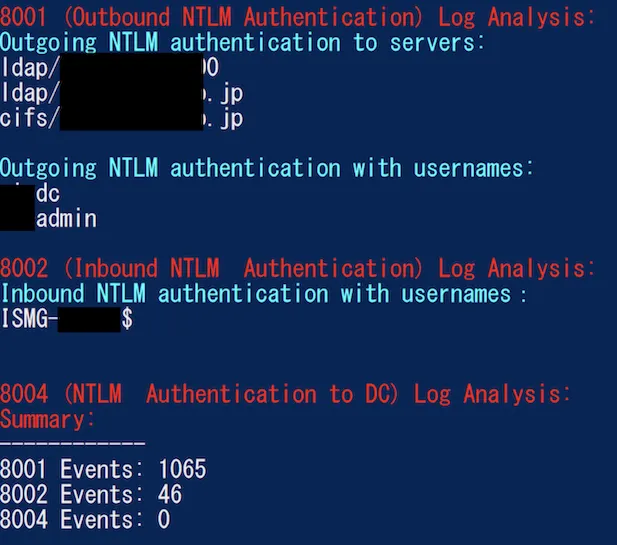

NTLM身份验证分析:

相关的 Windows 事件日志威胁搜寻项目

- APT-Hunter – 用 Python 编写的攻击检测工具。

- Chainsaw – 用 Rust 编写的基于 Sigma 的攻击检测工具。

- DeepBlueCLI – 用 Powershell 编写的攻击检测工具。

- EVTX攻击示例 – EVTX 攻击示例事件日志文件。

- Yamato Security 提供的Hayabusa – 基于 Sigma 的攻击检测和快速取证时间线生成器。

- DeepBlueCLI 的 RustyBlue Rust 端口。

- Sigma – 通用 SIEM 规则。

- so-import-evtx – 将 evtx 文件导入 Security Onion。

- Zircolite – 用 Python 编写的基于 Sigma 的攻击检测工具。

转载请注明出处及链接