目录导航

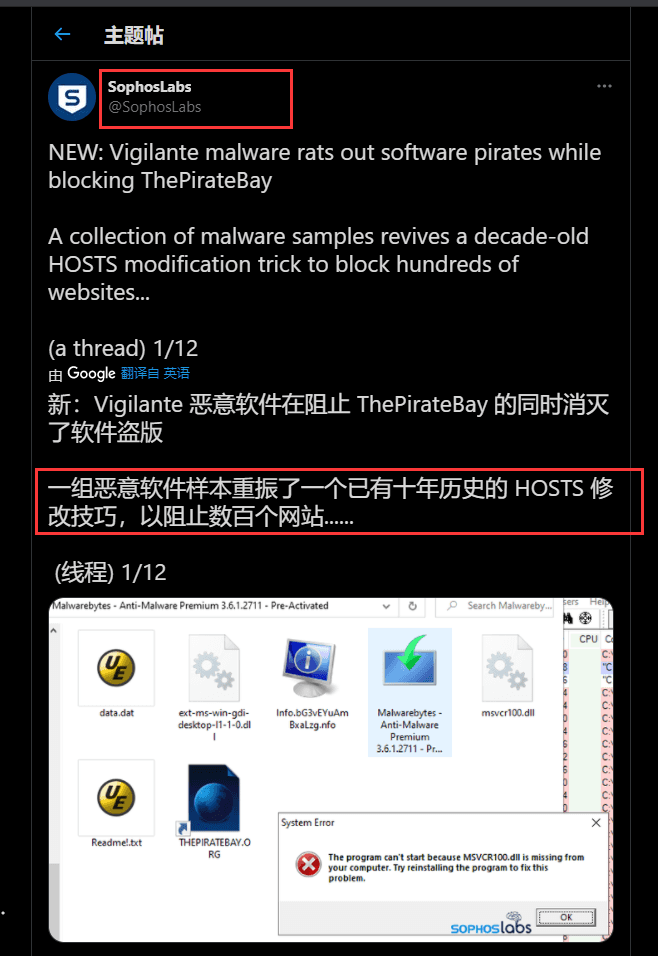

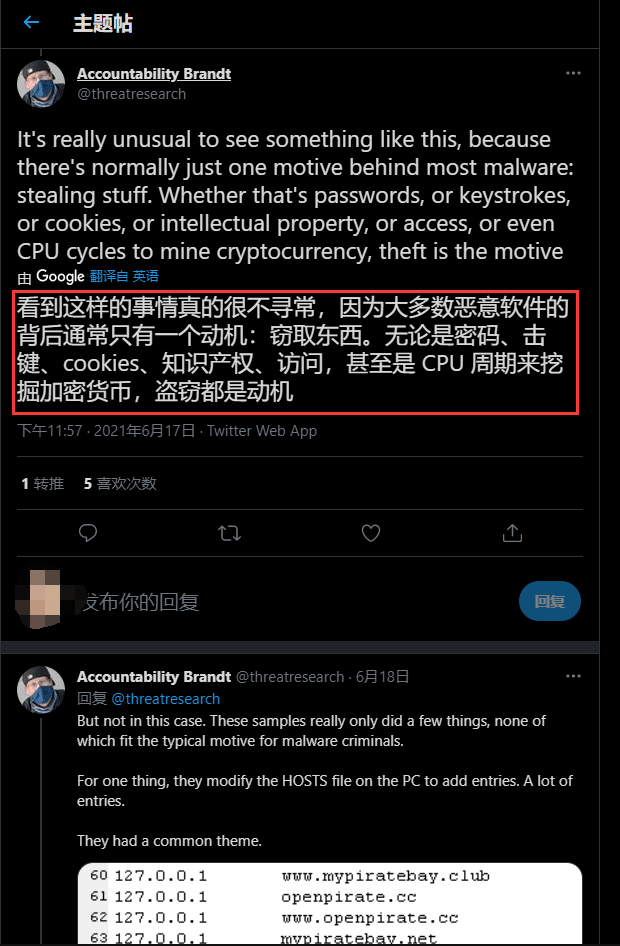

在一段时间以来我见过的最奇怪的案例之一,我实验室的一位同事最近告诉我一个恶意软件活动,其主要目的似乎偏离了更常见的恶意软件动机:而不是寻求窃取密码或勒索计算机的所有者索要赎金,该恶意软件通过修改受感染系统上的 HOSTS 文件,阻止受感染用户的计算机访问大量专用于软件盗版的网站。

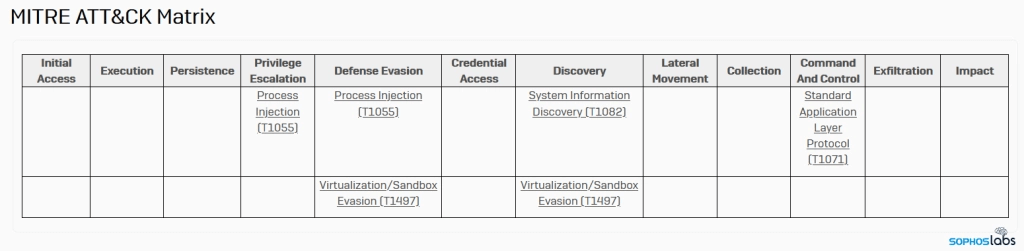

该恶意软件还下载并传送了第二个恶意软件负载,一个名为 ProcessHacker.jpg 的可执行文件

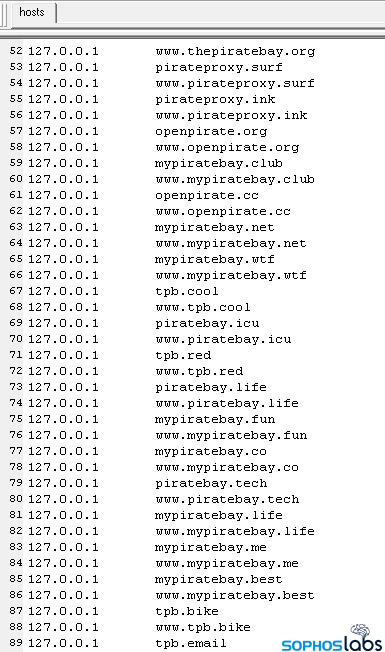

修改 HOSTS 文件是防止计算机访问 Web 地址的粗略但有效的方法。它很粗糙,因为虽然它可以工作,但恶意软件没有持久性机制。将条目添加到 HOSTS 文件后,任何人都可以删除这些条目,并且它们将保持删除状态(除非您第二次运行该程序)。就我个人而言,它也非常熟悉,因为我在 10 多年前发现了一个恶意软件家族,它们执行了一组几乎相同的行为并撰写了分析报告。

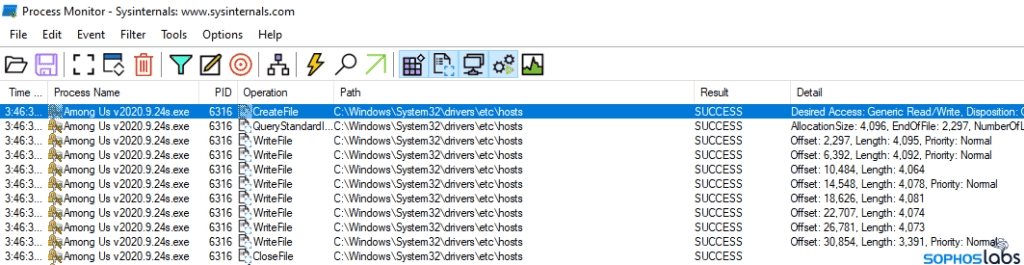

美国恶意软件可执行文件修改了 HOSTS 文件

我们无法辨别此恶意软件的出处,但其动机似乎很明确:它阻止人们访问软件盗版网站(如果只是暂时的),并将用户希望使用的盗版软件的名称发送给网站,该网站还提供辅助有效载荷。该文件将数百到 1000 多个 Web 域添加到 HOSTS 文件中,将它们指向本地主机地址 127.0.0.1。

Discord 上的假游戏

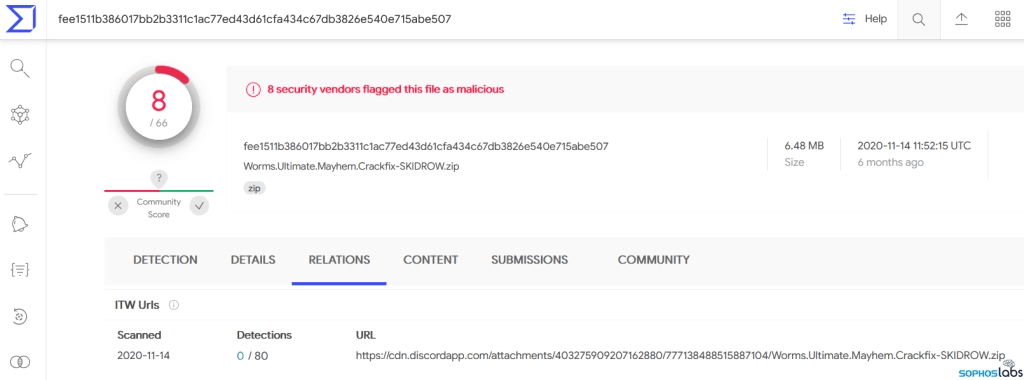

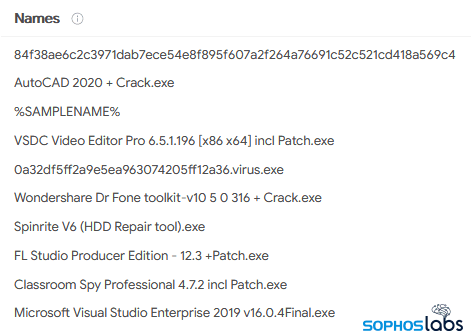

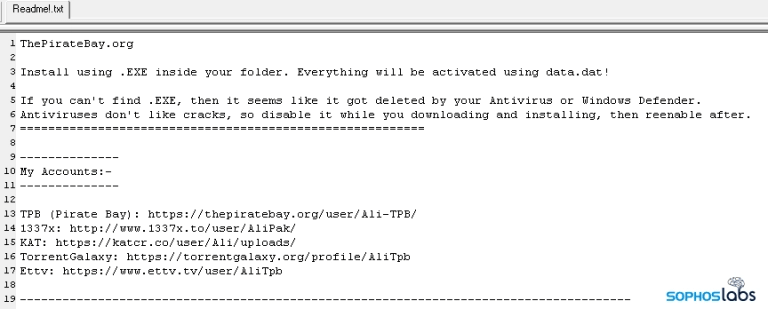

至少有一些恶意软件伪装成各种软件包的盗版副本,托管在游戏聊天服务 Discord 上。其他通过 Bittorrent 分发的副本也以流行游戏、生产力工具甚至安全产品命名,并附有其他文件(更多关于故事较低部分的文件),使其似乎起源于众所周知的文件共享ThePirateBay 上的帐户。

在 Virustotal 上搜索相关样本时发现的文件名似乎代表了数百个不同的软件品牌。“Left 4 Dead 2 (v2.2.0.1 Last Stand + DLCs + MULTi19)”和“Minecraft 1.5.2 Cracked [Full Installer][Online][Server List]”等文件模仿了通常用于标记盗版软件的命名约定.

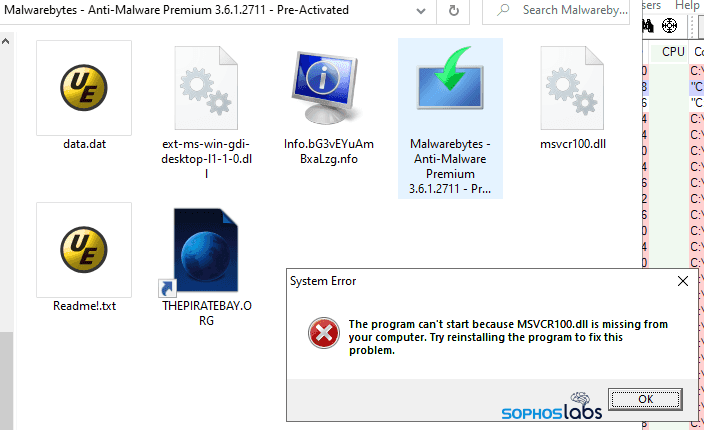

似乎托管在 Discord 文件共享上的文件往往是单独的可执行文件。通过 Bittorrent 分发的文件的打包方式更类似于使用该协议通常共享盗版软件的方式:添加到一个压缩文件中,该文件还包含一个文本文件和其他辅助文件,以及一个老式的 Internet 快捷方式文件指向 ThePirateBay。

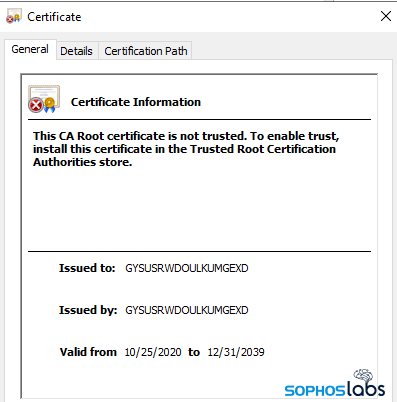

许多(但并非所有)恶意软件可执行文件都由虚假代码签名者进行了数字签名。这可能有助于它通过一些关于文件是否已签名的基本检查,无论加密有效性如何,但这些已签名的文件无需任何审查。签名有一个签名者名称,它只是一个 18 个字符长的随机大写字母字符串。证书有效期从大部分文件出现供下载的第一天左右开始,并将于 2039 年 12 月 31 日到期。

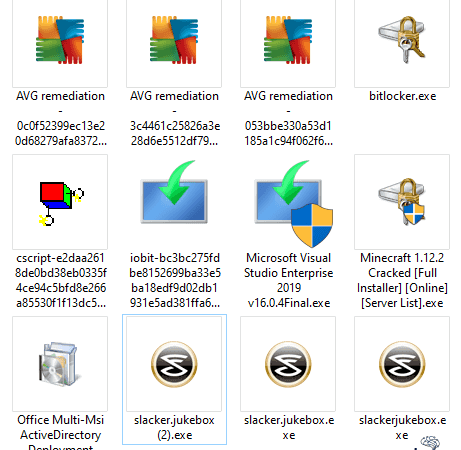

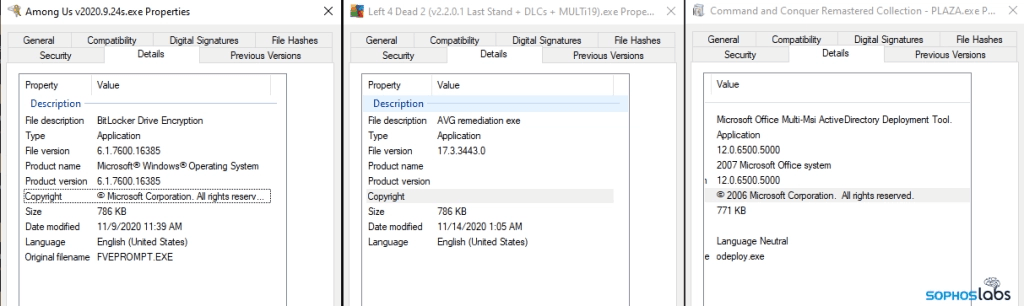

同样,恶意软件可执行文件的属性表与恶意软件的文件名不符。大多数文件将自己表示为游戏或生产力软件的全功能许可副本的安装程序,但许多实际文件在“文件描述”字段中具有完全不同的名称,例如“AVG remediation exe”、“BitLocker Drive Encryption” ,”或“Microsoft Office Multi-Msi ActiveDirectory 部署工具”。

创建者似乎并不关心这些属性表与文件名不匹配,并且对我们发现一些档案假装包含不同软件包的安装程序,但其中包含相同的恶意软件可执行文件,只是使用了不同的名称。

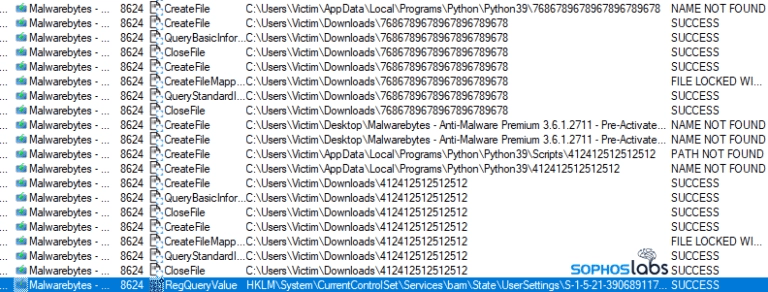

恶意软件的作用

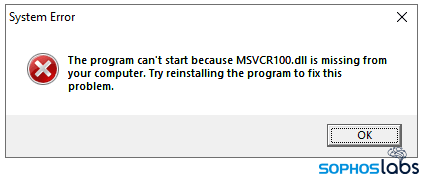

运行恶意软件的最终用户体验很短暂。双击时,它会触发一条虚假错误消息的出现,内容为“程序无法启动,因为您的计算机缺少 MSVCR100.dll。尝试重新安装程序以解决此问题。”

使用进程监视器,我能够确定它甚至从未查询过此文件的 Windows API。为了证明恶意软件的虚张声势,我将这个旧 DLL(检出)的有效副本放入程序本身的文件夹中,但无论如何都会出现虚假对话框。

恶意软件在执行时会做一些事情。它会检查是否可以建立出站网络连接。如果可以,它会尝试联系域1flchier.com上的 URI 。该域似乎是云存储提供商 1fichier 的盗版克隆,拼写为L作为名称中的第三个字符,而不是I。

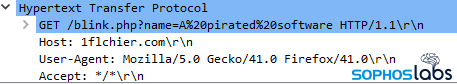

恶意软件对这些请求使用相同的 User-Agent 字符串:Mozilla/5.0 Gecko/41.0 Firefox/41.0,即使文件中嵌入了其他 User-Agent 字符串。

具有讽刺意味的是,一些 HOSTS 文件修改阻止了用户访问合法的 1fichier 网络域。 1flchier.com

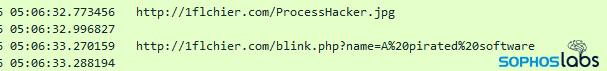

样本对该域执行了两个 HTTP GET 请求:

第一个是检索名为ProcessHacker.jpg的辅助可执行负载;

第二个使用查询字符串将运行的可执行文件的文件名发送给网站的运营商。不幸的是,我们不知道谁拥有该站点,它不再响应请求,也没有 DNS 记录。尽管如此,仍然可以从下载链接和种子下载尝试联系该站点的恶意软件。

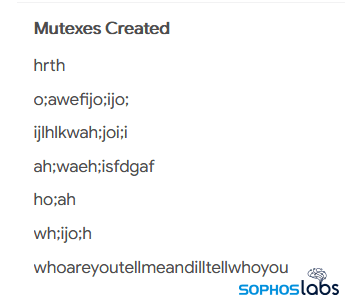

ProcessHacker 二进制文件本身有一些有趣的特性,包括它设置了whoareyoutellmeandilltellyouwho的互斥锁,因此它只运行自身的一个副本。

一些样本在执行时似乎有一个终止开关。首次运行时,这些示例会在 %PATH% 环境变量定义的任何位置中搜索几个非常具体的文件名。如果找到它们,软件就会退出。

它查找的文件名是7686789678967896789678和412412512512512。当我创建以每个名称命名的零字节文件并将它们放在 %PATH% 文件夹中时,软件在启动时停止并且没有修改 HOSTS 文件。

许多示例还针对通常不属于 Windows 的特定键执行了 Windows 注册表查询:HKLM\System\CurrentControlSet\Control\CI\Disable26178932。从名称来看,我猜这可能是另一个终止开关,但是当我手动创建该密钥并运行这些样本时,我观察到恶意软件会检查密钥是否存在,并得到操作系统的肯定响应,然后继续执行。

最后,它修改 HOSTS 文件。在现代 Windows 计算机上,恶意软件必须以提升的(管理员权限)用户身份运行。大多数恶意软件都会触发 Windows 提升其权限,但并非所有恶意软件都如此。那些没有自动请求额外权限的样本,在我正常运行的时候修改HOSTS文件失败,但是当我以管理员身份运行的时候就修改了。

Bittorrent 捆绑包包含批量虚假文件

更仔细地观察这些与安装程序捆绑在一起的文件,很明显,它们除了为存档提供通常通过 Bittorrent 共享的文件的外观以及通过添加随机数据来修改哈希值之外,没有任何实际好处。

每个存档都包含一个Readme!.txt文件的修改版本,其中说明(除其他外)以下内容:

使用文件夹中的 .EXE 进行安装。一切都将使用 data.dat 激活!

如果您找不到 .EXE,则它似乎已被您的防病毒软件或 Windows Defender 删除。

防病毒软件不喜欢破解,所以在下载和安装时禁用它,然后重新启用。

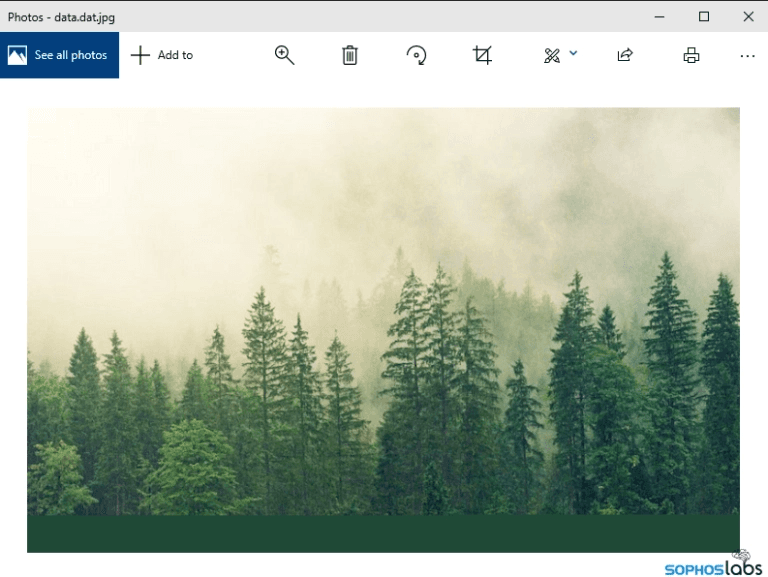

档案还包含一个名为data.dat的文件,如 Readme !.txt 中所述。仔细检查后,它是艺术家对松树林的再现的 JPEG 图像。很难看出它是如何激活任何东西的。

档案还包含一个文件,大小从大约 90kb 到超过 200kb,其中大部分是乱码数据,具有随机文件名和文件后缀.nfo。在其他 Bittorrent 存档中,这些 .nfo 文件通常是纯文本文件,其中包含有关存档中捆绑的特定软件的附加信息。

但是与这些恶意软件捆绑在一起的 .nfo 文件包含前 1150 个字节的一些垃圾数据,后跟一个不可打印的字符,这使得该字符后面的所有内容在记事本等文本编辑器中不可见。

在十六进制编辑器中查看时,可以看到完整内容:在前 1150 个字节之后,该文件包含一个重复超过 1000 次的种族加词(大约占用接下来的 16kb 空间),然后是一个大的随机-大小的随机字母字符块。可以简单地用随机长度的无目的文件填充存档以修改存档的哈希值。用种族主义的诽谤填充它告诉我我需要知道的关于它的创造者的一切。

病毒的检测和清除

Sophos 端点产品通过其独特的运行时打包程序检测此威胁,该程序与不相关的恶意软件系列 Qbot 使用的Mal/EncPk-APV 相同。

无意中运行这些文件之一的用户可以手动清理他们的 HOSTS 文件,方法是运行提升的记事本副本(以管理员身份),并修改 c:\Windows\System32\Drivers\etc\hosts 中的文件以删除所有以“127.0.0.1”开头并引用各种 ThePirateBay(和其他)站点的行。

SophosLabs 已向SophosLabs Github发布了与本文相关的 IOC,包括文件哈希。实验室感谢威胁研究高级经理 Richard Cohen 以敏锐的眼光发现了这个奇怪的恶意软件。

| 指标类型 | 数据 | 备注 |

| 描述 | Indicators from https://news.sophos.com/en-us/2021/06/17/vigilante-antipiracy-malware/ | |

| sha256 | c2d123f21ac2fe15d8fa52160d585e5e8a462131cfcb5d4843d5a57c0bdd9877 | Adobe Acrobat Pro DC v2020.009.20067 |

| sha256 | f038e5112800e85863cde581916f245365ee9f50e2541f6eaebf0c5364ddf941 | Adobe Photoshop 2020 v21.1.3.190 (x64x86) Pre-Activated |

| sha256 | 3c4461c25826a3e28d6e5512df7936e0233636a2c223a36165f4a557936997ff | Aiseesoft PDF Converter Ultimate – 3 3 26 incl Patch |

| sha256 | 562fc59ccebffe1d3cacb3d1595de19daf9c491797ef68a54259bf7adc0495f3 | Among Us v2020.9.24s |

| sha256 | ed030a7868a7221d00ab66ba395b6a699718c52c8c752fe3e7b9f21ae4a8ba85 | Command and Conquer Remastered Collection – PLAZA |

| sha256 | 053bbe330a53d1185a1c94f062f67cac4a317d78909c026be31d413fe28a087b | Left 4 Dead 2 (v2.2.0.1 Last Stand + DLCs + MULTi19) |

| sha256 | 02490797444bd8dfe45e3e604b168241ee099ec5e8906af863e5ed43b054cd9a | Malwarebytes – Anti-Malware Premium 3.6.1.2711 – Pre-Activated |

| sha256 | ed030a7868a7221d00ab66ba395b6a699718c52c8c752fe3e7b9f21ae4a8ba85 | Nuance Dragon Professional Individual v15.60.200 Fix |

| sha256 | 91f52611bac57f78ac5274bc43237861b0cf2e3f8550f9a1de7f5cbef1d3b83f | PassFab Android Unlocker v2.1.1.3 |

| sha256 | bd641f525bb195b8dccacd8c218ec98dfff82801cf4eee5320669d8c84e11c4e | StartIsBack ++ v2.9.5 |

| sha256 | f8beb912038cbd43d151cedcd4c0e6d3ec463b64b30941da68419af868d267bb | Minecraft 1.12.2 Cracked [Full Installer] [Online] [Server List] |

| sha256 | 84F38AE6C2C3971DAB7ECE54E8F895F607A2F264A76691C52C521CD418A569C4 | Microsoft Visual Studio Enterprise 2019 v16.0.4Final |

| sha256 | fb66cfcbca8b3b2bba43affed0d34cb0bd4df4e44278be2f4c1690003dbc2e2c | ProcessHacker.jpg payload |

| 域名 | 1flchier.com | |

| 路径 | /blink.php?name= |

“看到这样的事情真的很不寻常,因为大多数恶意软件通常只有一个动机:窃取东西。无论是密码、击键、cookie、知识产权、访问,甚至是 CPU 周期来挖掘加密货币,盗窃都是动机。但在这种情况下不是。这些样本实际上只做了几件事,没有一项符合恶意软件犯罪分子的典型动机,”Brandt 发推文说。

from