目录导航

TIWAP简介

Totally Insecure Web Application Project (TIWAP)

完全不安全的 Web 应用程序项目

TIWAP 是一个 Web 安全测试实验室,它使用 Flask 制作,供新兴安全爱好者了解各种 Web 漏洞。受DVWA启发,贡献者竭尽全力重新生成各种Web漏洞.

由于 Web 技术和设计方法的巨大发展,开发人员考虑创建一个 Web 安全实验室,该实验室对大多数常见攻击方法非常脆弱。TIWAP 是一个 Web 应用程序,专为想要学习和探索该领域的 Web 应用程序安全初学者而设计,因此仅用于教育目的。它专注于 20 个漏洞,每个漏洞有 3 个难度级别。

这些漏洞存在于大多数现代 Web 应用程序中,这些漏洞是由于缺乏安全编码实践和开发人员忽略的常用方法而出现的。

技术栈

由于该应用程序是出于学习目的而制作的,因此在该应用程序的开发过程中看不到任何现代技术。

完整的技术栈是:

前端:HTML、CSS 和 JavaScript

后端:Flask

数据库:SQLite3 和 MongoDB

部署:Docker

虽然堆栈很简单,但用户可以期待在即将发布的版本中进行一些现代化,这可能会关注各种 Web 框架/库中的漏洞。

TIWAP下载地址

①GitHub

github.com/tombstoneghost/TIWAP.zip

②云中转网盘:

https://yzzpan.com/#sharefile=AfxO6o6T_23573

解压密码:www.ddosi.org

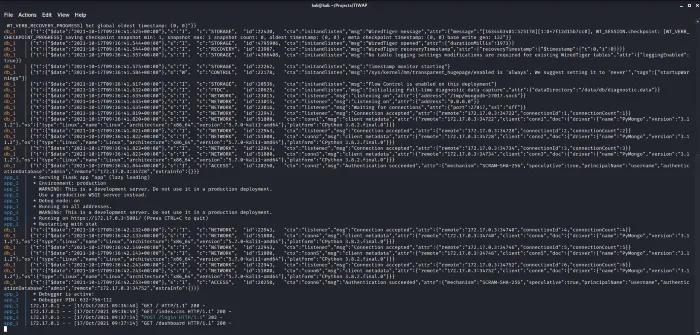

设置和安装

为了让安装和设置变得简单,我们已经为您配置了一切。您所需要的只是系统上的 Docker。

完成 docker 安装后,运行以下命令。

git clone https://github.com/tombstoneghost/TIWAP

cd TIWAP

docker-compose up如果没有docker-compose,使用如下命令进行安装

apt install docker-compose

注意:它目前仅适用于 Linux,Windows 兼容性正在开发中

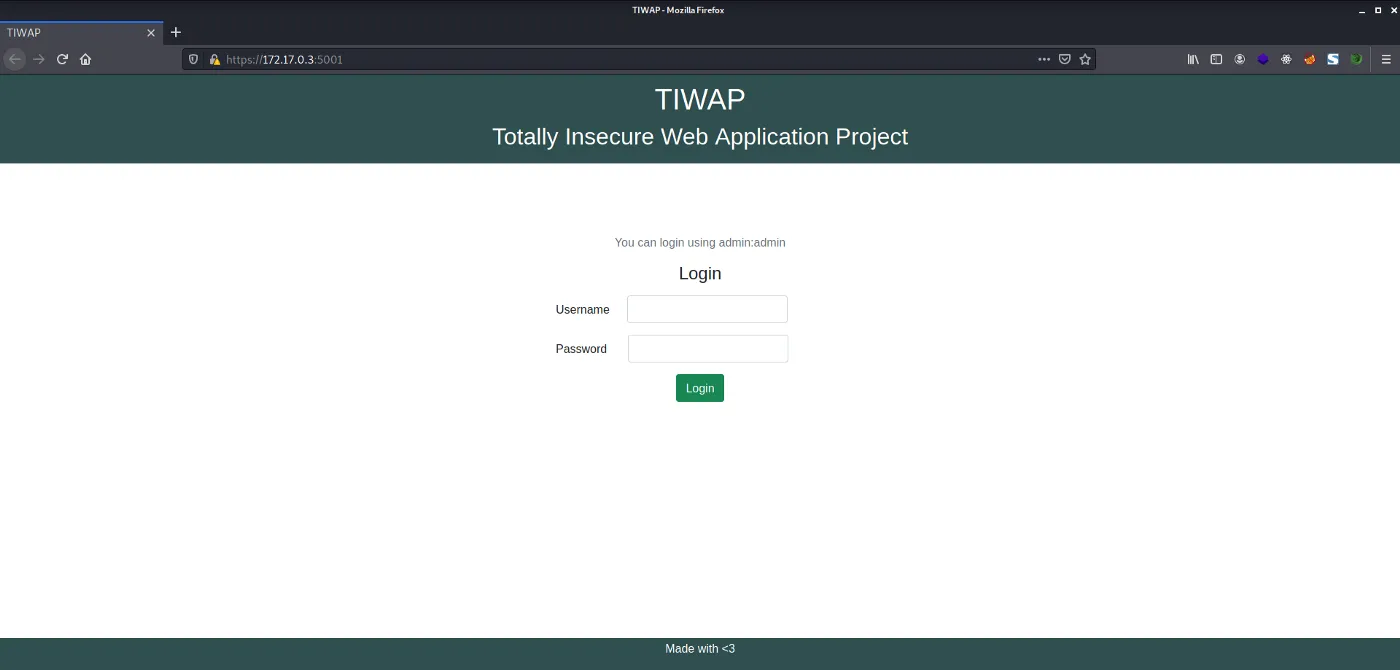

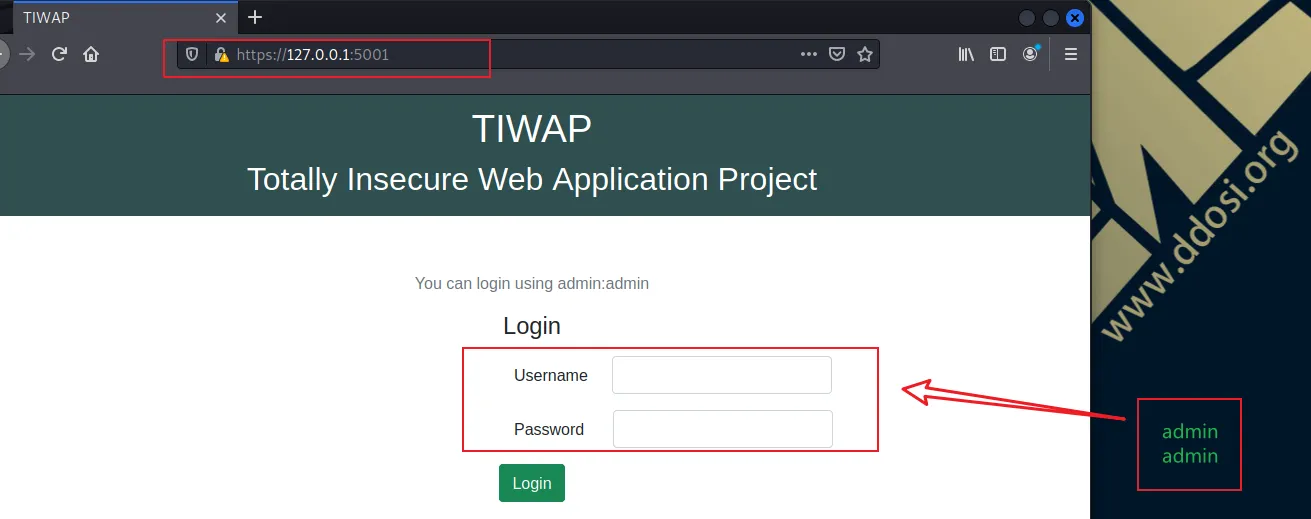

使用方法

容器启动后在浏览器打开如下网址

登录

实验室开始后,您可以使用默认凭据登录。

用户名:admin

密码:admin

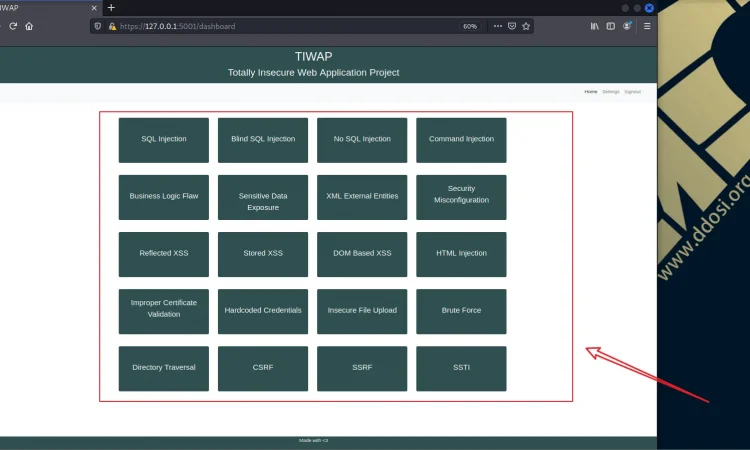

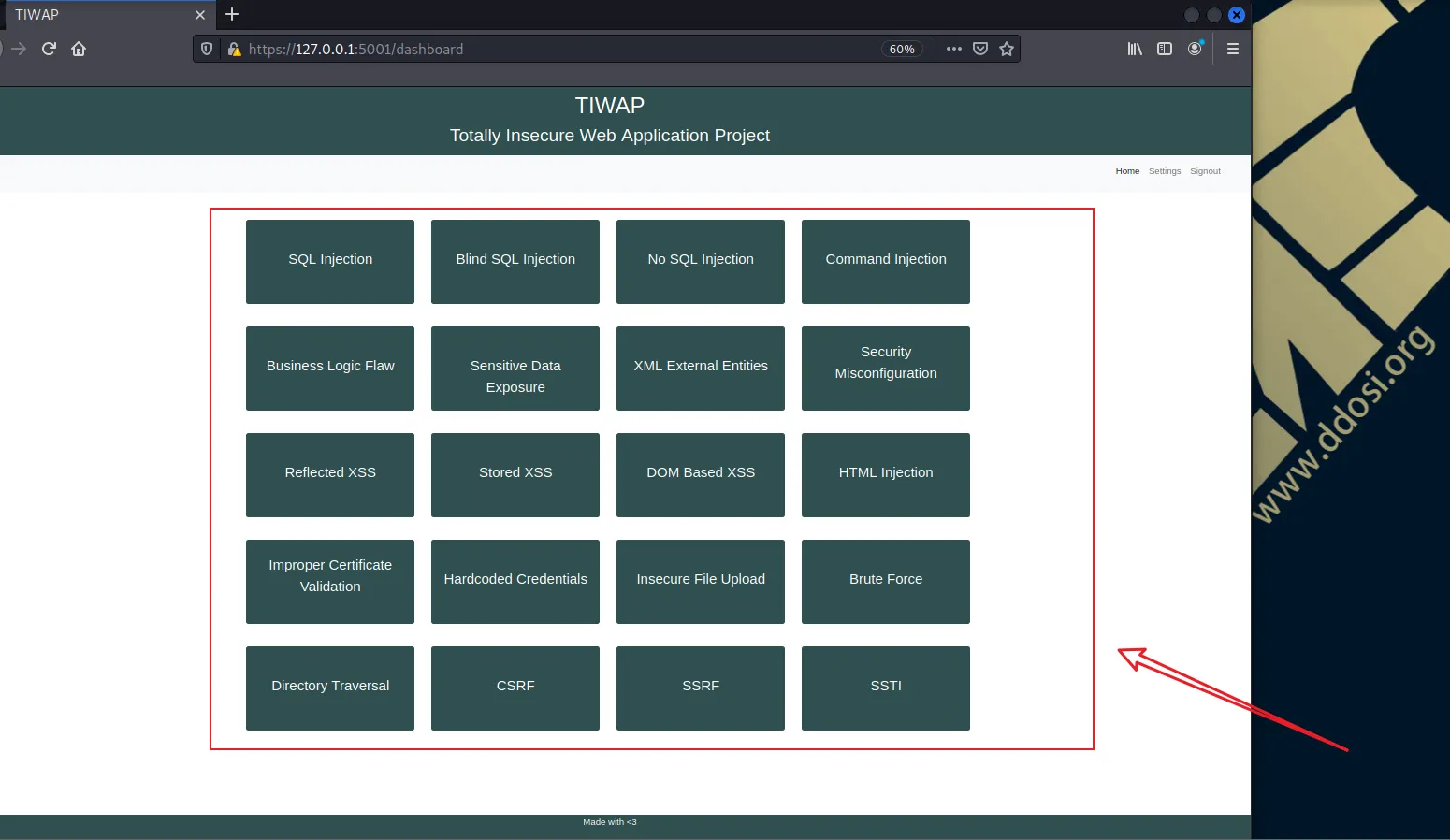

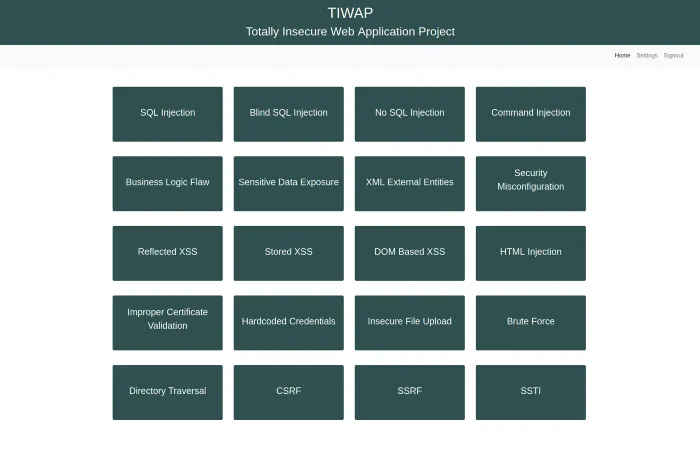

靶场漏洞列表首页

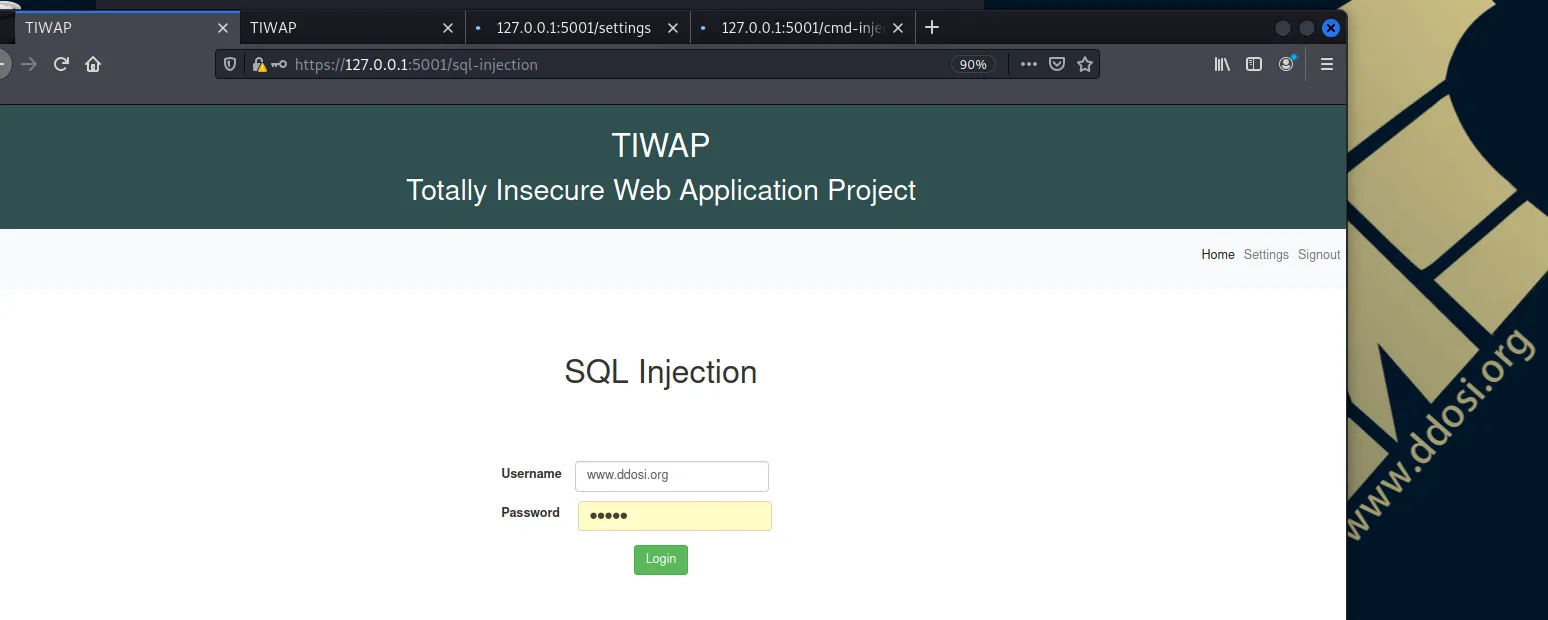

sql注入靶场是这个样子的

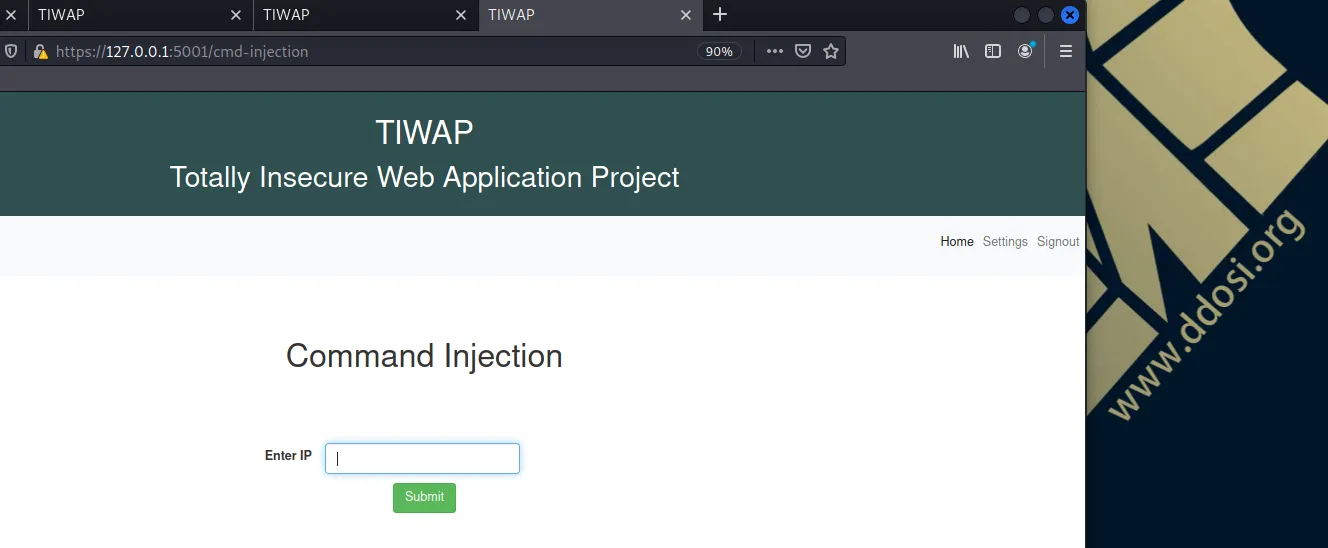

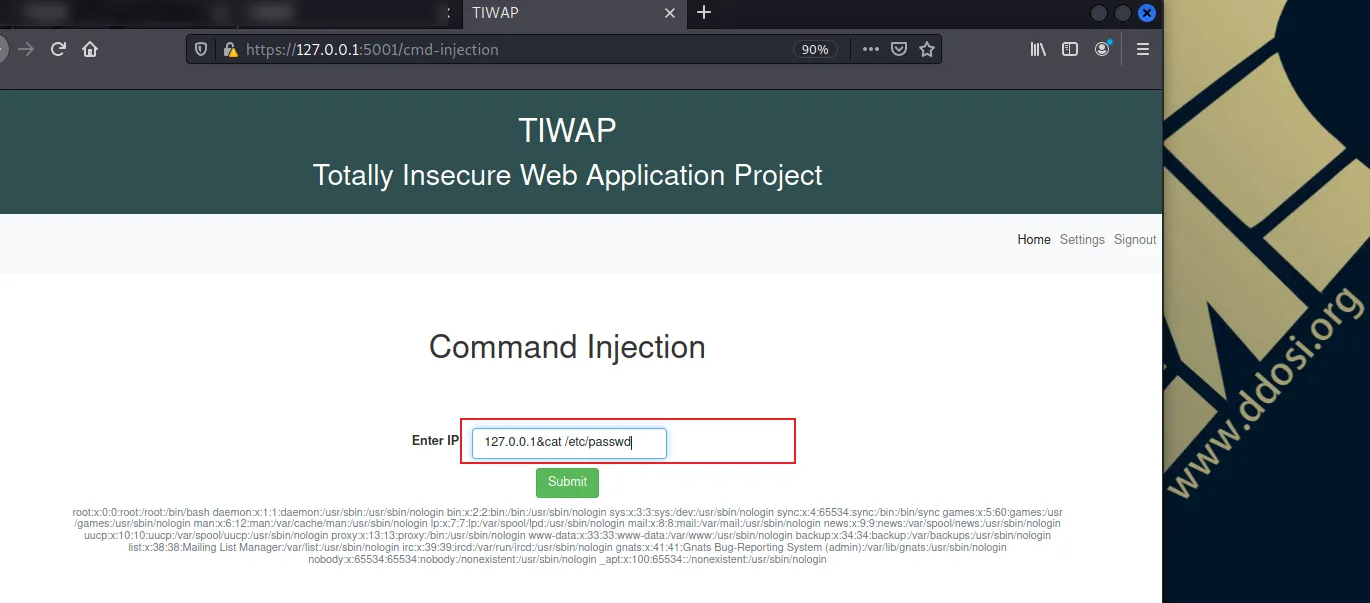

命令注入页面靶场是这样的

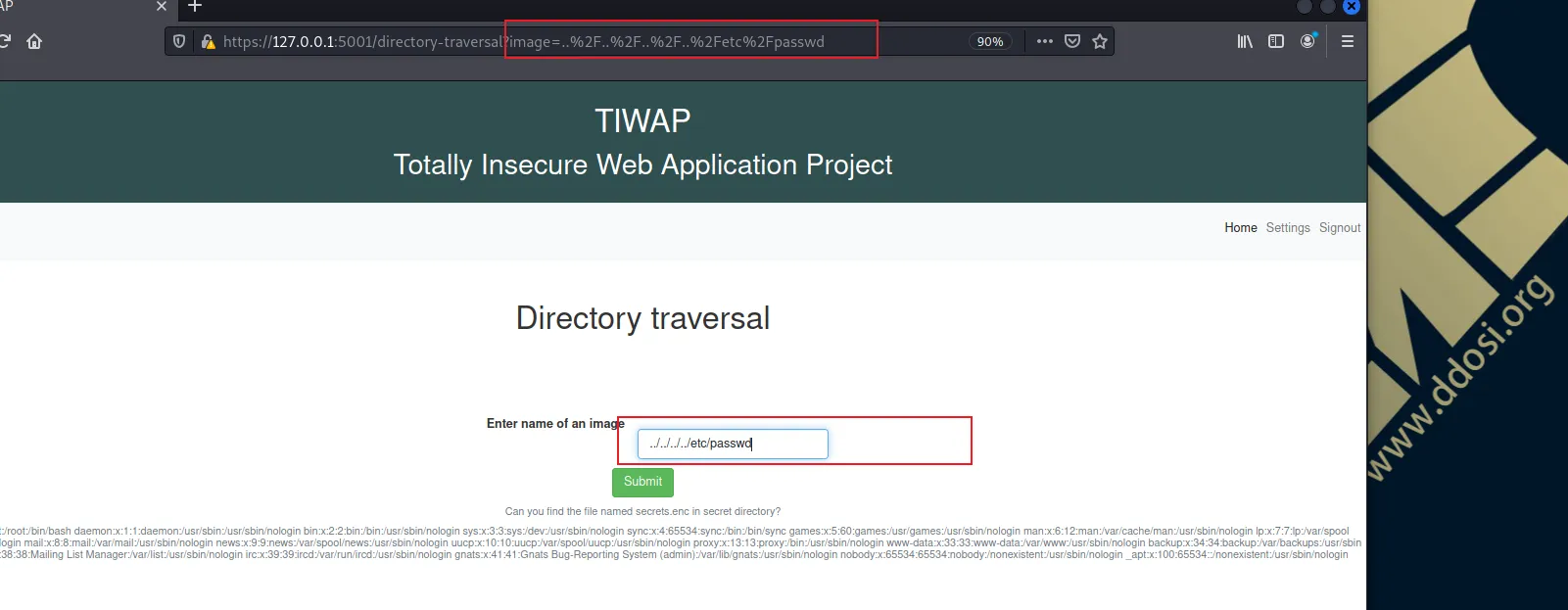

目录遍历

其他更多详情自行发掘探索

靶场漏洞详情

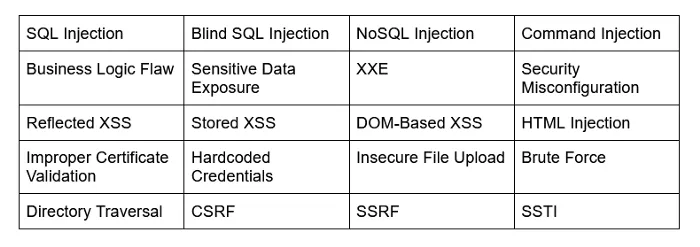

目前,我们在实验室中有 20 个漏洞。

漏洞列表:

- SQL注入

- 盲 SQL 注入

- NoSQL 注入

- 命令注入

- 业务逻辑缺陷

- 敏感数据暴露

- XML 外部实体

- 安全配置错误

- 反射型 XSS

- 存储型 XSS

- 基于DOM的XSS

- HTML 注入

- 不正确的证书验证

- 硬编码凭证

- 不安全的文件上传

- 暴力破解

- 目录遍历

- 跨站请求伪造 (CSRF)

- 服务器端请求伪造 (SSRF)

- 服务器端模板注入 (SSTI)

每个漏洞都有 3 个难度级别,即低、中和困难。可以从设置页面设置这些级别。

仪表板

在单个应用程序中可以利用这么多?确实是的。如前所述,此应用程序有 20 个漏洞,每个漏洞有 3 个难度级别。开发人员的目标是让用户尽可能多地学习,因此他们发布了第一个版本,其中包含最常见和已知的漏洞。

完整的漏洞列表如下。

您可能听说过或读过这些漏洞,但现在您有了一个完整的实验室来了解这些漏洞是如何生成和利用的。

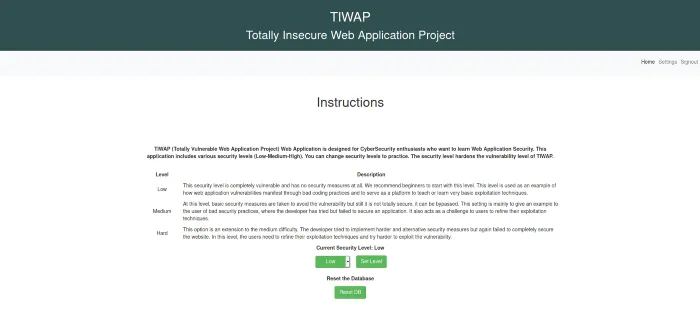

设置页面

设置页面是用户在工作时经常使用的页面,因为他们可能需要重置完整的数据库甚至更改难度级别。

您将在设置页面中看到的第一件事是所有难度级别的描述。每个难度级别都有明确定义,以便用户可以轻松理解每个级别。

根据要求,用户可以从给定的下拉菜单中更改级别。有一些漏洞会在您更改难度级别时更改 UI,例如。SQL注入

更进一步,您有 ResetDB 按钮。此功能旨在将整个数据库重置为其原始形式,因为您与数据库交互时存在漏洞。

最后的话

如前所述,此应用程序是为初学者开始学习 Web 应用程序安全性而设计的,出于同样的目的,开发人员开发了它。它提供了一个非常人性化的环境,因此人们在处理相同的事情时不需要四处走动。

我们希望你喜欢这个实验室,如果你想贡献,这个项目是开源的,可以贡献。如果您想做出贡献,可以查看 GitHub 存储库上提供的自述文件。

项目地址:

GitHub:https://github.com/tombstoneghost/TIWAP

转载请注明出处及链接