目录导航

主要发现

- Proofpoint 确定了一个新的网络犯罪威胁参与者 TA2722。

- 该团体冒充菲律宾的卫生、劳工和海关组织以及位于菲律宾的其他实体。

- TA2722 通常针对航运/物流、制造、商业服务、制药和能源实体等。地理定位包括北美、欧洲和东南亚。

- TA2722 分发 Remcos 和 NanoCore 远程访问木马 (RAT)。

概述

Proofpoint 确定了一个新的、高度活跃的网络犯罪威胁参与者 TA2722,Proofpoint 威胁研究人员通俗地将其称为 Balikbayan Foxes。在整个 2021 年,一系列活动冒充多个菲律宾政府实体,包括卫生部、菲律宾海外就业管理局 (POEA) 和海关局。其他相关活动伪装成沙特阿拉伯王国 (KSA) 和 DHL 菲律宾的马尼拉大使馆。这些消息面向北美、欧洲和东南亚的各个行业,其中顶级行业包括航运、物流、制造、商业服务、制药、能源和金融。

Proofpoint 评估该行为者的目标是直接或间接与菲律宾政府有联系的组织,这是基于持续的欺骗电子邮件地址和提供旨在冒充政府实体的诱饵的模式。例如,航运、运输和物流公司会经常在停靠港与海关官员接触。此外,制造和能源公司支持和维护大型供应链运营,可能需要与劳工和海关组织进行通信。

所有活动都分发了 Remcos 或 NanoCore 远程访问木马 (RAT)。Remcos 和 NanoCore 通常用于信息收集、数据窃取操作、受感染计算机的监视和控制。虽然恶意软件的相关基础设施会随着时间的推移而发生变化,但发件人的电子邮件却被重复使用了很长一段时间。

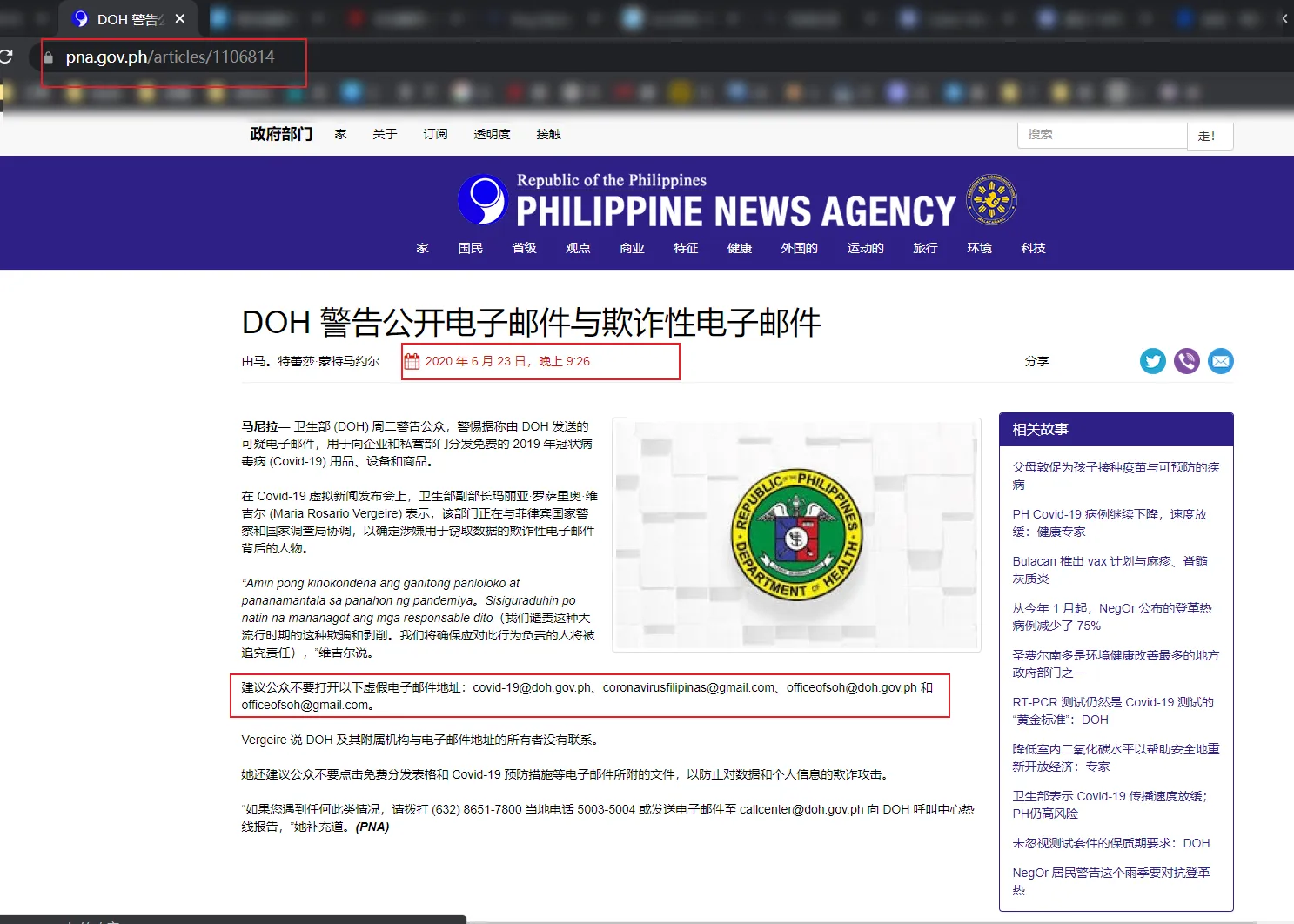

2020 年,菲律宾政府实体 使用菲律宾的 COVID-19 感染信息和 POEA 劳工信息等主题,向用户发出了 多个 警报,警告用户与诱饵相关的活动。

活动详情

Proofpoint 研究人员在 2021 年年中发现了一系列分发 Remcos 和 NanoCore RAT 的活动,这些活动伪装成沙特阿拉伯王国 (KSA) 驻马尼拉大使馆和菲律宾海外就业管理局 (POEA)。经过进一步调查,Proofpoint 发现了其他单独的活动,它们分发了伪装成菲律宾卫生部和海关局的恶意软件。

Proofpoint 将活动分为两个不同的威胁活动集群。在所有情况下,信息诱饵都是英文的。它们包含多种威胁分发机制,包括:

- OneDrive URL 链接到带有嵌入式 UUE 文件的 RAR 文件

- 带有嵌入式 OneDrive 链接或其他恶意 URL 的 PDF 电子邮件附件会导致下载和运行恶意软件的压缩可执行文件(.iso 文件)

- 包含宏的压缩 MS Excel 文档,如果启用,则会下载恶意软件

Remcos 是一种可在线购买的商品远程访问工具。NanoCore 也是商用恶意软件,由“Aeonhack”用 .NET 编写。该代码使用 Eazfuscator.NET 3.3 进行了混淆。NanoCore RAT 在各种黑客论坛上出售。NanoCore 包括许多功能和插件。Remcos 和 NanoCore RAT 均由众多网络犯罪威胁参与者使用许多不同的交付技术和诱饵进行分发。

威胁集群 Shahzad73

Proofpoint 根据威胁参与者使用的命令和控制 (C2) 域将第一个识别的集群命名为 Shahzad73:

shahzad73[.]ddns[.]net

shahzad73[.]casacam[.]net尽管 Proofpoint 于 2021 年 4 月开始定期跟踪此活动集群,但历史数据表明该活动可追溯到 2020 年 8 月。沙特阿拉伯驻马尼拉领事馆。在 Shahzad73 活动中观察到的其他不太频繁的威胁与账单/发票诱饵有关。这些消息影响了全球数百名客户,包括运输、能源、建筑、制造、金融和商业服务行业的实体。

消息据称是,例如:

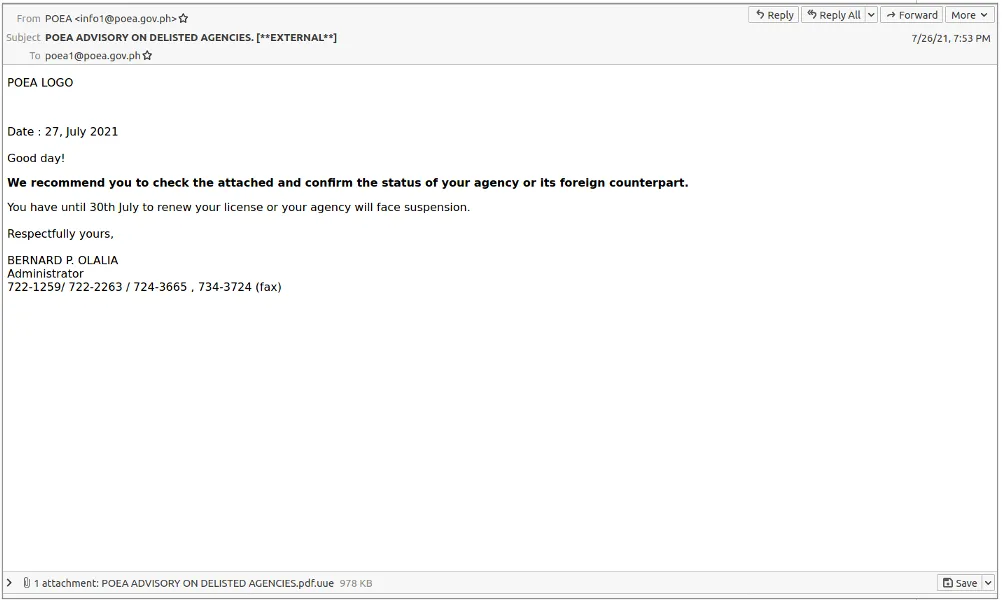

来自:POEA <[email protected]>

主题:“关于除名机构的 POEA 建议。”

其他示例包括:

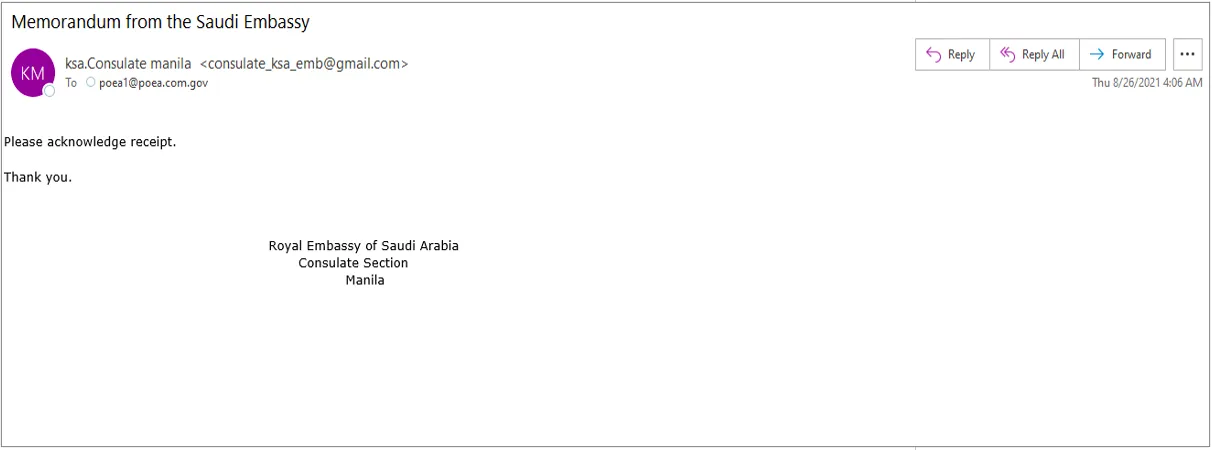

来自:“ksa.Consulate manila” <[email protected]>

主题:“沙特大使馆的备忘录”

据报道 ,沙特阿拉伯是 该国海外工人最受欢迎的目的地之一,有超过 100 万菲律宾人在那里工作。2021 年 5 月,菲律宾 在收到菲律宾工人被指控进行 COVID-19 测试和检疫的报告后, 暂时停止向沙特派遣工人。大约在同一时间,Proofpoint 发现了一场欺骗沙特阿拉伯驻马尼拉大使馆的活动,目标是运输实体等。

大多数这些消息包含 UUE 或 RAR 附件,最终导致安装 Remcos 远程访问木马 (RAT) 或 NanoCore RAT。每个活动都有一个包含关键字 shahzad73 的动态 DNS C2 域。

示例附件文件名:

沙特大使馆备忘录.pdf.uue.rar

沙特大使馆备忘录.pdf.uue

POEA 备忘录-通函 No 019-22.pdf.uue

POEA 备忘录-通函 No 002-06.pdf.exe

关于退市机构的 poea 备忘录!提醒.uue.rar

关于退市机构的 poea 咨询.pdf.uue

swiftusd33,980_soa005673452425.uue.rar

观察到的 Remcos 样本包括以下示例配置:

C2: shahzad73[.]casacam[.]net:2404

C2: shahzad73[.]ddns[.]net:2404

许可证:9C98D5D48F9EA32282C07700F23815A0

版本:2.7.2 专业版

观察到的 NanoCore RAT 样本包括以下示例配置:

GC阈值:10485760

键盘记录:ture

万超时:8000

版本:1.2.2.0

互斥锁:全局\{a58bb08a-85df-4191-824c-1b90cbce1024}

重启延迟:5000

备份域名服务器:8.8.4.4

主域名服务器:8.8.8.8

连接端口:9036

最大数据包大小:10485760

缓冲区大小:65535

ClearZoneIdentifier:真

默认组:ENDING-JUNE

局域网超时:2500

备份连接主机:shahzad73[.]ddns[.]net

构建时间:2021-07-26 13:34:18 UTC

UseCustomDnsServer: True

互斥超时:5000

保持活动超时:30000

PrimaryConnectionHost: shahzad73[.]casacam[.]net

超时间隔:5000

防止系统睡眠:真

连接延迟:4000

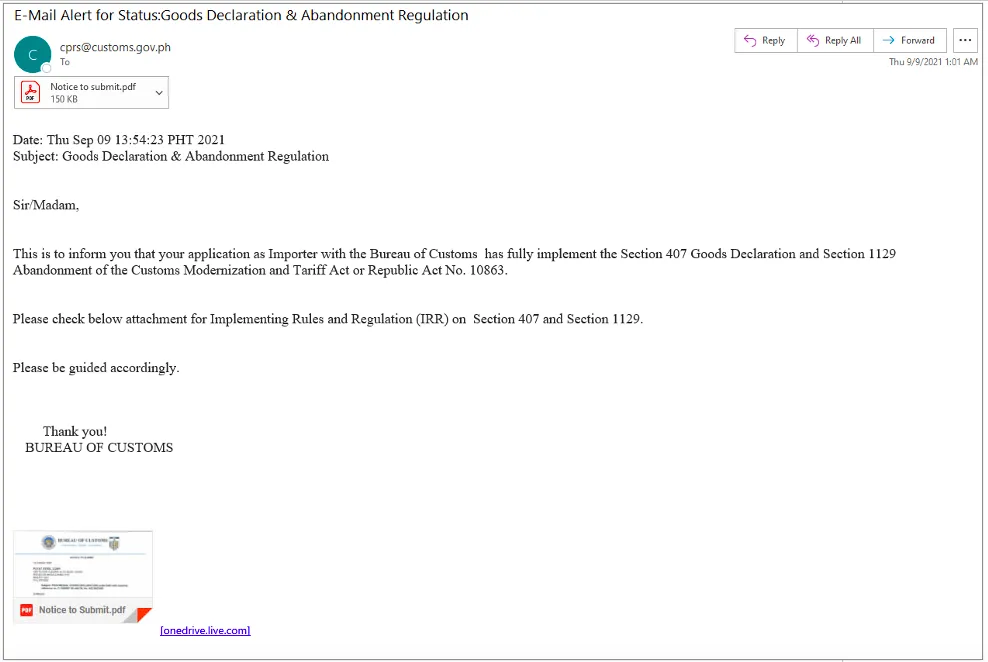

威胁集群 CPRS

Proofpoint 将第二个已识别的威胁集群命名为 CPRS,因为该攻击者在正在进行的活动中定期欺骗菲律宾海关 – 客户资料注册系统 (CPRS)。确定的 Remcos RAT 活动影响了全球近 150 名客户,重点是航运和物流、制造、工业和能源领域。

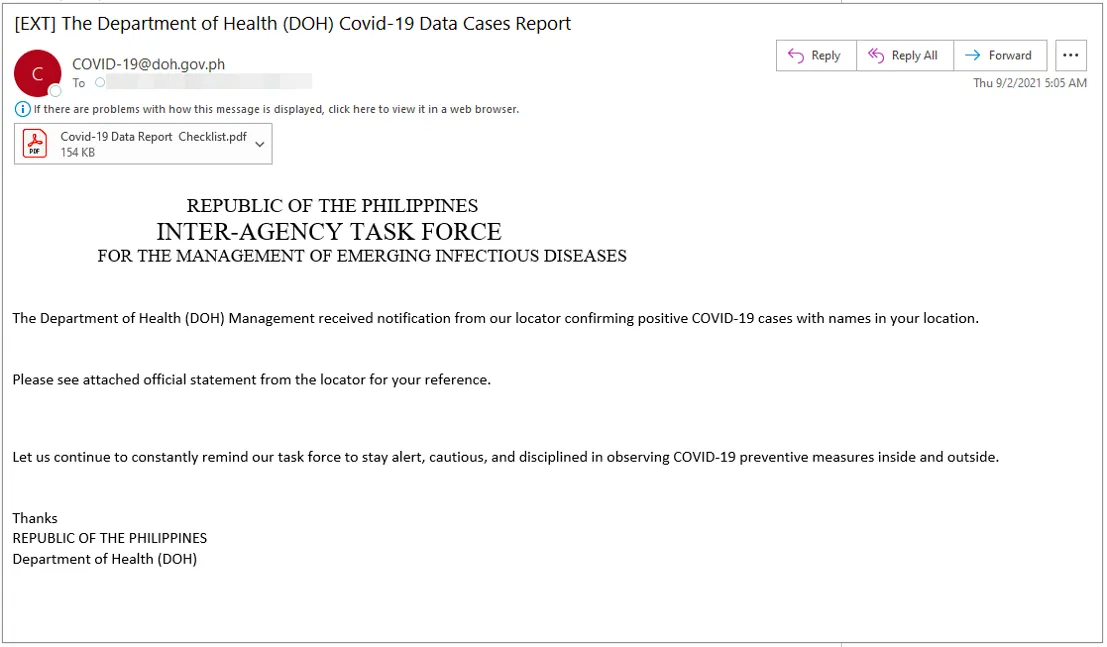

Proofpoint 于 2019 年 12 月开始跟踪此活动集群。该攻击者似乎在 2020 年 10 月之前每月进行多次活动。该活动于 2021 年 9 月再次重新启动。历史数据表明该活动可追溯到 2018 年。威胁者通常利用声称为是与菲律宾政府有关的实体,最常见的是海关 CPRS。其他电子邮件伪装成该国卫生部分发 COVID-19 信息。其他在相关活动中较少观察到的威胁是相关的发票、运输或财务/财务主题。

消息据称是,例如:

发件人:cprs@customs[.]gov[.]ph

主题:“状态的电子邮件警报:临时货物申报参考编号 C-1075027-21”

其他消息示例包括:

主题:“您所在位置的 Covid-19 数据案例报告 – 卫生部 (DOH)”

示例附件文件名:

covid-19 pcr 测试报告清单.pdf

covid-19 数据案例报告.pdf

提交通知.pdf

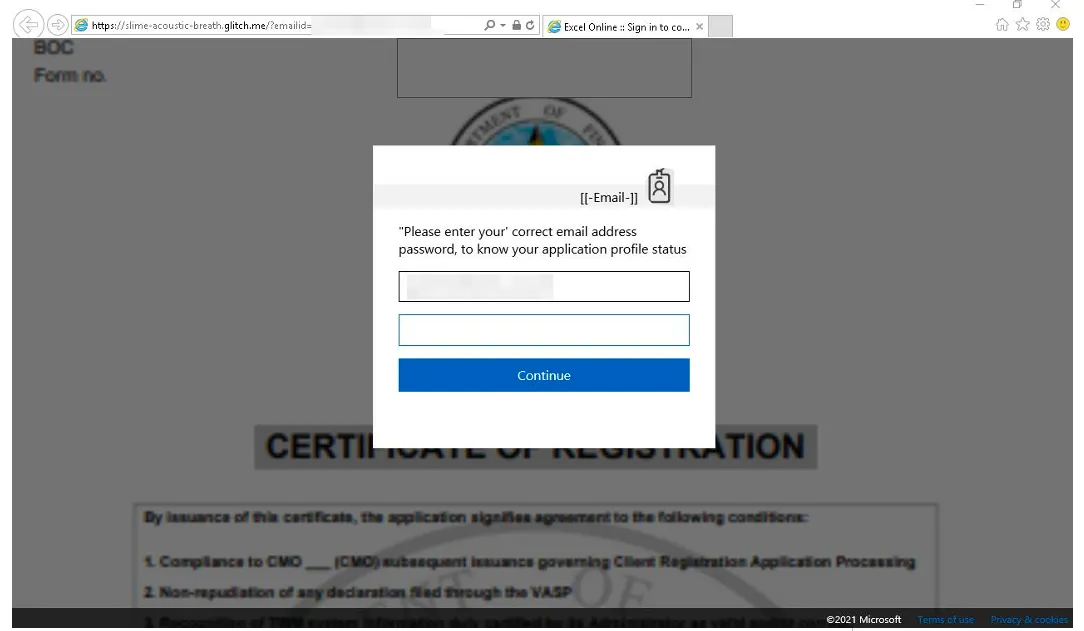

这些电子邮件包含 OneDrive URL 或带有 OneDrive URL 的 PDF 附件,可导致下载压缩的可执行文件(例如 Covid-19 数据报告 Checklist_pdf.iso),如果执行该文件,则会导致 Remcos RAT。

最新的 Remcos 配置如下:

C2:cato[.]fingusti[.]club

许可证:4E7867F67DE525ADF9F3A74DBEB02869

版本:2.7.2 专业版

Mutex: nan

use_tls: nan

2020 年的活动包括以下 Remcos 配置:

C2:remcos[.]got-game[.]org:2265:pass

许可证:D77341DCD207EB897C3383385A6676C2

版本:2.5.0 专业版

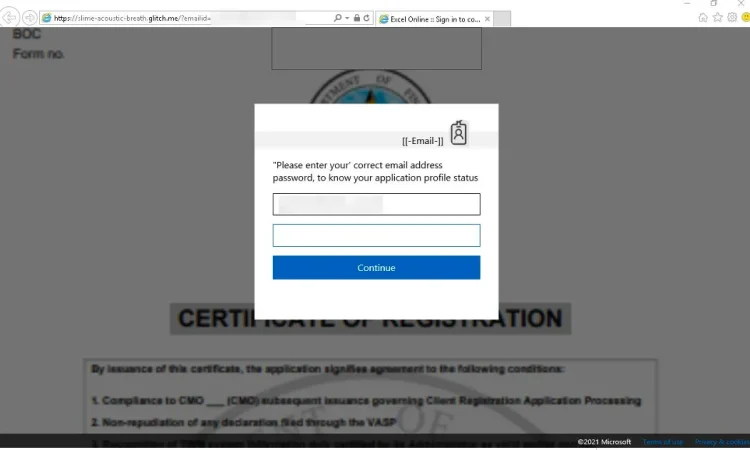

2021 年 9 月 27 日,威胁行为者似乎改变了策略。Proofpoint 研究人员观察到企业凭据捕获尝试针对许多与之前观察到的 Remcos 活动相同的公司。网络钓鱼电子邮件伪装成菲律宾海关 CPRS 局,并包含链接到凭据收集页面的演员托管的 URL。

尽管 TTP 已扩展到包括凭据收集活动,但 Proofpoint 具有高可信度凭据捕获活动的评估可能是暂时的,并且威胁行为者保持持续的高水平恶意软件分发活动。

威胁集群重叠

Proofpoint 以高可信度评估观察到的两个威胁集群与同一威胁参与者 TA2722 相关联。值得注意的是,两个集群都针对经常重叠的一组客户,并共享相同的发件人 IP 地址。根据观察到的基础设施,这两个集群共享相似的托管服务提供商、网络块和注册商。还有许多不相关的域似乎分发托管在同一基础架构上的 RAT。

| 威胁集群 | C2 IP | 最后一次露面 | 初见 | ASN | 主办单位 | 网络块 | 国家 | 注册商 |

| 威胁集群 | 185.140.53[.]189 | 9/22/21 | 9/22/21 | AS208476 – 隐私第一 | 达尼连科,阿尔乔姆 | 185.140.53[.]0/24 | SE | RIPE |

| 威胁集群 | 79.134.225[.]107 | 9/20/21 | 9/7/21 | AS6775 – 芬克电信服务 | Andreas Fink 交易为 Fink Telecom Services GmbH | 79.134.224[.]0/19 | CH | RIPE |

| 威胁集群 | 79.134.225[.]92 | 8/11/21 | 1/22/21 | AS6775 – 芬克电信服务 | Andreas Fink 交易为 Fink Telecom Services GmbH | 79.134.224[.]0/19 | CH | RIPE |

| 威胁集群 | 185.244.30[.]70 | 1/9/21 | 1/6/21 | AS208476 – 隐私第一 | 达尼连科,阿尔乔姆 | 185.244.30[.]0/24 | NL | RIPE |

| 威胁集群 | 185.140.53[.]225 | 12/27/20 | 12/14/20 | AS208476 – 隐私第一 | 达尼连科,阿尔乔姆 | 185.140.53[.]0/24 | SE | RIPE |

| Shahzad73 | 185.140.53[.]8 | 9/23/21 | 8/9/21 | AS208476 – 隐私第一 | 达尼连科,阿尔乔姆 | 185.140.53[.]0/24 | SE | RIPE |

| Shahzad73 | 185.19.85[.]139 | 7/29/21 | 5/11/21 | AS48971 – 数据线-AS | 数据线股份公司 | 185.19.84[.]0/22 | CH | RIPE |

| Shahzad73 | 79.134.225[.]9 | 5/10/21 | 4/7/21 | AS6775 – 芬克电信服务 | Andreas Fink 交易为 Fink Telecom Services GmbH | 79.134.224[.]0/19 | CH | RIPE |

| Shahzad73 | 91.212.153[.]84 | 4/4/21 | 2/2/21 | AS24961 – MYLOC-AS | myLoc 托管 IT AG | 91.212.153[.]0/24 | DE | RIPE |

此外,Proofpoint 还确定了与多个命令和控制 IP 以及与观察到的活动重叠的域相关联的常见注册电子邮件:

anthony.marshall.1986@gmail[.]com这封电子邮件之前曾与 2017 年报告的Adwind RAT 活动相关联 。

结论

Proofpoint 高度自信地评估 TA2722 是一个高度活跃的威胁行为者,它利用菲律宾政府的主题并针对东南亚、欧洲和北美的各种组织。此威胁行为者很可能正试图获得对目标计算机的远程访问权限,这些计算机可用于收集信息或安装后续恶意软件或参与商业电子邮件入侵 (BEC) 活动。

侵害指标示例(ioc):

| 指标 | 描述 |

| de5992f7c92351d1011fbece2d4bf74ecfc3b09f84aedb12997a2c3bf869de2c | Remcos SHA256 |

| 098fe3c8d0407e7438827fb38831dac4af8bd42690f8bd43d4f92fd2b7f33525 | NanoCore SHA256 |

| shahzad73[.]casacam[.]net | Remcos/NanoCore C2 |

| shahzad73[.]ddns[.]net | Remcos/NanoCore C2 |

| cato[.]fingusti[.]club | Remcos C2 |

| remcos[.]got-game[.]org | Remcos C2 |

| info1@poea[.]gov[.]ph | 发件人电子邮件 |

| cprs@customs[.]gov[.]ph | 发件人电子邮件 |

| consulate_ksa_emb@gmail[.]com | 发件人电子邮件 |

| de5992f7c92351d1011fbece2d4bf74ecfc3b09f84aedb12997a2c3bf869de2c | Remcos SHA256 |

| 66.248.240[.]80 | 发送IP |