目录导航

国家支持的行为–俄罗斯涉嫌已经针对美国财政部,商务部国家电信和信息管理局(NTIA),以及其他政府机构监控内部电子邮件流量的广泛网络间谍活动的一部分。

《华盛顿邮报》援引匿名消息人士的话说,最新的攻击是APT29或Cozy Bear的行动。Azy29是同一黑客组织,几天前据信策划了对美国网络安全公司FireEye的破坏,导致其团队渗透测试工具盗窃.

情报遭到破坏的动机和全部范围仍不清楚,但迹象表明,攻击者篡改了总部位于德克萨斯州的IT基础设施提供商SolarWinds今年早些时候发布的软件更新,以渗透到政府机构以及FireEye的系统并安装高度复杂的供应链攻击。

美国网络安全和基础设施安全局(CISA)代理主任布兰登·威尔斯(Brandon Wales)说:“ SolarWinds的Orion网络管理产品的妥协给联邦网络的安全带来了无法接受的风险。”该组织发布了紧急指令,敦促联邦民用机构审查其网络是否存在可疑活动,并立即断开SolarWinds Orion产品的连接或关闭电源。

SolarWinds的网络和安全产品已在全球300,000多家客户中使用,其中包括财富500强公司,政府机构和教育机构。

它还为美国几家主要的电信公司,美国军方的所有五个分支机构以及其他著名的政府组织提供服务,例如五角大楼,国务院,NASA,国家安全局(NSA),邮政局,NOAA,司法部和美国总统办公室。

分发SUNBURST后门的回避运动

正在跟踪名为“ UNC2452 ”的持续入侵活动的FireEye表示,供应链攻击利用了特洛伊木马(SolarWinds Orion)商业软件更新,以分发名为SUNBURST的后门。

FireEye在周日的分析中说:“这项运动可能最早在2020年春季开始,目前正在进行中。” “在这种供应链折衷之后的折衷后活动包括横向移动和数据盗窃。该运动是一名高技能演员的工作,并且在进行操作时具有很高的操作安全性。”

据称,SolarWinds Orion插件的该恶意版本除了伪装其网络流量作为Orion改进程序(OIP)协议外,还可以通过HTTP与远程服务器进行通信,以便检索和执行涵盖以下内容的恶意命令(“作业”)间谍软件范围,包括用于传输文件,执行文件,分析和重新引导目标系统以及禁用系统服务的间谍软件。

Orion Improvement Program或OIP主要用于从SolarWinds用户收集性能和使用情况统计数据,以进行产品改进。

此外,用于该活动的IP地址被与受害者位于同一国家的VPN服务器所迷惑,以逃避检测。

微软还在单独的分析中证实了这一发现,并指出攻击(它称为“ Sorrigate ”)利用了与SolarWinds软件相关的信任来插入恶意代码,这是大型活动的一部分。

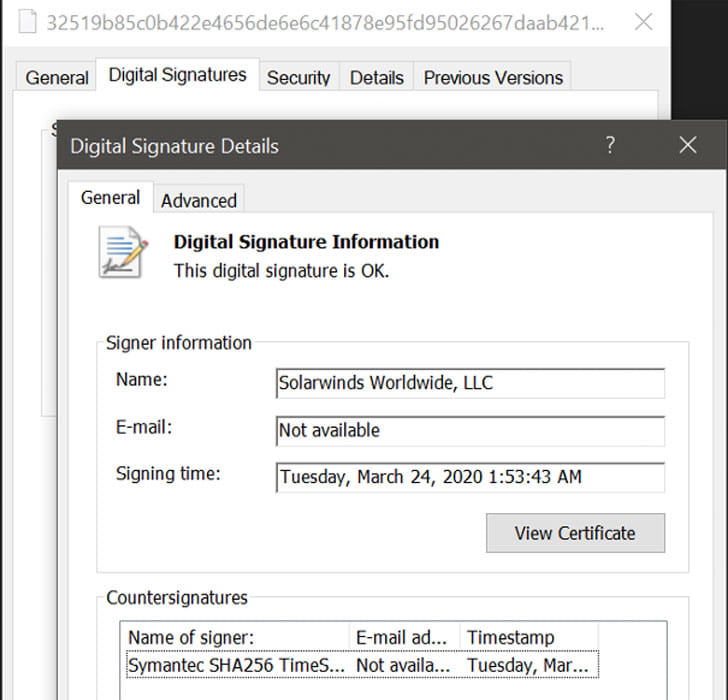

这家Windows制造商说:“恶意软件类别包括在许多其他合法类别中,然后使用合法证书进行签名。” 生成的二进制文件包含一个后门程序,然后谨慎地分发给目标组织。”

SolarWinds发布安全公告

该公司在SolarWinds发布的安全公告中表示,攻击的目标是2020年3月至2020年6月之间发布的SolarWinds Orion Platform软件的版本2019.4至2020.2.1,同时建议用户立即升级到Orion Platform 2020.2.1 HF 1版本。 。

该公司目前正在与FireEye和美国联邦调查局合作调查这次攻击,预计还将在12月15日发布另一个修补程序2020.2.1 HF 2,该修补程序将替换受感染的组件,并提供若干额外的安全性增强功能。

已知受影响的产品

Orion Platform版本 2019.4 HF 5 和 2020.2 (无修补程序或2020.2 HF 1),包括:

应用中心监控器(ACM)

数据库性能分析器集成模块(DPAIM)

企业操作控制台(EOC)

高可用性(HA)

IP地址管理器(IPAM)

日志分析器(LA)

网络自动化管理器(NAM)

网络配置管理器(NCM)

网络运营经理(NOM)

网络性能监视器(NPM)

NetFlow流量分析器(NTA)

服务器和应用程序监视器(SAM)

服务器配置监视器(SCM)

存储资源监视器(SCM)

用户设备跟踪器(UDT)

虚拟化管理器(VMAN)

VoIP和网络质量经理(VNQM)

Web性能监视器(WPM)

FireEye上周披露,它已成为高度复杂的外国政府攻击的受害者,该攻击破坏了用于测试其客户防御能力的软件工具。

被盗的Red Team工具一共多达60种,包括各种公共工具(43%),改进版本的公共工具(17%)和内部开发的工具(40%)。

此外,盗窃还包括利用有效负载的漏洞利用有效载荷,这些安全漏洞利用了Pulse Secure SSL VPN(CVE-2019-11510),Microsoft Active Directory(CVE-2020-1472),Zoho ManageEngine Desktop Central(CVE-2020-10189)和Windows中的关键漏洞。远程桌面服务(CVE-2019-0708)。

除了红色团队工具外,还存在受事件影响的漏洞有效载荷。有效负载泄漏会利用以下漏洞。根据FireEye的报告,泄漏的有效负载不包括0天漏洞利用。

| CVE编号 | 漏洞类型 | 受影响的产品 | CVSS | Picus ThreatID |

| CVE-2014-1812 | 提权 | Windows | 9.0 | |

| CVE-2016-0167 | 提权 | Microsoft Windows | 7.8 | |

| CVE-2017-11774 | 远程代码执行 | Microsoft Outlook | 7.8 | |

| CVE-2018-13379 | 预认证任意文件读取 | Fortigate SSL VPN | 9.8 | 545960 |

| CVE-2018-15961 | 远程代码执行 | Adobe ColdFusion | 9.8 | |

| CVE-2019-0604 | 远程代码执行 | Microsoft Sharepoint | 9.8 | 365560836508 |

| CVE-2019-0708 | 远程代码执行 | Windows Remote Desktop Services (RDS) | 9.8 | 689860 |

| CVE-2019-11510 | 预认证任意文件读取 | Pulse Secure SSL VPN | 10.0 | 575541 |

| CVE-2019-11580 | 远程代码执行 | Atlassian Crowd | 9.8 | |

| CVE-2019-19781 | 远程代码执行 | Citrix Application Delivery Controller and Citrix Gateway | 9.8 | 311195321318 |

| CVE-2019-3398 | 认证的远程执行代码 | Confluence | 8.8 | 541281 |

| CVE-2019-8394 | 预认证任意文件上传 | ZoHo ManageEngine ServiceDesk Plus | 6.5 | |

| CVE-2020-0688 | 远程代码执行 | Microsoft Exchange | 8.8 | 765961 |

| CVE-2020-1472 | 提权 | Microsoft Active Directory | 10.0 | 318083474540 |

| CVE-2018-8581 | 提权 | Microsoft Exchange Server | 7.4 | |

| CVE-2020-10189 | 远程代码执行 | ZoHo ManageEngine Desktop Central | 9.8 | 752616 |

| CVE-2014-1812 | 提权 | Windows | 9.0 | |

| CVE-2016-0167 | 提权 | Microsoft Windows | 7.8 | 875573 |

| CVE-2017-11774 | 远程代码执行 | Microsoft Outlook | 7.8 | 468843 |

| CVE-2018-15961 | 远程代码执行 | Adobe ColdFusion | 9.8 | 764471 |

| CVE-2019-11580 | 远程代码执行 | Atlassian Crowd | 9.8 | |

| CVE-2019-8394 | 预认证任意文件上传 | ZoHo ManageEngine ServiceDesk Plus | 6.5 | |

| CVE-2018-8581 | 提权 | Microsoft Exchange Server | 7.4 |

该活动最终似乎是全球范围内的供应链攻击,因为FireEye表示,它在全球多个实体中检测到了这一活动,横跨北美,欧洲,亚洲和美国的政府,咨询,技术,电信和采掘公司,中东地区。

可以在此处访问旨在抵御SUNBURST的危害指标(IoC)和其他相关攻击特征。