目录导航

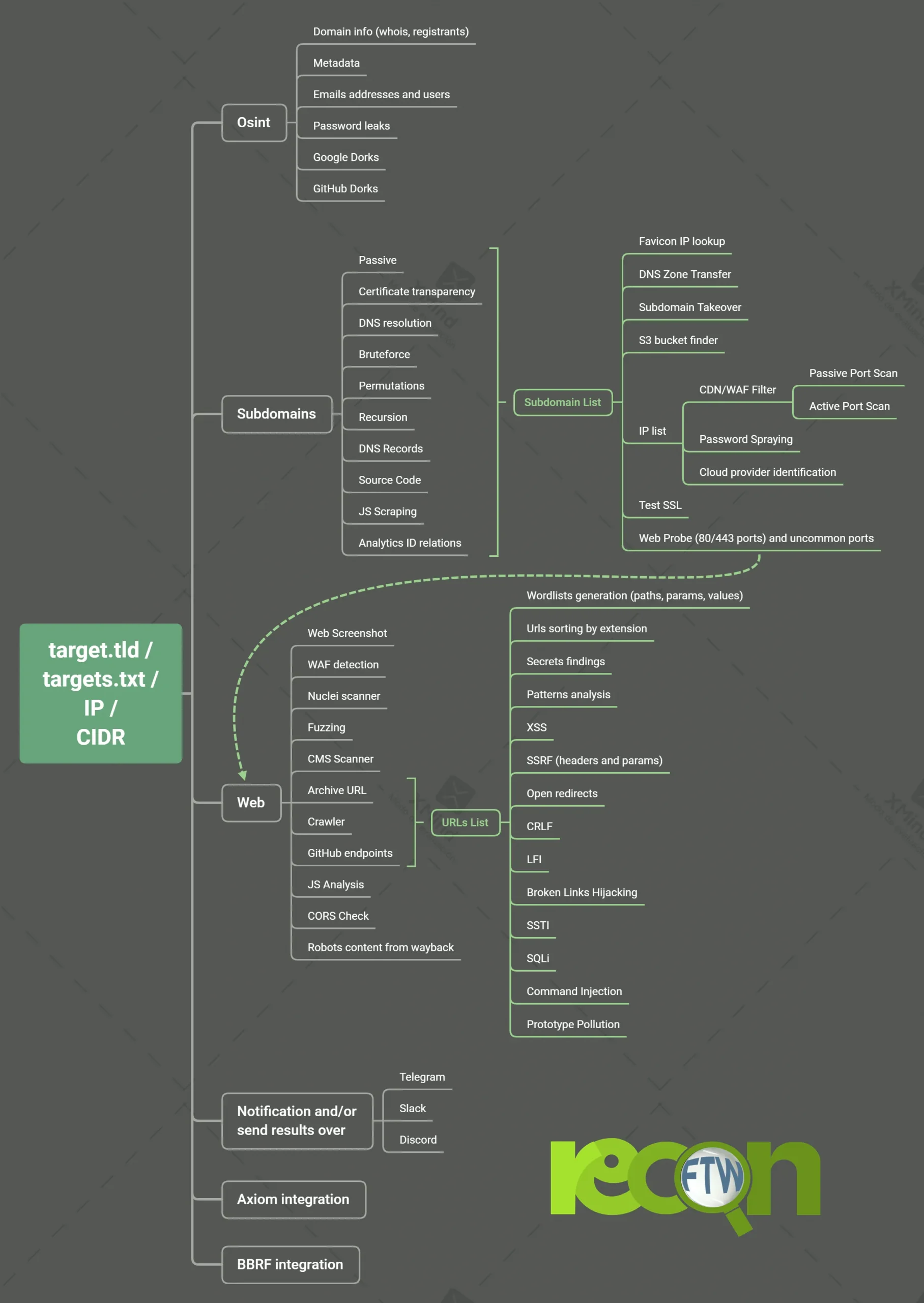

ReconFTW简介

ReconFTW为您自动化整个侦察过程。它优于子域枚举以及各种漏洞检查和获取有关目标的最大信息的工作。

ReconFTW 使用许多技术(被动、暴力、排列、证书透明度、源代码抓取、分析、DNS 记录…)进行子域名枚举,这可以帮助您获得最大和最有趣的子域,从而在竞争中处于领先地位。

它还执行各种漏洞检查,如 XSS、开放重定向、SSRF、CRLF、LFI、SQLi、SSL 测试、SSTI、DNS 区域传输等等。除了这些,它还对目标执行 OSINT 技术、目录模糊测试、dorking、端口扫描、屏幕截图、nuclei扫描。

reconftw特色

Osint

- 域信息解析器(domainbigdata)

- 电子邮件地址和用户(theHarvester、emailfinder)

- 密码泄露(pwndb和H8mail)

- 元数据查找器(MetaFinder)

- Google Dorks ( uDork )

- Github Dorks ( GitDorker )

子域

- 被动(subfinder、assetfinder、amass、findomain、crobat、waybackurls、github-subdomains、Anubis、gau)

- 证书透明度(ctfr、tls.bufferover和dns.bufferover))

- 蛮力(purdns)

- 排列(Gotator)

- JS 文件和源代码抓取(gospider)

- DNS 记录 ( dnsx )

- 谷歌分析 ID ( AnalyticsRelationships )

- 递归搜索。

- 子域接管(核心)

- DNS 接管 ( dnstake )

- DNS 区域传输 ( dnsrecon )

主机

- IP 和子域 WAF 检查器(cf-check和wafw00f)

- 端口扫描器(主动与NMAP和被动与初段,CLI用,子域IP解析resolveDomains)

- 端口服务漏洞检查(searchsploit)

- 密码喷射(brutespray)

- 云提供商检查(clouddetect)

网络

- 网络探测器(httpx和unimap)

- 网页截图(webscreenshot或gowitness)

- 网页模板扫描仪(nuclei和nuclei geeknik)

- 网址提取(waybackurls、gauplus、gospider、github-endpoints和JSA)

- URLPatterns 搜索(gf和gf-patterns)

- XSS(dalfox)

- 开放重定向(Oralyzer)

- SSRF(标头与ffuf交互和参数值)

- CRLF ( crlfuzz )

- Favicon Real IP(收藏夹)

- Javascript 分析 ( subjs , JSA , LinkFinder , getjswords )

- 模糊测试(ffuf)

- Cors(科西)

- LFI 检查 ( ffuf )

- SQLi 检查 ( SQLMap )

- SSTI (ffuf)

- CMS 扫描仪 ( CMSeeK )

- SSL 测试 ( testssl )

- 断链检查器(gospider)

- S3 存储桶查找器 ( S3Scanner )

- 原型污染(ppfuzz)

- 按扩展名排序的 URL

- 词表生成

- 密码字典创建(pydictor)

附加功能

- 多线程(隔行)

- 自定义解析器生成列表 ( dnsvalidator )

- 包含 Docker 容器和DockerHub集成

- 允许 IP/CIDR 作为目标

- 从上次执行的步骤恢复扫描

- 自定义输出文件夹选项

- 与大多数发行版兼容的多合一安装程序/更新程序脚本

- Diff 支持连续运行(cron 模式)

- 支持具有多个域的目标

- 树莓派/ARM 支持

- 6 种模式(侦察、被动、子域、网络、osint 和所有)

- 超出范围的支持

- 具有 Slack、Discord 和 Telegram(通知)和发送压缩结果支持的通知系统

ReconFTW工作原理流程图

ReconFTW下载地址

①GitHub:

②云中转网盘:

https://yzzpan.com/#sharefile=GxH5auyK_22868

解压密码:www.ddosi.org

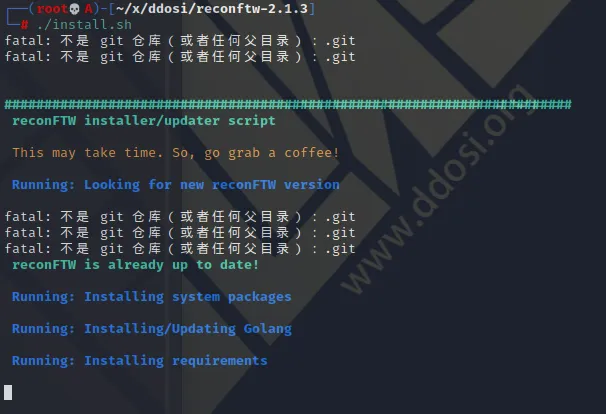

安装 ReconFTW ⚙️

如果出现安装失败,自行使用代理.

需要安装Golang > 1.15.0+并正确设置路径($GOPATH、$GOROOT)

- 只需 git clone 存储库并执行脚本,遵循以下命令。

- 该

install.sh脚本安装(或更新)所有必要的系统软件包,依赖关系,工具,密码字典,个性化的解析器。 - 这可能需要几分钟时间。所以,坐下来放松一下!

git clone https://github.com/six2dez/reconftw.git

cd reconftw/

./install.shDocker 容器安装 ? (2个选项)

Docker 参数使用

-d -> 分离

-v $PWD/reconftw.cfg:/root/Tools/reconftw/reconftw.cfg -> 与 Docker 共享 CFG

-v $PWD/Recon/:/root/Tools/reconftw/Recon/ -> 与主机共享输出文件夹

--name reconftwSCAN -> Docker名称

--rm ->退出时自动移除容器

'-d target.com -r' -> reconftw 参数

来自DockerHub

docker pull six2dez/reconftw:main

# 下载并配置CFG文静啊

wget https://raw.githubusercontent.com/six2dez/reconftw/main/reconftw.cfg

mkdir Recon

docker run -d -v $PWD/reconftw.cfg:/root/Tools/reconftw/reconftw.cfg -v $PWD/Recon/:/root/Tools/reconftw/Recon/ --name reconftwSCAN --rm six2dez/reconftw:main -d target.com -r

来自存储库安装

git clone https://github.com/six2dez/reconftw

cd reconftw

docker build -t reconftw Docker/.

#从 reconftw 根文件夹运行,根据需要正确配置值docker

docker run -v $PWD/reconftw.cfg:/root/Tools/reconftw/reconftw.cfg -v $PWD/Recon/:/root/Tools/reconftw/Recon/ --name reconftwSCAN --rm reconftw -d target.com -r

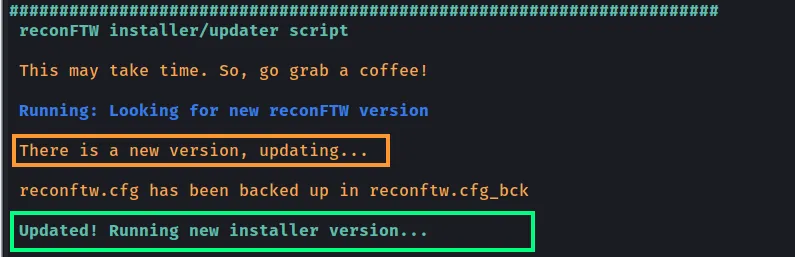

更新 ReconFTW

- 要更新,您只需

install.sh再次运行安装程序/更新程序脚本。 - 首先它会检查是否有任何较新版本的 reconFTW,然后也会更新所有必需的工具。

./install.sh

安装程序/更新程序脚本按以下顺序执行:-

- 检查是否有较新版本的 ReconFTW 可用(如果有,则自行更新)。

- 检查 Golang 是否正确配置(如果没有则配置它)。

- 安装系统包/依赖项。

- 安装所用工具的要求 (requirements.txt)

- 安装基于 Golang 的工具。

- 下载 GitHub 工具存储库。

- 下载词表和配置文件。

- 使用 dnsvalidator 创建个性化解析器(子域解析和暴力破解所需)。

install.sh?的一些特点

- 如果有更新版本的 reconFTW 可用,只需运行即可

./install.sh验证并更新到最新版本。 - 如果尚未配置,它将自动为您配置Go 环境(1.15.10)。

- 当工具遇到安装问题时会提醒您。

- 详细的安装程序。

⚙️ 配置文件reconftw.cfg:

配置文件的详细说明可以在这里找到配置文件 ?

- 通过

reconftw.cfg文件可以控制工具的整个执行。 - 猎人可以设置各种扫描模式、执行首选项、工具、配置文件、API/令牌、个性化单词列表等等。

基础配置

无论使用何种模式,都会影响工具的一般工作流程的值

**警告:此处的错误更改可能会破坏输出,所以要小心**

| 选项 | 默认值 | 描述 |

|---|---|---|

| tools | ~/Tools | 存放所有工具的目录 |

| SCRIPTPATH | “$( cd “$(dirname “$0″)” >/dev/null 2>&1 ; pwd -P )” | reconFTW 目录所在的路径 |

| profile_shell | “.$(basename $(echo $SHELL))rc” | 配置 shell 文件的名称(即 .zshrc 或 .bashrc) |

| reconftw_version | $(git branch –show-current)-$(git describe –tags) | 获取 git 版本 |

| update_resolvers | true | 如果解析器超过 24 小时,您是否可以更新解析器。 |

| proxy_url | http://127.0.0.1″8080/ | 通过代理proxify发送reconFTW流量 |

| dir_output | Default is ignored (#) = false | 结果的输出文件夹,取消注释并设置绝对路径以使用它 |

Golang 变量

| 参数 | 默认值 | 描述 |

|---|---|---|

| export GOROOT | /usr/local/go | Golang 根路径 |

| export GOPATH | $HOME/go | 默认 golang 根路径 |

| export PATH | $GOPATH/bin:$GOROOT/bin:$HOME/.local/bin:$PATH | 将 Golang 添加到您的 $PATH |

工具配置文件

存储 reconFTW 使用的工具的配置文件的路径。

| 选项 | 默认 | 描述 |

|---|---|---|

| AMASS_CONFIG | ~/.config/amass/config.ini | Amass 配置文件 |

| GITHUB_TOKENS | ${tools}/.github_tokens | 带有 Github 令牌的文件,每行一个 |

API/Tokens

在这里您可以定义一些用于某些工具的 API 密钥、值或令牌,也可以在您的 .bashrc/.zshrc 中定义。如果您想在此处先取消注释然后添加值。这些是使用的:

| 选项 | 默认 | 描述 |

|---|---|---|

| SHODAN_API_KEY | Shodan API 密钥 | |

| XSS_SERVER | 盲XSS攻击的域(即six2dez.xss.ht) | |

| COLLAB_SERVER | 用于 SSRF 测试的协作服务器 | |

| findomain_virustotal_token | Findomain VT 令牌 | |

| findomain_spyse_token | Findomain Spyse 令牌 | |

| findomain_securitytrails_token | Findomain ST 令牌 | |

| findomain_fb_token | Findomain FB 令牌 | |

| slack_channel | 需要通过 Slack 发送 zip 输出 | |

| slack_auth | 需要通过 Slack 发送 zip 输出 |

文件描述

如您所见,reconFTW 不输出工具的原始标准输出,这是因为由于干净的输出而重定向,您可以对此变量进行注释以输出所有内容(-v 标志的行为相同),或者仅将 DEGUB_ERROR 注释为仅显示工具错误

| 选项 | 默认 | 描述 |

|---|---|---|

| DEBUG_STD | “&>/dev/null” | 标准消息重定向 |

| DEBUG_ERROR | “2>/dev/null” | 错误信息重定向 |

开源情报(OSINT)

为 OSINT 技术执行的函数,如果设置为 false,则可以避免它们。

| 选项 | 默认 | 描述 |

|---|---|---|

| GOOGLE_DORKS | true | Google dorking |

| GITHUB_DORKS | false | GitHub dorking,默认为 false 因为很慢 |

| METADATA | true | 从公共文件中提取元数据 |

| EMAILS | true | 提取与目标相关的电子邮件/用户/密码 |

| DOMAIN_INFO | true | 与同一注册人相关的 Whois 信息和域 |

| METAFINDER_LIMIT | 20 | 使用 Metafinder 工具获取的结果数 |

Subdomains(子域名)

使用的各种子域技术,将那些您不想运行的技术设置为 false。

| 选项 | 默认 | 描述 |

|---|---|---|

| SUBDOMAINS_GENERAL | ture | 子域一般功能 |

| SUBPASSIVE | ture | 来自被动来源的子域 |

| SUBCRT | ture | 来自证书透明度的子域 |

| SUBANALYTICS | ture | 来自 Google Analytics 的子域 |

| SUBBRUTE | ture | 子域暴力破解 |

| SUBSCRAPING | ture | 从源代码中抓取子域 |

| SUBPERMUTE | ture | 子域排列 |

| SUBTAKEOVER | ture | 子域接管检查 |

| SUBRECURSIVE | ture | 子域递归搜索 |

| SUB_RECURSIVE_PASSIVE | ture | 来自被动源的子域递归搜索 |

| ZONETRANSFER | ture | 区域转移检查 |

| S3BUCKETS | ture | 检查 S3 存储桶 |

| REVERSEIP | ture | 反向IP搜索 |

网页检测(Web detection)

检测子域中的网站。

| 选项 | 默认 | 描述 |

|---|---|---|

| WEBPROBESIMPLE | ture | http 和 https 上的 Web 探测 |

| WEBPROBEFULL | ture | 超过 90 个端口的 Web 探针,可以在其中托管 Web 界面 |

| WEBSCREENSHOT | ture | 找到的每个网站的网页截图 |

| UNCOMMON_PORTS_WEB | … | 可以托管 Web 界面的端口列表 |

| AXIOM_SCREENSHOT_MODULE | webscreenshot | axiom 中的网页截图 |

主机(Hosts)

在找到的主机上执行的任务。

| 选项 | 默认 | 描述 |

|---|---|---|

| FAVICON | true | 检查网站图标以查找更多域或使用相同的网站图标哈希绕过 waf |

| PORTSCANNER | true | 禁用或启用任何类型的端口扫描 |

| PORTSCAN_PASSIVE | true | 使用 Shodan 被动端口扫描器 |

| PORTSCAN_ACTIVE | true | 使用 nmap 前 1000 的端口扫描器 |

| CLOUD_IP | true | 显示哪些 IP 属于云提供商 |

网站分析(Website analysis)

在任何网络上执行的任务以检索尽可能多的信息。

| 选项 | 默认 | 描述 |

|---|---|---|

| WAF_DETECTION | true | 检测网站是否在 waf 后面 |

| NUCLEICHECK | true | 运行nuclei模板 |

| URL_CHECK | true | 从被动和爬行中检索网址 |

| URL_GF | true | 分析使用 gf 模式提取的 url |

| URL_EXT | true | 创建按扩展名类型排序的文件 |

| JSCHECKS | true | 分析JS文件 |

| FUZZ | true | 网络模糊测试 |

| CMS_SCANNER | true | 扫描检测CMS |

| WORDLIST | true | 从收集的 url 生成词表 |

| ROBOTSWORDLIST | true | 设置 Fuzzer 中使用的词表 |

漏洞(Vulns)

执行每个漏洞检查,首先使用 uddup、qsreplace 和 gf-patterns 进行过滤。

| 选项 | 默认 | 描述 |

|---|---|---|

| VULNS_GENERAL | false | 漏洞检查一般功能 |

| XSS | true | 用 dalfox 确认的 Gxss 反射的 XSS |

| CORS | true | CORS 配置错误 |

| TEST_SSL | true | 检查 SSL |

| OPEN_REDIRECT | true | 检查开放重定向缺陷 |

| SSRF_CHECKS | true | 扫描 SSRF |

| CRLF_CHECKS | true | 扫描 CRLF |

| LFI | true | 带有模糊测试词表的 LFI |

| SSTI | true | 带模糊测试的 SSTI |

| SQLI | true | 带有 SQLmap 的 SQLi |

| BROKENLINKS | true | 检查损坏的链接重定向 |

| SPRAY | true | 对找到的端口和服务使用 brutespray 进行密码喷射 |

| COMM_INJ | true | 检查命令注入缺陷 |

| PROTO_POLLUTION | true | 检查原型污染攻击 |

额外选项(Extra option)

您可能会感兴趣的高级选项。

| 选项 | 默认 | 描述 |

|---|---|---|

| NOTIFICATION | false | 设置为 true 以接收每个功能的通知,需要配置(Telegram、Slack 或 Discord) |

| SOFT_NOTIFICATION | false | 设置为 true 以接收每个目标开始和结束的通知,需要配置(Telegram、Slack 或 Discord) |

| DEEP | false | 启用深度(和较慢)扫描,与 –deep 标志相同 |

| DEEP_LIMIT | 500 | 设置 DEEP 编号 |

| DIFF | false | 启用支持以一次又一次地运行相同的目标,并且仅针对新发现提供建议(用于 cron 模式和监控) |

| REMOVETMP | false | 完成扫描后删除临时文件 |

| REMOVELOG | false | 完成扫描后删除日志文件 |

| PROXY | false | 代理(burp,zap)发送网站和模糊测试 |

| SENDZIPNOTIFY | false | 设置为 true 以通过 Tg、Discord 或 Slack 发送压缩结果 |

| PRESERVE | false | 设置为 true 以允许重复每一步(仅 Axiom) |

Http 选项(Http options)

HTTP 请求的标头。

| 选项 | 默认 | 描述 |

|---|---|---|

| HEADER | “User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:72.0) Gecko/20100101 Firefox/72.0” | 自定义标题或用户代理 |

线程(Threads)

工具的线程控制。

| 选项 | 默认 | 描述 |

|---|---|---|

| FFUF_THREADS | 40 | 模糊测试线程 |

| HTTPX_THREADS | 50 | Http 探测线程 |

| HTTPX_UNCOMMONPORTS_THREADS | 100 | Http 不常见端口探测线程 |

| GOSPIDER_THREADS | 50 | 爬虫线程 |

| GITDORKER_THREADS | 5 | Github dorking 线程 |

| BRUTESPRAY_THREADS | 20 | 密码喷涂线程 |

| BRUTESPRAY_CONCURRENCE | 10 | 密码喷射并发主机 |

| ARJUN_THREADS | 20 | 参数发现线程 |

| GAUPLUS_THREADS | 10 | gauplus 的并发线程 |

| DALFOX_THREADS | 200 | dalfox 的主题 |

| PUREDNS_PUBLIC_LIMIT | 0 | massdns 查询公共解析器的线程(当您的 wifi 设置在 2000-10000 之间时) |

| PUREDNS_TRUSTED_LIMIT | 400 | Puredns 线程查询受信任的 dns 解析器 |

| WEBSCREENSHOT_THREADS | 200 | 网页截图线程 |

| RESOLVE_DOMAINS_THREADS | 150 | 解析域 IP 线程 |

| PPFUZZ_THREADS | 30 | Ppfuzz 线程 |

超时(Timeouts)

可以在此处设置特定工具或作业的最长执行时间。

| 选项 | 默认 | 描述 |

|---|---|---|

| CMSSCAN_TIMEOUT | 36000 | 整个 CMScanner 执行超时 |

| FFUF_MAXTIME | 900 | 单个 url 的最长执行时间 |

| HTTPX_TIMEOUT | 10 | 等待端口 80 和 443 上 Web 探测响应的最长时间 |

| HTTPX_UNCOMMONPORTS_TIMEOUT | 10 | 等待响应的最长时间 |

字典列表(Lists)

在 reconFTW 中使用的词表。您可以在此处指定您的个性化词汇表。

| 选项 | 默认 | 描述 |

|---|---|---|

| fuzz_wordlist | ${tools}/fuzz_wordlist.txt | 模糊测试词表 |

| lfi_wordlist | ${tools}/lfi_wordlist.txt | LFI词表 |

| ssti_wordlist | ${tools}/ssti_wordlist.txt | SSTI词表 |

| subs_wordlist | ${tools}/subdomains.txt | 子域词表(jhaddix 的 all.txt) |

| subs_wordlist_big | ${tools}/subdomains_big.txt | 与 deep flag 一起使用的大子域词表(assetnote) |

| resolvers | ${tools}/resolvers.txt | 解析器列表 |

| resolvers_trusted | ${tools}/resolvers_trusted.txt | 受信任的 DNS 解析器列表 |

Axiom Fleet

Axiom 配置

| 选项 | 默认 | 描述 |

|---|---|---|

| AXIOM | false | 启用axiom,与 -v 标志相同 |

| AXIOM_FLEET_LAUNCH | false | 设置为 true 以自动启动一个新的 axiom 实例 |

| AXIOM_FLEET_NAME | reconFTW | Axiom 的fleet 名称 |

| AXIOM_FLEET_COUNT | 10 | Axiom 的fleet 规模 |

| AXIOM_FLEET_REGIONS | “eu-central” | Axiom 的fleet 区域 |

| AXIOM_FLEET_SHUTDOWN | true | 设置为 true 以在工作完成后自动删除 axiom 实例 |

输出颜色(Output colors)

只是要打印的颜色取决于键入的消息。如果需要,您可以在此处找到更改这些颜色的好指南。

| 选项 | 默认 | 描述 |

|---|---|---|

| bred | ‘\033[1;31m’ | 大胆的红色 |

| bblue | ‘\033[1;34m’ | 大胆的蓝色 |

| bgreen | ‘\033[1;32m’ | 大胆的绿色 |

| yellow | ‘\033[0;33m’ | 黄色的 |

| red | ‘\033[0;31m’ | 红色的 |

| blue | ‘\033[0;34m’ | 蓝色 |

| green | ‘\033[0;32m’ | 绿 |

| reset | ‘\033[0m’ | 重置颜色 |

默认配置文件:

#################################################################

# reconFTW config file #

#################################################################

# General values

tools=~/Tools

SCRIPTPATH="$( cd "$(dirname "$0")" >/dev/null 2>&1 ; pwd -P )"

profile_shell=".$(basename $(echo $SHELL))rc"

reconftw_version=$(git rev-parse --abbrev-ref HEAD)-$(git describe --tags)

update_resolvers=true

proxy_url="http://127.0.0.1:8080/"

#dir_output=/custom/output/path

# Golang Vars (Comment or change on your own)

export GOROOT=/usr/local/go

export GOPATH=$HOME/go

export PATH=$GOPATH/bin:$GOROOT/bin:$HOME/.local/bin:$PATH

# Tools config files

#NOTIFY_CONFIG=~/.config/notify/notify.conf # No need to define

#SUBFINDER_CONFIG=~/.config/subfinder/config.yaml # No need to define

AMASS_CONFIG=~/.config/amass/config.ini

GITHUB_TOKENS=${tools}/.github_tokens

# APIs/TOKENS - Uncomment the lines you want removing the '#' at the beginning of the line

#UDORK_COOKIE="c_user=XXXXXXXXXX; xs=XXXXXXXXXXXXXX"

#SHODAN_API_KEY="XXXXXXXXXXXXX"

#XSS_SERVER="XXXXXXXXXXXXXXXXX"

#COLLAB_SERVER="XXXXXXXXXXXXXXXXX"

#findomain_virustotal_token="XXXXXXXXXXXXXXXXX"

#findomain_spyse_token="XXXXXXXXXXXXXXXXX"

#findomain_securitytrails_token="XXXXXXXXXXXXXXXXX"

#findomain_fb_token="XXXXXXXXXXXXXXXXX"

#slack_channel="XXXXXXXX"

#slack_auth="xoXX-XXX-XXX-XXX"

# File descriptors

DEBUG_STD="&>/dev/null"

DEBUG_ERROR="2>/dev/null"

# Osint

OSINT=true

GOOGLE_DORKS=true

GITHUB_DORKS=true

METADATA=true

EMAILS=true

DOMAIN_INFO=true

METAFINDER_LIMIT=20 # Max 250

# Subdomains

SUBDOMAINS_GENERAL=true

SUBPASSIVE=true

SUBCRT=true

SUBANALYTICS=true

SUBBRUTE=true

SUBSCRAPING=true

SUBPERMUTE=true

SUBTAKEOVER=true

SUBRECURSIVE=true

SUB_RECURSIVE_PASSIVE=false # Uses a lot of API keys queries

ZONETRANSFER=true

S3BUCKETS=true

REVERSE_IP=false

# Web detection

WEBPROBESIMPLE=true

WEBPROBEFULL=true

WEBSCREENSHOT=true

UNCOMMON_PORTS_WEB="81,300,591,593,832,981,1010,1311,1099,2082,2095,2096,2480,3000,3128,3333,4243,4567,4711,4712,4993,5000,5104,5108,5280,5281,5601,5800,6543,7000,7001,7396,7474,8000,8001,8008,8014,8042,8060,8069,8080,8081,8083,8088,8090,8091,8095,8118,8123,8172,8181,8222,8243,8280,8281,8333,8337,8443,8500,8834,8880,8888,8983,9000,9001,9043,9060,9080,9090,9091,9092,9200,9443,9502,9800,9981,10000,10250,11371,12443,15672,16080,17778,18091,18092,20720,32000,55440,55672"

# You can change to aquatone if gowitness fails, comment the one you don't want

AXIOM_SCREENSHOT_MODULE=webscreenshot # Choose between aquatone,gowitness,webscreenshot

# Host

FAVICON=true

PORTSCANNER=true

PORTSCAN_PASSIVE=true

PORTSCAN_ACTIVE=true

CLOUD_IP=true

# Web analysis

WAF_DETECTION=true

NUCLEICHECK=true

NUCLEI_SEVERITY="info,low,medium,high,critical"

URL_CHECK=true

URL_GF=true

URL_EXT=true

JSCHECKS=true

FUZZ=true

CMS_SCANNER=true

WORDLIST=true

ROBOTSWORDLIST=true

# Vulns

VULNS_GENERAL=false

XSS=true

CORS=true

TEST_SSL=true

OPEN_REDIRECT=true

SSRF_CHECKS=true

CRLF_CHECKS=true

LFI=true

SSTI=true

SQLI=true

BROKENLINKS=true

SPRAY=true

COMM_INJ=true

PROTO_POLLUTION=true

# Extra features

NOTIFICATION=false # Notification for every function

SOFT_NOTIFICATION=false # Only for start/end

DEEP=false

DEEP_LIMIT=500

DIFF=false

REMOVETMP=false

REMOVELOG=false

PROXY=false

SENDZIPNOTIFY=false

PRESERVE=true # set to true to avoid deleting the .called_fn files on really large scans

# HTTP options

HEADER="User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:72.0) Gecko/20100101 Firefox/72.0"

# Threads

FFUF_THREADS=40

HTTPX_THREADS=50

HTTPX_UNCOMMONPORTS_THREADS=100

GOSPIDER_THREADS=50

GITDORKER_THREADS=5

BRUTESPRAY_THREADS=20

BRUTESPRAY_CONCURRENCE=10

ARJUN_THREADS=20

GAUPLUS_THREADS=10

DALFOX_THREADS=200

PUREDNS_PUBLIC_LIMIT=0 # Set between 2000 - 10000 if your router blows up, 0 is unlimited

PUREDNS_TRUSTED_LIMIT=400

WEBSCREENSHOT_THREADS=200

RESOLVE_DOMAINS_THREADS=150

PPFUZZ_THREADS=30

# Timeouts

CMSSCAN_TIMEOUT=3600

FFUF_MAXTIME=900 # Seconds

HTTPX_TIMEOUT=10 # Seconds

HTTPX_UNCOMMONPORTS_TIMEOUT=10 # Seconds

# lists

fuzz_wordlist=${tools}/fuzz_wordlist.txt

lfi_wordlist=${tools}/lfi_wordlist.txt

ssti_wordlist=${tools}/ssti_wordlist.txt

subs_wordlist=${tools}/subdomains.txt

subs_wordlist_big=${tools}/subdomains_big.txt

resolvers=${tools}/resolvers.txt

resolvers_trusted=${tools}/resolvers_trusted.txt

# Axiom Fleet

# Will not start a new fleet if one exist w/ same name and size (or larger)

AXIOM=false

AXIOM_FLEET_LAUNCH=false

AXIOM_FLEET_NAME="reconFTW"

AXIOM_FLEET_COUNT=10

AXIOM_FLEET_REGIONS="eu-central"

AXIOM_FLEET_SHUTDOWN=true

# This is a script on your reconftw host that might prep things your way...

#AXIOM_POST_START="~/Tools/axiom_config.sh"

# BBRF

BBRF_CONNECTION=false

BBRF_SERVER=https://demo.bbrf.me/bbrf

BBRF_USERNAME=user

BBRF_PASSWORD=password

# TERM COLORS

bred='\033[1;31m'

bblue='\033[1;34m'

bgreen='\033[1;32m'

yellow='\033[0;33m'

red='\033[0;31m'

blue='\033[0;34m'

green='\033[0;32m'

reset='\033[0m'

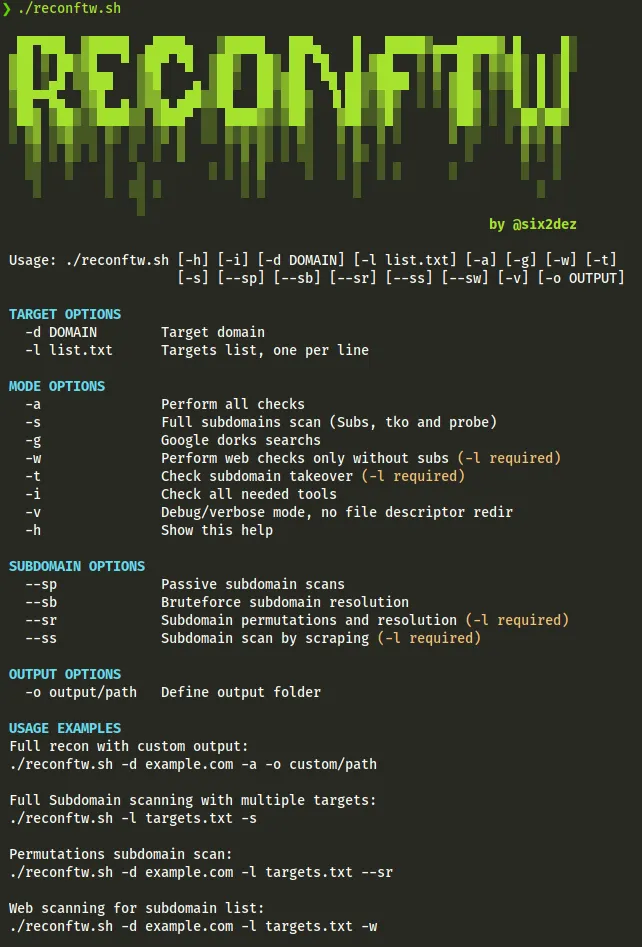

使用方法

查看 wiki 部分以了解哪个标志执行所有步骤/攻击使用指南 ?

目标选项

| Flag | 描述 |

|---|---|

| -d | 单一目标域(example.com) |

| -l | 目标列表(每行一个) |

| -m | 多域目标(公司名称) |

| -x | 排除子域列表(超出范围) |

| -i | 包括子域列表(范围内) |

模式选项

| flag | 描述 |

|---|---|

| -r | 侦察 – 完整的侦察过程(没有像 sqli、ssrf、xss、ssti、lfi 等攻击) |

| -s | 子域 – 仅执行子域枚举、网络探测、子域接管 |

| -p | 被动 – 仅执行被动步骤 |

| -a | 全部 – 执行全面侦察和所有主动攻击 |

| -w | Web – 仅对特定目标执行漏洞检查/攻击 |

| -n | OSINT – 执行 OSINT 扫描(无子域枚举和攻击) |

| -c | 自定义 – 针对目标启动特定功能 |

| -h | 帮助 – 显示此帮助菜单 |

常规选项

| flag | 描述 |

|---|---|

| –deep | 深度扫描(为深度扫描启用一些慢速选项,vps 预期模式) |

| -f | 自定义配置文件路径 |

| -o | 输出目录 |

| -v | Axiom 分布式 VPS |

示例用法:

对单个目标进行全面侦察

./reconftw.sh -d target.com -r

对目标列表执行全面侦察

./reconftw.sh -l sites.txt -r -o /output/directory/

执行更多时间密集型任务的全面侦察 (仅适用于 VPS)

./reconftw.sh -d target.com -r --deep -o /output/directory/

在多域目标中执行侦察

./reconftw.sh -m company -l domains_list.txt -r

使用axiom 集成执行侦察

./reconftw.sh -d target.com -r -v

执行所有步骤(整个侦察 + 所有攻击)又名 YOLO 模式

./reconftw.sh -d target.com -a

显示帮助部分

./reconftw.sh -h

项目地址:

转载请注明出处及链接