目录导航

此仓库是来自供应商,研究人员等的勒索软件报告的集合。

该存储库用作与勒索软件有关的公共可用报告/白皮书/文章的存档。这可能对研究人员有用,因为我没有找到包含这些报告的中央存储库。

此项目源于Threat-INTel和APTnotes。

项目地址:

GitHub: github.com/d4rk-d4nph3/Ransomware-Reports

Generic

- FireEye-勒索软件运营中不断发展的成熟度:《 Black Hat Europe 2020》白皮书-2020年12月

- FireEye-尚未完成-勒索软件运营中不断发展的成熟度-2020年

- Datto-渠道勒索软件全球状况报告-2020年11月

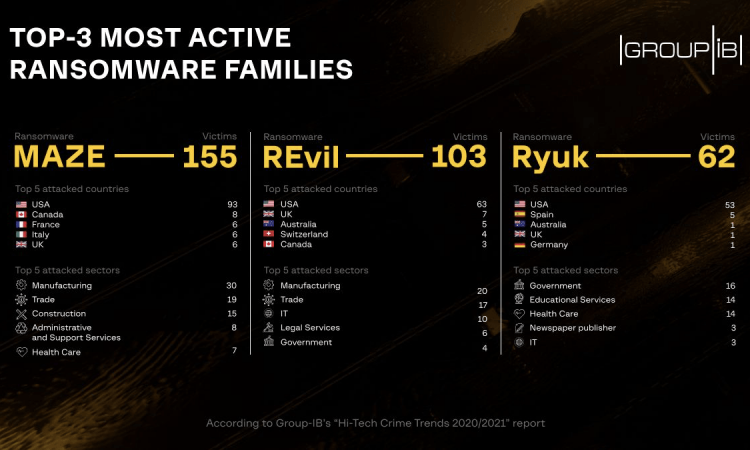

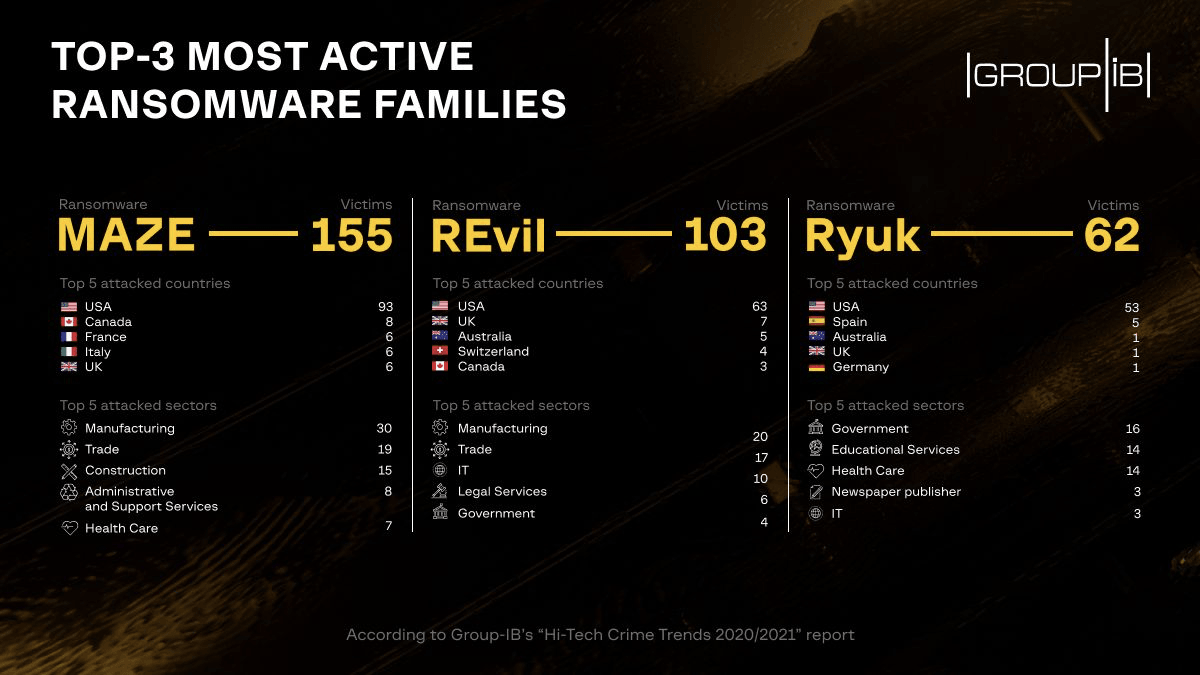

- Group-IB勒索软件的演变及其分发方法

- Sophos-2020年RANSOMWARE状况-2020年5月

- BitDefender-勒索软件的受害者观点:对美国和欧洲互联网用户的研究-2016年1月

- Sophos-勒索软件如何攻击

- FireEye-勒索软件保护和遏制策略白皮书

- TrendLabs-勒索软件的过去,现在和将来

- ESET-ANDROID RANSOMWARE的趋势-2017年

- SentinelOne-RANSOMWARE研究数据摘要-2016

- Malwarebytes-网络犯罪策略和技巧:勒索软件回顾-2019年8月

- McAfee-定向勒索软件不再是未来的威胁-2016年2月

ProLock

Netwalker

Egregor

- IB集团– Egregor勒索软件:Maze的遗产持续存在– 2020年11月

- Cybereason – Cybereason vs. Egregor Ransomware – 2020年11月

- Cyble – EGREGOR RANSOMWARE –深入研究其活动和技术– 2020年10月

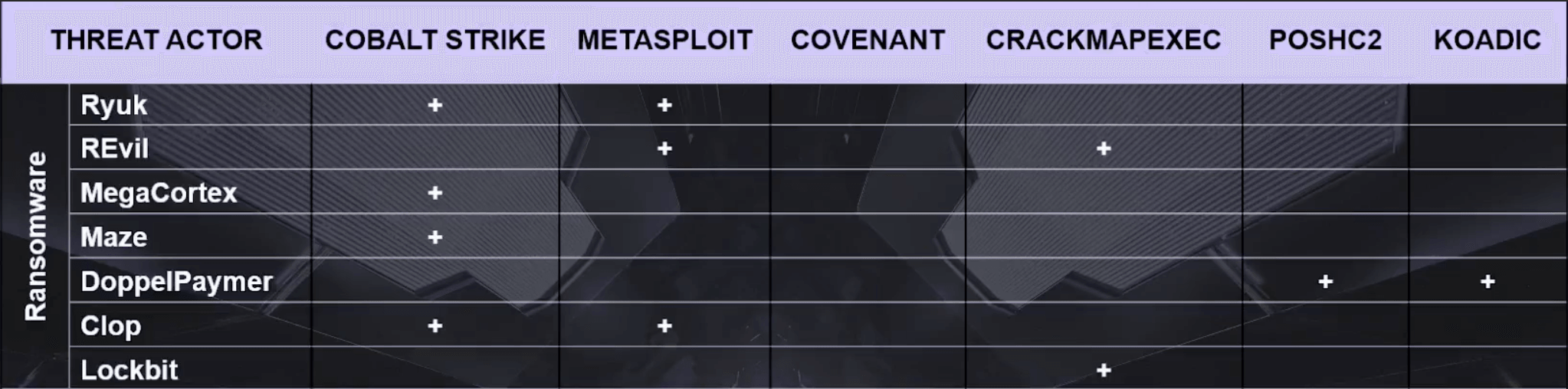

Maze

- FireEye导航迷宫:与MAZE勒索软件事件相关的策略,技术和程序-2020年5月

- BitDefender-迷宫勒索软件白皮书技术研究

- McAfee-Ransomware Maze-2020年3月

- Preempt-迷宫勒索软件分析和保护

- IronNet博客-导航迷宫勒索软件

- Crowdstrike-迷宫穿越的许多路-2020年5月

- HHS网络安全计划-06/04/2020

- 国家网络取证与培训联盟白皮书-2019年12月2日

- Maze Ransomware Campaign Spoofs Italian Revenue Agency通信-2019年10月

- ShieldX Maze勒索软件:别当迷宫-2018年11月

- McAfee Labs威胁咨询勒索迷宫-2020年2月

- DSCI MAZE RANSOMWARE技术报告-2020年

- 威胁演员TA2101(ProofPoint)使用Maze Ransomware定位政府和商业实体-2020年1月

- MAZE Ransomware击中Cyber Cyber Cognizant-2020年4月

- 勒索软件攻击者对您使用云备份

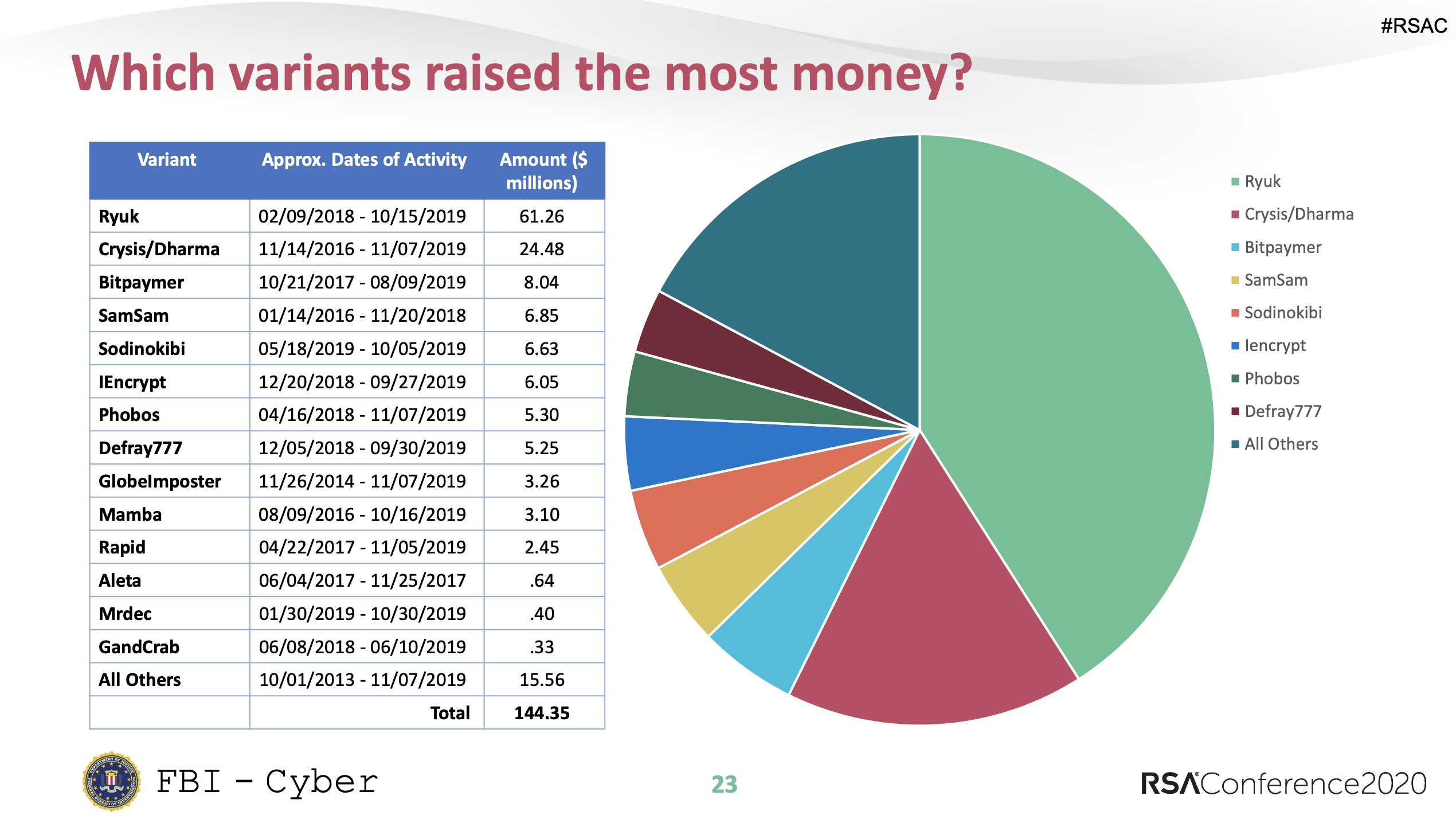

Ryuk

- Malwation-RYUK勒索软件技术分析报告-2020

- LogPoint – Ryuk勒索软件的全面检测-2020年11月

- 红色金丝雀-危险的开始:一家医院如何阻止Ryuk勒索软件爆发-2020年11月

- Sophos-他们回来了:在一次新的Ryuk勒索软件攻击中-2020年10月

- DFIR报告-Ryuk的归来-2020年10月

- DFIR报告-Ryuk在5小时内-2020年10月

- VMware Carbon Black TAU:Ryuk勒索软件技术分析-2020年2月

- Red Canary-The Third Amigo:检测到Ryuk勒索软件-2020年2月

- FortiGuard实验室:重新介绍Ryuk-分析Ryuk最近的攻击-2020年3月

- Checkpoint Research-Ryuk Ransomware:有针对性的战役细分-2018年8月

- 恶意软件新闻-Ryuk勒索软件分析-2019年12月

- CISA警报(TA17-132A)-与WannaCry勒索软件相关的指标-2017年5月

- 安全素养-反向RYUK:RYUK RANSOMWARE的技术分析-2020年4月

- ZScaler-检查Ryuk勒索软件-2019年10月

- Crowdstrike-与Ryuk进行大型游戏狩猎:另一种有针对性的勒索软件-2019年1月

- HHS网络安全计划-Ryuk更新-2020年1月

- FBI Flash-与Ryuk Ransomware相关的危害指标-2019年5月

- 国土安全和紧急服务-威胁报告:Emotet,TrickBot和Ryuk

- RANSOMWARE PLAYBOOK处理Ryuk勒索软件(三重威胁)攻击的特殊事件响应指南-2019年10月

- Securonix威胁研究-Securonix威胁研究:检测高影响力的目标云/ MSP 1400万美元以上的Ryuk和REvil勒索软件攻击-2020年1月

- CIS-安全入门– Ryuk

REvil (Sodinokibi)

- Cybereason-Sodinokibi:勒索软件的皇太子-2019年8月

- Secureworks-REvil / Sodinokibi勒索软件-2019年9月

- REvil -Sodinokibi技术分析和威胁情报报告-2019

- DarkTrace-定向的Sodinokibi勒索软件攻击的事后调查-2020年2月

- 迈克菲ATR分析Sodinokibi aka REvil勒索即服务–代码告诉我们的内容-2019年10月

- BlackBerry ThreatVector博客-威胁聚焦:Sodinokibi Ransomware-2019年7月

- Sodinokibi Ransomware的简史和进一步的技术分析-2020年1月

- Acronis-深入研究Sodinokibi勒索软件

- Cisco Talos-Sodinokibi勒索软件利用WebLogic Server漏洞-2019年4月

- Sodinokibi分析过程

- Cynet Labs-勒索软件永不消亡-新Sodinokibi勒索软件变种的分析-2019年7月

- KPN-追踪魔鬼

- Intel471-REvil勒索软件即服务–勒索软件会员运营分析-2020年3月

- SISA-REvil RANSOMWARE-2020年5月

- Tesorion-Sodinokibi和GandCrab勒索软件系列之间有联系吗?

- Sodinokibi:勒索软件攻击者还利用Cobalt攻击扫描PoS软件-2020年6月

- McAfee Labs Threat Advisory勒索软件-Sodinokibi-2020年4月

- Arete-Sodinokibi勒索软件2020

- Securonix威胁研究:检测高影响力的目标云/ MSP 1400万美元以上的Ryuk和REvil勒索软件攻击-2020年1月

- Zdnet-REvil勒索软件团伙启动拍卖网站出售被盗数据-2020年

GrandCrab

- Acronis-GandCrab勒索软件的演变

- VMRay-GandCrab勒索软件的演变-2018年6月

- Securonix威胁研究-GANDCRAB RANSOMWARE攻击

- FortiNet-GandCrab V4.0分析:新的外壳,相同的旧威胁-2018年7月

- CheckPoint-The GandCrab Ransomware Mindset-2018年3月

- Tesorion-Sodinokibi和GandCrab勒索软件系列之间有联系吗?

- BitDefender-GandCrab:年度最受欢迎的数百万美元勒索软件-2018年10月

- 打开GandCrab勒索软件包装

WannaCry

- LogRhythm-WannaCry Ransomware的技术分析-2017年5月

- FireEye-WannaCry恶意软件档案-2017年5月

- 思科Talos-玩家3进入游戏:向“WannaCry”打招呼-2017年5月

- Antiy Labs-WANNACRY RANSOMWARE的深入分析报告-2017年7月

- Secureworks-WCry勒索软件分析-2017年5月)

- Sophos-WannaCry余震

- McAfee Labs-WannaCry Ransomware的进一步分析-2017年5月

- ThaiCERT-WannaCry Ransomware-2017年5月

- WannaCry Ransomware:感染,持久性,恢复预防和传播机制的分析

- 记录的未来-什么是WannaCry?分析全球勒索软件攻击-2017年5月

- “ WannaCry”勒索软件攻击:技术情报分析-2017年5月

- Tripwire-WANNACRY RANSOMWARE

- Elastic-WCry / WanaCry勒索软件技术分析-2017年5月

- 严重警报-Wannacry / WannaCryptRansomware

- CERT-MU WANNACRY RANSOMWARE-2017年5月

- 分析WannaCry勒索软件考虑武器和漏洞利用白皮书

- Intezer-WannaCry勒索软件:与朝鲜的潜在链接

- 卫生部:调查:WannaCry网络攻击和NHS

- 在WannaCry勒索软件事件中应用钻石模型

Dharma

- 炭黑TAU威胁分析:最近的Dharma勒索软件强调攻击者继续使用开源工具-2018年7月

- Panda Security-Crysis / Dharma家庭报告中的勒索软件-2017年11月

- Comodo-Dharma 2.0勒索软件继续对新变种造成严重破坏-2020年3月

- DarkTrace-旧但仍很危险–通过RDP入侵的Dharma勒索软件-2020年5月

- Crowdstrike-有针对性的Dharma勒索软件入侵展示了一致的技术-2020年4月

- FortiNet-Dharma Ransomware:它在教我们什么-2018年11月

- Cymulate-立即威胁分析-在野外发现的新Dharma勒索软件毒株-2019年8月

- 快速修复-快速修复安全实验室对Dharma勒索软件爆发的分析-2018年5月

- 快速修复-针对COVID-19的Dharma Ransomware Variant Malspam 2020年4月

- Dharma勒索软件。列出了36个变体。2020移除指示-2020年8月