目录导航

滥用 O365 Outlook 呈现云附件的方式,使恶意可执行云附件看起来像无害文件。

介绍

在本文中,我们将探讨如何滥用 O365 上的云附件功能使可执行文件(或任何其他文件类型)显示为无害的附件。

文件附件方法

O365 允许您通过以下两种方式之一上传附件:

- 直接附件 – 上传文件的传统方式。严格限制允许的文件类型。

- 云附件 – 附加云上可用的文件 (OneDrive/SharePoint)。文件类型不受限制。

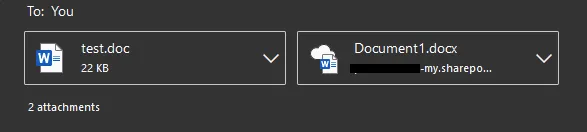

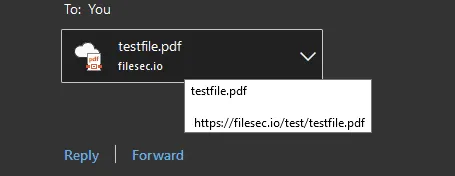

下图显示了附件对目标用户的显示方式。唯一真正的视觉区别是图标和云附件部分显示链接。

现在了解了区别,让我们滥用云附件技术来附加恶意可执行文件。

先决条件

在继续之前,您应该做几件事:

- 设置 HTTP 服务器和域。由于云附件会部分显示链接,因此建议创建一个子域,例如 onedrive.microsoft.*,以使附件看起来不那么可疑。对于这个演示,我不会这样做,但强烈推荐。

- 在您的服务器上托管恶意可执行文件。

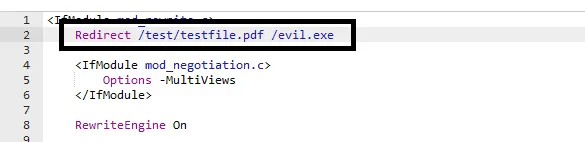

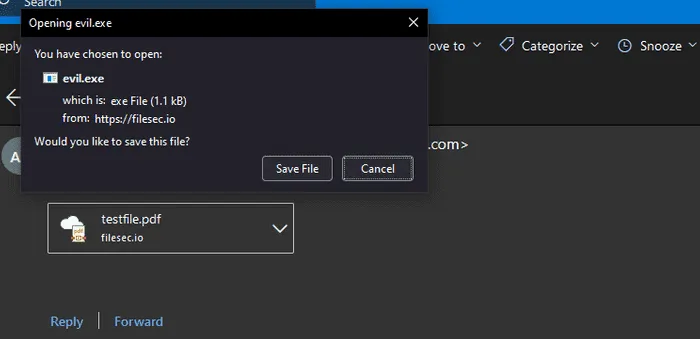

- 设置一个 HTTP 重定向,它将以无害扩展名(.txt、.pdf、.docx 等)结尾的路径重定向到您的恶意可执行文件。这非常重要,因为我们将看到 O365 根据链接的文件扩展名选择附件的图标。就我而言,我设置了从

/test/testfile.pdfto的重定向/evil.exe。

附加欺骗的恶意可执行文件

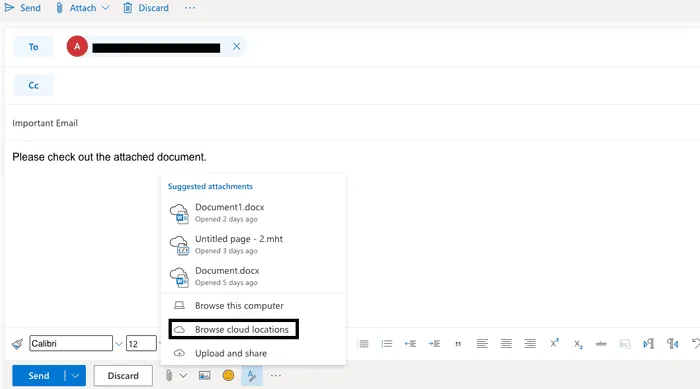

向目标用户撰写电子邮件,单击附件图标 > 浏览云位置。

接下来,选择要附加的任何随机文件。该文件可以是任何无关紧要的文件。

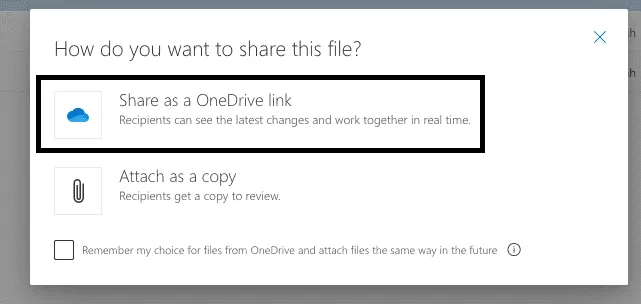

确保选中“共享为 OneDrive 链接”选项。这是将文件附加为云附件的选项。

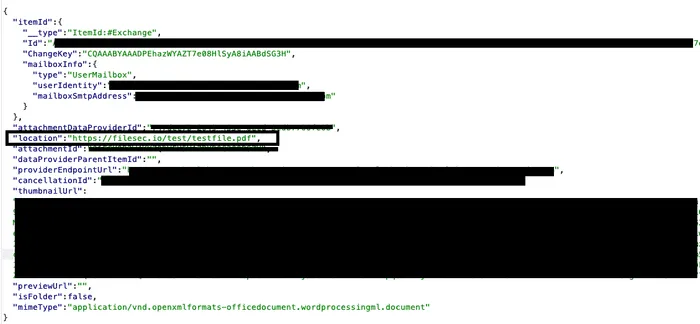

立即拦截请求并修改locationURL。将其设置为以重定向到恶意文件的无害扩展名结尾的 URL,在本例中为/test/testfile.pdf路径。

当电子邮件发送给目标用户时,他们看到的只是一个 PDF 附件,他们没有理由认为它是除此之外的任何东西。但是,当单击附件时,会下载恶意可执行文件。

结论

这是一项非常棒的技术,在尝试获得初始访问权限时会很有帮助。使用此技术的另一个好处是链接不会被扫描,因此增加了电子邮件登陆收件箱的机会。

转载请注明出处及链接