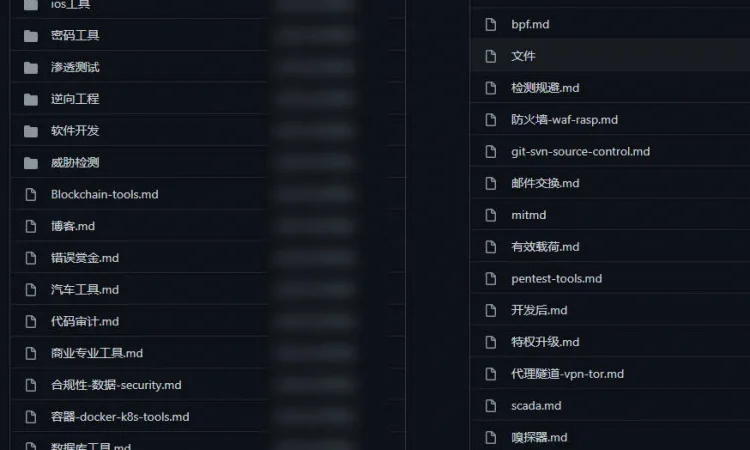

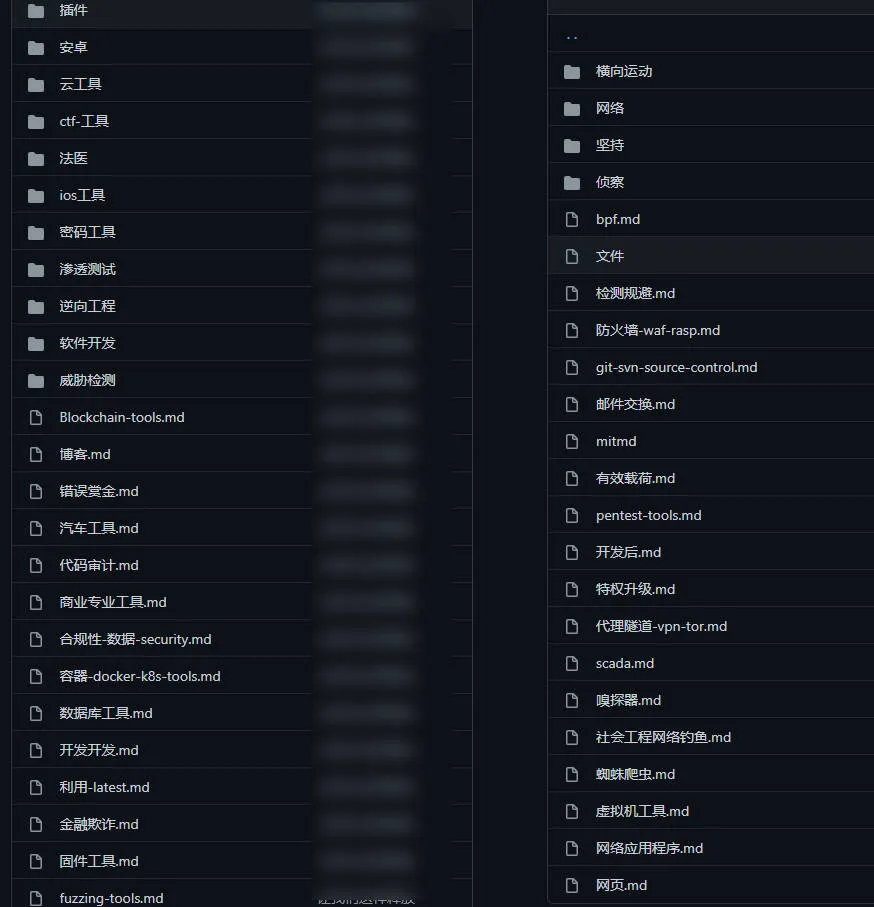

目录导航

列表目录

│ blockchain-tools.md

│ blog.md

│ bug-bounty.md

│ car-tools.md

│ code-audit.md

│ commercial-pro-tools.md

│ compliance-data-security.md

│ container-docker-k8s-tools.md

│ database-tools.md

│ exploit-development.md

│ exploit-latest.md

│ finance-fraud.md

│ firmware-tools.md

│ fuzzing-tools.md

│ hardening.md

│ honeypot.md

│ interview.md

│ machine-learning-ai.md

│ macos-tools.md

│ malware-analysis.md

│ office-tools.md

│ online-services.md

│ physical.md

│ powershell-tools.md

│ readme.md

│ router-tools.md

│ sdr-tools.md

│ seo-tools.md

│ shellcode-tools.md

│ software-development.md

│ stocks.md

│ virtual-machine.md

│ wireless-tools.md

│

├─addons

│ bloodhound.md

│ burpsuite.md

│ cobalt-strike.md

│ empire.md

│ metasploit.md

│ nmap.md

│ wireshark.md

│

├─android

│ android-decompiler.md

│ android-hook.md

│ android-tools.md

│ frida.md

│ xposed.md

│

├─cloud-tools

│ aws.md

│ azure.md

│ cloud-tools.md

│

├─ctf-tools

│ ctf-tools.md

│ vulnerable-environments.md

│

├─forensics

│ forensics.md

│ ios-forensics.md

│ linux-forensics.md

│ macos-forensics.md

│ volatility.md

│ windows-forensics.md

│

├─ios-tools

│ ios-jailbreak.md

│ ios-tools.md

│

├─password-tools

│ crack-bruteforce.md

│ cryptography.md

│ dictionary.md

│ password-recovery.md

│

├─pentest

│ │ bpf.md

│ │ ddos.md

│ │ detection-evasion.md

│ │ firewall-waf-rasp.md

│ │ git-svn-source-control.md

│ │ mail-exchange.md

│ │ mitm.md

│ │ payloads.md

│ │ pentest-tools.md

│ │ post-exploitation.md

│ │ privilege-escalation.md

│ │ proxy-tunnel-vpn-tor.md

│ │ scada.md

│ │ sniffer.md

│ │ social-engineering-phishing.md

│ │ spider-crawler.md

│ │ virtual-machine-tools.md

│ │ web-app.md

│ │ web.md

│ │

│ ├─lateral-movements

│ │ active-directory.md

│ │ lateral-movements.md

│ │

│ ├─network

│ │ mqtt.md

│ │ openldap.md

│ │ rdp.md

│ │ redis.md

│ │ rtsp.md

│ │ ssh.md

│ │ ssl.md

│ │ voip-sip.md

│ │

│ ├─persistence

│ │ persistence.md

│ │ rat.md

│ │ reverse-shells.md

│ │ rootkit.md

│ │ webshell.md

│ │

│ └─recon

│ domain-dns.md

│ recon.md

│

├─reverse-engineering

│ antivirus-internals.md

│ binary-ninja.md

│ csharp.md

│ gdb.md

│ ghidra.md

│ hopper.md

│ ida.md

│ java.md

│ jeb.md

│ lldb.md

│ ollydbg.md

│ radare.md

│ reverse-engineering-debug-tools.md

│ windbg.md

│ x64dbg.md

│

├─software-development

│ android-library.md

│ anti-debug.md

│ binary-protection.md

│ bootkit.md

│ browser.md

│ csharp-dotnet-library.md

│ frontend-javascript-library.md

│ go-library.md

│ injection-hooks.md

│ ios-kernel.md

│ ios-library.md

│ java-library.md

│ linux-kernel.md

│ linux-library.md

│ lua-library.md

│ macos-library.md

│ malware-development.md

│ nim-library.md

│ php-library.md

│ python-library.md

│ rust-library.md

│ source-code-protection.md

│ windows-kernel.md

│ windows-library.md

│

└─threat-detection

attack-simulation.md

etw.md

hids-edr.md

risk-control.md

siem-soc-logging.md

splunk.md

sysmon.md

threat-detection.md

traffice-analysis.md翻译后大体是这样的

| 区块链工具

| 博客

| 漏洞赏金

| 汽车工具

| 代码审计

| 商业专业工具

| 合规数据安全

| 容器 docker k8s 工具

| 数据库工具

| exploit利用

| 最新的exploit

| 财务欺诈

| 固件工具

| 模糊测试工具

| 硬化

| 蜜罐

| 面试

| 机器学习人工智能

| 宏工具

| 恶意软件分析

| 办公工具

| 在线服务

| 物理攻击

| PowerShell 工具

| 自述文件

| 路由器工具

| 特别提权工具

| 搜索引擎优化工具

| shellcode 工具

| 软件开发

| 票据

| 虚拟机

| 无线工具

|

+ 插件

| bloodhound

| burpsuite

| cobalt strike

| empire

| metasploit

| nmap

| wireshark

|

+ 安卓

| 安卓反编译器

| 安卓钩子

| 安卓工具

| frida

| xposed

|

+ 云工具

| aws

| azure

| cloud tools

|

+ ctf 工具

| ctf工具

| 脆弱的环境

|

+ 取证

| forensics

| ios取证

| linux取证

| macos 取证

| volatility

| Windows取证

|

+ ios 工具

| ios越狱

| ios工具

|

+ 密码工具

| 暴力破解

| 密码学

| 字典

| 找回密码

|

+ 渗透测试

| | bpf

| | 域名解析

| | 检测规避

| | 防火墙 waf rasp

| | git svn 源代码管理

| | 邮件交换

| | 中间件

| | payloads

| | 渗透测试工具

| | post exploitation

| | 权限提升

| | 代理隧道 vpn tor

| | scada

| | 嗅探器

| | 社会工程学钓鱼

| | 蜘蛛爬虫

| | 虚拟机工具

| | 网络应用程序

| | 网络

| |

| + 横向运动

| | 活动目录

| | 横向运动

| |

| + 网络

| | mqtt

| | openldap

| | rdp

| | redis

| | rtsp

| | ssh

| | ssl

| | voip sip

| |

| + 权限维持

| | 权限维持

| | rat

| | 反弹shell

| | rootkit

| | webshell

| |

| \侦察

| 域名解析

| 侦察

|

+ 逆向工程

| antivirus internals

| binary ninja

| csharp

| gdb

| ghidra

| hopper

| ida

| java

| jeb

| lldb

| ollydbg

| radare

| reverse engineering debug tools

| windbg

| x64dbg

|

+ 软件开发

| 安卓库

| 反调试

| 二进制保护

| 引导套件

| 浏览器

| csharp dotnet 库

| 前端 JavaScript 库

| go library

| 注射钩

| ios内核

| ios库

| java库

| 内核

| linux库

| lua 库

| 宏库

| 恶意软件开发

| 尼姆图书馆

| php库

| python库

| rust库

| 源代码保护

| windows内核

| windows库

|

\ 威胁检测

攻击模拟

etw

隐藏edr

风险控制

siem soc 日志

splunk

sysmon

威胁检测

流量分析比如恶意软件分析(malware-analysis.md)里面的内容是这样的

恶意软件分析

第三方名单

- hslatman/awesome-malware-analysis – 很棒的恶意软件分析工具和资源的精选列表

- sully90h/practical-malware-analysis – 实践恶意软件分析一书中的练习文章

- 目标见:2020 年的 Mac 恶意软件

- Mac 恶意软件的艺术:分析

- 恶意软件集市 | 浏览恶意软件样本

去混淆

- fireeye/qdb/deDOSfuscatorpy – CMD重新功能工具,通过挂钩cmd.exe的函数来解决

- MinervaLabsResearch/ObfuscatedAutoItDecrypter/AutoIt_dec.py – 用于反混淆的 Python 脚本

- mrT4ntr4/MODEflattener – 使用 Miasm 对 OLLVM 混淆的控制流扁平化函数进行反混淆

隔离

未分类

- mandiant/flare-fakenet-ng – [暂停] 下一代动态网络分析工具 – 2020停更

- splunk/attack_data – 来自各种攻击的精选数据集的存储库

- jjyg/metasm – 用 ruby 编写的免费汇编器/反汇编器/编译器

- fireeye/capa – FLARE 团队的开源工具,用于识别可执行文件中的功能 – 能够识别二进制文件的能力,例如发起 HTTP 请求、反调试、读写文件等

- sysopfb/malware_decoders – 基于静态的恶意软件样本解码器

- eset/malware-research – 作为我们各种恶意软件调查的一部分编写的代码 – 各种好用的 IDA脚本,主要是参考价值大

- crps1s/DARKSURGEON – 一个 Windows 打包项目,用于支持事件响应、数字取证、恶意软件分析和网络防御

- alexandreborges/malwoverview – 一个简单的工具,用于对包含恶意软件样本的目录执行初始和快速分类 – 1.5K 星

- BillyONeal/Instalog – Windows 恶意软件分析日志工具

- chenerlich/FCL – CL(无文件命令行) – 无文件恶意执行的已知命令行

- Neo23x0/Fnord – 混淆代码的模式提取器

提权里面是这样的

第三方名单

- m0nad/awesome-privilege-escalation – 令人敬畏的特权升级的精选列表

- carlospolop/PEASS-ng – 权限提升真棒脚本套件(带颜色)

- Ascotbe/Kernelhub – Windows 提权漏洞合集,附带环境,演示 GIF 图,漏洞详细信息,活动文件

- De4dCr0w/Linux-kernel-EoP-exp

- Al1ex/WindowsElevation – Windows Elevation(持续更新)

在线服务

本地 – Windows

- bitsadmin/wesng – Windows Exploit Suggester – Next Generation – 2.6K star

- Hzllaga/BT_Panel_Privilege_Escalation – 宝塔面板Windows版提权方法

- 要点:acltest.ps1 – 检查普通用户可写的路径,但在系统范围的 Windows 路径中。任何此类目录都允许权限提升

- GhostPack/SharpUp – SharpUp 是各种 PowerUp 功能的 C# 端口

- pentestmonkey/windows-privesc-check – 用于检查 Windows 系统上简单权限提升向量的独立可执行文件

- rasta-mouse/Sherlock – PowerShell 脚本,用于快速查找本地权限提升漏洞的缺失软件补丁

- rasta-mouse/Watson – 一个(.NET 2.0 兼容)C# 实现

- AlessandroZ/BeRoot – 权限提升项目 – Windows / Linux / Mac

- Windows-Exploit-Suggester – 将目标补丁级别与 Microsoft 漏洞数据库进行比较,以检测目标上潜在的缺失补丁

- PowerShellMafia/PowerSploit/Privesc – PowerUp 旨在成为依赖错误配置的常见 Windows 权限提升向量的交换所

- enjoiz/Privesc – Windows 批处理脚本,用于查找可能导致权限提升的错误配置问题

- Dankirk/RegSLScan – 用于扫描注册密钥权限的工具。查找非管理员可以创建符号链接的位置

- decoder-it/BadBackupOperator – SeBackupPrivilege/SeRestorePrivilege 利用,Backup Operators 组有这个权限

- itm4n/PrivescCheck – Windows 的权限提升枚举脚本

- itm4n/PrintSpoofer – 从 LOCAL/NETWORK SERVICE 到 SYSTEM 通过在 Windows 10 和 Server 上滥用 SeImpersonatePrivilege 2016/2019 – SeImpersonatePrivilege + 固有管道模拟提权

- BC-SECURITY/Invoke-PrintDemon – 这是一个使用 PrintDemon 和 Faxhell 的 PowerShell Empire 启动器 PoC。该模块已经嵌入了 Faxhell dll,它利用 CVE-2020-1048 进行权限提升

- hlldz/dazzleUP – 一种检测由 Windows 操作系统中的错误配置和缺少更新引起的权限提升漏洞的工具

本地 – 提升到系统

- decoder-it/pipeserverimpersonate – 模拟命名管道服务器 – 监听管道,有客户端访问时自动调用CreateProcessWithToken,例如 echo a > \IP\pipe\dummypipe

- justinbui/PrimaryTokenTheft – 窃取主令牌并使用窃取的令牌生成 cmd.exe

- yusufqk/SystemToken – 窃取特权令牌以获取 SYSTEM shell

- f-secure:Windows 服务——条条大路通 SYSTEM

- gtworek/PSBits/LSASecretDumper/LSASecretDumper.c – 复制winlogon token,然后用ImpersonateLoggedOnUser修改当前进程权限

本地 – UAC/令牌工具

- hfiref0x/UACME – 破解Windows用户账户控制 – UAC绕过工具,持续更新

- 0xbadjuju/Tokenvator – 使用 Windows 令牌提升权限的工具

- FuzzySecurity/PowerShell-Suite – Bypass-UAC powershell 版本,方法不确定

本地 – Linux

- Al1ex/LinuxEelvation – Linux Eelvation(持续更新)

- liamg/traitor – 通过利用低垂的果实(例如 gtfobins)实现自动 Linux privesc

- WazeHell/PE-Linux – WazeHell 的 Linux 权限提升工具

- mzet-/linux-exploit-suggester – Linux 权限提升审计工具

- jondonas/linux-exploit-suggester-2 – 下一代 Linux 内核漏洞利用建议

- spencerdodd/kernelpop – 内核权限提升枚举和利用框架

- rebootuser/LinEnum – 脚本化的本地 Linux 枚举和权限提升检查

- pentestmonkey/unix-privesc-check – 从 code.google.com/p/unix-privesc-check 自动导出

- reider-roque/linpostexp – linuxprivchecker.py – Linux 权限提升检查脚本

- nilotpalbiswas/Auto-Root-Exploit – 自动根利用工具

- nongiach/sudo_inject – 两种滥用 sudo 令牌的权限提升技术

- TH3xACE/SUDO_KILLER – 识别和利用 sudo 规则的错误配置和 sudo 中的漏洞的工具

- lawrenceamer/0xsp-Mongoose – 权限提升枚举工具包(ELF 64/32),快速、智能的枚举与 Web API 集成

- initstring/uptux – Linux 权限提升检查(systemd、dbus、socket fun 等)

- xairy/unlockdown – 在没有物理访问的情况下在 Ubuntu 上禁用内核锁定 – 没测试

- bindecy/HugeDirtyCowPOC – 针对巨大脏牛漏洞的 POC (CVE-2017-1000405)

未分类

- Speakerdeck: Windows Privileges备忘录,下载PDF看比较清楚

- gtworek/Priv2Admin – 允许您(误)使用 Windows 权限来提升您在操作系统中的权限的漏洞利用路径 – Windows 各类权限说明和利用方式

- lawrenceamer/0xsp-Mongoose – 权限提升枚举工具包 (64/32),快速、智能的枚举与 Web API 集成。掌握自己的发现

- sagishahar/lpeworkshop – Windows / Linux 本地权限提升研讨会

资源

- jas502n/DriveLife-PsTrojan – 驱动生命样本

- 第三类 APT 遭遇 – NFS 协议后门

- CyberMonitor/APT_CyberCriminal_Campagin_Collections – APT & CyberCriminal Campaign Collection – 2.1K star,各种报告集合,持续更新

- 恶意软件分析工具

- recon18 – 暴露的现代 Linux 恶意软件

- benoitsevens/applying-ttd-to-malware-analysis – HackLu 2019 上题为“重新打包解包程序:将时间旅行调试应用于恶意软件分析”的研讨会资源

第三方清单

- firmianay/security-paper – (与本人兴趣强相关的)各种安全或计算机资料收集

- 信息安全知识库 – 各种大会的PPT,网盘下载,持续更新

- satan1a/awesome-cybersecurity-blueteam-cn – 网络安全 · 攻防对抗 · 蓝队清单,中文版

- 按年份发布的帖子 – tl;dr sec

- DropsOfZut/awesome-security-weixin-official-accounts – 网络安全类公众号推荐,欢迎大家推荐

- tom0li/collection-document – 优质安全文章,持续更新

- 1337list/ephemera-miscellany/hackertalkytalk.md – 有用的信息安全多媒体列表

- 攻击性安全/exploitdb-papers – 漏洞利用数据库的论文

- trimstray/the-book-of-secret-knowledge – 一组很棒的列表、手册、博客、黑客、单行、cli / web 工具等。特别适用于系统和网络管理员、DevOps、Pentesters 或安全研究人员

- PaulSec/awesome-sec-talks – 很棒的安全演讲的收集列表

- euphrat1ca/security_w1k1

- AdaLogics/software-security-paper-list

报告

下载地址

①GitHub:

awesome-opensource-security.zip

②云中转网盘:

https://yzzpan.com/#sharefile=j10CVT7c_25401

解压密码:www.ddosi.org

转载请注明出处及链接