目录导航

Nmap Network Exploration and Security Auditing Cookbook Third Edition

pdf书籍,英文版,英语不好者慎入.

共计436页

书籍目录[英文]

Chapter 1: Nmap Fundamentals

Technical requirements

Building Nmap's source code

Finding online hosts

Listing open ports on a target

Fingerprinting OSes and services running on a target

Using NSE scripts against a target host

Scanning random targets on the internet

Collecting signatures of web servers

Scanning with Rainmap Lite

Chapter 2: Getting Familiar with Nmap's Family

Monitoring servers remotely with Nmap and Ndiff

Crafting ICMP echo replies with Nping

Managing multiple scanning profiles with Zenmap

Running Lua scripts against a network connection with Ncat

Discovering systems with weak passwords with Ncrack

Using Ncat to diagnose a network client

Defending against Nmap service detection scans

Chapter 3: Network Scanning

Discovering hosts with TCP SYN ping scans

Discovering hosts with TCP ACK ping scans

Discovering hosts with UDP ping scans

Selecting ports in UDP ping scans

Discovering hosts with ICMP ping scans

Discovering hosts with SCTP INIT ping scans

Discovering hosts with IP protocol ping scans

Discovering hosts with ARP ping scans

Performing advanced ping scans

Discovering hosts with broadcast ping scans

Scanning IPv6 addresses

Spoofing the origin IP of a scan

Using port scanning for host discovery

Chapter 4: Reconnaissance Tasks

Performing IP address geolocation

Getting information from WHOIS records

Obtaining traceroute geolocation information

Querying Shodan to obtain target information

Collecting valid email accounts and IP addresses from web servers

Discovering hostnames pointing to the same IP address

Discovering hostnames by brute-forcing DNS records

Matching services with public vulnerability advisories and picking the low-hanging fruit

Chapter 5: Scanning Web Servers

Listing supported HTTP methods

Discovering interesting files and folders on web servers

Brute forcing HTTP authentication

Brute forcing web applications

Detecting web application firewalls

Detecting possible XST vulnerabilities

Detecting XSS vulnerabilities

Finding SQL injection vulnerabilities

There's more…

Finding web applications with default credentials

Detecting insecure cross-domain policies

Detecting exposed source code control systems

Auditing the strength of cipher suites in SSL servers

Chapter 6: Scanning Databases

Listing MySQL databases

Listing MySQL users

Listing MySQL variables

Brute forcing MySQL passwords

Finding root accounts with an empty password in MySQL servers

Detecting insecure configurations in MySQL servers

Brute forcing Oracle passwords

Brute forcing Oracle SID names

Retrieving information from MS SQL servers

Brute forcing MS SQL passwords

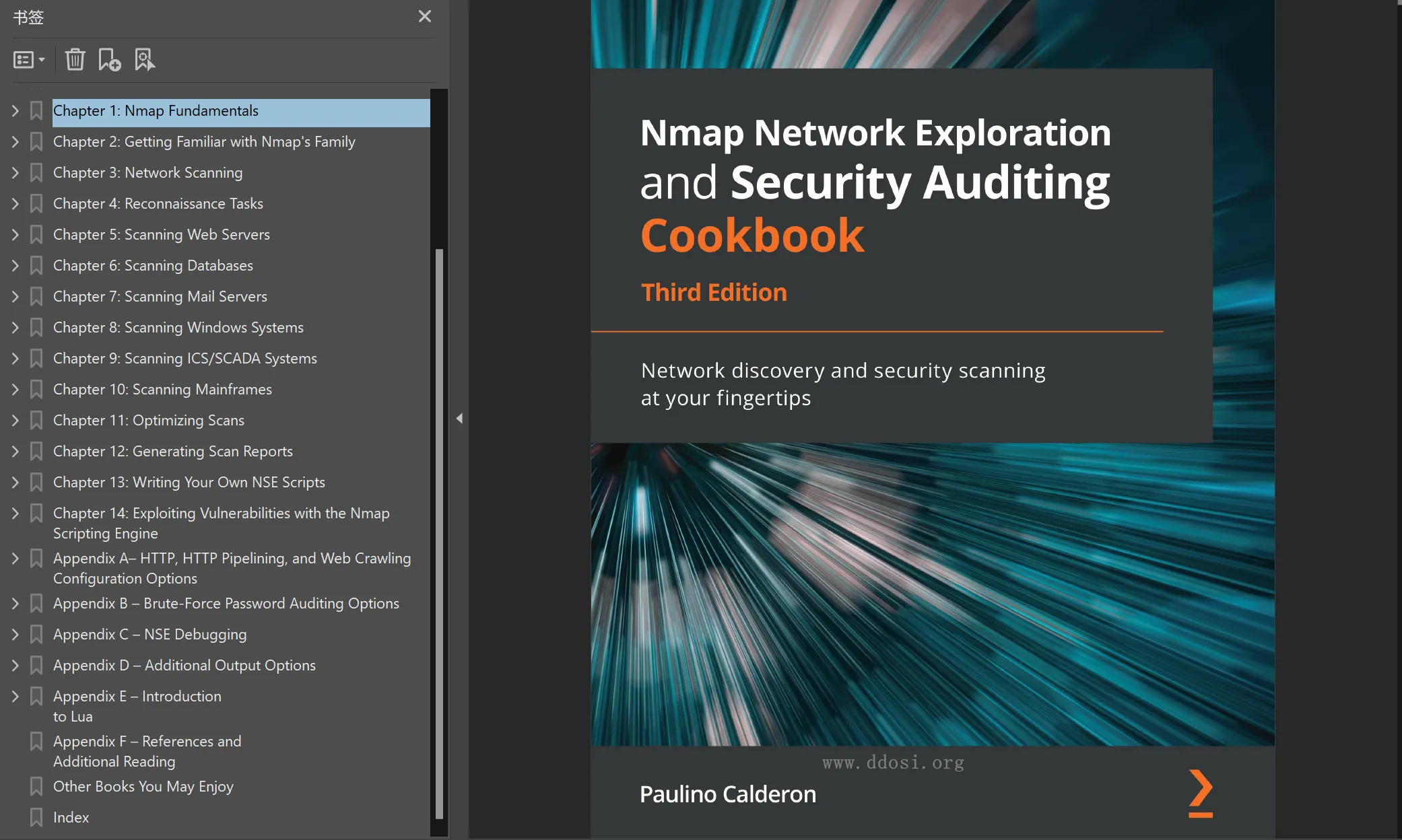

Dumping password hashes of MS SQL servers

Running commands through xp_cmdshell in MS SQL servers

Finding system administrator accounts with empty passwords in MS SQL servers

Obtaining information from MS SQL servers with NTLM enabled

Retrieving MongoDB server information

Detecting MongoDB instances with no authentication enabled

Listing MongoDB databases

Listing CouchDB databases

Retrieving CouchDB database statistics

Detecting Cassandra databases with no authentication enabled

Brute forcing Redis passwords

Chapter 7: Scanning Mail Servers

Detecting SMTP open relays

Brute-forcing SMTP passwords

Detecting suspicious SMTP servers

Enumerating SMTP usernames

Brute-forcing IMAP passwords

Retrieving the capabilities of an IMAP server

Brute-forcing POP3 passwords

Retrieving the capabilities of a POP3 server

Retrieving information from SMTP servers with NTLM authentication

Chapter 8: Scanning Windows Systems

Obtaining system information from SMB

Detecting Windows clients with SMB signing disabled

Detecting IIS web servers that disclose Windows 8.3 names

Detecting Windows hosts vulnerable to MS08-067 and MS17-010

Retrieving the NetBIOS name and MAC address of a host

Enumerating user accounts of Windows targets

Enumerating shared folders

Enumerating SMB sessions

Finding domain controllers

There's more…

Detecting the Shadow Brokers' DOUBLEPULSAR SMB implants

Listing supported SMB protocols

Detecting vulnerabilities using the SMB2/3 boot-time field

Detecting whether encryption is enforced in SMB servers

Chapter 9: Scanning ICS/SCADA Systems

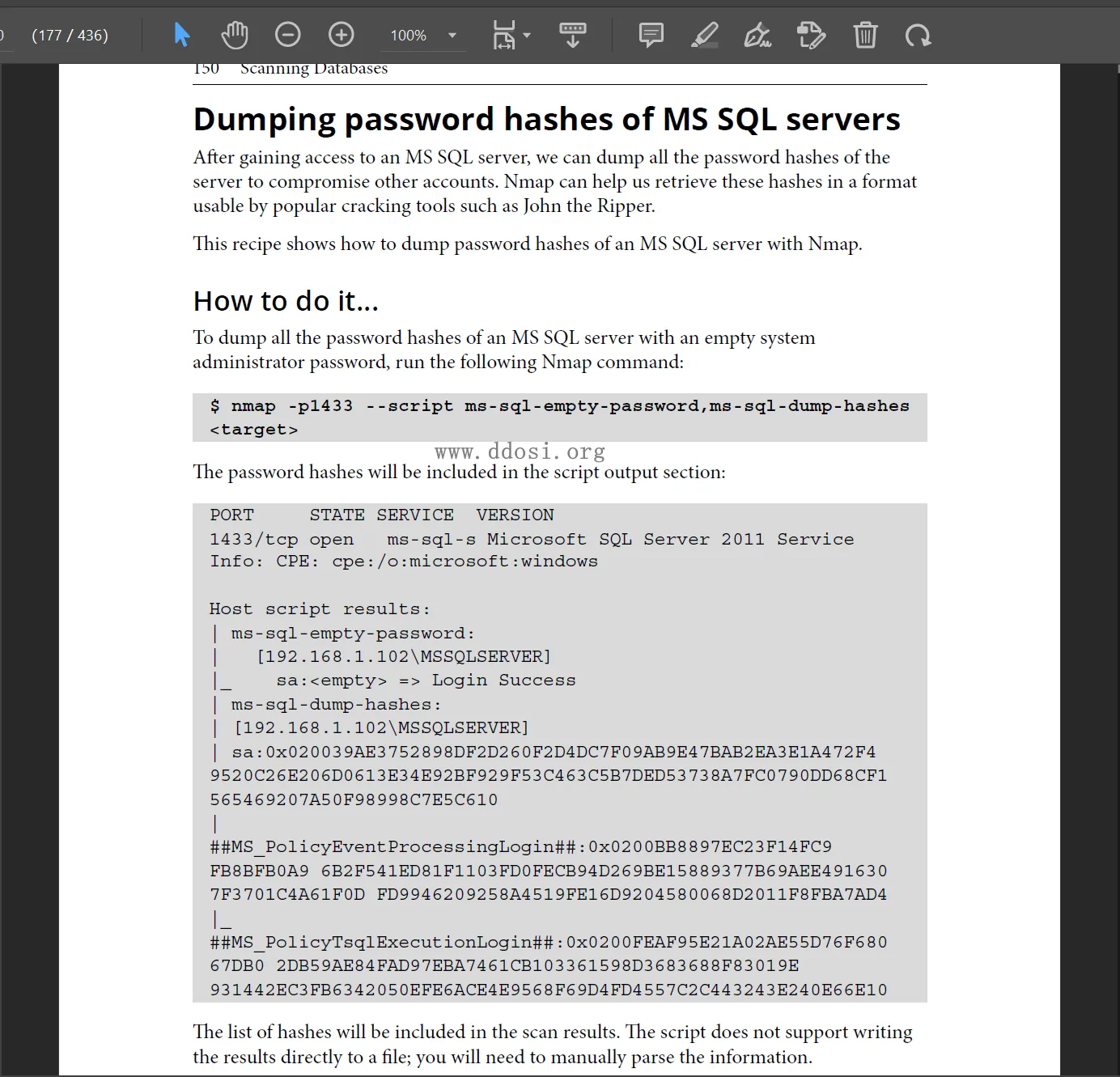

Finding common ports used in ICS/SCADA systems

Finding HMI systems

Enumerating Siemens SIMATIC S7 PLCs

Enumerating Modbus devices

Enumerating BACnet devices

Enumerating Ethernet/IP devices

Enumerating Niagara Fox devices

Enumerating ProConOS devices

Enumerating Omrom PLC devices

Enumerating PCWorx devices

Chapter 10: Scanning Mainframes

Listing CICS transaction IDs in IBM mainframes

Enumerating CICS user IDs for the CESL/CESN login screen

Brute-forcing z/OS JES NJE node names

Enumerating z/OS TSO user IDs

Brute-forcing z/OS TSO accounts

Listing VTAM application screens

Chapter 11: Optimizing Scans

Skipping phases to speed up scans

Selecting the correct timing template

Adjusting timing parameters

Adjusting performance parameters

Adjusting scan groups

Distributing a scan among several clients using dnmap

Chapter 12: Generating Scan Reports

Saving scan results in a normal format

Saving scan results in an XML format

Saving scan results to a SQLite database

Saving scan results in a grepable format

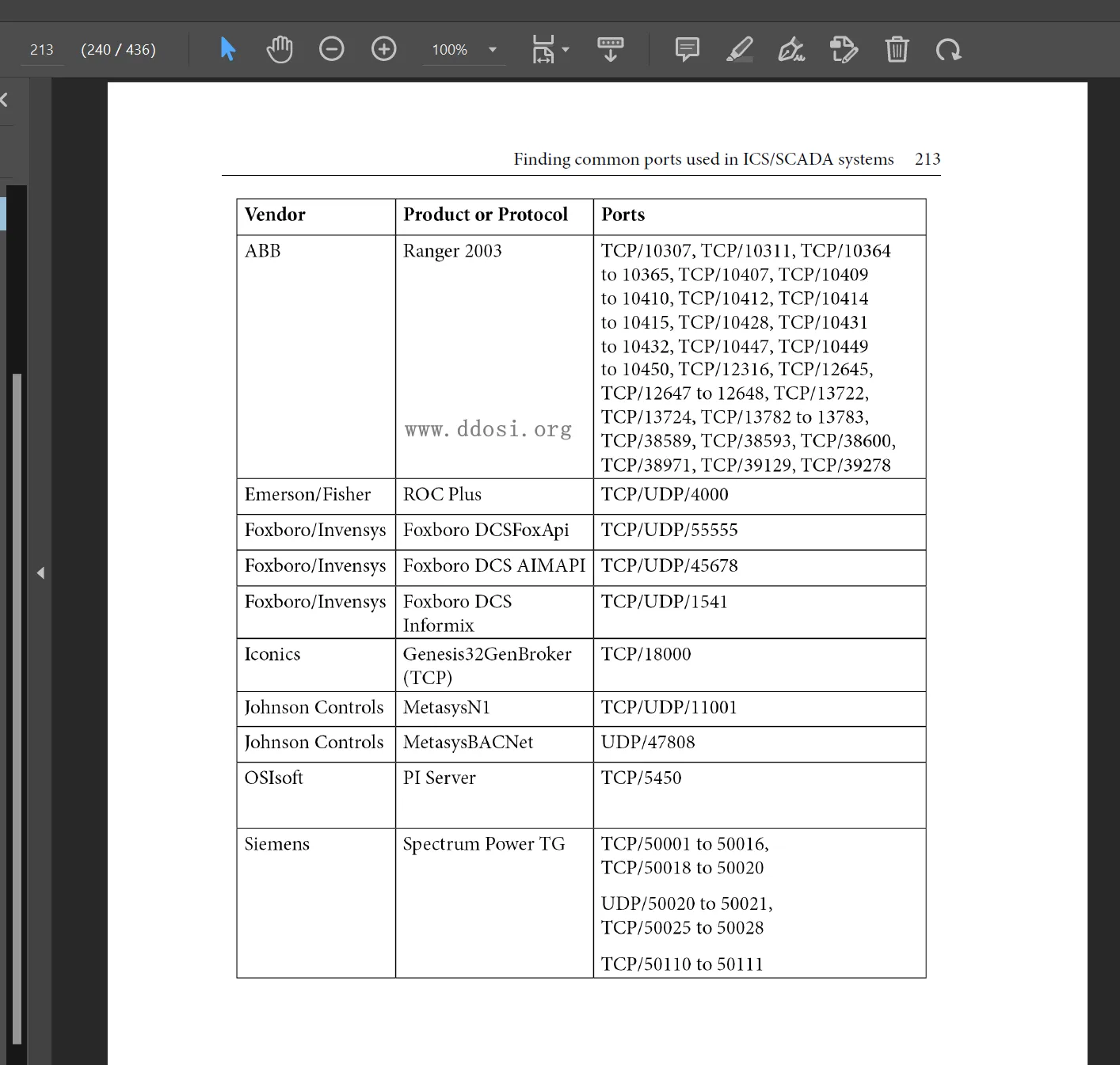

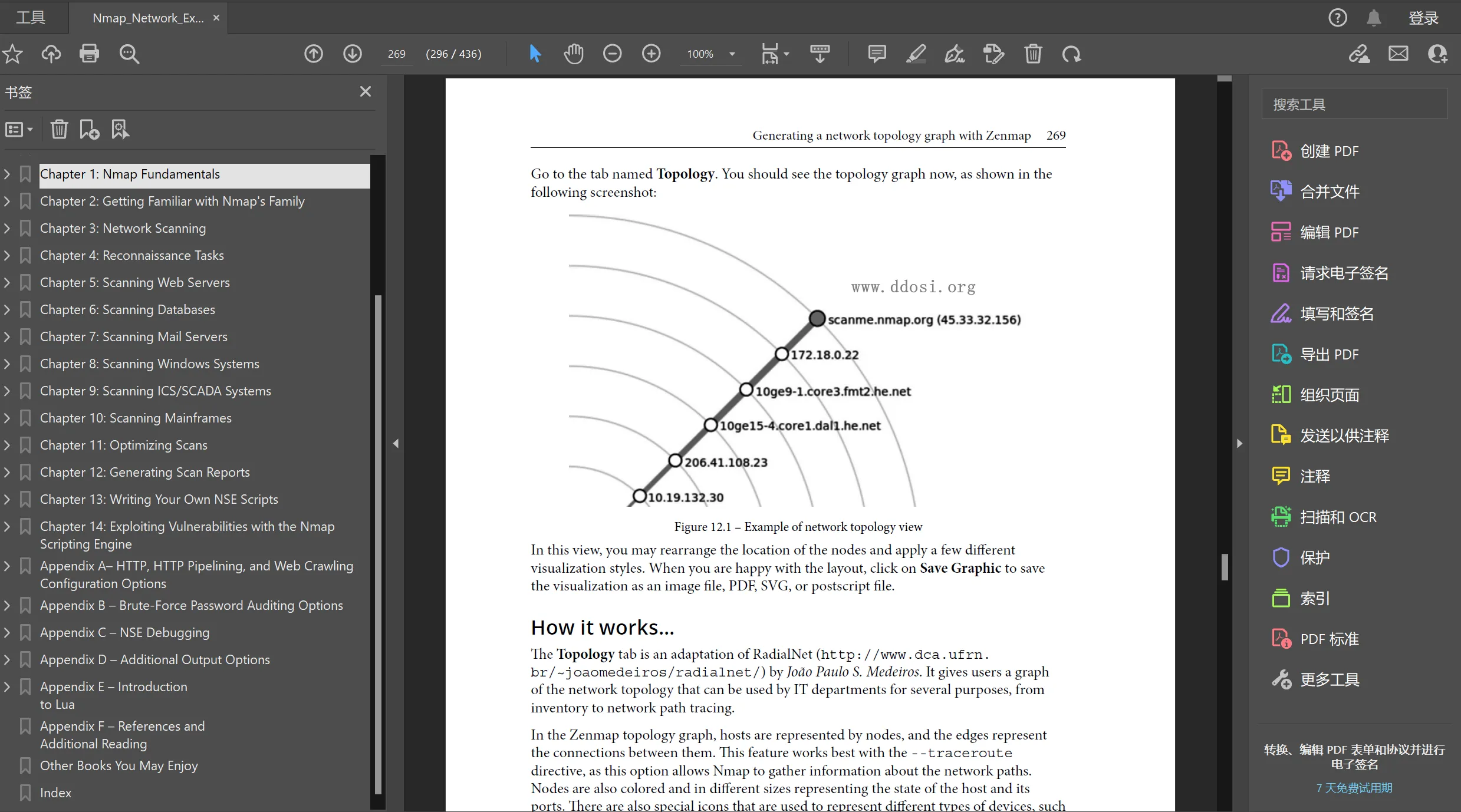

Generating a network topology graph with Zenmap

Generating HTML scan reports

Reporting vulnerability checks

Generating PDF reports with fop

Saving NSE reports in Elasticsearch

Visualizing Nmap scan results with IVRE

Chapter 13: Writing Your Own NSE Scripts

Making HTTP requests to identify vulnerable Supermicro IPMI/BMC controllers

Sending UDP payloads using NSE sockets

Generating vulnerability reports in NSE scripts

Exploiting an SMB vulnerability

Writing brute-force password auditing scripts

Crawling web servers to detect vulnerabilities

Working with NSE threads, condition variables, and mutexes in NSE

Writing a new NSE library in Lua

Writing a new NSE library in C/C++

Getting your scripts ready for submission

Chapter 14: Exploiting Vulnerabilities with the Nmap Scripting Engine

Generating vulnerability reports in NSE scripts

Writing brute-force password auditing scripts

Crawling web servers to detect vulnerabilities

Exploiting SMB vulnerabilities

Appendix A– HTTP, HTTP Pipelining, and Web Crawling Configuration Options

HTTP user agent

HTTP pipelining

Configuring the NSE httpspider library

Appendix B – Brute-Force Password Auditing Options

Brute modes

Appendix C – NSE Debugging

Debugging NSE scripts

Exception handling

Appendix D – Additional Output Options

Saving output in all formats

Appending Nmap output logs

Including debugging information in output logs

Including the reason for a port or host state

OS detection in verbose mode

Appendix E – Introduction to Lua

Flow control structures

Conditional statements – if, then, elseif

Loops – while

Loops – repeat

Loops – for-www.ddosi.org

Data types

String handling

Character classes

Magic characters

Patterns

Captures

Repetition operators

Concatenation

Finding substrings

String repetition

String length

Formatting strings

Splitting and joining strings

Common data structures

Tables

Arrays

Linked lists

Sets

Queues

Custom data structures

I/O operations

Modes

Opening a file

Reading a file

Writing a file

Closing a file

Coroutines

Creating a coroutine

Executing a coroutine

Determining the current coroutine

Getting the status of a coroutine

Yielding a coroutine

Metatables

Arithmetic metamethods

Relational metamethods

Things to remember when working with Lua

Comments

Dummy assignments

Indexes

Semantics

Coercion

Safe language

Booleans

Appendix F – References and Additional Reading书籍目录[中文翻译-机翻!]

第 1 章:Nmap 基础

技术要求

构建 Nmap 的源代码

查找在线主机

列出目标上的开放端口 对目标上

运行的操作系统和服务进行指纹识别

对目标主机使用 NSE 脚本

扫描互联网上的随机目标

收集 Web 服务器的签名

使用 Rainmap Lite 进行扫描

第 2 章:熟悉 Nmap 的家庭

使用 Nmap 和 Ndiff 远程监控服务器 使用 Nping

制作 ICMP 回显 使用 Zenmap

管理多个扫描配置文件 使用 Ncat

针对网络连接运行 Lua 脚本

使用 Ncrack发现具有弱密码的系统

使用 Ncat 诊断网络客户端

防御 Nmap 服务检测扫描

第 3 章:网络扫描

使用 TCP SYN ping 扫描

发现主机 使用 TCP ACK ping 扫描

发现主机 使用 UDP ping扫描发现主机 在 UDP ping

中选择端口scans

使用 ICMP ping 扫描

发现主机 使用 SCTP INIT ping 扫描

发现主机 使用 IP 协议 ping 扫描

发现主机 使用 ARP ping扫描发现主机

执行高级 ping 扫描

使用广播 ping 扫描发现主机

扫描 IPv6 地址

欺骗扫描的源 IP

使用端口扫描进行主机发现

第 4 章:侦察任务

执行 IP 地址地理定位

从 WHOIS 记录中

获取信息 获取 traceroute 地理定位信息

查询 Shodan 以获取目标信息

从 Web 服务器收集有效的电子邮件帐户和 IP 地址

发现主机名指向到同一个 IP 地址

通过暴力破解 DNS 记录来发现主机名 将

服务与公共漏洞公告相匹配并采摘容易获得的果实

第 5 章:扫描 Web 服务器

列出支持的 HTTP 方法

在 Web 服务器上发现有趣的文件和文件夹

蛮力 HTTP 身份验证

蛮力 Web 应用程序

检测 Web 应用程序防火墙

检测可能的 XST 漏洞

检测 XSS 漏洞

查找 SQL 注入漏洞

还有更多……

查找具有默认凭据的 Web 应用程序

检测不安全的跨域策略

检测暴露的源代码控制系统

审计 SSL 服务器中密码套件的强度

第 6 章:扫描数据库

列出 MySQL 数据库

列出 MySQL 用户

列出 MySQL 变量

暴力破解

MySQL 密码 在 MySQL 服务器中查找密码为空的 root 帐户

检测 MySQL 服务器中的不安全配置

暴力破解 Oracle 密码

暴力破解 Oracle SID 名称

从 MS SQL 服务器检索信息

暴力破解 MS SQL 密码

转储 MS SQL 服务器的密码哈希

运行命令MS SQL 服务器中的 xp_cmdshell 在 MS SQL 服务器中

查找密码为空的系统管理员帐户

从启用 NTLM 的 MS SQL 服务器获取信息

检索 MongoDB 服务器信息

检测未启用身份验证的 MongoDB 实例

列出 MongoDB 数据库

列出 CouchDB 数据库

检索 CouchDB 数据库统计信息 检测

未启用身份验证的 Cassandra 数据库

暴力破解 Redis 密码

第 7 章:扫描邮件服务器

检测 SMTP 开放中继

暴力破解 SMTP 密码

检测可疑 SMTP 服务器

枚举 SMTP 用户名

暴力破解 IMAP 密码

IMAP 服务器

暴力破解 POP3 密码

检索 POP3 服务器的功能

通过 NTLM 身份验证从 SMTP 服务器检索信息

第 8 章:扫描 Windows 系统

从 SMB 获取系统信息

检测禁用 SMB 签名的 Windows 客户端

检测泄露 Windows 8.3 名称的 IIS Web 服务器

检测易受 MS08-067 和 MS17-010 攻击的 Windows 主机

检索主机的 NetBIOS 名称和 MAC 地址

枚举 Windows 目标的用户帐户

枚举共享文件夹

枚举 SMB 会话

查找域控制器

还有更多……

检测 Shadow Brokers 的 DOUBLEPULSAR SMB 植入物

列出支持的 SMB 协议

使用 SMB2/3 启动时间字段

检测漏洞 检测 SMB 服务器中是否实施了加密

第 9 章:扫描 ICS/SCADA 系统

查找 ICS/SCADA 系统中使用的通用端口

查找 HMI 系统

枚举 Siemens SIMATIC S7 PLC

枚举 Modbus 设备

枚举 BACnet 设备

枚举 Ethernet/IP 设备

枚举 Niagara Fox 设备

枚举 ProConOS 设备

枚举 Omrom PLC 设备

枚举 PCWorx 设备

第 10 章:扫描大型机

列出 CICS 事务IBM 大型机中

的 ID 枚举 CESL/CESN 登录屏幕的 CICS 用户 ID暴力破解

z/OS JES NJE 节点名称

枚举 z/OS TSO 用户 ID

暴力破解 z/OS TSO 帐户

列出 VTAM 应用程序屏幕

第 11 章:优化扫描

跳过阶段以加快扫描速度

选择正确的定时模板

调整定时参数

调整性能参数

调整扫描组

使用 dnmap 在多个客户端之间分发扫描

第 12 章:生成扫描报告

以正常格式

保存扫描结果 将扫描结果保存在XML 格式

将扫描结果保存到 SQLite 数据库

以 grepable 格式保存扫描结果 使用 Zenmap

生成网络拓扑图

生成 HTML 扫描报告

报告漏洞检查

使用 fop 生成 PDF 报告

在 Elasticsearch 中保存 NSE 报告

使用 IVRE 可视化 Nmap 扫描结果

第 13 章:编写您自己的 NSE 脚本

发出 HTTP 请求以识别易受攻击的 Supermicro IPMI/BMC 控制器

使用 NSE 套接字发送 UDP 有效负载

在 NSE 脚本中生成漏洞报告

利用 SMB 漏洞

编写蛮力密码审计脚本

爬取 Web 服务器以检测漏洞

在 NSE 中使用 NSE 线程、条件变量和互斥锁 用

Lua

编写新的 NSE 库 用 C/C++ 编写新的 NSE 库

准备好提交脚本

第 14 章:利用 Nmap 脚本引擎利用漏洞

在 NSE 脚本中生成漏洞报告

编写暴力密码审计脚本

爬网服务器以检测漏洞

利用 SMB 漏洞

附录 A - HTTP、HTTP 流水线和 Web 爬网配置选项

HTTP 用户代理

HTTP 流水线

配置 NSE httpspider 库

附录 B – 蛮力密码审计选项

蛮力模式

附录 C – NSE 调试

调试 NSE 脚本

异常处理

附录 D – 附加输出选项

以所有格式保存输出

附加 Nmap 输出日志

在输出日志中包含调试信息

包括端口或主机状态的原因

详细模式下操作系统检测的原因

附录 E – Lua

流控制结构简介

条件语句 – if, then, elseif

Loops – while

Loops – repeat

Loops – for

数据类型

字符串处理

字符类

魔术字符

模式

捕获

重复运算符

串联

查找子

字符串 字符串重复

字符串长度

格式化字符串

拆分和连接字符串

常用数据结构

表格

数组

链表

集合

队列

自定义数据结构

I/O 操作

模式

打开文件

读取文件

写入文件

关闭文件

协

程 创建协程

执行协程

确定当前协程

获取协程状态

生成协程

元表

算术元方法

关系元方法

使用 Lua 时要记住的

事情

虚拟分配

索引

语义

强制

安全语言

布尔附录 F – 参考和附加阅读

截图

PDF下载地址

云中转网盘:

Nmap_Network_Exploration_and_Security_Auditing_Cookbook_Network.pdf

转载请注明出处及链接