目录导航

log4j2-scan简介

log4j2-scan 是用于 CVE-2021-44228 漏洞扫描和缓解补丁的单个二进制命令行工具。它还支持嵌套的 JAR 文件扫描和补丁。

log4j2下载地址

①GitHub

- logpresso-log4j2-scan-1.2.2-linux.tar.gz2.82 MB

- logpresso-log4j2-scan-1.2.2-win64.7z2.21 MB

- logpresso-log4j2-scan-1.2.2-win64.zip2.94 MB

- logpresso-log4j2-scan-1.2.2.jar

②云中转网盘

等待上传完毕自动更新

解压密码:www.ddosi.org

使用方法

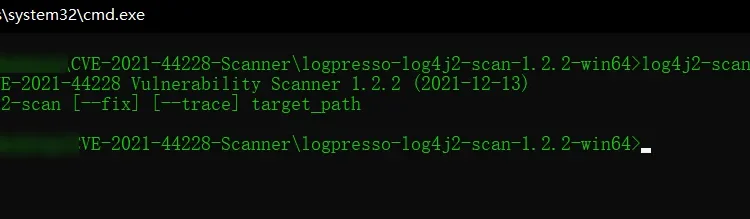

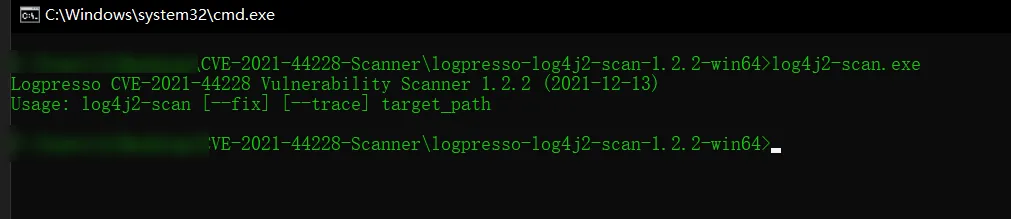

只需使用目标目录路径运行 log4j2-scan.exe 或 log4j2-scan。

在 Windows 上

log4j2-scan [--fix] 目标路径在 Linux 上

./log4j2-scan [--fix] 目标路径在 UNIX(AIX、Solaris 等)上

java -jar logpresso-log4j2-scan-1.2.2.jar [--fix] [--trace] 目标路径如果添加--fix选项,该程序会将易受攻击的原始 JAR 文件复制到 .bak 文件,并创建新的 JAR 文件,无需org/apache/logging/log4j/core/lookup/JndiLookup.class输入。

在大多数环境中,不会使用 JNDI 查找功能。但是,您必须自行承担使用此选项的风险。在应用补丁之前,有必要关闭任何正在运行的 JVM 进程。修复后启动受影响的 JVM 进程。

(mitigated)如果org/apache/logging/log4j/core/lookup/JndiLookup.class条目从 JAR 文件中删除,则将显示标记。

如果添加--trace选项,该程序将打印所有访问过的目录和文件。此选项仅用于调试。

在 Windows 上:

CMD> log4j2-scan.exe D:\tmp

[*] Found CVE-2021-44228 vulnerability in D:\tmp\elasticsearch-7.16.0\bin\elasticsearch-sql-cli-7.16.0.jar, log4j 2.11.1

[*] Found CVE-2021-44228 vulnerability in D:\tmp\elasticsearch-7.16.0\lib\log4j-core-2.11.1.jar, log4j 2.11.1

[*] Found CVE-2021-44228 vulnerability in D:\tmp\flink-1.14.0\lib\log4j-core-2.14.1.jar, log4j 2.14.1

[*] Found CVE-2021-44228 vulnerability in D:\tmp\logstash-7.16.0\logstash-core\lib\jars\log4j-core-2.14.0.jar, log4j 2.14.0

[*] Found CVE-2021-44228 vulnerability in D:\tmp\logstash-7.16.0\vendor\bundle\jruby\2.5.0\gems\logstash-input-tcp-6.2.1-java\vendor\jar-dependencies\org\logstash\inputs\logstash-input-tcp\6.2.1\logstash-input-tcp-6.2.1.jar, log4j 2.9.1

[*] Found CVE-2021-44228 vulnerability in D:\tmp\solr-7.7.3\solr-7.7.3\contrib\prometheus-exporter\lib\log4j-core-2.11.0.jar, log4j 2.11.0

[*] Found CVE-2021-44228 vulnerability in D:\tmp\solr-7.7.3\solr-7.7.3\server\lib\ext\log4j-core-2.11.0.jar, log4j 2.11.0

[*] Found CVE-2021-44228 vulnerability in D:\tmp\solr-8.11.0\contrib\prometheus-exporter\lib\log4j-core-2.14.1.jar, log4j 2.14.1

[*] Found CVE-2021-44228 vulnerability in D:\tmp\solr-8.11.0\server\lib\ext\log4j-core-2.14.1.jar, log4j 2.14.1

Scanned 5047 directories and 26251 files

Found 9 vulnerable files

Completed in 0.42 seconds

运行原理

分5步运行:

递归查找所有 .jar 文件。

从 JAR 文件中查找条目。

META-INF/maven/org.apache.logging.log4j/log4j-core/pom.properties读取 groupId、artifactId 和 version。

比较 log4j2 版本并打印易受攻击的版本。

如果使用 –fix 选项,请备份易受攻击的文件并对其进行修补。

例如,将原来的vulnerable.jar复制到affect.jar.bak