目录导航

项目地址:

GitHub:

https://github.com/Bandit-HaxUnit/haxunit

haxunit简介

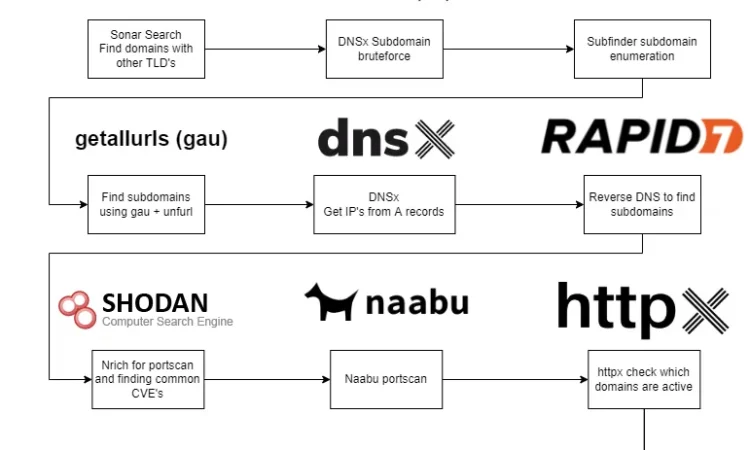

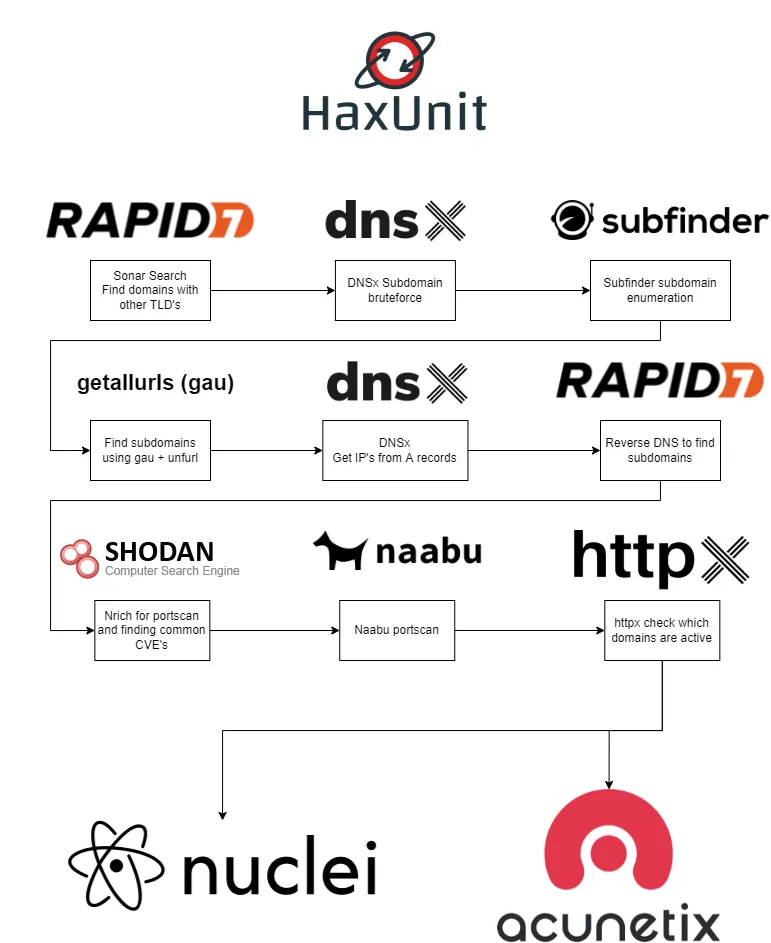

HaxUnit 将多个主动和被动子域枚举工具和端口扫描工具与漏洞发现工具相结合的工具。

对于每个子域枚举工具,系统都会提示您将新发现的子域添加到列表中。

如果您看到不相关的子域,您可以拒绝,系统会再次询问您,仅输入与输入相同域的子域。

如果您不想被要求添加域,您可以使用该-y参数。

安装

必备条件

python3(>=3.8)go(>=1.17)unzip(在我go get很快实施安装工具之前一直使用)docker

您可以通过取消注释来安装 Acunetixself.install_acunetix()

克隆存储库,安装 python 要求并自动安装所有工具:

$ git clone https://github.com/Bandit-HaxUnit/haxunit

$ cd haxunit

$ python3 -m pip install -r requirements.txt

$ python3 main.py --install用法

用法: main.py [-h] [-d DOMAIN] [-m MODE] [-v VERBOSE] [-b BIN] [-is ISERVER] [-it ITOKEN] [-acu ACUNETIX] [-y YES] [-u UPDATE] [-i] [-r RESOLVERS]

[--wpscan-api-token WPSCAN_API_TOKEN]

HaxUnit

可选参数:

-h, --help 显示这个帮助信息并退出

-d DOMAIN, --domain DOMAIN 要侦察的网站域名 例如:example.com

-m MODE, --mode MODE 你可以设置扫描“quick”或“extensive”

-v VERBOSE, --verbose VERBOSE 输出详细信息

-b BIN, --bin BIN 设置要使用的python bin

-is ISERVER, --iserver ISERVER 自托管实例的交互式服务器url

-it ITOKEN, --itoken ITOKEN 自托管交互服务器的身份验证令牌

-acu ACUNETIX, --acunetix ACUNETIX

-y YES, --yes YES yes to all

-u UPDATE, --update UPDATE 更新所有工具

-i, --install 安装所有工具

-r RESOLVERS, --resolvers RESOLVERS dnsx - 要使用的解析器列表(文件或逗号分隔)

--wpscan-api-token WPSCAN_API_TOKEN 显示漏洞数据的WPScan API令牌运行 HaxUnit

运行扫描example.com

python3 main.py -d example.com结果保存在scans/example.com/timestamp/

其他功能

| 功能 | 类型 | 描述 |

|---|---|---|

| sonar_search | 子域发现 | 使用 omnisint (FDNS) 搜索具有相同名称的其他 TLD |

| dnsx_subdomains | 子域发现 | 使用 dnsx 查找子域和暴力破解子域 |

| subfinder | 子域发现 | 使用 subfinder 查找子域 |

| gau_unfurl | 子域发现 | 收集子域列表中的所有 URL 并使用 unfurl 解析域 |

| ripgen | 子域发现 | 生成和测试子域排列 |

| dnsx_ips | 获取 IP 地址 | 使用 dnsx 获取 A 记录 |

| sonar_reverse_dns | 子域发现 | 使用来自 omnisint (FDNS) 的反向 dns 搜索查找子域 |

| nrich | 端口扫描+子域发现 | 对 naabu 进行主动端口扫描的更快替代方案 |

| naabu | 端口扫描+子域发现 | 使用公共端口列表在子域列表上运行 naabu 以发现 HTTP 服务 |

| httpx | 子域列表验证 | 检查所有找到的子域是否处于活动状态 |

| wpscan | 漏洞发现 | WordPress 安全扫描器 |

| acunetix | 漏洞发现 | 自动为站点创建组并开始扫描子域以查找漏洞 |

| nuclei | 漏洞发现 | 使用所有找到的活动子域来搜索漏洞 |

工作原理/流程图

下载地址:

GitHub:

https://github.com/Bandit-HaxUnit/haxunit.zip

云中转网盘:

https://yzzpan.com/#sharefile=WZeaBzhi_37239

转载请注明出处及链接