目录导航

细心的hack会发现,这EyeWitness工具在我的网站上已经出现过很多次了,但是一直没有正面对其进行解读,so~

EyeWitness简介

EyeWitness 旨在截取网站的屏幕截图,提供一些服务器标头信息,并在已知的情况下识别默认凭据。

EyeWitness 设计为在 Kali Linux 上运行。它会自动检测您使用 -f 标志提供的文件,作为每个新行上带有 URL 的文本文件、nmap xml 输出或 nessus xml 输出。–timeout 标志是完全可选的,它允许您在尝试呈现和截屏网页时提供最大等待时间。

EyeWitness下载地址

①GitHub:

②云中转网盘:

https://yzzpan.com/#sharefile=6yCiDAXE_26944

解压密码:www.ddosi.org

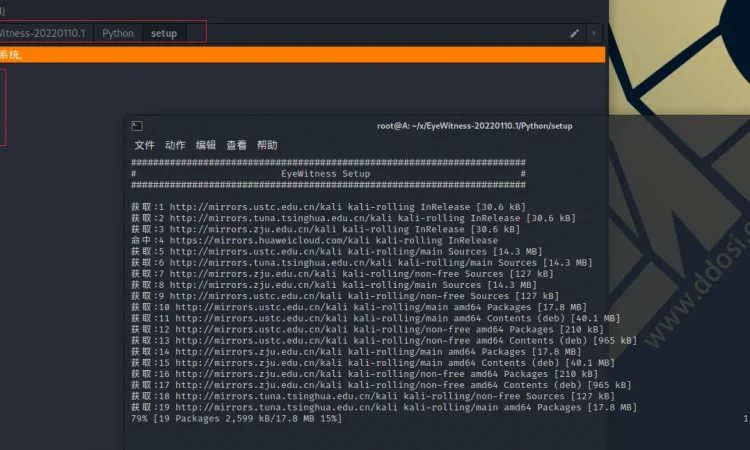

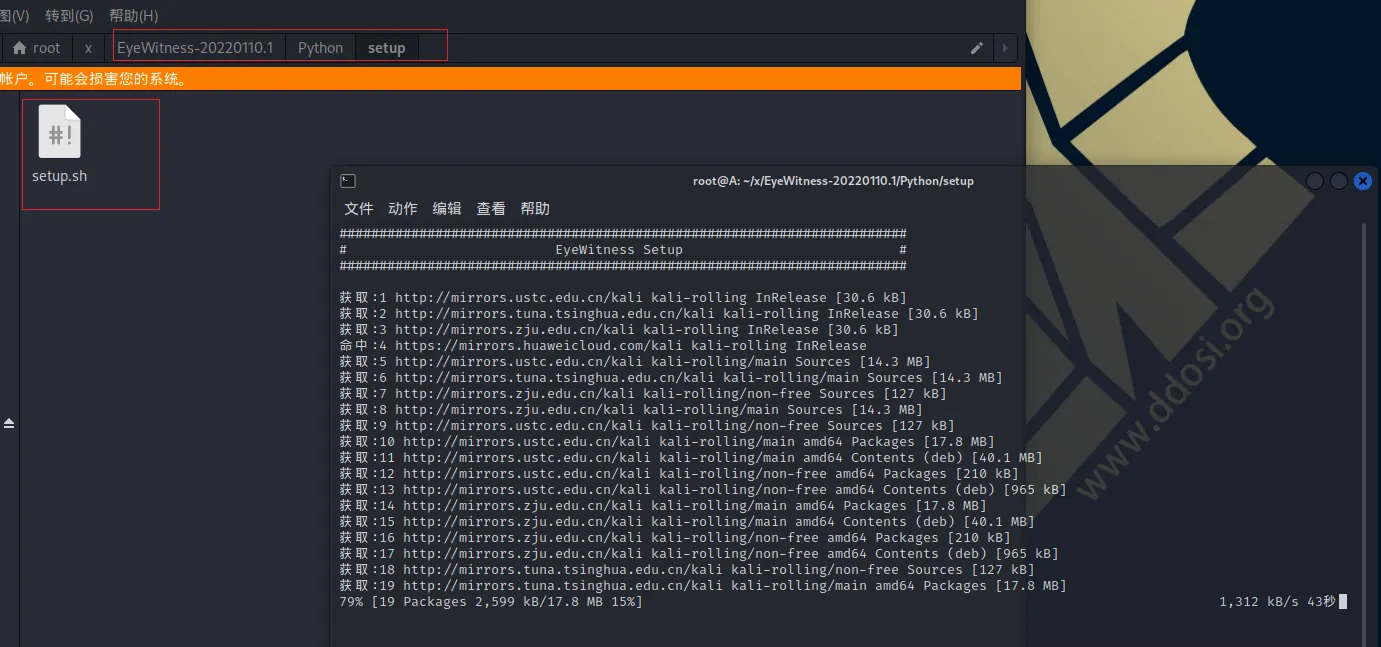

EyeWitness安装方法

Linux

git clone https://github.com/FortyNorthSecurity/EyeWitness.git

sh EyeWitness/Python/setup/setup.sh

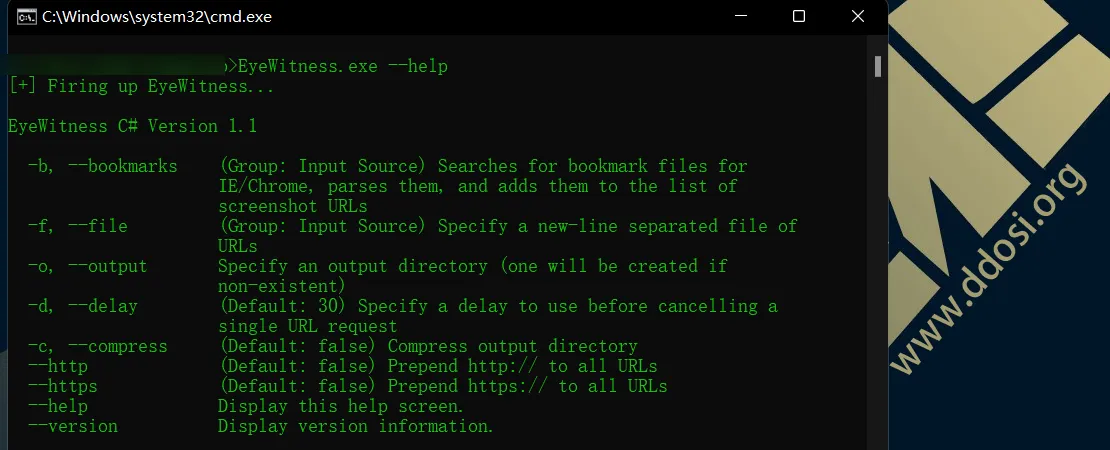

Windows

下载exe运行

EyeWitness.exe --help

EyeWitness.exe --bookmarks

EyeWitness.exe -f C:\Path\to\urls.txt

EyeWitness.exe --file C:\Path\to\urls.txt --delay [timeout in seconds] --compress

命令参数

EyeWitness.exe --help

[+] Firing up EyeWitness...

EyeWitness C# Version 1.1

-b, --bookmarks (组:输入源)为IE/Chrome搜索书签文件,解析它们,并将它们添加到截图url列表

-f, --file (组:Input Source)指定一个新行分隔的url文件

-o, --output 指定输出目录(如果不存在,将创建一个)

-d, --delay (默认值:30)指定在取消单个URL请求之前使用的延迟

-c, --compress (默认值:false)压缩输出目录

--http (默认值:false)将“http://”前缀添加到所有url中

--https (默认值:false)将“https://”前置添加到所有url

--help 显示这个帮助信息。

--version 显示版本信息。使用方法

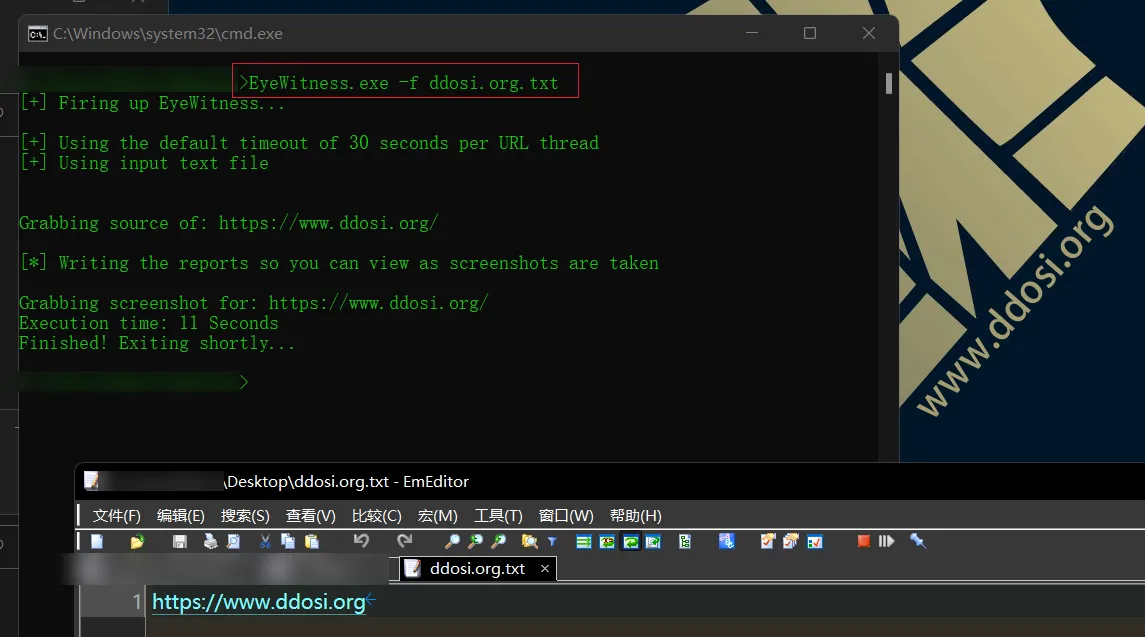

Windows下使用

新建一个txt文件,例如 ddosi.org.txt ,里面存放目标ip/域名地址,

运行如下命令即可对这个文件中的目标进行截图

EyeWitness.exe -f ddosi.org.txt

保存位置在如下目录中

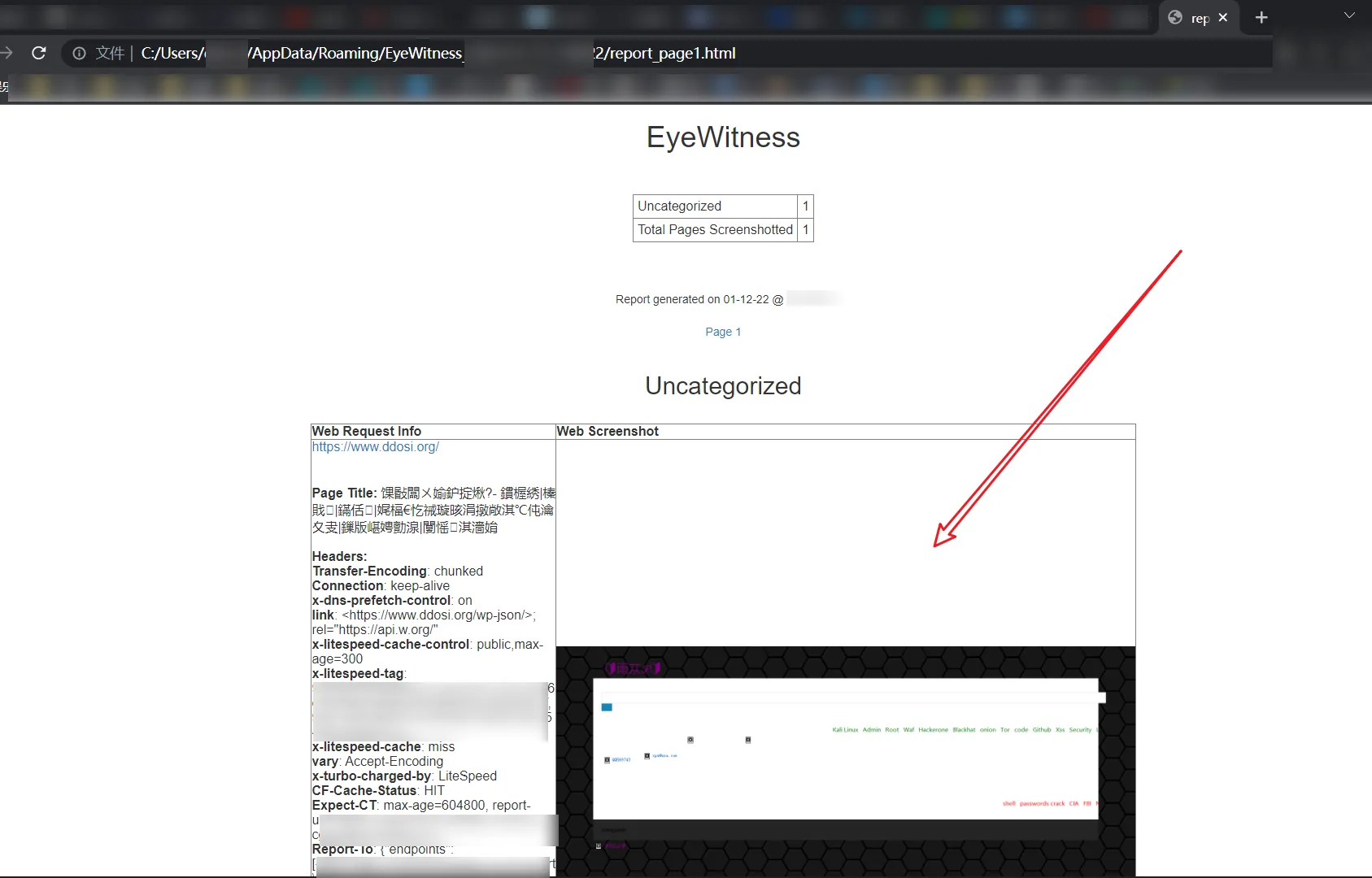

C:\Users\ddosi\AppData\Roaming\EyeWitness_2022-01-12_154611linux使用方法

./EyeWitness.py -f filename --timeout optionaltimeout例如:

./EyeWitness -f urls.txt --web

./EyeWitness -x urls.xml --timeout 8

./EyeWitness.py -f urls.txt --web --proxy-ip 127.0.0.1 --proxy-port 8080 --proxy-type socks5 --timeout 120Docker使用方法

现在您可以在 docker 容器中执行 EyeWitness 并防止您在主机中安装不必要的依赖项。

注意:使用保存结果的主机中的文件夹路径执行docker run ( /path/to/results ) 注意

2:如果您想从文件中扫描 url,请确保将其放在卷文件夹中(如果您将urls.txt在/path/to/results,那么参数应该是-f /tmp/EyeWitness/urls.txt)

docker build --build-arg user=$USER --tag eyewitness --file ./Python/Dockerfile .

docker run \

--rm \

-it \

-v /path/to/results:/tmp/EyeWitness \

eyewitness \

EyeWitness_flags_and_input例如

docker run \

--rm \

-it \

-v ~/EyeWitness:/tmp/EyeWitness \

eyewitness \

--web \

--single http://www.google.com输出文件

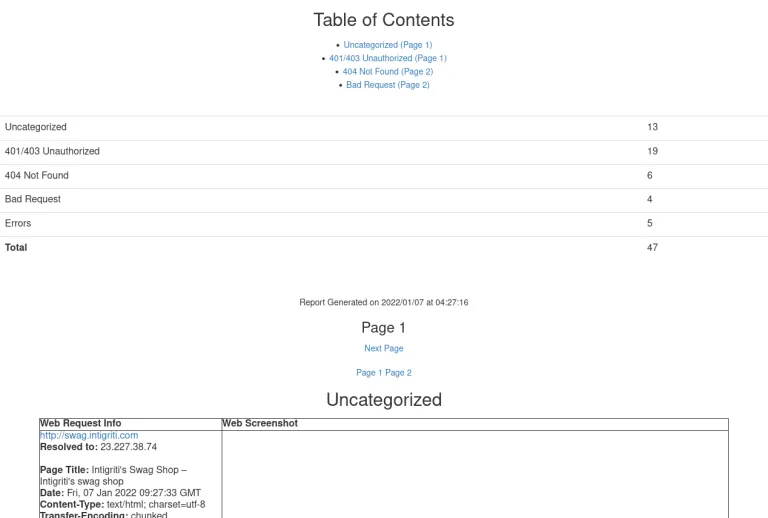

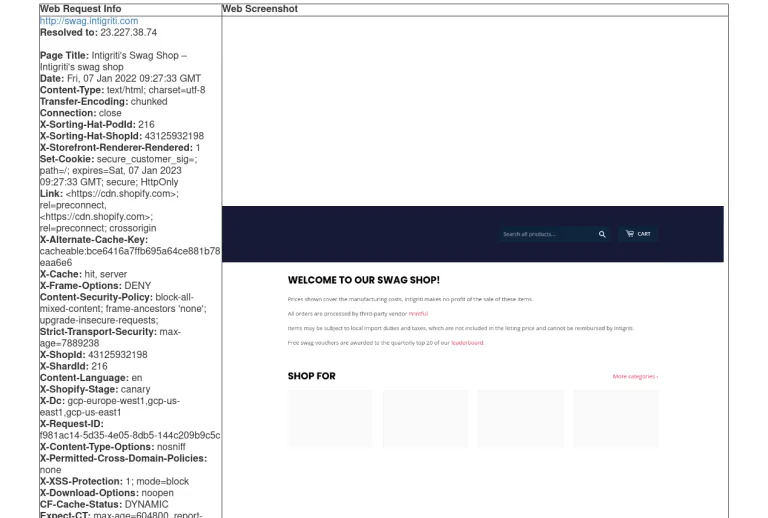

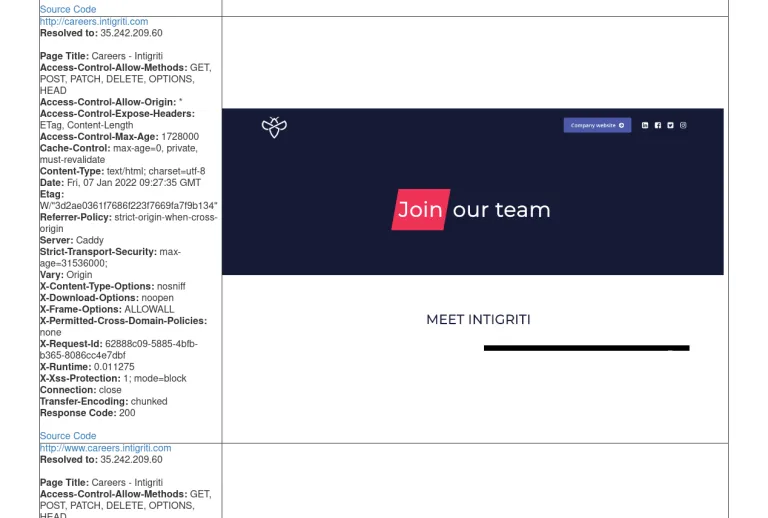

输出文件包含如下几个文件

├─headers

├─images

├─src

└─report_page1.htmlhtml文件中汇总所有的页面截图

多个目标的话显示出来就是这样的:

代理用法

通过 socks 代理代理 EyeWitness 的最佳指南由 @raikia 制作,可在此处获得 – https://github.com/FortyNorthSecurity/EyeWitness/issues/458

要在需要通过代理的同时从系统安装 EyeWitness,可以使用以下命令(感谢 @digininja)。

APT

-------

/etc/apt/apt.conf.d/70proxy

$ cat /etc/apt/apt.conf.d/70proxy

Acquire::http::proxy "http://localhost:3128";

Acquire::https::proxy "https://localhost:3128";

Git

-----------------

$ cat ~/.gitconfig

[http]

proxy = http://localhost:3128

Wget

---------------------

$ cat ~/.wgetrc or /etc/wgetrc

use_proxy=yes

http_proxy=127.0.0.1:3128

https_proxy=127.0.0.1:3128

General system proxy

--------------------------------

export HTTP_PROXY=http://localhost:3128

export HTTPS_PROXY=http://localhost:3128使用技巧

从崩溃中恢复扫描

这个选项是一个非常非常好的选项,如果您之前的扫描崩溃,它可以让您恢复扫描。当我们处理潜在的数千个端点时,可能会发生崩溃,所以这个选项是真正的救星!

--resume ew.db如果要恢复,则为 db 文件的路径。您可以在 EyeWitness 在运行时自动创建的目录(命名为当前日期和时间)中找到数据库文件。

项目地址

GitHub:

https://github.com/FortyNorthSecurity/EyeWitness

转载请注明出处及链接