目录导航

漏洞描述

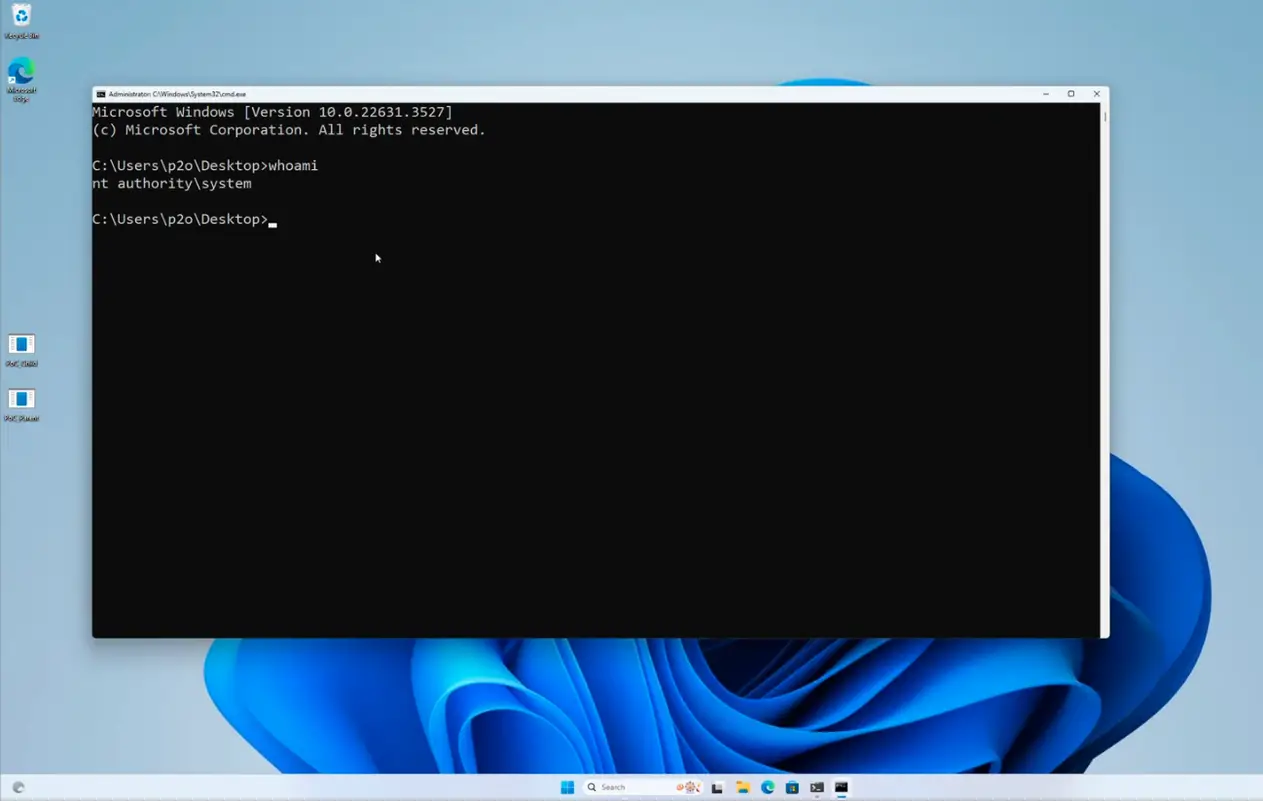

在 Windows 驱动程序afd.sys中发现了一个严重的释放后使用漏洞,编号为 CVE-2024-38193。此漏洞的 CVSS 评分为 7.8,对 Windows 系统构成重大威胁,可能允许攻击者提升权限并执行任意代码。Exodus Intelligence 的安全研究员 Luca Ginex 对此漏洞进行了深入分析,对其利用过程提供了宝贵的见解。

发现并向微软报告该漏洞的安全研究公司Gen Digital表示,该漏洞允许攻击者绕过正常的安全限制,访问大多数用户和管理员通常无法访问的敏感系统区域。这种攻击既复杂又狡猾,在黑市上可能价值数十万美元。

研究人员披露了他们的追踪和归因结果,发现 Lazarus Group 一直在利用此漏洞安装名为 FudModule 的恶意软件。该恶意软件非常复杂,最初于 2022 年被 AhnLab 和 ESET 的研究人员发现。

CVE-2024-38193 位于 Windows 套接字的已注册 I/O (RIO) 扩展中,该功能旨在通过减少系统调用来优化套接字编程。该漏洞源于 afd.sys 驱动程序中 AfdRioGetAndCacheBuffer() 和 AfdRioDereferenceBuffer() 函数之间的竞争条件。正如 Ginex所解释的那样,“这些函数之间的竞争条件允许恶意用户强制 AfdRioGetAndCacheBuffer() 函数对已由 AfdRioDereferenceBuffer() 函数释放的已注册缓冲区结构进行操作。”

修复措施

此漏洞已在 2024 年 8 月补丁星期二修复。强烈建议用户应用此补丁以降低潜在攻击的风险。CVE-2024-38193 的利用可能导致权限提升,使攻击者能够未经授权访问敏感数据并可能完全控制系统。

安装补丁

microsoft-windows-windows_10-1507-kb5041782

microsoft-windows-windows_10-1607-kb5041773

microsoft-windows-windows_10-1809-kb5041578

microsoft-windows-windows_10-21h2-kb5041580

microsoft-windows-windows_10-22h2-kb5041580

microsoft-windows-windows_11-21h2-kb5041592

microsoft-windows-windows_11-22h2-kb5041585

microsoft-windows-windows_11-23h2-kb5041585

microsoft-windows-windows_11-24h2-kb5041571

microsoft-windows-windows_server_2012-kb5041851

microsoft-windows-windows_server_2012_r2-kb5041828

microsoft-windows-windows_server_2016-1607-kb5041773

microsoft-windows-windows_server_2019-1809-kb5041578

microsoft-windows-windows_server_2022-21h2-kb5041160

microsoft-windows-windows_server_2022-22h2-kb5041160

microsoft-windows-windows_server_2022-23h2-kb5041573

msft-kb5041823-fa579db5-9512-46c4-8ade-a01dcf632759

msft-kb5041847-4d9cc014-448f-49f3-bc16-f9fc14378e9c

msft-kb5041847-63a8ef5d-1856-402b-9a6e-446f772a3882

CVE-2024-38193 POC下载地址

https://github.com/killvxk/CVE-2024-38193-Nephster/archive/refs/heads/main.zip

转载请注明出处及链接