目录导航

CVE-2024-35250漏洞描述

Windows 内核模式驱动程序特权提升漏洞.

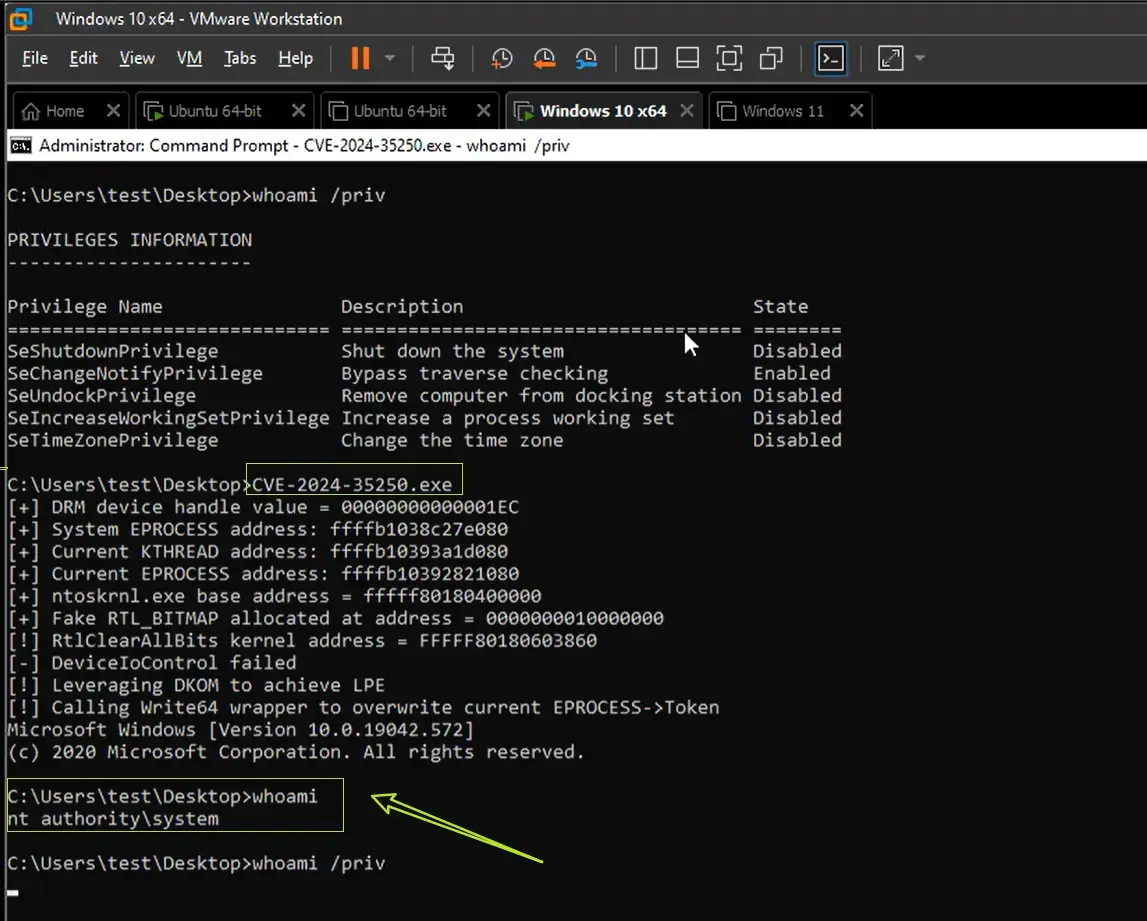

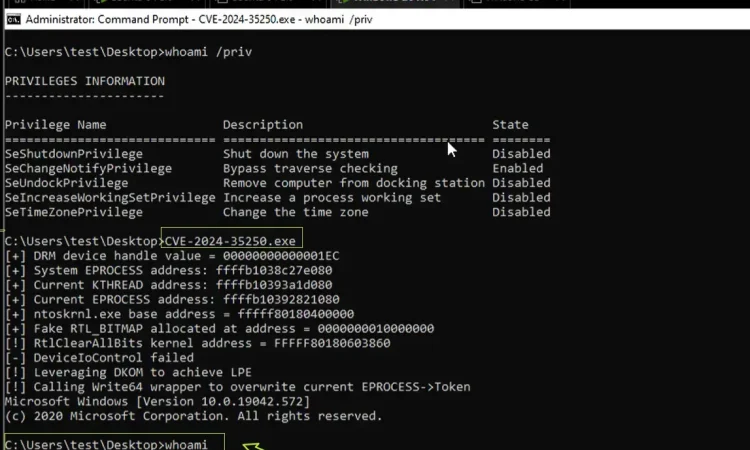

CVE-2024-35250 的 CVSS 评分为 7.8,可通过操纵内核流 (ks.sys) 中的 IOCTL_KS_PROPERTY 请求来提升权限。正如微软所解释的那样,“成功利用此漏洞的攻击者可以获得 SYSTEM 权限”,从而有效地让他们完全控制受影响的系统。

该漏洞存在于 ks.sys 驱动程序中对属性请求的处理中。具体来说,当提供 KSPROPERTY_TYPE_UNSERIALIZESET 标志时,可以启动一系列操作,最终导致任意 IOCTL 调用。在此过程中,用户提供的缓冲区被复制到新分配的空间中,并在未经适当验证的情况下执行。Angelboy 指出,“我们现在有一个允许我们执行任意 IOCTL_KS_PROPERTY 操作的原语”,这使得该缺陷成为特权提升攻击的主要目标。

一旦实现任意调用,利用该漏洞就变得非常简单。攻击者可以利用合法函数执行任意写入,然后利用它来替换进程令牌,从而授予 SYSTEM 级权限。正如 Angelboy 指出的那样,“我们的目标很简单:从合法函数创建任意写入原语,然后可以使用该原语通过典型方法(例如用系统令牌替换当前进程令牌 或 滥用令牌权限)实现 EoP 。”

然而,利用漏洞并非没有挑战。要成功攻击,需要绕过多种安全措施,例如内核控制流保护 (kCFG)、地址空间布局随机化 (ASLR) 和监控模式执行保护 (SMEP)。Angelboy 解释说:“虽然会遇到 kCFG、kASLR 和 SMEP 等保护措施,但在中等 IL 下唯一需要处理的保护措施是 kCFG。”

经过深入研究,DEVCORE 团队发现 RtlSetAllBits 函数是绕过这些保护措施的可行选项。该函数是合法 Windows 内核的一部分,允许攻击者操纵位图结构,从而创建导致权限提升的写入原语。

在测试期间,漏洞利用在受控环境中成功执行。然而,研究人员在尝试在 Hyper-V 上的 Windows 11 23H2 虚拟机 (VM) 上运行漏洞利用时遇到了困难。正如 Angelboy 所回忆的那样,“结果失败了。它在打开设备阶段失败了。”问题源于 Hyper-V 默认不包含音频设备,而这是通过 KSPROPSETID_DrmAudioStream 属性触发漏洞所必需的。

根据 Angelboy 的分析,安全研究员 Varwara发布了概念验证 (PoC) 漏洞代码来展示 CVE-2024-35250 的影响。微软在其 2024 年 6 月补丁星期二更新中解决了这一严重缺陷,并提供了一个可防止利用该漏洞的补丁。

强烈建议组织和用户更新其系统以减轻与 CVE-2024-35250 相关的风险。此外,实施最佳实践(例如执行最小特权原则、保持软件更新以及监控系统异常行为)可以进一步防范此类漏洞

修复建议

安装以下补丁

microsoft-windows-windows_10-1507-kb5039225

microsoft-windows-windows_10-1607-kb5039214

microsoft-windows-windows_10-1809-kb5039217

microsoft-windows-windows_10-21h2-kb5039211

microsoft-windows-windows_10-22h2-kb5039211

microsoft-windows-windows_11-21h2-kb5039213

microsoft-windows-windows_11-22h2-kb5039212

microsoft-windows-windows_11-23h2-kb5039212

microsoft-windows-windows_server_2012-kb5039260

microsoft-windows-windows_server_2012_r2-kb5039294

microsoft-windows-windows_server_2016-1607-kb5039214

microsoft-windows-windows_server_2019-1809-kb5039217

microsoft-windows-windows_server_2022-21h2-kb5039227

microsoft-windows-windows_server_2022-22h2-kb5039227

microsoft-windows-windows_server_2022-23h2-kb5039236

msft-kb5039266-a92e54b7-9bb2-44e6-b3a3-e18141c5d74c

msft-kb5039266-b632b150-d987-4950-bf05-3742c4db6edc

msft-kb5039274-4b011f18-4451-4108-aa15-cbb0a6178808CVE-2024-35250 POC 下载地址

项目地址

GitHub:

https://github.com/varwara/CVE-2024-35250

截图

Hello, do you think this vulnerability could lead to more widespread attacks, or is it too specific to exploit easily?