目录导航

我们为流氓 Cobalt Strike 软件找到了 6 个私钥,可用于 C2 网络流量解密。

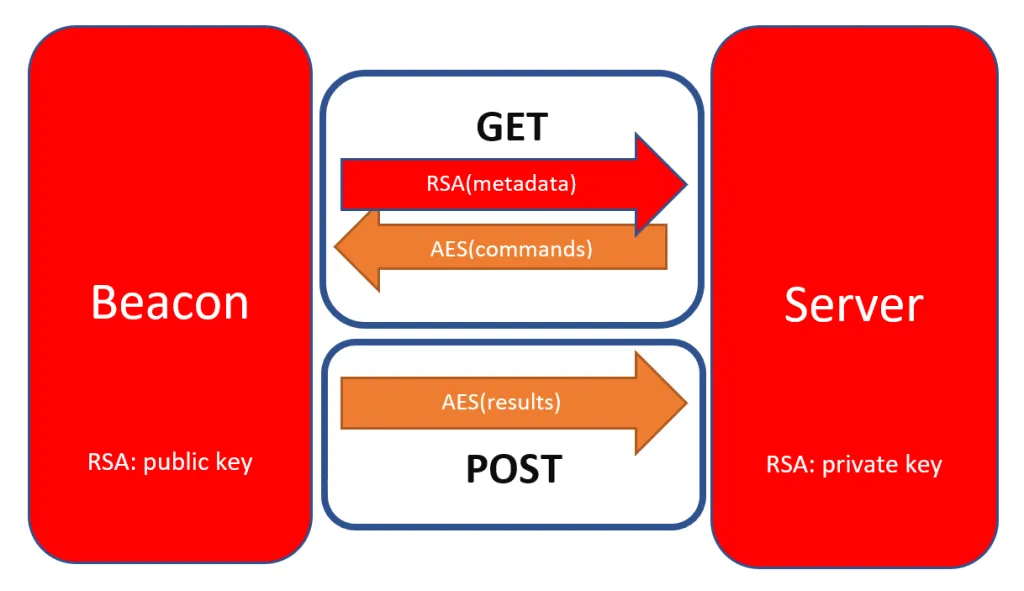

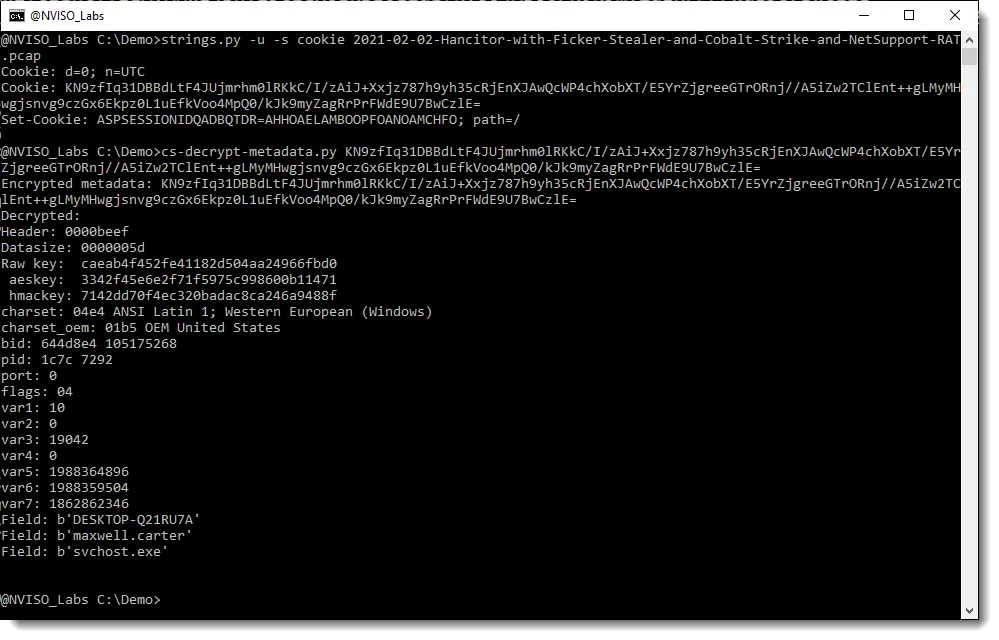

Cobalt Strike 信标(客户端)和 Cobalt Strike 团队服务器 (C2) 之间的通信使用 AES 加密(即使它通过 HTTPS 进行)。AES 密钥由信标生成,并使用加密的元数据 blob(默认为 cookie)与 C2 通信。

RSA 加密用于加密此元数据:信标拥有 C2 的公钥,而 C2 拥有私钥。

公钥和私钥存储在文件 .cobaltstrike.beacon_keys 中。这些密钥是在第一次使用 Cobalt Strike 团队服务器软件时生成的。

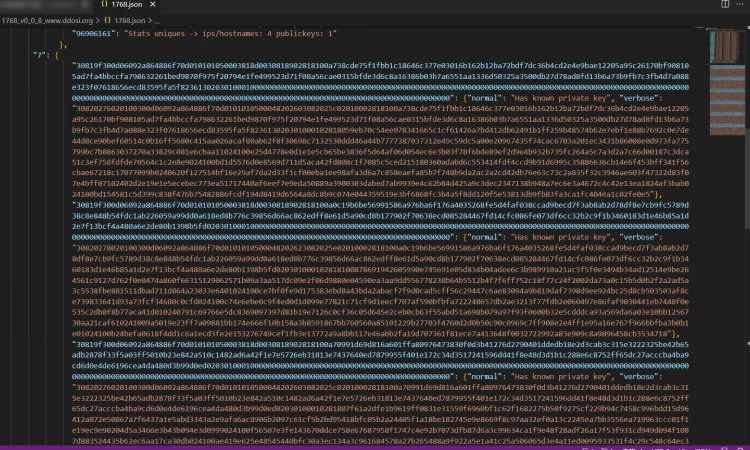

在我们对面向互联网的 Cobalt Strike 服务器进行指纹识别期间,我们发现了许多不同服务器使用的公钥。这意味着他们使用相同的私钥,因此他们的 .cobaltstrike.beacon_keys 文件是共享的。

我们验证了一种可能的解释:恶意行为者使用的 Cobalt Strike 是否存在包含 .cobaltstrike.beacon_keys 的破解版本?这个文件不是合法的 Cobalt Strike 包的一部分,因为它是在第一次使用时生成的。

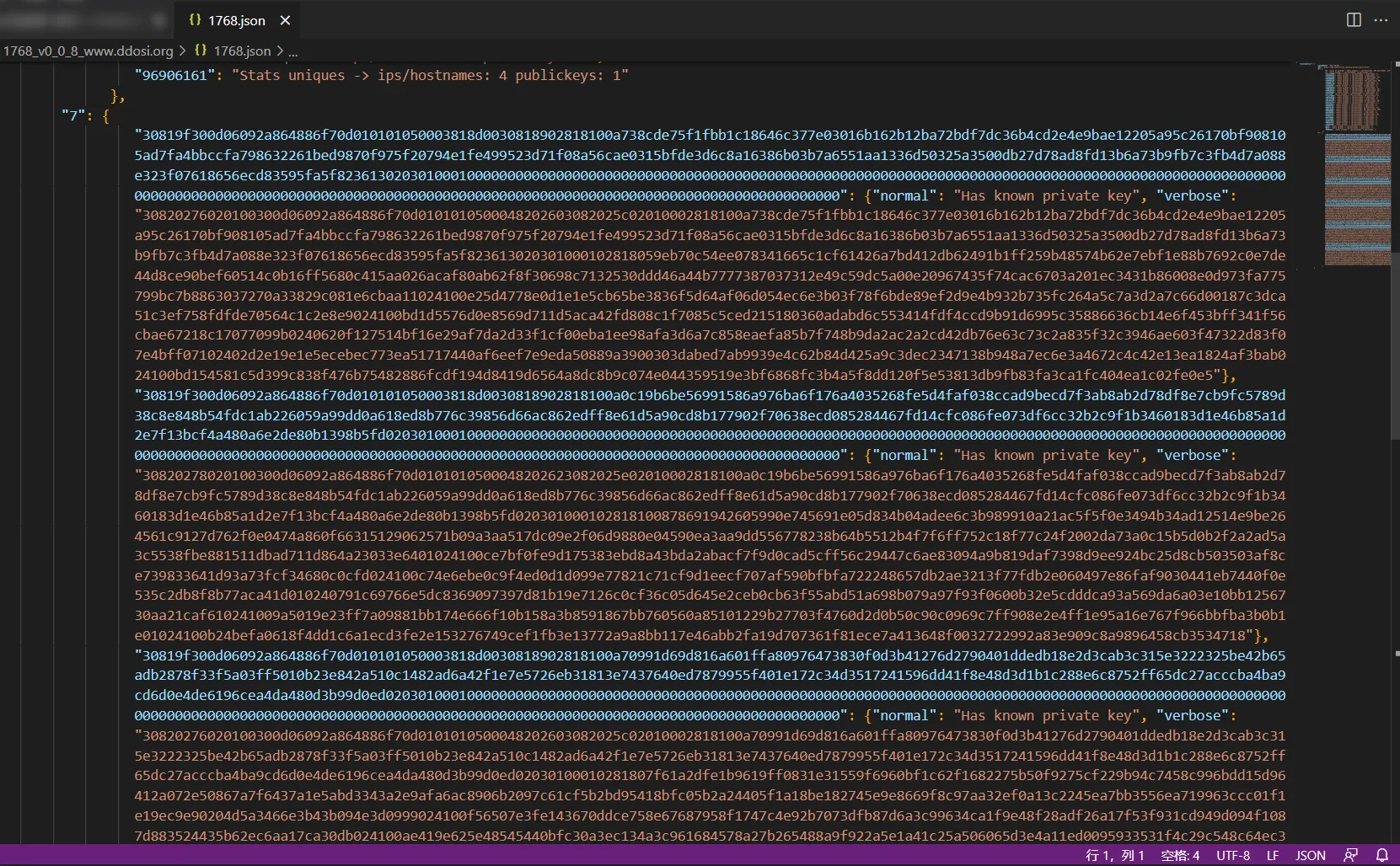

通过 VirusTotal 搜索,我们发现了 10 个破解的 Cobalt Strike 软件包:包含名为 .cobaltstrike.beacon_keys 的文件的 ZIP 文件。在这 10 个包中,我们提取了 6 个唯一的 RSA 密钥对。

[雨苁:所以说,不要把什么都往 VirusTotal 上传]

其中 2 个密钥对在 Internet 上很流行:我们指纹识别的 Cobalt Strike 服务器中有 25%(1500 多个)使用这 2 个密钥对之一。

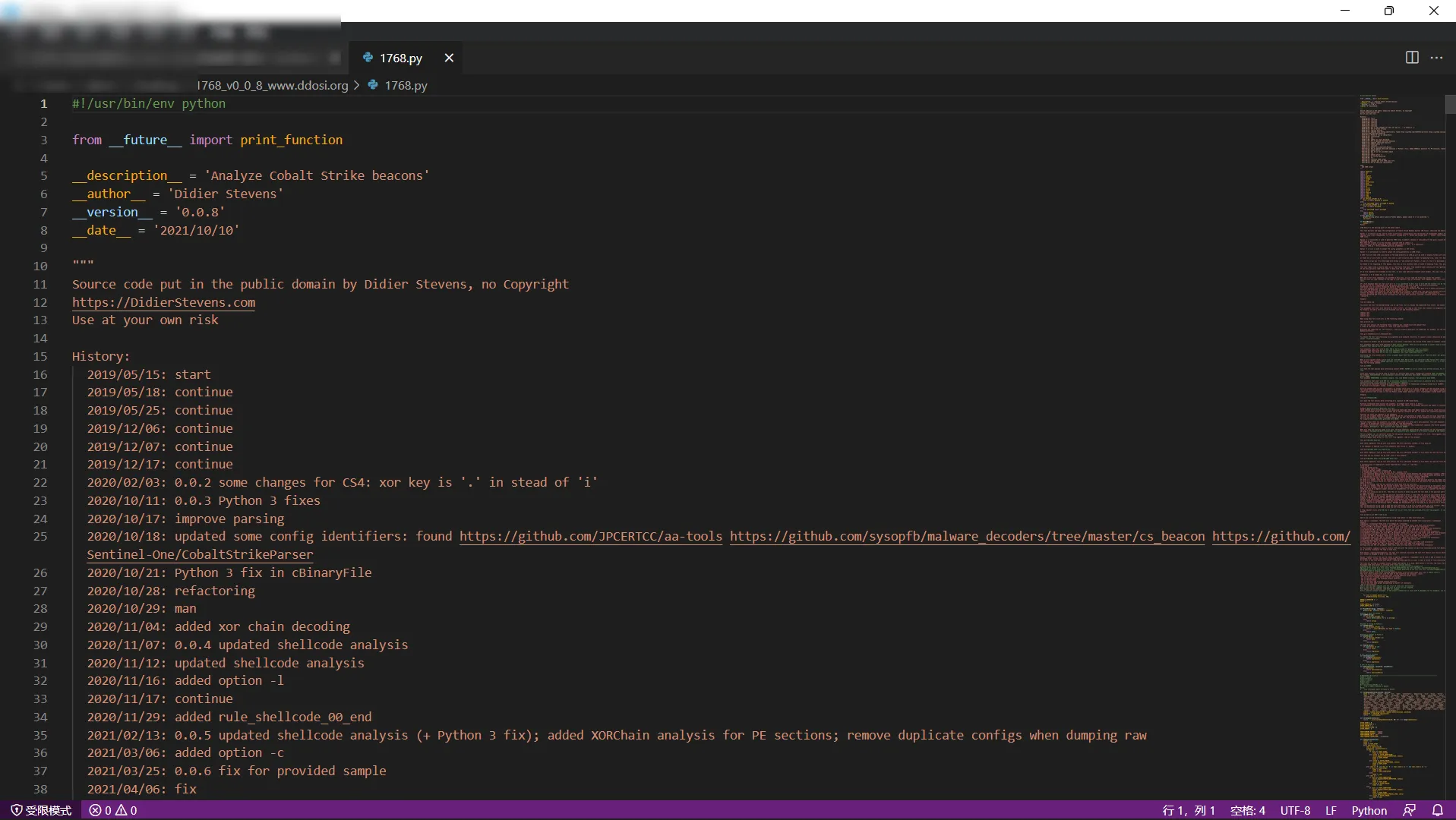

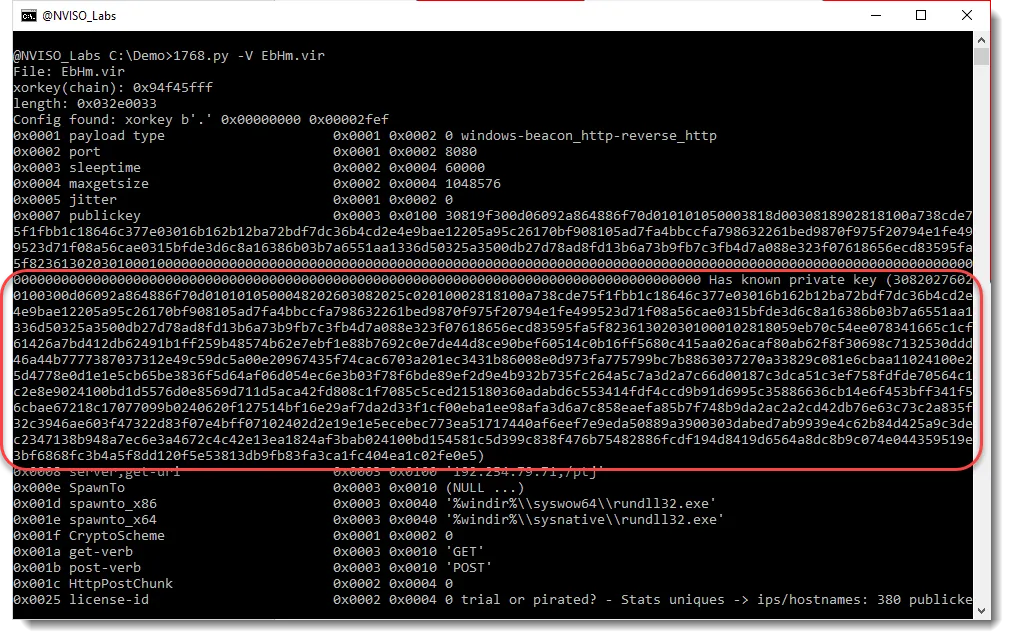

此关键信息现在包含在工具1768.py 中,该工具由 Didier Stevens 开发,用于提取 Cobalt Strike 信标的配置。

1768.py文件下载地址:

云中转网盘:

yunzhongzhuan.com/#sharefile=tZLRWkgt_16187

解压密码: www.ddosi.org

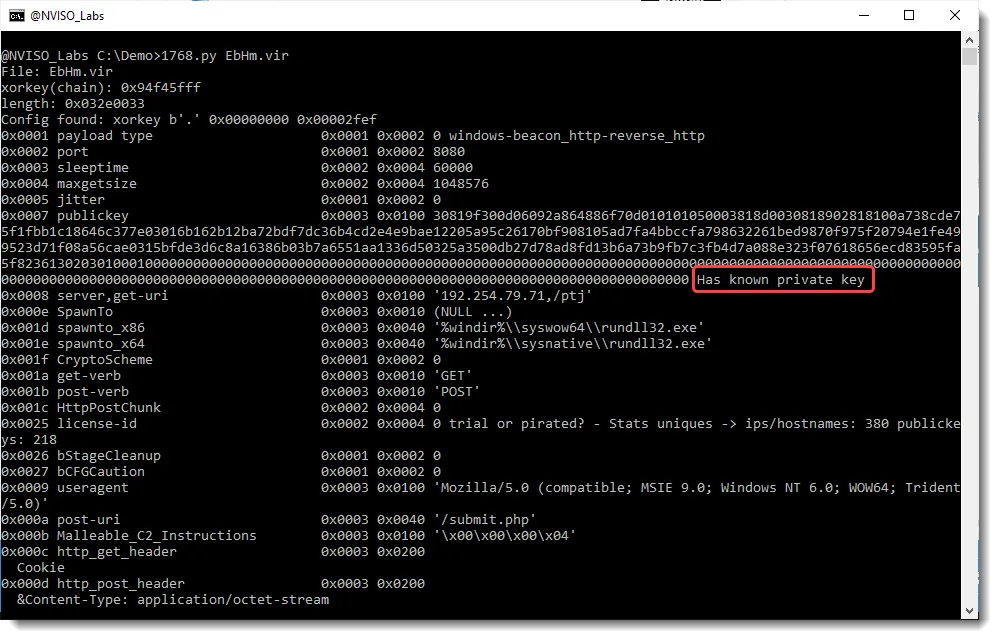

每当使用已知私钥提取公钥时,该工具都会突出显示:

至少,此信息进一步确认样本来自流氓 Cobalt Strike 服务器(而不是红队服务器)。

使用选项详细,还会显示私钥。

然后可以使用它来解密元数据和 C2 流量(稍后会详细介绍)。

在接下来的博客文章中,我们将详细展示如何使用这些私钥来解密元数据和解密 C2 流量。

2021年8月1日前所有文件解压密码为www.ddosi.com

?2021年8月1日后,解压密码为www.ddosi.org?