目录导航

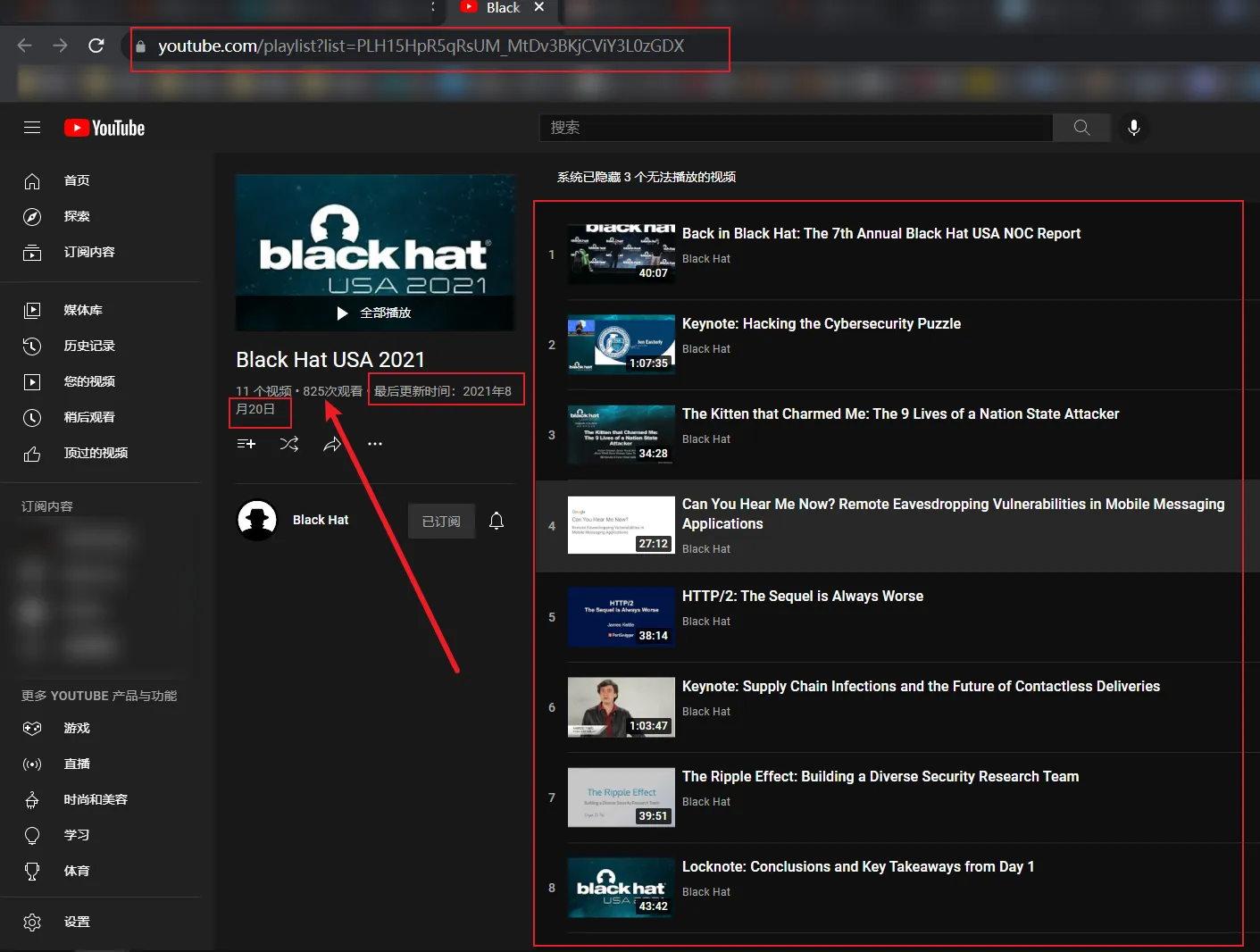

视频观看地址

825次观看,可见大家对安全并不是很重视!

YouTube:

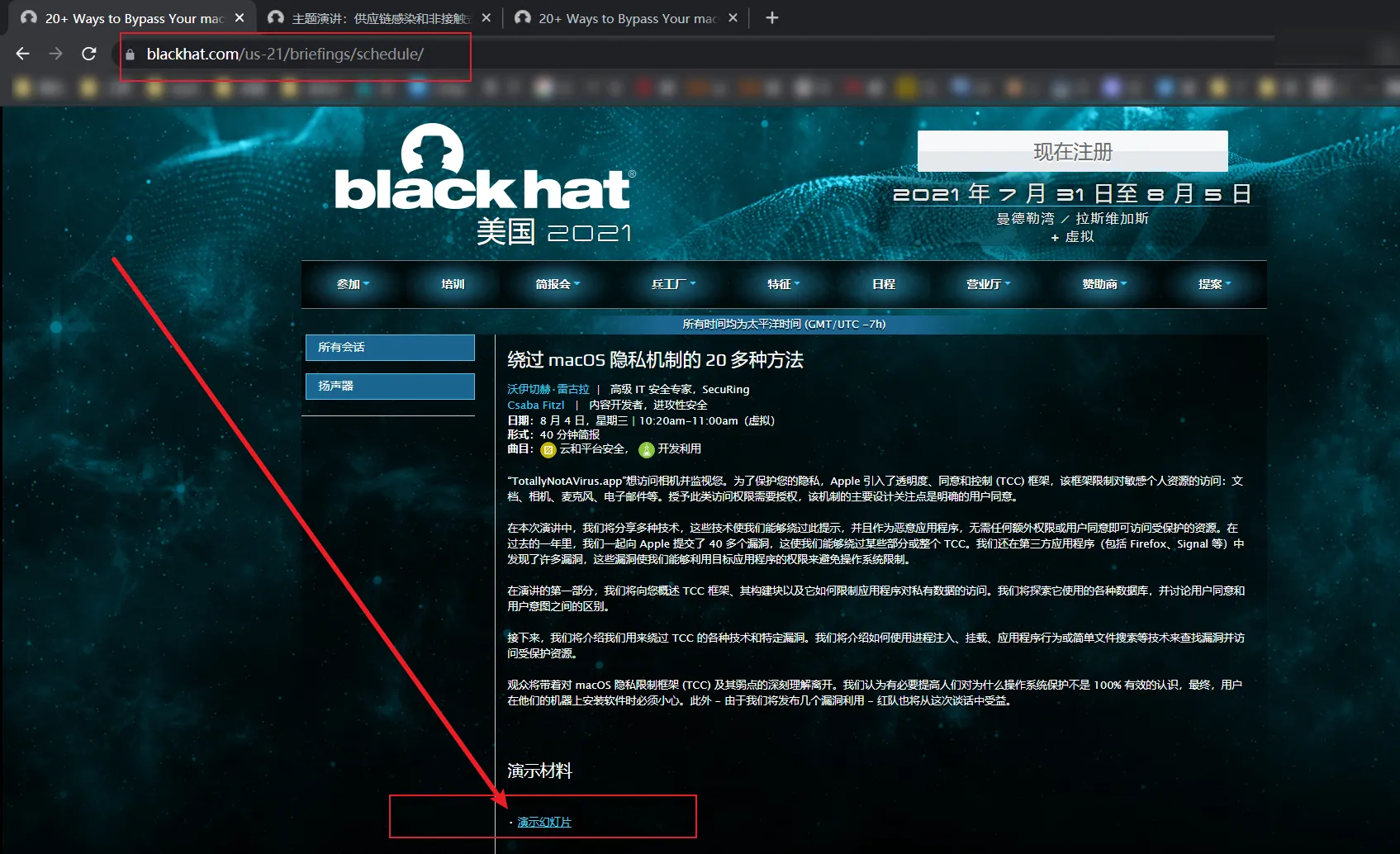

PPT下载地址

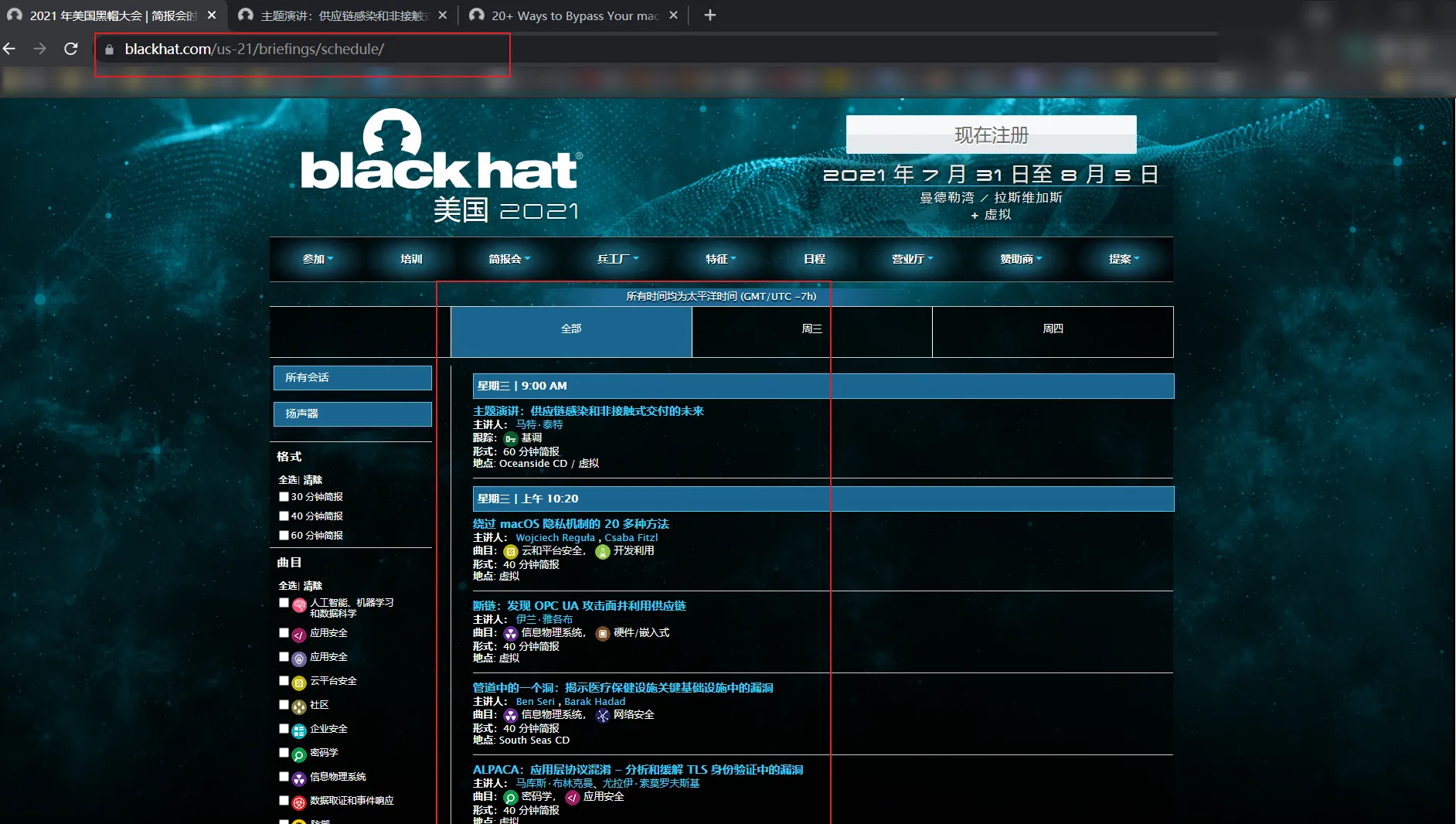

ALPACA:应用层协议混淆 – 分析和缓解 TLS 身份验证中的漏洞

hAFL1:我们对 Hyper-V 进行模糊测试和发现 0-Day 的旅程

Wibbly Wobbly、Timey Wimey——苹果 U1 芯片的真正内部

向 Medium-IL 迈进的道路:利用 PDB 解析器进行权限提升

IPvSeeYou:利用泄露的 IPv6 标识符进行街道级地理定位

MFA-ing the Un-MFA-ble:保护身份验证系统的核心秘密

Rope:通过分布式 ROP 驱动执行绕过恶意软件的行为检测

通往宿主的另一条路:从消息到 Nvidia vGPU 上的 VM Escape

错误:错误分配!- 损坏的内存分配器导致数百万易受攻击的物联网和嵌入式设备

hAFL1:我们对 Hyper-V 进行模糊测试和发现 0-Day 的旅程

Symbexcel:利用符号执行的力量打击恶意 Excel 4 宏

哎呀,我不小心帮助启动了外国英特尔服务的进攻性英特尔分支机构

深入了解后台处理程序:发现 Windows 打印机中的 LPE 和 RCE 漏洞

如何驯服你的独角兽——探索和利用现代华为智能手机的零点击远程接口

Mobius Band:通过漏洞内部探索 Hyper-V 攻击接口

有 APT 机会的多云:新的 Microsoft 365 野外攻击

CnCHunter:一种识别实时 CnC 服务器的 MITM 方法

我如何使用 JSON 反序列化 0day 在区块链上窃取你的钱

放入一个错误并弹出更多:在 Chrome 中寻找错误的有效方法

ARM 的诡计:揭开 Intel Houdini 的神秘面纱

Chip Chop – 粉碎手机安全芯片以获得乐趣和数字取证

向 Medium-IL 迈进的道路:利用 PDB 解析器进行权限提升

盒子里的图灵:将人工智能作为一种服务应用于有针对性的网络钓鱼和防御人工智能生成的攻击

错误:错误分配!- 损坏的内存分配器导致数百万易受攻击的物联网和嵌入式设备

如何驯服你的独角兽——探索和利用现代华为智能手机的零点击远程接口

ARM 的诡计:揭开 Intel Houdini 的神秘面纱

Symbexcel:利用符号执行的力量打击恶意 Excel 4 宏

大数据堆栈令人难以置信的不安全性:分析庞大而复杂的大数据基础设施的攻击性方法

有 APT 机会的多云:新的 Microsoft 365 野外攻击

PvSeeYou:利用泄露的 IPv6 标识符进行街道级地理定位

使用通用可插拔 XAI 转换器揭开 AI 安全产品的神秘面纱

盒子里的图灵:将人工智能作为一种服务应用于有针对性的网络钓鱼和防御人工智能生成的攻击

Alcatraz:一个实用的虚拟机管理程序沙箱,可防止从 KVM/QEMU 和基于 KVM 的 MicroVM 逃逸

CnCHunter:一种识别实时 CnC 服务器的 MITM 方法

PCIe 设备攻击:超越 DMA。利用 PCIe 开关、消息和错误