目录导航

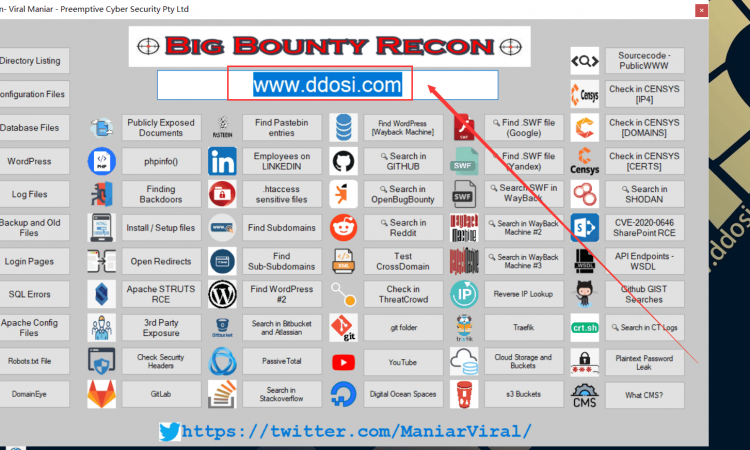

BigBountyRecon工具利用58种不同的技术,使用了各种Google工具和开源工具,以加快对目标组织的初步侦查过程。侦察是任何渗透测试或错误查找过程中最重要的步骤。它为攻击者提供了有关目标组织的一些初步知识。此外,深入了解已实施哪些控制措施以及对目标组织的安全成熟度级别进行一些粗略估计将很有用。

除了通常的错误查找方法之外,还可以使用此工具。这个想法是要快速检查并收集有关目标组织的信息,而无需花费时间并记住这些语法。此外,它可以帮助您定义一种在目标上寻求快速胜利的方法。

“ googleDorking”(也称为“ Google黑客”)是新闻编辑室,调查机构,安全审核员以及精通技术的犯罪分子所使用的一种技术,可以在各种搜索引擎中查询隐藏在公共网站上的信息以及公共服务器暴露的漏洞。Dorking是一种利用搜索引擎的全部功能来渗透基于Web的服务的方式,这种服务起初不一定是可见的。

进行googleDork所需要做的只是一台计算机,互联网连接以及适当的搜索语法知识。

BigBountyRecon包含的工具

- 目录列表:使用Google Dork在您的目标组织上查找打开的目录可以帮助您了解网络服务器上的目录结构。它可能会泄露敏感信息,也可能导致信息泄露。

- 配置文件:通常,配置文件包含敏感信息,例如硬编码密码,敏感驱动器位置或API令牌,这些信息可以帮助您获得对内部资源的特权访问。

- 数据库文件:数据库文件是数据文件,用于将结构化格式的数据库内容存储到单独的表和字段中的文件中。根据Web应用程序的性质,这些文件可以提供对敏感信息的访问。

- WordPress:WordPress是用PHP编写的开源CMS。WordPress有成千上万个用于构建,定制和增强网站的插件。这些插件中有许多漏洞。查找与WordPress相关的

- 日志文件:日志文件有时会提供有关特定应用程序中用户活动的详细信息。这些文件非常适合查看会话cookie或其他类型的令牌。

- 备份和旧文件:备份文件是关键系统的原始副本。这些提供对PII的访问或对敏感记录的访问。

- 登录页面:标识目标组织的登录页面以执行暴力破解尝试或尝试使用默认凭据来获得对组织资源的进一步访问非常重要。

- SQL错误:SQL错误会泄漏有关后端系统的敏感信息。这可以帮助人们对数据库类型进行枚举,并查看应用程序是否容易受到与输入验证相关的攻击(如SQL Injection)的攻击。

- Apache Config文件:通过将伪指令放置在纯文本配置文件中来配置Apache HTTP Server。主要配置文件通常称为httpd.conf。另外,可以使用Include指令添加其他配置文件,并且通配符可用于包含许多配置文件。任何指令都可以放置在任何这些配置文件中。根据这些配置文件中的条目,它可能会显示数据库连接字符串,用户名和密码,内部工作原理,使用和引用的库以及应用程序的业务逻辑。

- Robots.txt文件:Robots.txt文件指示网络机器人如何在其网站上抓取页面。根据文件的内容,攻击者可能会发现隐藏的目录和文件。

- DomainEye:DomainEye是具有最大的域数据库的域/主机调查工具。它们提供诸如反向Whois,反向IP查找以及反向NS和MX之类的服务。

- 公开文档:此类文档可用于提取元数据信息。

- phpinfo():单独暴露phpinfo()不一定有风险,但是与其他漏洞结合使用可能会导致您的网站受到威胁。此外,使用新发现的漏洞来定位应用程序时,模块版本可以使攻击者的生活更轻松。

- 查找后门程序:这可以帮助您识别网站损坏或服务器劫持相关问题。通过利用受信任的Web应用程序上的开放重定向漏洞,攻击者可以将受害者重定向到网上诱骗页面。

- 安装/设置文件:此类文件使攻击者可以对目标组织进行枚举。使用这些文件收集的信息可以帮助发现版本详细信息,然后可以将其用于执行目标攻击。

- 开放式重定向:通过这些,我们研究了容易受到开放式重定向相关问题影响的各种已知参数。

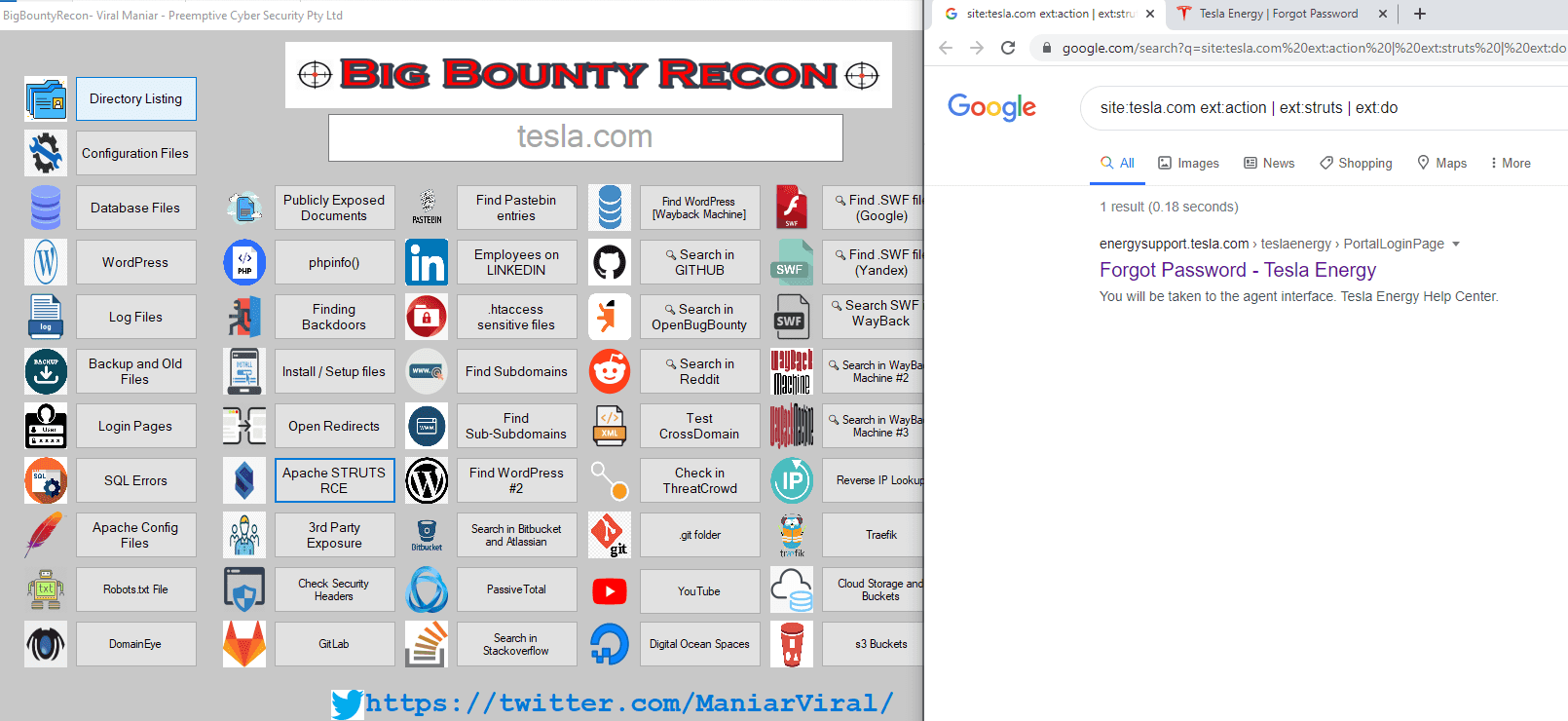

- Apache Struts RCE:成功利用RCE漏洞可以使攻击者运行任意程序。在这里,我们正在寻找扩展名为“ .action”或“ .do”的文件。

- 第三方暴露:我们正在这里寻找第三方网站上的信息暴露,例如Codebeautify,Codeshare和Codepen。

- 检查安全标题:快速确定目标站点是否在服务器响应中使用了与安全相关的标题。

- GitLab:在GitLab上快速查找敏感信息。

- 查找Pastebin条目:在Pastebin网站上显示与目标组织相关的结果。这可以是密码或与目标组织有关的任何其他敏感信息。

- LINKEDIN上的员工:在LinkedIn上识别员工姓名可以帮助您建立涉及密码喷雾攻击的用户名列表。

- .HTACCESS /敏感文件:查找敏感文件暴露。这可能表明服务器配置错误。

- 查找子域:子域可帮助您扩大目标组织的攻击面。有许多工具可用于自动化子域枚举的过程。

- 查找子子域:使用Google Dork在目标组织上标识子子域,

- 查找与WordPress相关的暴露:与WordPress相关的暴露可以帮助您访问敏感文件和文件夹。

- BitBucket和Atlassian:源代码泄漏,硬编码凭据和对云基础架构的访问。

- PassiveTotal:PassiveTotal是执行威胁调查的好工具。使用BigBountyRecon,我们将使用PassiveTotal来标识目标信息上的子域。

- Stackoverflow:源代码公开或Stackoverflow上提到的任何特定于技术的问题。

- 使用Wayback Machine查找与WordPress相关的曝光:使用WaybackMachine查找存档的WordPress文件。

- GitHub:在GitHub上快速查找敏感信息。

- OpenBugBounty:在OpenBugBounty网站上查找公开暴露的安全问题。

- Reddit:有关Reddit平台上特定组织的信息。

- Crossdomain.xml:在目标组织上查找配置错误的crossdomain.xml文件。

- ThreatCrowd:搜索引擎以查找威胁,但是,我们将使用它来识别其他子域。

- .git文件夹:源代码公开。如果可以访问,则可以下载整个存储库内容。

- YouTube:在YouTube上查找任何近期新闻。

- Digitalocean Spaces:Spaces是与S3兼容的对象存储服务,可让您存储和提供大量数据。我们将寻找任何数据暴露。

- .SWF文件(Google):闪存已失效。我们将使用Google Dorks查找包含漏洞的Flash .swf的较旧版本。

- .SWF文件(Yandex):闪存已死。我们将使用Yandex查找包含漏洞的旧版Flash .swf。

- .SWF文件(Wayback机器):闪存已死。我们将使用WaybackMachine查找包含漏洞的旧版Flash .swf。

- Wayback Machine:查找存档文件以访问旧文件。

- 反向IP查找:反向IP查找使您可以发现托管在任何给定IP地址上的所有域名。这将帮助您探索目标组织的攻击面。

- Traefik:寻找一个开放源边缘路由器,寻找一个未经身份验证的接口,该接口可公开内部服务。

- 云存储和存储桶:适用于各种云存储的Google CSE-AWS,Digitalocean,Backblaze,芥末,机架空间,Dropbox,ibm,azure,dreamhost,linode,gcp,box,mailru

- s3存储桶:开放的s3存储桶。

- PublicWWW:源代码搜索引擎为超过2亿个网站的内容建立索引,并提供一个查询界面,使调用者可以在网页“ HTML”,“ JavaScript”和“ CSS”样式表代码中找到任何字母数字代码段,签名或关键字。

- Censys(IPv4,域和证书):用于查找互联网设备的搜索引擎。我们将使用它使用Censys上的各种端点来查找其他子域。

- Shodan:搜索引擎,用于连接互联网的设备

- SharePoint RCE:查找与CVE-2020-0646 SharePoint RCE相关的终结点。

- API端点:查找WSDL文件。

- 要点搜索:快速查找要点粘贴上的敏感信息。

- CT日志:证书透明度(CT)是用于监视和审核数字证书的Internet安全标准和开源框架。我们将用来寻找目标组织的其他子域。

- 密码泄漏:查找因各种泄漏而暴露的内部员工的纯文本密码。

- 什么CMS:确定目标组织用于目标枚举和漏洞利用研究的CMS版本和类型。

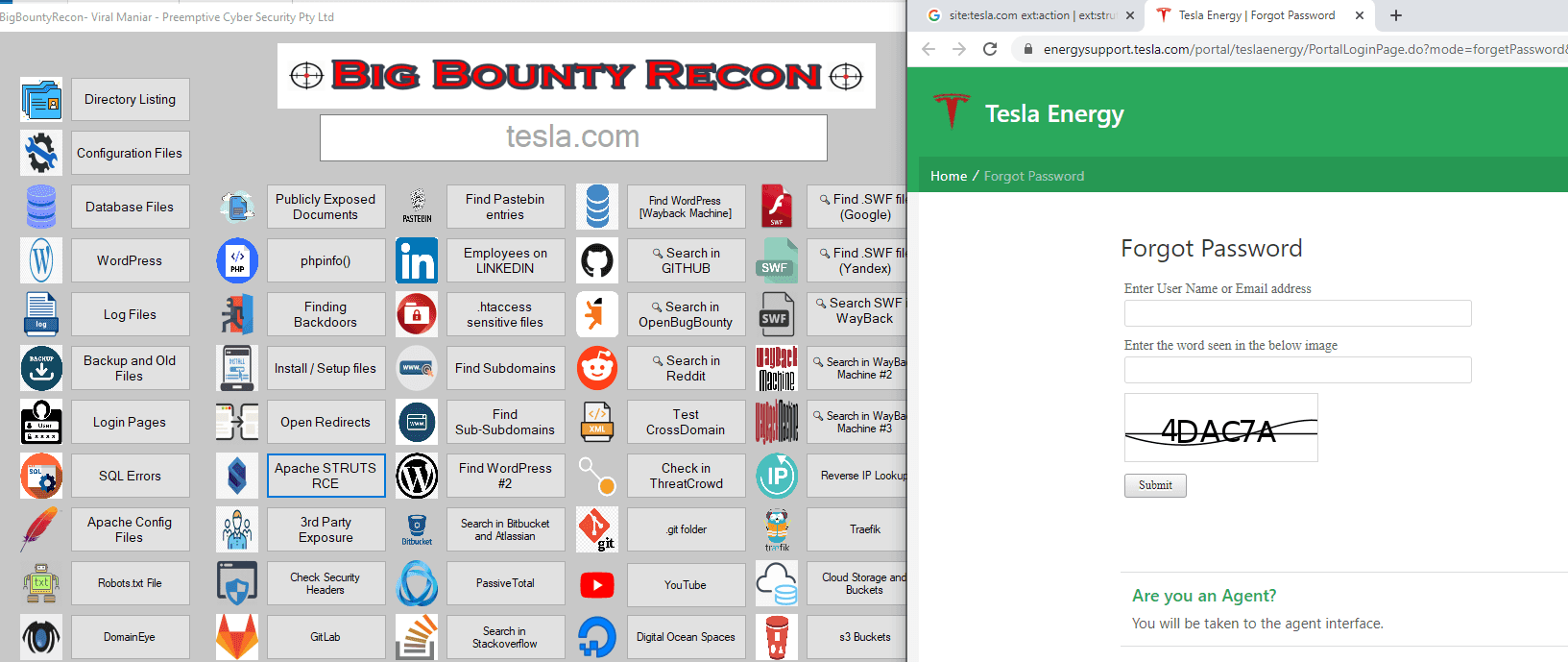

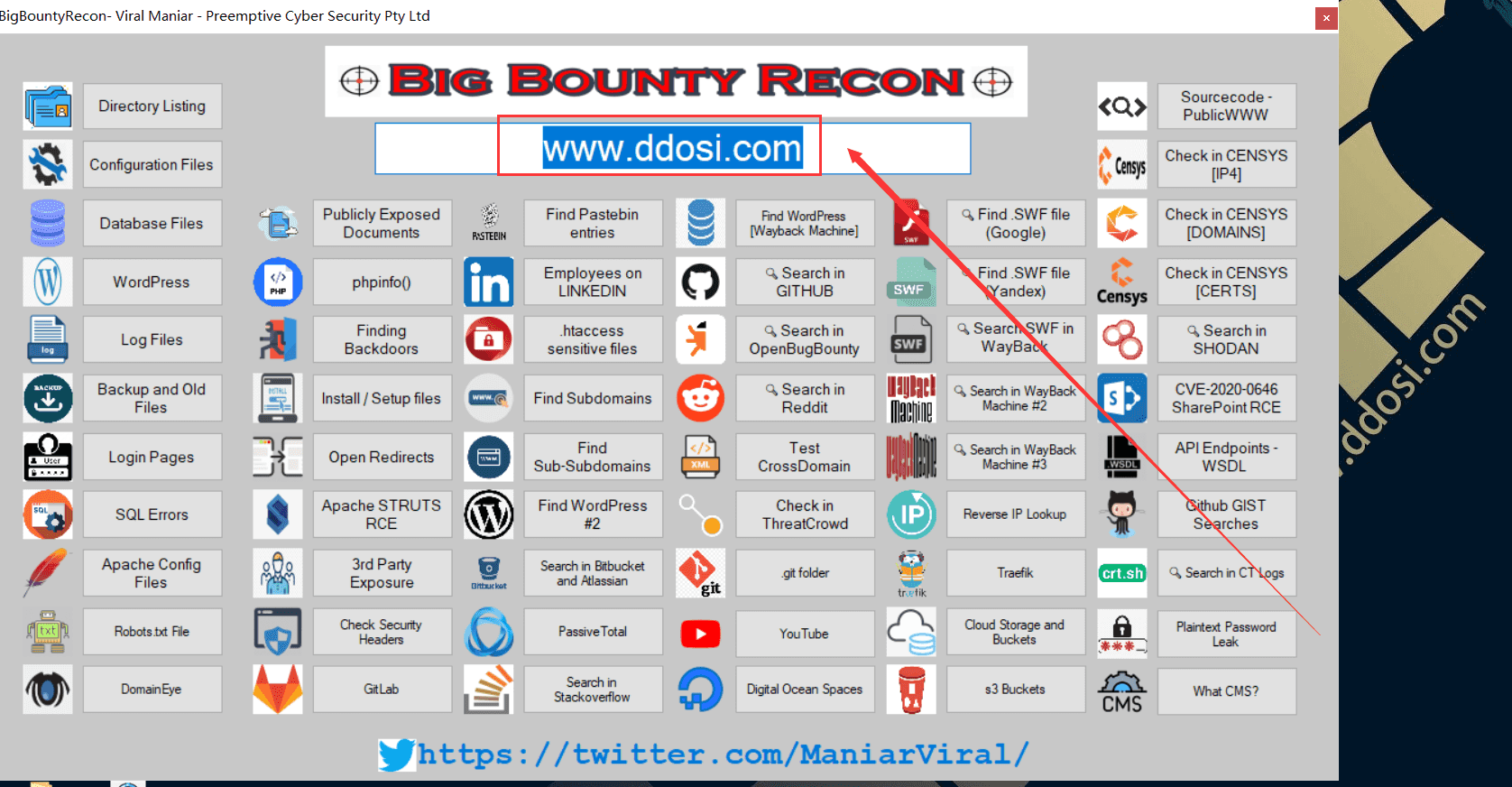

工具截图

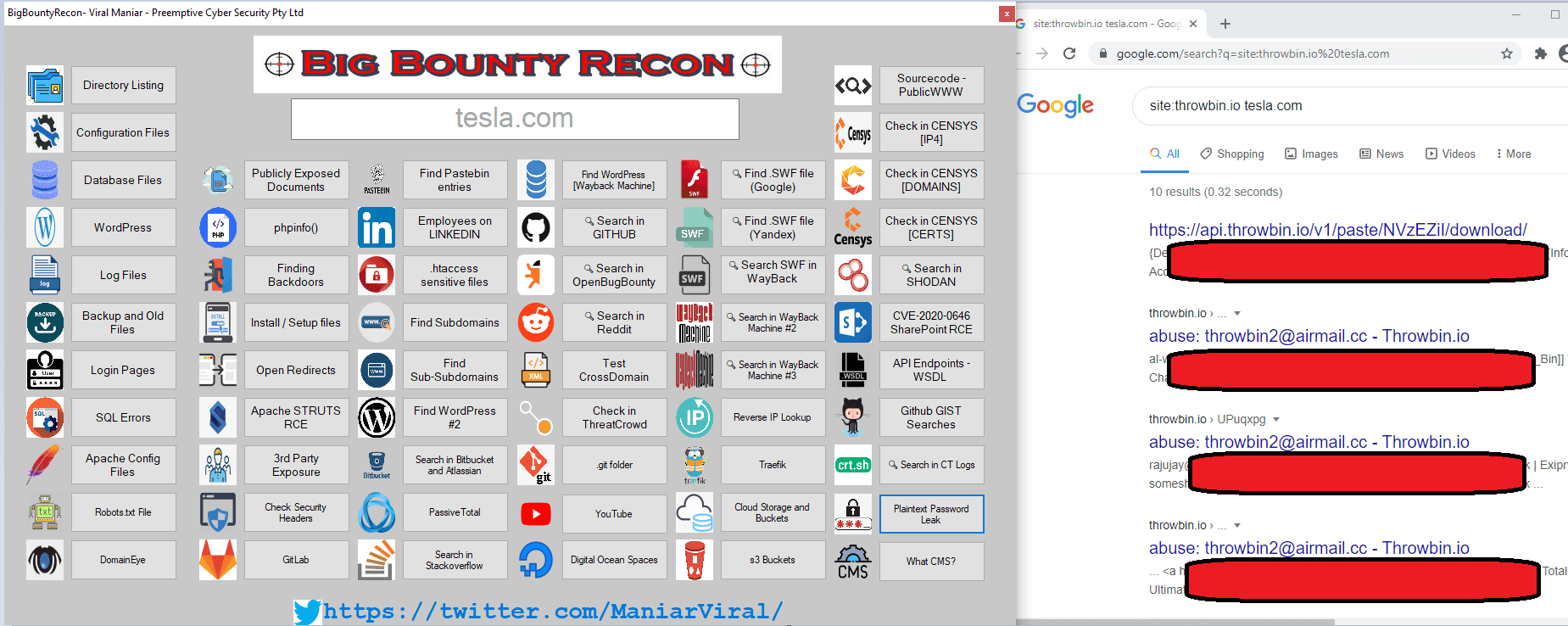

搜索目标组织的明文密码:

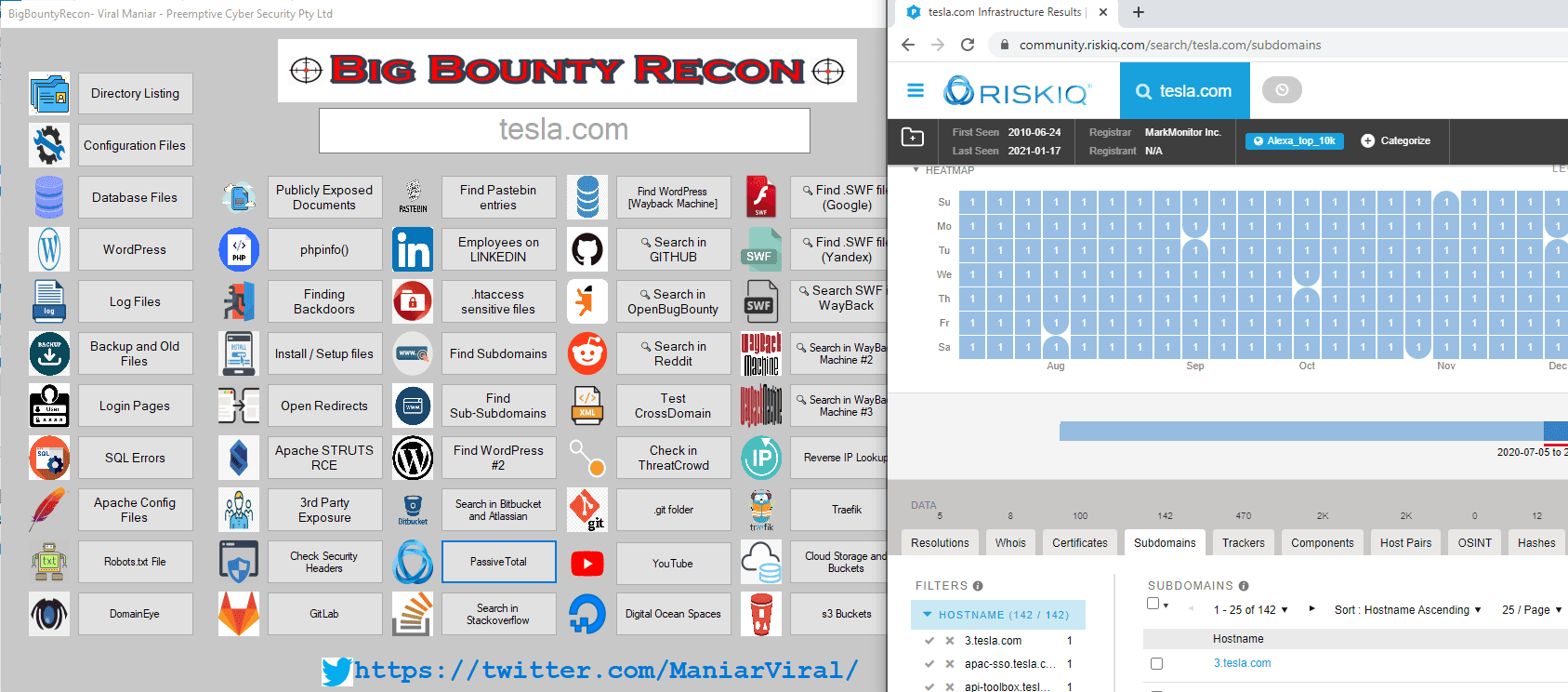

寻找有关目标组织的子域和其他有趣的信息:

查找Apache Struts相关资产:

验证URL是否包含“ .do”的扩展名:

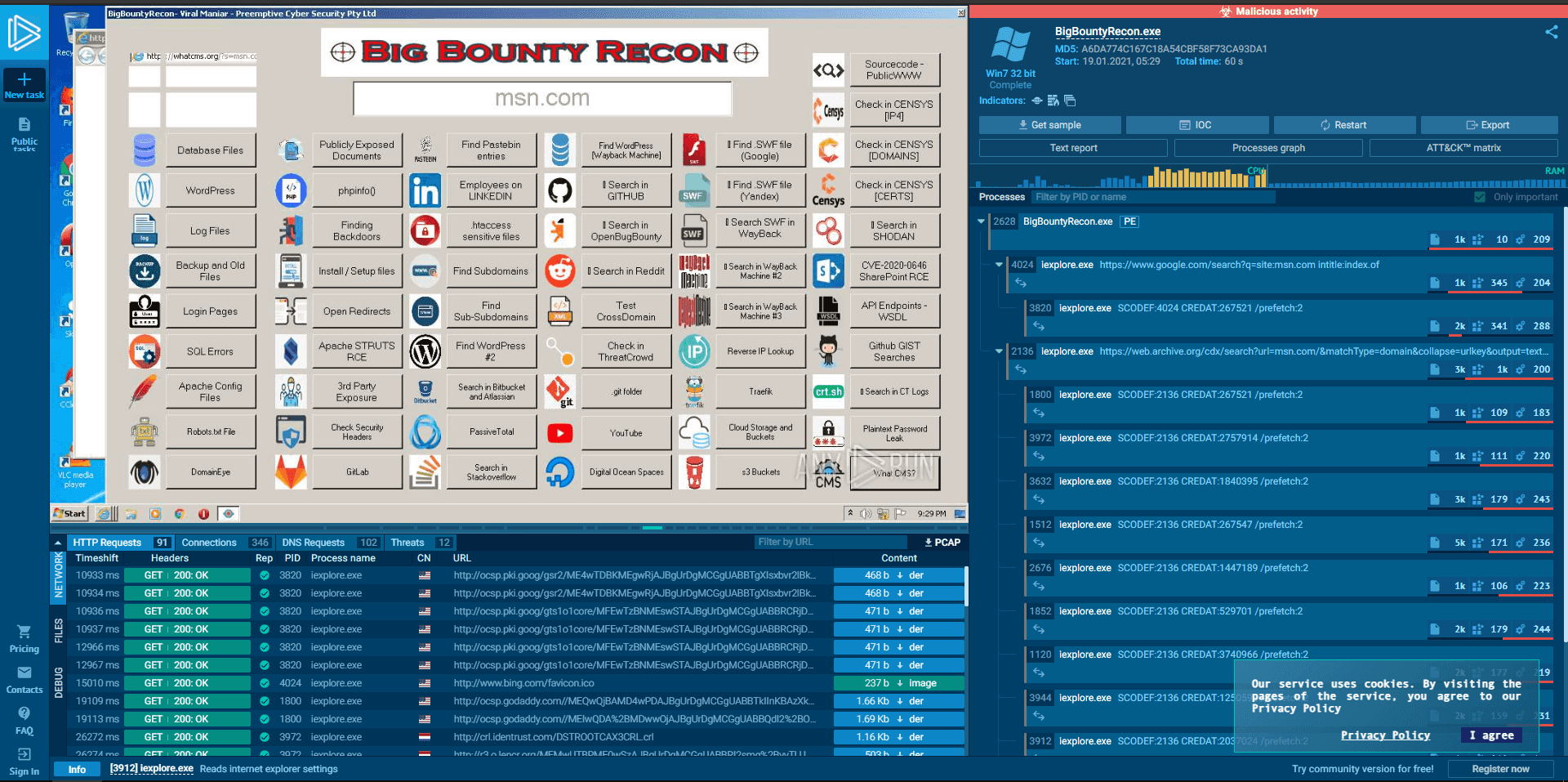

工具运行分析截图

使用方法

自动打开google进行查询

①输入网址

②挂代理(vpn)

③点击需要的图标

工具下载地址

①GitHub: https://github.com/Viralmaniar/

②雨苁网盘:https://w.ddosi.workers.dev/