目录导航

1.价格操纵方法

通过@lutfumertceylan,@y_sodha,@ SalahHasoneh1

来源:链接1,链接2,LINK3

这里不是1,而是有关如何在Web应用程序中操纵价格的3条提示。

方法1:

- 如果无法更改产品价格参数,请更改产品数量:

- items [1] [数量] = 1 –> 234 EUR

- items [1] [数量] = 0.1 –> 23.4 EUR

- 恭喜,您以10%的价格购买了订单!

方法2:

- 将2个产品添加到购物篮中-假设一个产品的价格为40美元

- 如果以这种方式处理请求:

{“ items”:{“ laptop”:1,“ mobile”:1}} - 将JSON正文更改为:

{“ items”:{“ laptop”:4,“ mobile”:-2}} - 两件商品的费用将变为$ 20:

4 * $ 40 – 2 * $ 70 = $ 160 – $ 140 = $ 20

方法3:

- 选择要购买的任何物品

- 选择PayPal作为付款方式,拦截所有请求

- 直到您从PayPal获得名为“金额”的参数

- 价格操纵并将其更改为0.01 $

- 付款,等待确认

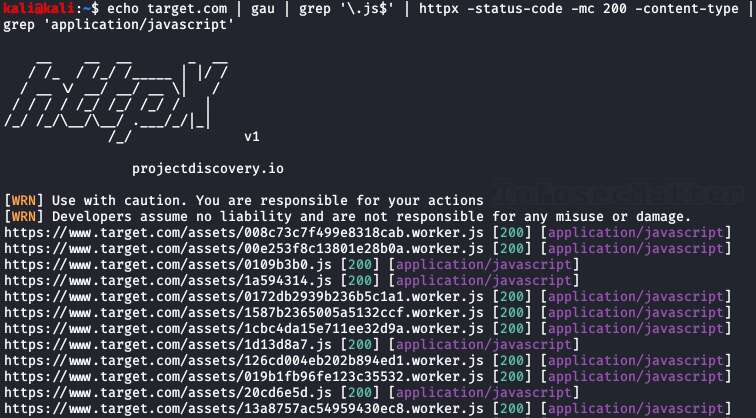

2.使用gau和httpx查找javascript文件

这是一个侦查提示,可使用gau和httpx实用工具查找托管在目标上的javascript文件:

echo target.com | gau | grep '\.js$' | httpx -status-code -mc 200 -content-type | grep 'application/javascript'该组合的作用是从AlienVault的Open Threat Exchange(OTX),Wayback Machine和Common Crawl收集目标的所有已知URL,使用httpx提取它们,然后仅显示javascript文件。

为了使此组合起作用,我们必须安装以下工具:

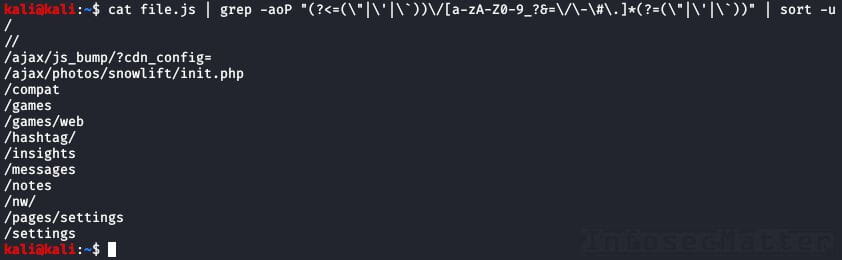

3.从javascript文件中提取API端点

通过@renniepak

来源:链接

这是从javascript文件提取API端点的快速方法:

cat file.js | grep -aoP "(?<=(\"|\'|\`))\/[a-zA-Z0-9_?&=\/\-\#\.]*(?=(\"|\'|\`))" | sort -u

很有用!

4.方便的扩展名列表,用于文件上传错误

通过@pwntheweb

来源:链接

当我们尝试查找文件上传功能中的漏洞时,以下文件扩展名列表可能会很有用:

ASP:

.aspx

.config

.ashx

.asmx

.aspq

.axd

.cshtm

.cshtml

.rem

.soap

.vbhtm

.vbhtml

.asa

.asp

.cer

.shtmlPHP:

.php

.php5

.php3

.php2

.shtml

.html

.php.png

(双扩展名攻击)我们通常想要实现的是绕开限制可以上传到网站上的内容类型的控件,并尝试上传一些有趣的内容,例如:

- 带webshell的ASP / PHP文件– RCE

- 带有Java代码的HTML文件– XSS

- EICAR文件–测试托管恶意软件的可能性

提示:不要忘记也总是尝试NULL字节注入技巧,例如:

file.jpg%00shell.php

shell.php%00file.jpg

shell.php%00.jpg5.通过篡改URI访问管理面板

通过@ SalahHasoneh1

来源:链接

这是通过以下方式篡改URI来访问管理面板的超级简单技巧:

https://target.com/admin/ –> HTTP 302(重定向到登录页面)

https://target.com/admin..;/ –> HTTP 200 OK也尝试以下技巧,其他人对此推文发表了评论:

https://target.com/../admin

https://target.com/whatever/..;/admin6.篡改URI绕过403

该技巧与上一个技巧非常相似。通过篡改URI,我们也许可以绕过应用程序的访问控制:

site.com/secret –>禁止HTTP 403

site.com/secret/-> HTTP 200 OK

site.com/secret/。–> HTTP 200 ok

site.com//secret//-> HTTP 200 OK

site.com/./secret/ .. –> HTTP 200 OK很少见到,但可以尝试一下。

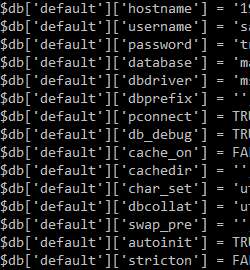

7.在SVN信息库中查找数据库机密

通过@faizalabroni

来源:链接

这是@faizalabroni如何在SVN信息库中发现数据库机密并收集漏洞赏金的方式:

- 运行 ./

dirsearch.py -u target -e php,html,js,xml -x 500,403 - 找到 http://url.com/.svn/

- 克隆并使用SVN提取器

- 运行

./svn-extractor.py --url http://url.com --match database.php - 结果输出目录,然后将其打开

即时赏金!

这是我们需要此技巧的工具列表:

8.从URI生成内容发现密码表

通过@healthyoutlet

来源:链接

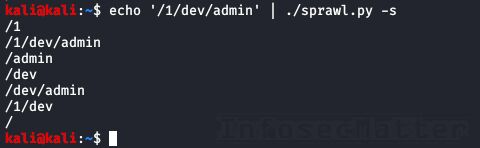

有一个有用的工具,称为sprawl,用于扩展URI路径列表(例如,来自waybackurls或gau)并生成内容发现密码表。使用方法如下:

echo '/1/dev/admin' | python3 sprawl/sprawl.py -s

现在,我们可以使用此单词表来发现目标上托管的其他终结点。

该工具位于此处:

9.从APK文件中提取有用信息

通过@ SalahHasoneh1

来源:链接

用于分析的Android APK文件的另一个有用的工具是apkurlgrep所作@ delphit33。此工具可以从APK文件提取URL,而无需先对其进行解压缩。

apkurlgrep -a path/to/file.apk从这里获取工具:

10.查找更多子域的侦察提示(Shodan)

大公司通常使用自己的CDN(内容交付网络),其中一些用于提供内部静态文件,例如javascript文件。

使用以下步骤,我们可以通过Shodan搜索引擎找到其他内部子域和多汁的javascript文件:

- 对CDN域进行被动或主动枚举,例如bigcompanycdn.com

- 对于找到的任何子域,请使用“ http.html ”过滤器在Shodan上进行搜索

- 示例:您发现dev-int.bigcompanycdn.com,Shodan查询将如下所示:

http.html:"dev-int.bigcompanycdn.com"

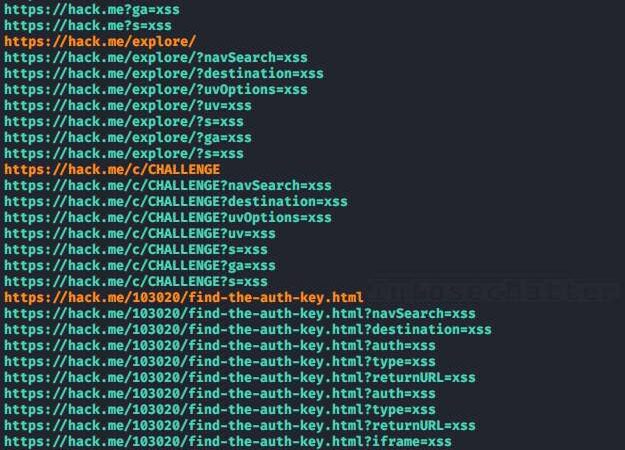

http.html:"https://dev-int-bigcompanycdn.com"11.在javascript文件中查找隐藏的GET参数

通过@ chiraggupta8769(@intigriti,@sratarun)

来源:链接

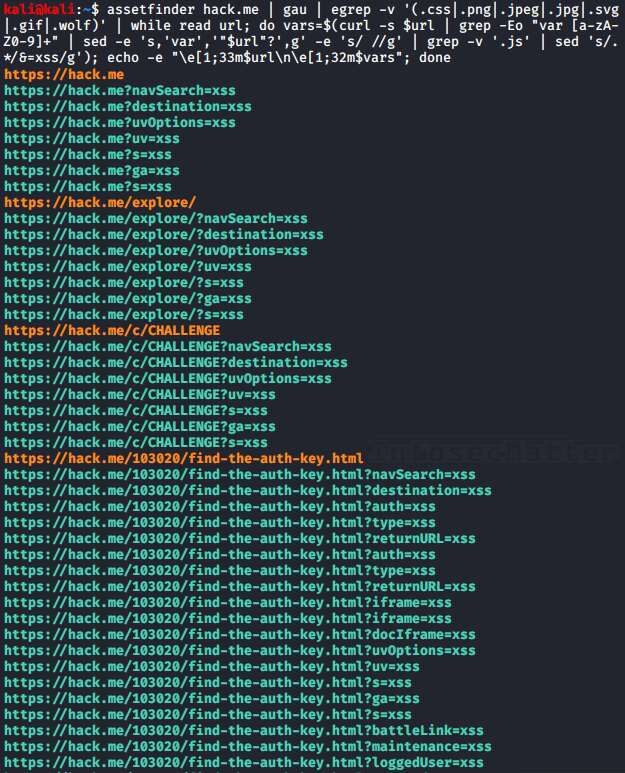

这是通过分析javascript文件查找隐藏参数的有趣提示:

- 搜寻JavaScript档案中的变数名称,例如:

var test = "xxx" - 尝试将每个参数作为GET参数来发现隐藏的参数,例如:

https://example.com/?test=”xsstest

这通常会导致XSS!

事实证明,@ sratarun使得此复杂的单行生成器可以查找所有变量名称并将其附加为参数:

assetfinder example.com | gau | egrep -v '(.css|.png|.jpeg|.jpg|.svg|.gif|.wolf)' | while read url; do vars=$(curl -s $url | grep -Eo "var [a-zA-Z0-9]+" | sed -e 's,'var','"$url"?',g' -e 's/ //g' | grep -v '.js' | sed 's/.*/&=xss/g'); echo -e "\e[1;33m$url\n\e[1;32m$vars"; done

现在,我们可以测试所有这些URL,并检查是否可以使用它们或类似的东西触发XSS。

从这里获取此技巧的所有工具:

12. GitHub查找敏感信息的工具

由@ D0cK3rG33k

来源:链接

这是使用文件扩展名识别敏感信息的10个有用的GitHub问题的列表:

- 扩展名:pem private

- 扩展:ppk private

- 扩展名:sql mysql dump password

- 扩展名:json api.forecast.io

- 扩展名:json mongolab.com

- 扩展程序:yaml mongolab.com

- 扩展名:ica [WFClient] Password=

- 扩展名:avastlic“ support.avast.com”

- 扩展名:js jsforce conn.login

- 扩展程序:json googleusercontent client_secret

借助这些GitHub工具,我们可以识别诸如证书私钥,puttygen私钥,带有密码的MySQL转储,API密钥和机密,json或yaml配置中的MongoDB凭据,用于访问Google API的OAuth凭据以及类似的敏感数据。

Protip:还检查以下由@techgaun维护的GitHub dork的存储库:

13.通过添加X- HTTP标头来绕过速率限制

通过@ Cyb3rs3curi_ty

来源:链接

这是绕过速率限制负载平衡,代理和WAF的提示,它们位于到达目标的途中。

在请求中添加以下HTTP标头:

X-Originating-IP:IP

X-Forward-For:IP

X-Remote-IP:IP

X-Remote-Addr:IP

X-Client-IP:IP

X-Host:IP

X-Forwared-Host:IP这些标头通常由诸如负载平衡器或代理之类的中间组件使用,并且通过在这些HTTP标头中添加任意内部IP地址,我们实际上可以绕过强制的速率限制。

尝试使用以下范围的IP地址:

192.168.0.0/16

172.16.0.0/12

127.0.0.0/8

10.0.0.0/8一旦我们再次遇到阻塞,只需增加提供的IP地址即可。

该技巧可能并不总是有效,但在遇到困难时绝对值得尝试。

非常感谢所有作者分享的技巧: