目录导航

Eagle计划:基于插件的多线程漏洞扫描程序,

可用于大规模检测低挂起(low-hanging)的漏洞

.---. .-----------

/ \ __ / ------

/ / \( )/ -----

////// ' \/ ` --- Multipurpose vulnerability scanner

//// / // : : --- v1.0b

/ / / /` '-- 2019-2020

//..\\

====UU====UU====

'//||\\`

''``

Project Eagle项目地址:

GitHub: https://github.com/BitTheByte/Eagle

下载地址

雨苁网盘: https://w.ddosi.workers.dev/

安装条件

- Python> = 3.6

- 安装python库

$ python3 -m pip install -r requirements.txt- 在Windows和Linux上均可使用,但是Windows不是主要平台.

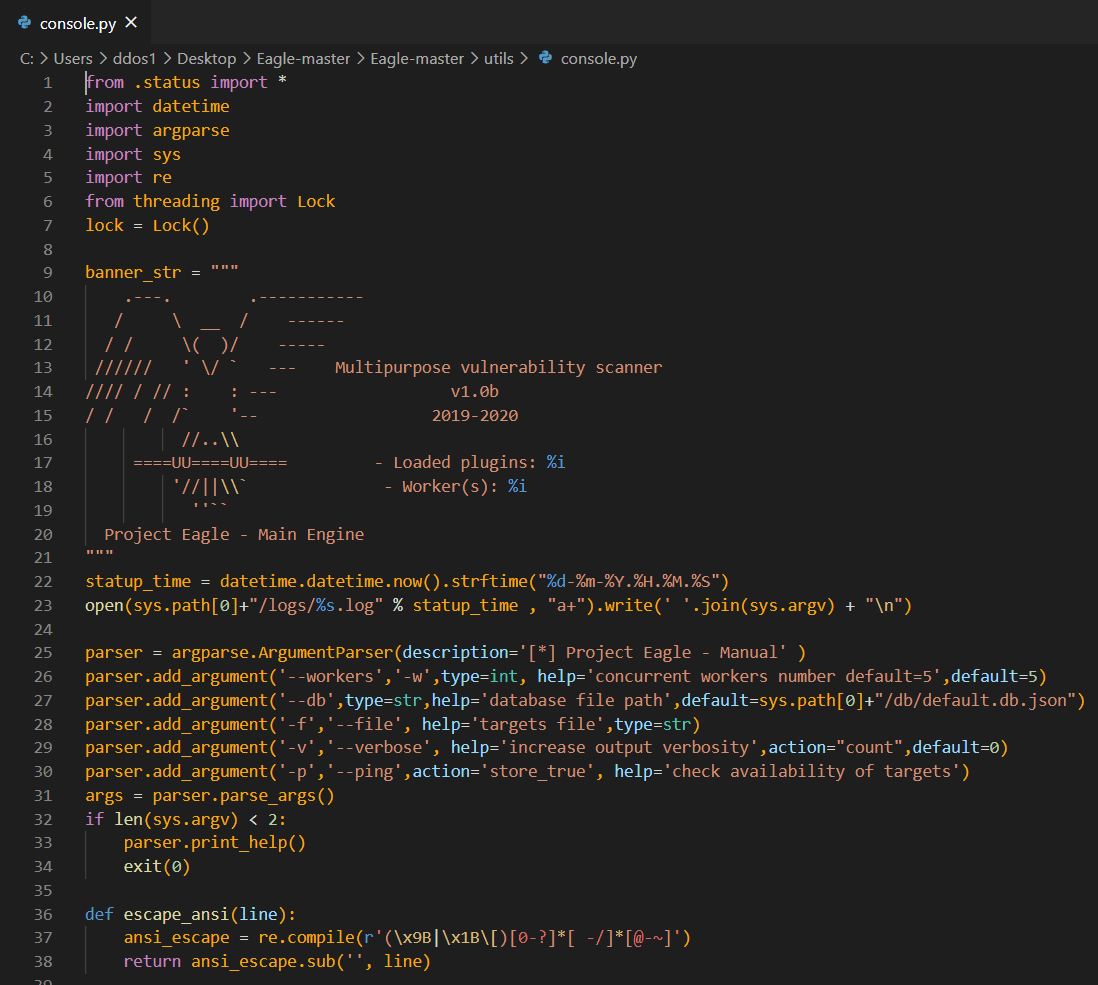

用法

ping

此模式仅用于检查目标是否在线

$ python3 main.py -f domains.txt --ping基本用法

$ python3 main.py -f domains.txtdomains.txt:是一个包含主机名或ips的文本文件,用新行分隔

高级用法

$ python3 main.py -f domains.txt -w 10 --db output.db.jsondomains.txt:是一个包含主机名或ips的文本文件,用换行符分隔output.db.json:json格式的工具输出(将在以后的版本中用于恢复状态)10:是工作线程的数量。请记住,工人可以开始从事其工作,而不受此数量的限制

调试(详细)模式

$ python3 main.py ...args -v*?v:成功,警告 vv:成功,警告,错误 vvv:所有支持的消息

特征

- CRLF

- 敏感文件,例如(

.git,info.php..) - 子域接管

- 匿名FTP登录

- S3存储桶配置错误,包括自动接管和上传

- HTTP请求引发

- Firebase数据库配置错误

- 敏感信息公开,例如(

API Keys,Secrets..),包括JS文件和HTML页面 - 缺少SPF记录

- 路径遍历

- PHP-CGI-CVE_2012_1823

- Shell Shock -CVE_2014_6271

- Struts RCE-CVE_2018_11776

- WebLogic RCE-CVE_2019_2725

- Confluence LFI-CVE_2019_3396

- Ruby on Rails LFI-CVE_2019_5418

- Atlassian SSRF-CVE_2019_8451

- Apache Httpd mod_rewrite-CVE_2019_10098

TODO功能

- XSS检测

- SSRF攻击

- 平台变形

- 基于平台的攻击

- 自动暴力登录

- 自动目录暴力破解

- 参数收集和模糊测试

- 检测错误消息

- 能够选择插件

- 自动更新

- 端口扫描和服务检测