目录导航

① 黑客入侵350万MobiFriends约会app程序凭证

约会应用程序MobiFriends的350万用户的电子邮件,哈希密码和用户名在地下论坛上出售。

据研究人员称,流行的约会应用程序MobiFriends的350万用户的凭据已经出现在一个著名的深度网络黑客论坛上。

MobiFriends是一项在线服务和 Android应用,旨在帮助全球用户在线结识新朋友。总部位于巴塞罗那的MobiFriends开发人员MobiFriends Solutions没有对泄漏进行评论。研究人员说,泄漏的数据包括出生日期,性别,网站活动,手机号码,用户名,电子邮件地址和MD5哈希密码。

②黑客泄露了超过50万个IoT设备的Telnet凭据

恶意行为者通过扫描Internet查找打开Telnet端口的设备,从而获得了服务器,家用路由器和智能设备的密码。

根据一份已发布的报告,黑客在一个流行的黑客论坛上在线发布了超过515,000台服务器,家用路由器和其他物联网(IoT)设备的凭据列表,据称这是迄今为止Telnet密码泄漏最大的一次。

在ZDNet的一份报告中揭示的泄漏再次证明了Telnet协议固有的不安全性,并强调了持续存在的安全漏洞,因为越来越多的所谓“智能”设备从家庭网络连接到Internet,这些漏洞可能会影响业务网络。 。

该报告称,黑客通过扫描整个互联网以查找暴露其Telnet端口的设备,从而编制了该列表(包括每个设备的IP地址以及Telnet的用户名和密码)。据ZDNet称,坏演员随后使用了出厂设置的默认用户名和密码和/或易于猜测的密码组合来获取凭据。

黑客编译的列表称为“机器人列表”,物联网僵尸网络操作依靠该列表连接设备并安装恶意软件。根据该报告,他本人还是DDoS征聘服务(也称为DDoS引导程序服务)的维护者,由于其经营方式的变化,他对编制如此广泛的清单抱有浓厚的兴趣。根据ZDnet。

对于名单上拥有这些设备的人来说,一个好消息是,黑客泄露的所有凭据的日期都为2019年10月至2019年11月,这意味着某些设备现在可能使用不同的登录凭据或在不同的IP地址上运行。

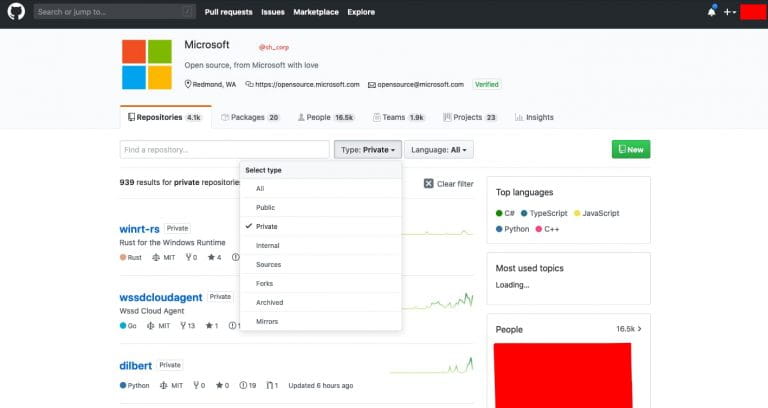

③黑客声称入侵微软的GitHub帐户,窃取500GB数据.

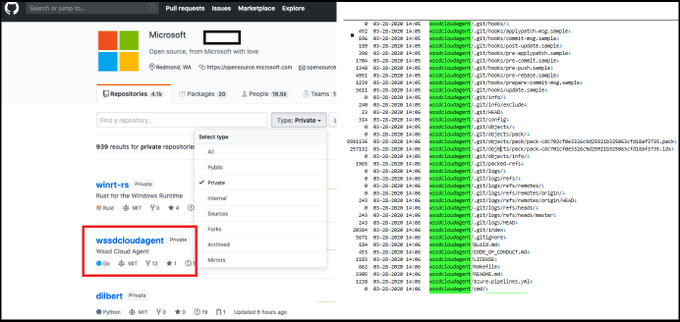

一个由Shiny Hunters的在线管理员攻击的黑客声称已入侵了Microsoft自己的GitHub帐户,据称允许该黑客进入该公司的私有存储库。

为了提供证据证明攻击者确实获得了访问权限,提供了上面的屏幕截图。这种访问权限导致他们下载了大约500GB的数据,这些数据最初计划出售,但后来又决定以Robin-Hood风格免费提供。

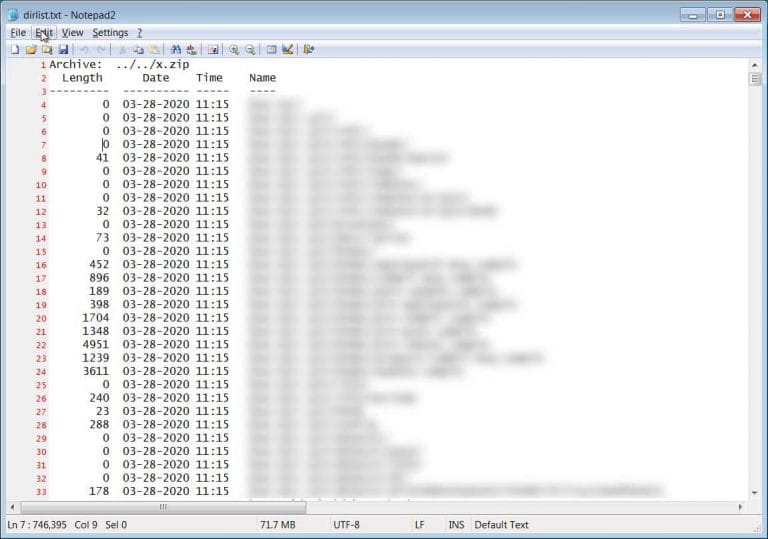

尽管不知道违规的确切日期,但从泄漏数据的列表中可以看到,旁边显示的日期表明,最有可能发生在2020年3月28日,如下图所示。

关于公开的数据类型,据报道,攻击者甚至在一个黑客论坛上发布了1 GB的数据,从而允许用户通过网站的内置信用额度对其进行访问。发现该数据在几个文件中具有中文文本和其他类似的参考,使许多人认为该数据并非来自声称的Microsoft。

但是,根据所看到的私有存储库和目录列表的样本,似乎没有任何机密信息,这可能会给Microsoft带来麻烦。它们中的大多数以代码示例,测试项目,电子书和类似项目的形式出现。

数据泄露监控公司Under Breach还在Twitter上表达了他们对所暴露数据性质的看法,称该数据很可能是真实的。但是,我们尚未收到Microsoft本身的声明,最终将使我们知道简单的事实。

④StorEnvy数据库已泄露到黑客论坛上免费下载

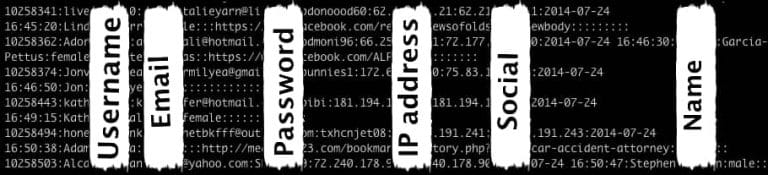

流行的电子商务网站StorEnvy以其在线商店建设和社交市场而闻名。结果,Hackread.com获悉,在一个黑客论坛上可以免费下载超过150万客户和商家的个人详细信息。

2012年推出;这家位于加利福尼亚州圣科奇的公司拥有数百万名面临风险的客户。

根据Hackread.com看到的数据库,该数据包含电子邮件,密码,全名,用户名,IP地址,城市,性别以及指向社交媒体资料的链接。

更糟糕的是,所有数据(例如密码)都以纯文本格式提供。在某些情况下,还可以看到订单详细信息,例如订单日期,订单号和购买中使用的付款方式。但是,显然,收货地址或支付卡数据不在数据库中。

尽管如此,所有这些数据加起来是黑客和网络犯罪分子进行网络钓鱼/恶意软件攻击,与身份盗用有关的欺诈并使用其他站点上的相同密码来破坏帐户的金矿。

尽管尚不清楚数据泄露的确切年份,但基于大多数凭据仍在起作用的事实,该泄露似乎是最近的。或者,也可能是数据库包含非活动帐户,并且其密码长时间未更改。

“我决定与您分享Storenvy破解转储与完整的SQL转储合并。以下是共享数据的示例。黑客论坛上的黑客说,所有密码都是有效的,可以在Storenvy上进行测试。”

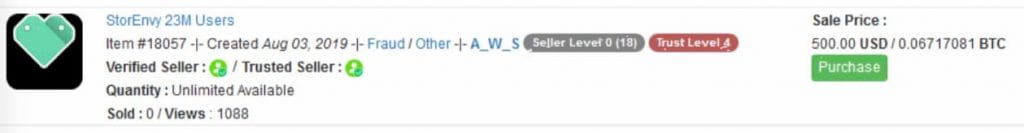

值得注意的是,根据一些媒体报道,Storenvy在2019年8月遭受了一次数据泄露,据称其中有2300万个登录凭据在暗网上被盗。但是,当时没有任何实际证据证明存在违规行为。

如果您是Storenvy的客户或商人,请立即更改密码。另外,如果您在两个帐户上都使用了相同的密码,请更改电子邮件地址的密码,并与公司联系以查询违规情况。

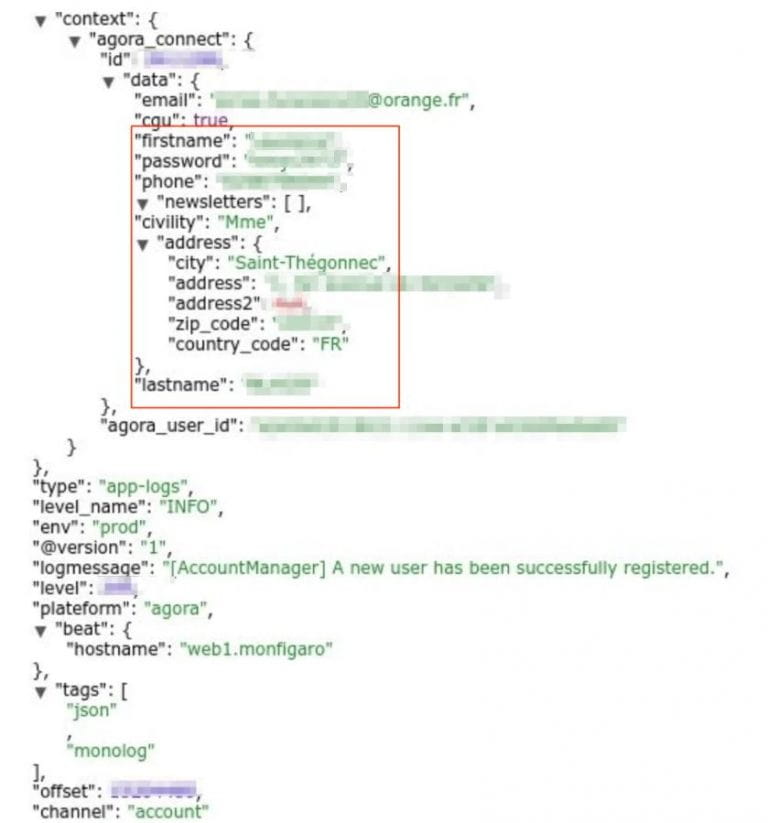

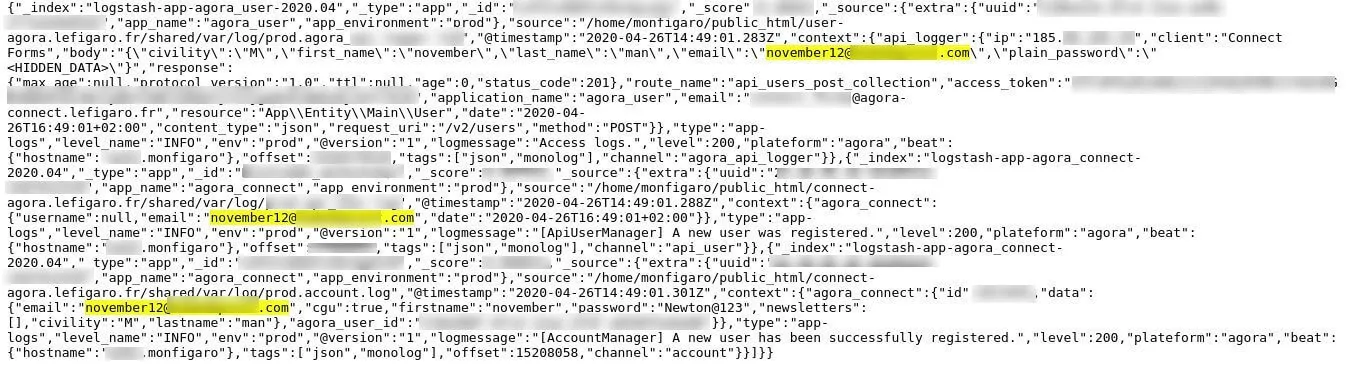

⑤法国日报Le Figaro泄露了8TB的数据,包含74亿条记录

泄露的数据包括从2020年4月至2020年2月的3个月的台式机和移动网站版本的API日志。

这些日志中记录了在上述时间段内注册的那些用户和在此时间段内登录的“现有”用户。

前者的记录包括登录凭据和个人身份信息(PII),而后者仅包含由以下内容组成的PII:

- 电邮

- 全名

- 家庭住址

- 新用户的密码,以明文形式并使用md5进行散列

- 居住国家和邮政编码

- IP地址

- 内部服务器访问令牌

泄露样本数据示例:

我们估计2020年2月至2020年4月之间,至少有42,000个新用户在费加罗报注册-所有这些用户都暴露在此泄漏中。

某些公开的PII数据也属于费加罗报的记者和员工,包括他们的电子邮件地址,以及其中一些的全名。

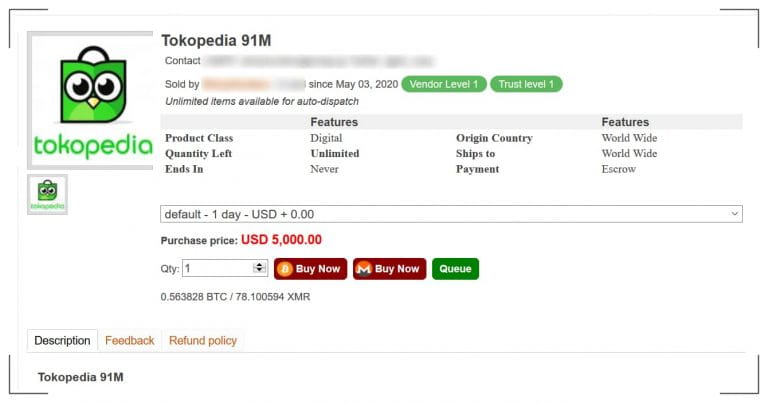

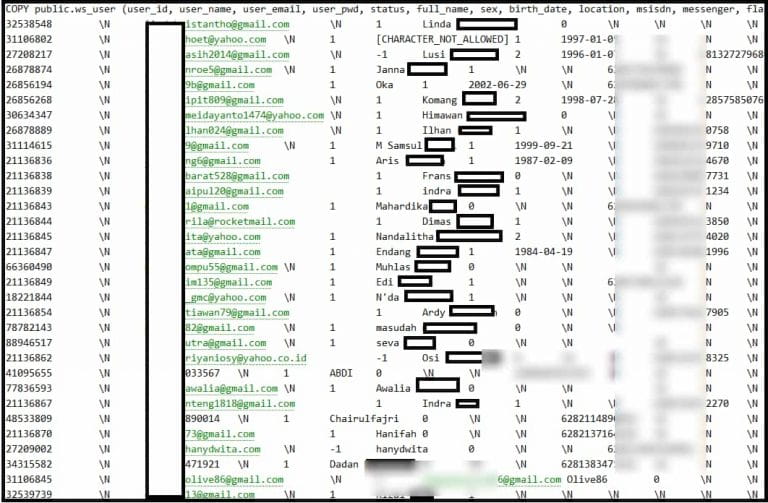

⑥Tokopedia被黑–在暗网上售出9100万用户的详细信息

Tokopedia是一家专门从事电子商务的印尼技术公司。成立于2006年; 该公司已成为拥有9100万注册用户/客户和700万以上商家的巨头。

但是,对Tokopedia用户而言,坏消息是,该公司显然遭受了重大破坏,并且用户的个人数据受到威胁。这些数据包括:

性别

位置

用户

全名

电子邮件地址

电话号码

Hashed password

虽然尚未确认;该数据库似乎不包含用户或商家的支付卡数据。

数据泄漏监控公司 根据违约谁是熟悉的事件已经证实数据库被交易网上包含属于Tokopedia真实的数据,以及2020年至三月的数据我们也看到样本数据,我们可以确认Tokopedia确实遭受了破坏。

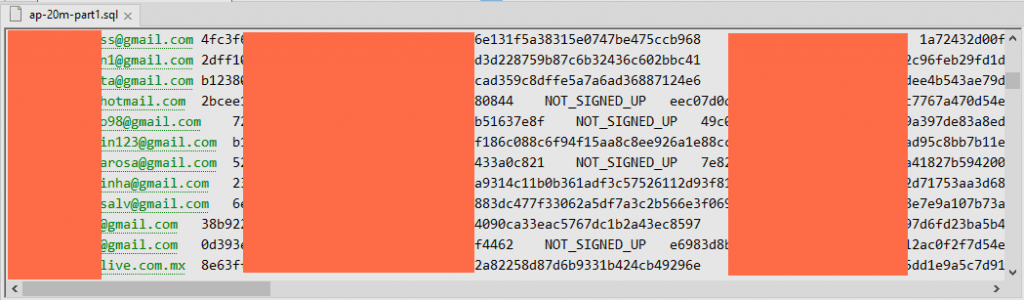

样本数据预览如下:

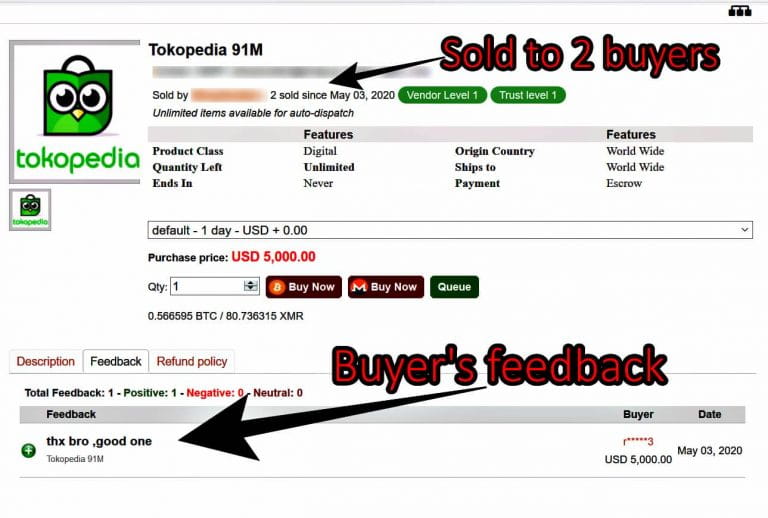

更新:2020年5月3日,20:06(GMT)

现在可以确认该黑客已将Topopedia的数据库出售给了至少2个买家。一位购买者还留下了肯定的反馈,以验证数据的真实性。这是显示销售和反馈的独家屏幕截图:

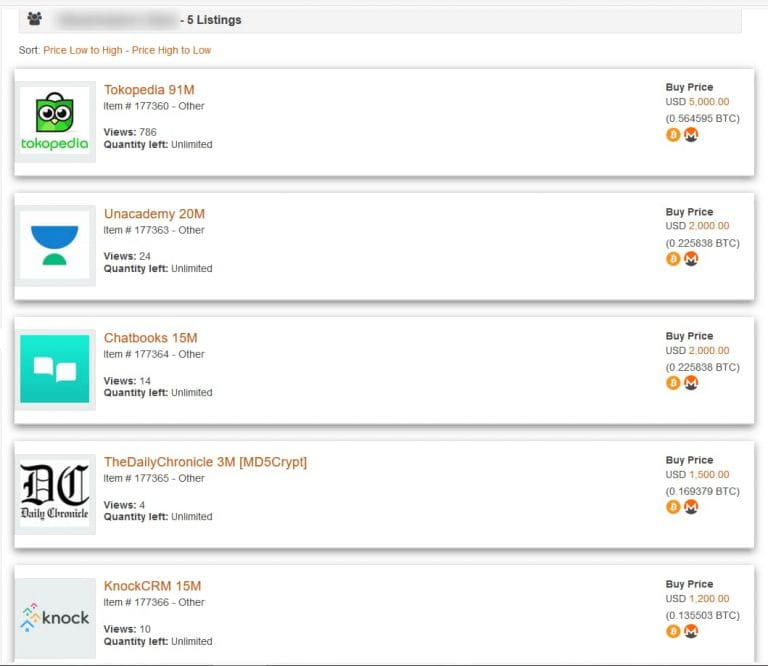

但是,我们还了解到,同一位黑客现在已经上传了4个新数据库,提供了数百万个登录凭据。这些数据库包括:

Unacademy

位于印度的一个电子学习平台,声称是该国“最大的学习平台”。目前,黑客正在以2,000美元的价格出售2000万Unacademy用户的登录凭证。

Chatbook

Chatbooks是一款移动应用程序,可使用您的数码照片创建相册。目前,黑客声称以2,000美元的价格出售了1500万用户的登录凭据。

The Daily Chronicle

该黑客还声称从The Daily Chronicle出售了300万个帐户,该新闻是一个在线新闻网站,报道了伊利诺伊州DeKalb县的本地新闻。黑客很有可能破坏了该网站并窃取了其订户的详细信息。目前,这些数据的售价为1,500美元。

Knock CRM

Knock是基于西雅图的线索管理和交流平台,显然也遭受了数据泄露。目前,黑客声称以1200美元的价格出售1500万用户的登录凭据。

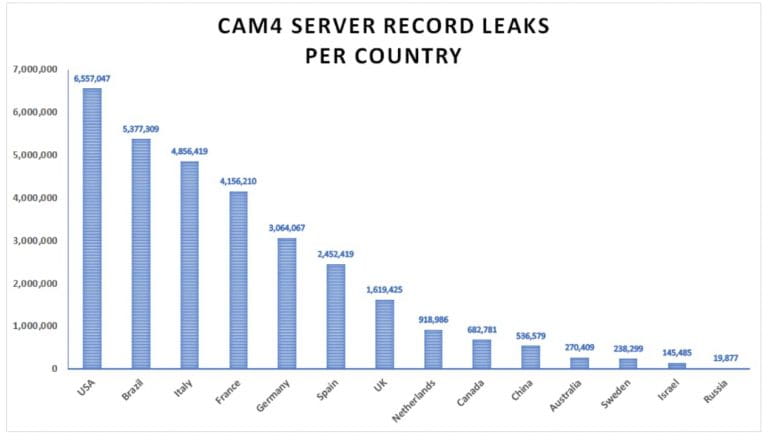

⑦成人流媒体网站CAM4泄漏7 TB数据和108.8亿条记录

Safety Detectives的IT安全研究人员发现CAM4的数据库可以公开访问,而在配置错误的Elasticsearch服务器上没有任何安全验证。

在一项分析中,研究人员透露,该数据库泄漏了110亿条记录,1100万个电子邮件地址以及2630万个密码哈希。

其他数据包括该公司自2020年3月16日起的生产日志,个人身份信息(PII),例如全名,用户名,性别,国家/地区,IP地址,对话,垃圾邮件和欺诈日志,以及付款日志(包括信用卡类型)等。

研究人员在博客中写道:“欺诈检测日志的可用性使黑客能够更好地了解网络安全系统的设置方式,并可以用作恶意黑客的理想验证工具,并可以实现更高水平的服务器渗透。”

另一方面,发现受影响最大的用户来自巴西,意大利和美国,而大多数电子邮件地址都基于Gmail,Hotmail和iCloud。

尽管目前尚不清楚数据是属于客户还是内容创建者,但CAM4的数据库向公众公开这一事实足以想象即将发生的损害,以防第三方怀有恶意。

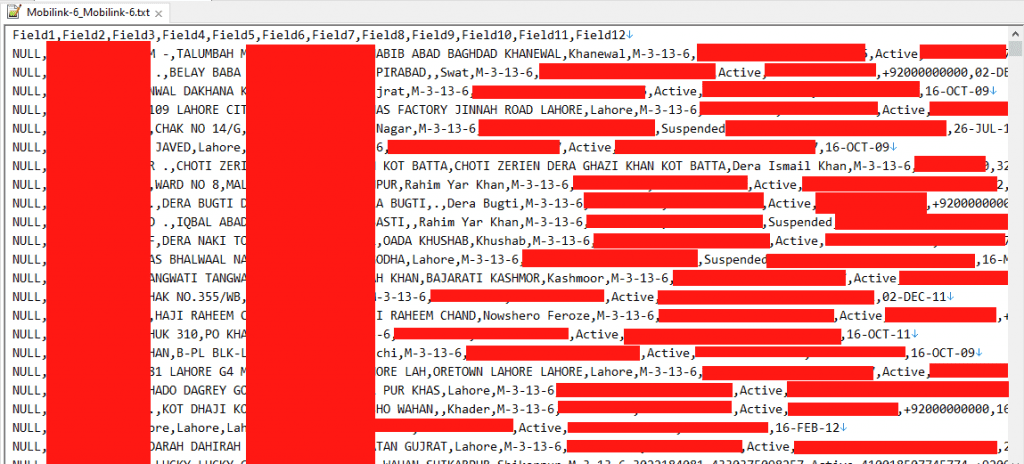

⑧巴基斯坦移动服务提供商Mobilink泄露4400万个人身份

巴基斯坦移动服务提供商Mobilink泄露4400万巴基斯坦移动用户的个人身份和订阅信息,包括客户全名、家庭住址(城市,地区,街道名称)、国家识别(CNIC)号码、移动电话号码、座机号码和订阅日期。泄露的数据疑似是2017年泄露的,最早的条目可以追溯到2013年。

⑨欧洲最大的私立医院Fresenius系统遭到Snake勒索软件攻击

Fresenius是欧洲最大的私家医院运营商,也是透析产品和服务的主要提供商,由于COVID-19大流行,该产品的需求量很高,但其技术系统遭到勒索软件网络攻击。该公司表示,该事件限制了其部分运营,但患者护理仍在继续。

总体而言,费森尤斯员工近30万人在超过100个国家,并且排名第二百五十八在福布斯全球2000年该公司为透析,医院和门诊和住院服务的产品和服务,有近40%的市场份额透析在美国。这是令人担忧的,因为COVID-19导致许多患者出现肾功能衰竭,从而导致透析机和耗材的短缺。

周二,一位要求保持匿名的KrebsOnSecurity读者说,费森尤斯·卡比(Fresenius Kabi)在美国运营的一位亲戚报告说,他公司大楼中的计算机已被绑架,并且网络攻击已影响到该公司在全球各地的运营。

读者说,明显的罪魁祸首是Snake勒索软件,这是一种较新的病毒,于今年早些时候首次被详细描述,被用来震撼大型企业,持有其IT系统和数据人质,以换取以数字货币(如比特币)付款。

Fresenius发言人马特·库恩(Matt Kuhn)证实该公司正在努力应对计算机病毒爆发。

库恩在与KrebsOnSecurity共享的书面声明中说:“我可以确认费森尤斯的IT安全检测到公司计算机上的计算机病毒。” “作为针对我们针对此类情况制定的安全协议的预防措施,已采取措施防止进一步扩散。我们还通知了相关调查部门,虽然公司内部的某些职能目前受到限制,但患者护理仍在继续。我们的IT专家将继续致力于尽快解决问题,并确保运营尽可能顺利进行。”

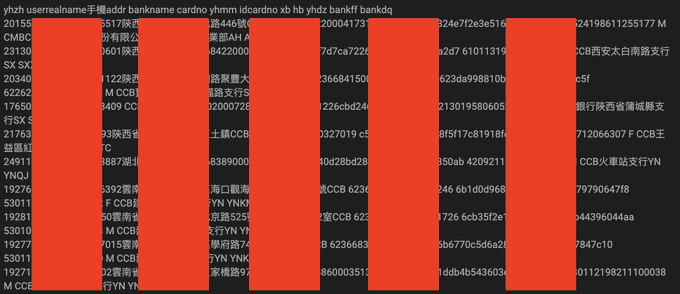

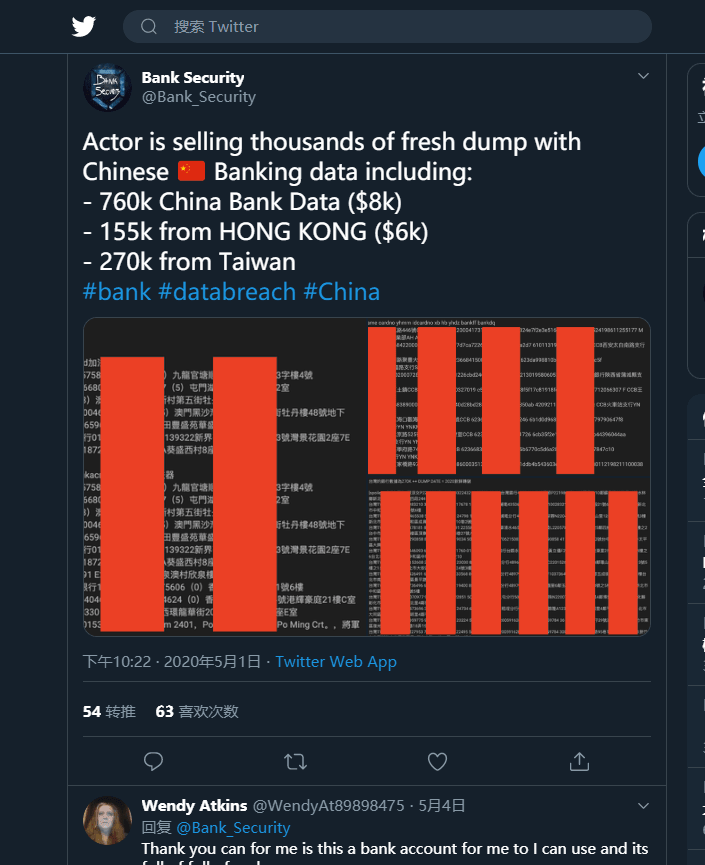

⑩黑客在线出售中国银行数据,包括76万中国银行数据,15.5万来自香港的以及27万来自台湾的数据。

– 760k China Bank Data ($8k)

– 155k from HONG KONG ($6k)

– 270k from Taiwan

⑾澳大利亚内政部SkillSelect平台的发生数据泄露,包括774,000名移民和有意移民到澳大利亚的人的个人详细信息,包括部分姓名和申请结果

涉及内政部的SkillSelect平台的数据泄露可能暴露了超过70万移民和有希望移民到澳大利亚的个人详细信息。

该部门要求希望移民到Down Under地区的技术工人通过创建在线帐户表达自己的兴趣,从而使申请人更容易被考虑获得澳大利亚技术签证。尽管意向书(EOI)不是签证申请,但参加技能评估并达到分数的候选人获得工作签证的机会更高。

在申请过程中,SkillSelect门户要求参与者填写其个人信息以创建其在线帐户,包括:

•名字和姓氏

•出生日期

•出生

•国家

•性别

•护照和公民身份详细信息

•居住地

•关系状况

完成后,感兴趣的表达将存储并显示在公开的应用程序中不少于2年。尽管帐户持有人可以随时访问其EOI并更新信息,但该应用程序的用户还可以查看任何申请人的“ ADUserID”,即包括部分名称和数字的单个标识符。在浏览该应用程序时,澳大利亚卫报的研究团队注意到该数据库包含774,326个唯一的ADUserID和189,426个完整的兴趣表达式,可追溯到2014年。

乍一看,仅可以审查出生国家,年龄,资格,婚姻状况和申请结果。但是,如果在搜索中应用了多个过滤器,则用户可以获得其他详细信息并分析申请人的各个条目。

发现之后,澳大利亚卫报还通知了内政部,SkillsSelect平台已脱机,“正在接受维护”。

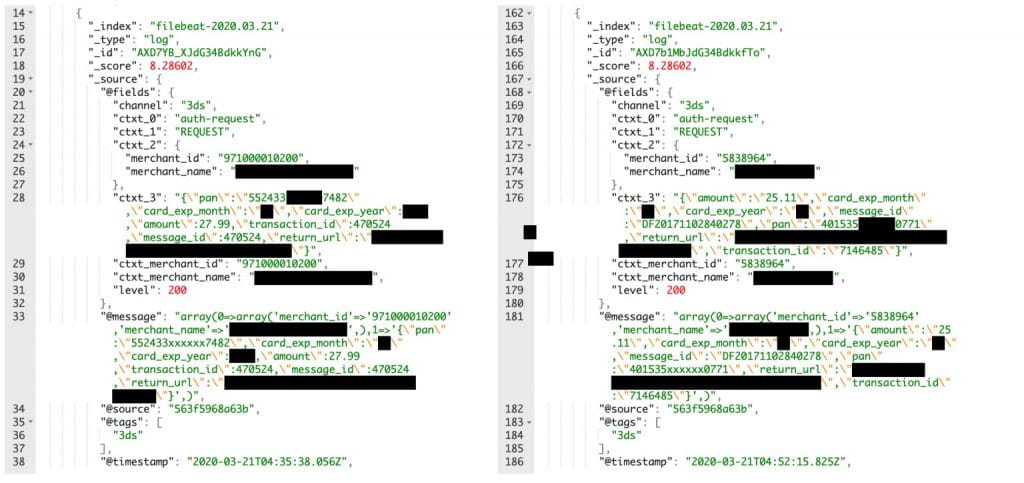

[12]位于纽约的信用卡支付处理公司Paay泄露了大约250万张卡交易记录

位于纽约的信用卡支付处理公司Paay泄露了大约250万张卡交易记录,原因是数据库没有设置密码。该数据库包含可追溯到2019年9月1日来自许多商人的卡交易的每日记录,每笔交易均包含完整的信用卡号、有效期和消费金额。

该数据库属于Paay,Paay是位于纽约的卡支付处理器。与其他付款处理者一样,该公司代表销售商(例如在线商店和其他企业)验证付款,以防止欺诈性交易。

但是因为服务器上没有密码,所以任何人都可以访问其中的数据。

安全研究员Anurag Sen找到了数据库。他告诉TechCrunch,他估计数据库中大约有250万张卡交易记录。TechCrunch代表他与公司联系后,该数据库被脱机。

Paay联合创始人Yitz Mendlowitz表示:“在4月3日,我们在一项我们正在淘汰的服务上启动了一个新实例。” “发生了一个错误,使该数据库没有密码就可以暴露。”

该数据库包含可追溯到2019年9月1日来自许多商人的卡交易的每日记录。TechCrunch审查了部分数据。每笔交易均包含完整的纯文本信用卡号,有效期和消费金额。记录还包含每个信用卡号的部分遮罩副本。该数据不包含持卡人姓名或卡验证值,这使得使用信用卡进行欺诈更加困难。

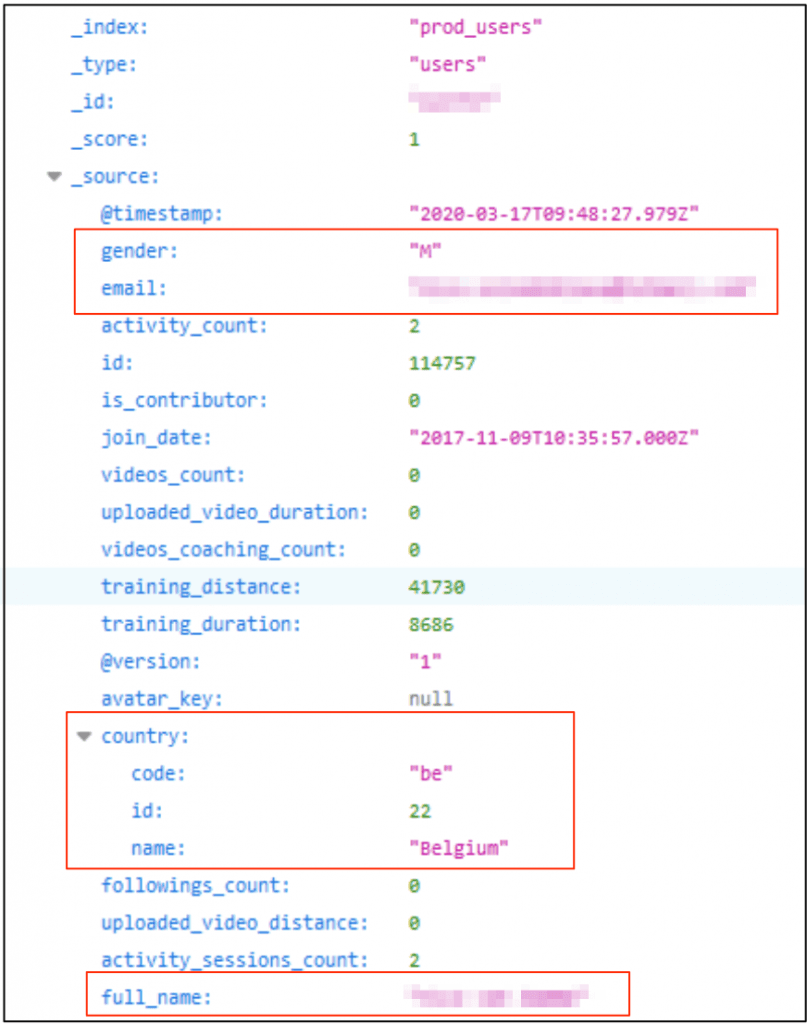

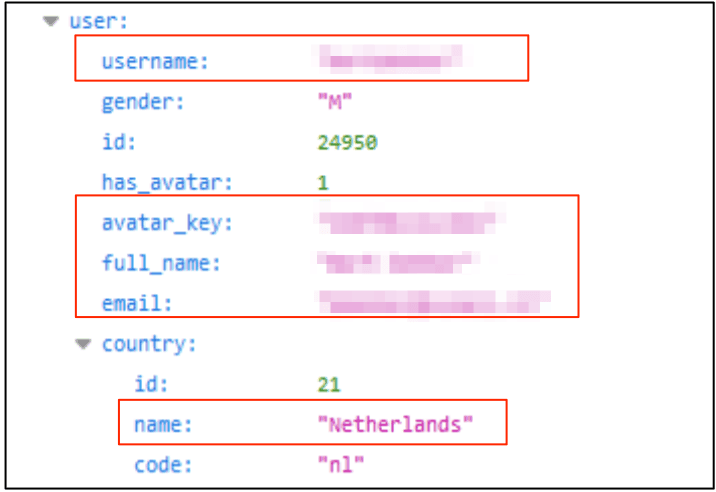

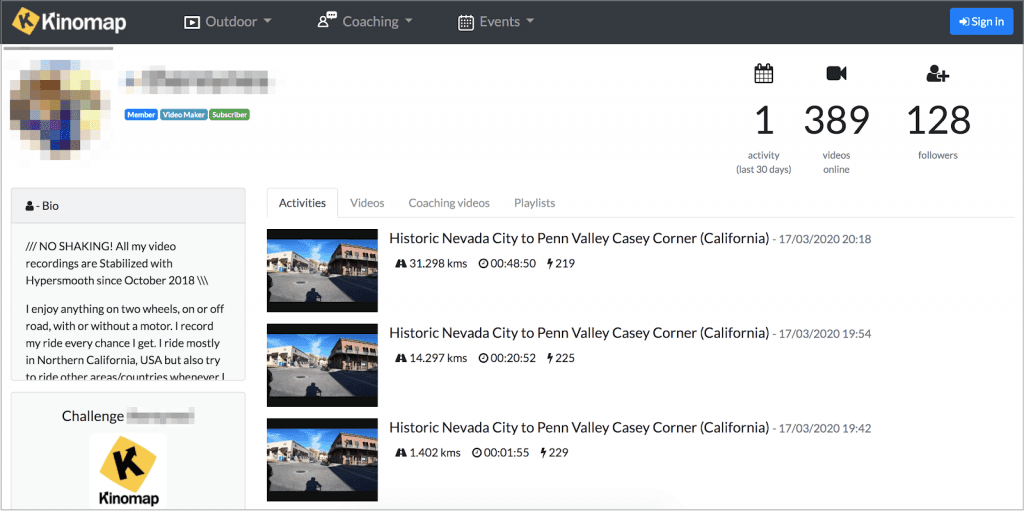

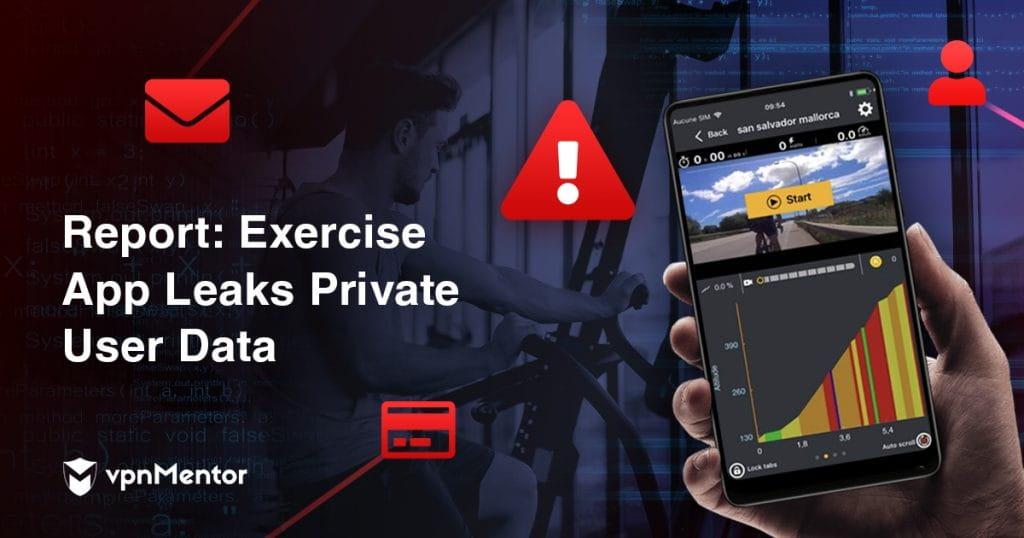

[13]法国运动技术公司Kinomap泄露了40GB的数据,包含全球4200万用户的个人记录。泄露数据包含:性别、国家、全名、用户名、个人资料链接、Home country、加入日期、电子邮件地址、练习时间戳。

法国运动技术公司Kinomap泄露了40GB的数据,包含全球4200万用户的个人记录。泄露数据包含:性别、国家、全名、用户名、个人资料链接、Home country、加入日期、电子邮件地址、练习时间戳。

作为付费订阅服务,Kinomap收集有关其用户的大量数据,所有数据都存储在不安全的数据库中。该数据库总共泄漏了超过4200万条记录,影响了全世界的人们。

此泄漏表示Kinomap在基本安全措施上的重大改进。如果犯罪黑客发现了该数据库,那么对公司及其客户的影响将是无法估量的。

公司简介

Kinomap可以为在划船,自行车运动机和跑步机上锻炼的人们创建身临其境的健身视频。

这些视频是Kinomap用户和专业教练上载的世界各地流行跑步,自行车和赛艇跑道的真实记录。Kinomap还提供与私人教练类似的教练视频。

所有视频都是交互式的,并与Kinomap移动应用程序结合在一起。用户可以构建结构化的动态家庭锻炼,以模拟世界各国的现实户外环境。

Kinomap于2002年在法国成立,目前在全球80多个国家/地区拥有国际用户群。

发现和所有者反应的时间表

有时,数据泄露的程度和数据的所有者是显而易见的,问题很快得到解决。但是这些时期很少见。大多数情况下,我们需要进行数天的调查,才能了解潜在风险或泄漏数据的人。

理解漏洞及其潜在影响需要花费大量的时间和精力。我们会努力发布准确和可信赖的报告,以确保阅读它们的每个人都理解他们的认真性。

一些受影响的各方否认事实,无视我们的研究,或轻描淡写其影响。因此,我们需要做到周密, 并确保我们发现的所有信息都是正确和准确的。

在这种情况下,在整个数据库中都可以找到Kinomap的名称。也有许多指向该站点的链接。进一步的调查迅速确认了该公司是数据库的所有者。

因此,我们与公司取得了联系,并提出了调查结果。在等待Kinomap的答复时,我们还联系了法国独立数据隐私监管者国家信息与自由委员会。

尽管我们从未收到Kinomap的回复,但数据泄露已于4月12日左右结束。我们怀疑这是由于CNIL的干预。

- 发现日期: 2020年3月16日

- 联系供应商的日期: 2020年3月18日

- 第二次接触尝试的日期(如果有): 2020年3月30日

- 与CNIL的联系日期: 2020年3月31日

- 回复日期: N / A

- 行动时间:约。2020年4月12日

数据库中的条目示例

公开的数据库包含40GB以上的数据,约42,000,000条记录。

这是海量数据。

这似乎也影响了Kinomap的整个用户群,因为数据来自全球各个国家。其中许多国家/地区认为其公民的数据安全是重中之重,其中包括:

- 比利时

- 芬兰

- 匈牙利

- 葡萄牙

- 法国

- 德国

- 美国

- 加拿大

- 澳大利亚

- 日本

- 南韩

- 英国

在公开的数百万个数据文件中,有多种形式的Kinomap用户个人身份信息(PII)数据。这类信息一旦掌握不当,就可用于在一系列欺诈和在线攻击中针对人们。

Kinomap数据库中公开的用户PII数据包括:

- 全名

- 本国

- 电子邮件地址

- Kinomap帐户的用户名

- 性别

- 练习时间戳

- 他们加入Kinomap的日期

以下屏幕截图演示了如何通过用户记录泄漏某些此PII:

除了公开的PII数据外,还间接泄露了大量个人数据。

许多条目包含指向Kinomap用户个人资料和其帐户活动记录的链接。与社交媒体帐户类似,Kinomap个人资料可以显示有关用户的大量个人详细信息。

如果恶意黑客发现了该数据库,则他们可以轻松地以多种方式组合其中包含的信息,从而创建高效且破坏性的欺诈方案和其他形式的在线攻击。

他们还可能使用数据库中包含的信息来接管Kinomap上的某些用户帐户。许多公开的数据条目都包含Kinomap API的访问密钥。有了这些密钥,黑客就可以完全访问相关的Kinomap帐户,并可以完全控制,从而锁定帐户所有者。

[14]在全球拥有超过1.5亿用户的Android平台应用市场软件Aptoide,4月初发生数据泄露

在全球拥有超过1.5亿用户的Android平台应用市场软件Aptoide,4月初发生数据泄露,攻击者窃取了3900万用户的详细信息,包括用户的电子邮件地址、哈希密码、真实姓名、注册日期、注册IP地址、设备详细信息和出生日期等.

该数据是在一个著名的黑客论坛上发布的,它是大批3900万条记录的一部分,该黑客说是在本月初发生一次黑客攻击后获得的。

ZDNet在数据泄露监视服务Under Breach的帮助下获得了泄露的信息,其中包含有关在2016年7月21日至2018年1月28日期间注册或使用Aptoide应用商店应用程序的用户的信息。

今天泄露的数据可以归类为“个人身份信息”,其中包括诸如用户的电子邮件地址,哈希密码,真实姓名,注册日期,注册IP地址,设备详细信息和出生日期(如果提供)之类的详细信息。 。

其他详细信息还包括技术信息,例如帐户状态,注册令牌,开发人员令牌(如果该帐户是超级管理员)或推荐来源。

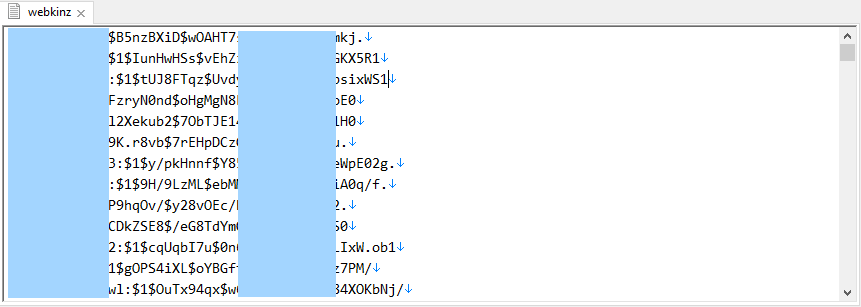

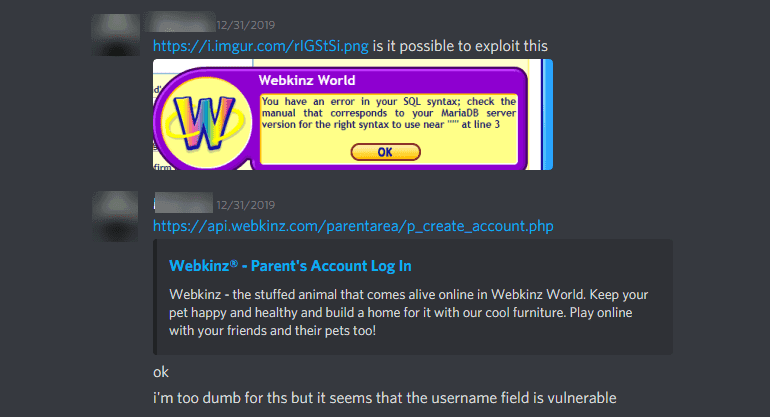

[15] Webkinz儿童游戏泄露了2300万用户名和密码

黑客2020年4月18日泄露了Webkinz World(由加拿大玩具公司Ganz管理的在线儿童游戏)的近2300万玩家的用户名和密码。

Webkinz游戏于2005年作为Ganz毛绒玩具系列的在线对应产品推出。用户可以从Webkinz网站上的毛绒玩具中输入代码,在其中可以玩耍和管理虚拟宠物形式的玩具版本。

该游戏是过去十年中最成功的在线儿童游戏之一,仅次于迪士尼的企鹅俱乐部。

但是,今天,一个匿名黑客已经在一个著名的黑客论坛上发布了游戏数据库的一部分。ZDNet已在数据泄露监视服务Under Breach的帮助下获得了泄露文件的副本。

在线上传的1 GB文件包含22,982,319对用户名和密码,密码使用MD5-Crypt算法加密。

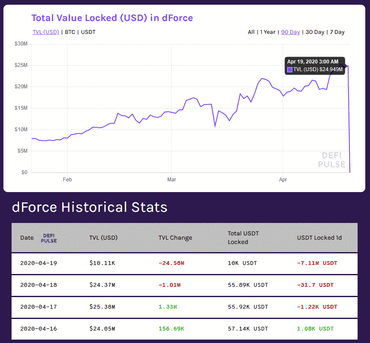

[16]黑客从Lendf.me平台窃取了价值2500万美元的加密货币

2020年4月21日

黑客从Lendf.me贷款平台窃取了超过2500万美元的加密货币。针对Uniswap加密货币交易所进行了类似的攻击,但未记录任何损失。

袭击分别发生在周末,星期六和星期日。尽管目前正在进行调查,但认为这两次攻击是相关的,并且很可能是由同一团体或个人进行的。

根据调查人员的说法,黑客似乎将来自不同区块链技术的错误和合法功能链接在一起,以组织复杂的“重入攻击”。

重入攻击使黑客可以在原始交易被批准或拒绝之前循环重复提取资金。

Uniswap和Lendf.me之间的相似之处在于两个平台都使用:

- Lendf.me协议 -dForce Foundation开发的一种去中心化金融(DeFi)协议,用于支持以太坊平台上的借贷操作。

- imBTC-在以太坊平台上运行的令牌(硬币),与比特币加密货币的比率为1:1。

- ERC- 777-以太坊区块链的基础技术之一,旨在支持智能合约(Lendf.me和imBTC都在以太坊平台上作为智能合约运行)。

“据我们所知,ERC-777令牌标准没有安全漏洞,” imBTC背后的公司Tokenlon说。

该公司在Uniswap和Lendf.me攻击的事后报告中写道:“但是,结合使用ERC777令牌和Uniswap / Lendf.Me合同可以实现再入攻击。”

该公司认为,黑客使用了 OpenZeppelin 于2019年7月在GitHub上发布的漏洞,该公司对加密货币平台执行安全审核。他们首先对Uniswap使用了此漏洞,第二天又对Lendf.me再使用了此漏洞,效果更好,在此过程中消耗了该平台约99.5%的资金。被盗资金立即转入其他账户。

这两个网站均已关闭,以防止进一步的攻击。Tokenlon还暂停了其imBTC令牌,并阻止所有新交易,以防止黑客对其他平台进行新的攻击。

4月21日更新:黑客在攻击过程中不小心泄露了IP地址后,现在已经归还了所有被盗资金。在Lendf.me和dForce基金会使用区块链交易与黑客协商之后,资金被退还。

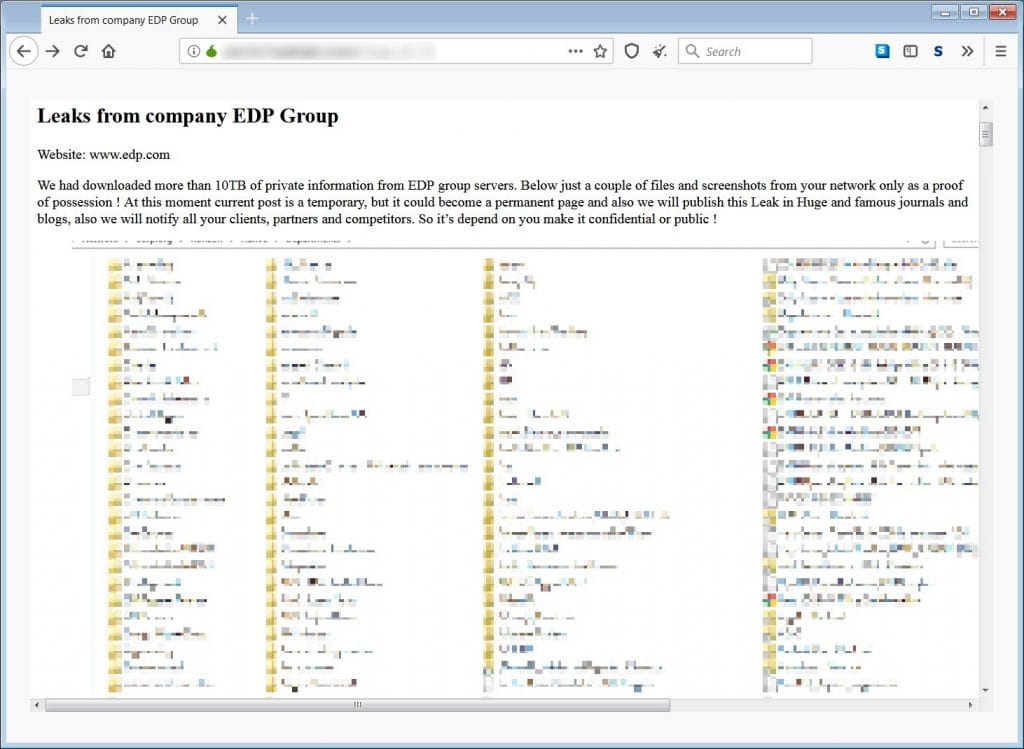

[17]RagnarLocker勒索软件袭击葡萄牙跨国能源巨头EDP,勒索1580 BTC赎金.

RagnarLocker勒索软件袭击葡萄牙跨国能源巨头EDP,勒索1580 BTC赎金。攻击者声称:“我们已经从EDP集团服务器上下载了超过10TB的私人信息。“

使用Ragnar Locker勒索软件的攻击者已经加密了葡萄牙跨国能源巨头葡萄牙Energias de Portugal(EDP)的系统,现在要求提供1580 BTC赎金(1,090万美元或990万欧元)。

EDP集团是欧洲能源行业(天然气和电力)最大的运营商之一,也是世界第四大风能生产商。

该公司在全球四个大洲的19个国家/地区拥有业务,拥有超过11,500名员工,并为超过1100万客户提供能源。

攻击者扬言要泄漏10 TB的被盗文档

在攻击过程中, Ragnar Locker勒索软件运营商声称已窃取了超过10 TB的敏感公司文件,他们现在威胁该公司泄漏所有被盗数据,除非支付了赎金。

仙境传说泄漏网站上的一篇新帖子说:“我们已经从EDP集团服务器上下载了超过10TB的私人信息。”

“您的网络中只有几个文件和屏幕截图,只是作为拥有的证明!此刻当前的帖子是临时的,但它可能会变成永久性的页面,我们还将在庞大的知名期刊和博客中发布此泄漏信息,我们还将通知您所有的客户,合作伙伴和竞争对手。因此,这取决于您将其保密还是公开!”

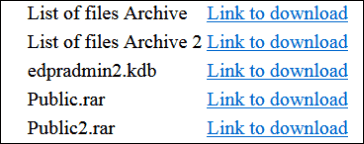

攻击者在已经泄漏的文件中显示了即将发生的迹象,其中包括一个edpradmin2.kdb文件,它是KeePass密码管理器数据库。

当单击泄漏站点时,该链接将导致数据库导出,包括EDP员工的登录名,密码,帐户,URL和注释。

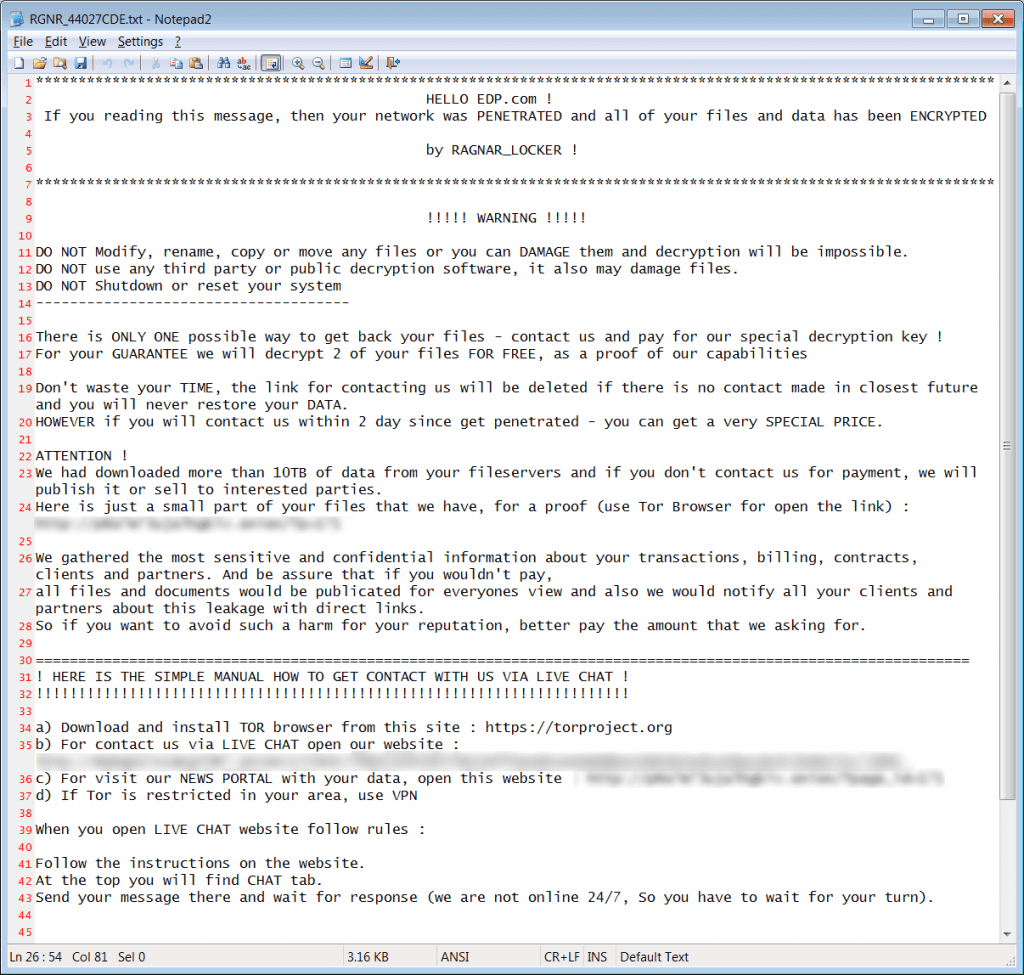

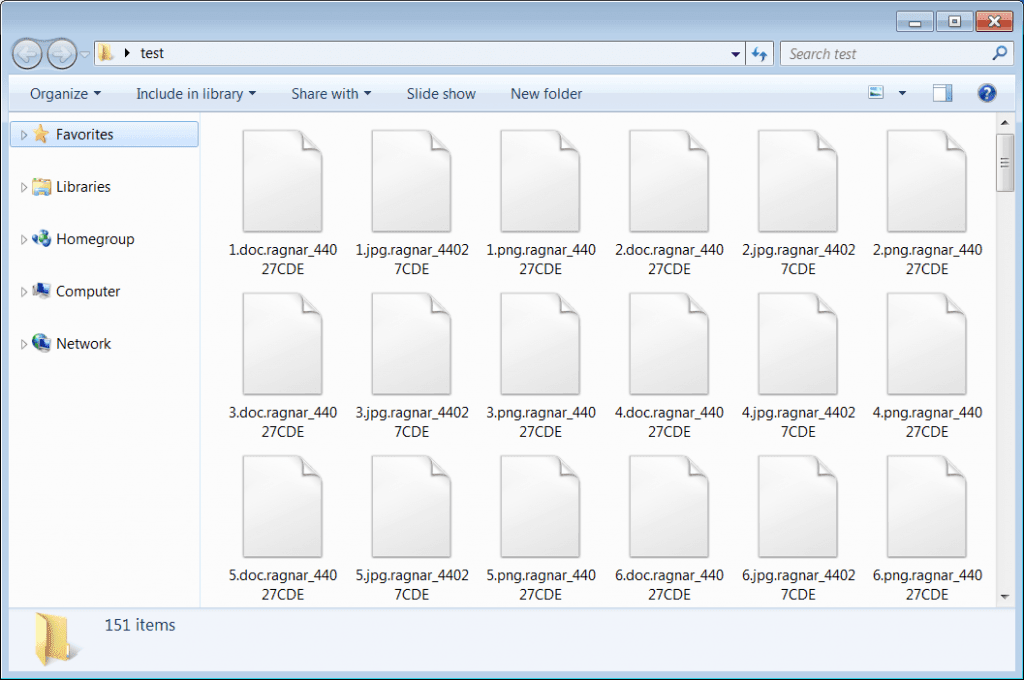

MalwareHunterTeam发现了此攻击中使用的Ragnar Locker勒索软件样本,BleepingComputer还能够找到赎金记录和Tor付款页面,攻击者在其中详细描述了解密过程和勒索金额。

根据EDP加密系统上的赎金记录,攻击者能够窃取有关账单,合同,交易,客户和合作伙伴的机密信息。

赎金说明写道:“并确保,如果您不付款,所有文件和文档将被公开提供给所有人,并且我们将通过直接链接通知所有客户和合作伙伴有关此泄漏的信息。”

“因此,如果您想避免这种损害您的声誉的话,最好支付我们要求的金额。”

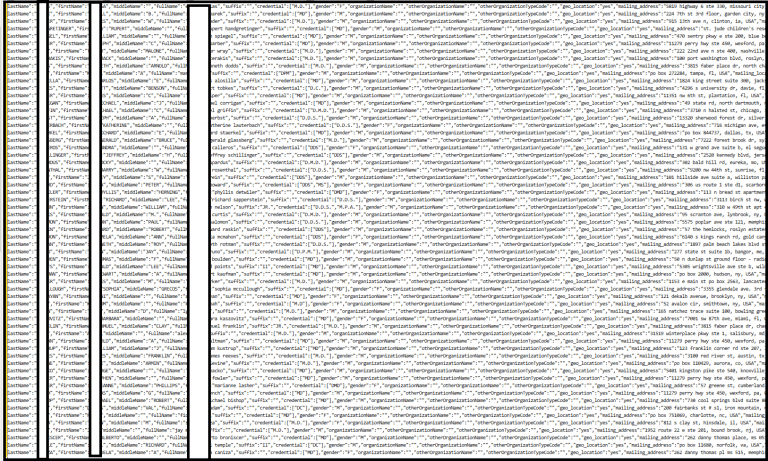

[18]141万美国医生的个人数据在黑客论坛上出售。

141万美国医生的个人数据在黑客论坛上出售。数据库于2020年4月11日从在线服务qa.findadoctor.com被盗。患者的照片或病历不在被盗数据之列。但是,数据中包含的医生信息足够丰富:全名、性别、医院名称、位置、邮寄地址、诊所地址、国家/地区、电话号码、许可证号等等。

讨论中的数据库于2020年4月11日从在线服务qa.findadoctor.com被盗,该服务使人们可以搜索医疗保健专业人员,进行即时约会并在线咨询医生。

目标网站位于新泽西州爱迪生市,由Millennium Technology Solutions拥有。一看它就表明它声称已经注册了100000多名医生和5000多名成员。该网站允许医生和患者都使用其电子邮件地址进行注册。但是,患者需要拍摄自己的照片或从PC上传照片以注册其会员资格。

我们可以确认患者的照片或病历不在被盗数据之列。但是,数据中包含的内容足以针对医生。例如,出售的记录包括详细信息,例如全名,性别,医院名称-他们工作的组织,位置,邮寄地址,诊所地址,国家/地区,电话号码,许可证号等等。

好消息是,这组数据不包含电子邮件地址,这意味着医生可以防止网络钓鱼和恶意软件诈骗,但是基于泄露的记录,发现他们的电子邮件地址将是小菜一碟。根据我们所看到的样本数据,Hackread.com能够在纽约找到数十名医生。