目录导航

LockDoor是一个旨在帮助渗透测试人员、漏洞赏金猎人和网络安全工程师的框架。这个工具是基于Debian/Ubuntu/ArchLinux的发行版设计的,目的是为渗透测试创建一个相似且熟悉的发行版。但包含了渗透测试人员最喜欢和最常用的工具。作为渗透测试人员,我们大多数人都有自己的“/pentest/”目录,所以这个框架可以帮助您构建一个完美的目录。总之,它能自动进行渗透测试的过程,帮助你更快更轻松地完成工作。

项目地址:github

该渗透测试框架可以在下列平台中运行:

| Kali Linux | Ubuntu | Arch Linux | Fedora | Opensuse | Windows (Cygwin) |

Docker 安装方法:

安装要求 :

sudo apt install docker < Debian-based distributions

sudo dnf install docker < RPM-based distributions

sudo pacman -S docker < Arch-based distributions

sudo zypper install docker < OS-based distributions

sudo yum install docker < RH-based distributions使用lockdoor的docker版本 :

①:拉取lockdoor的docker镜像:

sudo docker pull sofianehamlaoui/lockdoor②: Run fresh Docker container:

sudo docker run -it --name lockdoor-container -w /home/Lockdoor-Framework --net=host sofianehamlaoui/lockdoor③ :To re-run a stopped container:

sudo docker start -i sofianehamlaoui/lockdoor④: To open multiple shells inside the container:

sudo docker exec -it lockdoor-container bash自动安装方式:

git clone https://github.com/SofianeHamlaoui/Lockdoor-Framework.git && cd Lockdoor-Framework

chmod +x ./install.sh

./install.sh手动安装方式:

①:安装必要的环境

python python-pip python-requests python2 python2-pip gcc ruby php git wget bc curl netcat subversion jre-openjdk make automake gcc linux-headers gzip②:开始安装:

wget https://dl.google.com/go/go1.13.linux-amd64.tar.gz

tar -xvf go1.13.linux-amd64.tar.gz

mv go /usr/local

export GOROOT=/usr/local/go

export PATH=$GOPATH/bin:$GOROOT/bin:$PATH

rm go1.13.linux-amd64.tar.gz③: 安装Lockdoor :

# 克隆/拉取

git clone https://github.com/SofianeHamlaoui/Lockdoor-Framework.git && cd Lockdoor-Framework

# 创建配置文件

# 安装目录 = 你想要安装Lockdoor的目录 (例如 : /opt/sofiane/pentest)

echo "Location:"$installdir > $HOME"/.config/lockdoor/lockdoor.conf"

# 移动资源文件夹

mv ToolsResources/* INSTALLDIR

# 从PyPi安装 Lockdoor

pip3 install lockdoorLockdoor工具内容 ?️ :

信息收集 ? :

- 工具:

- dirsearch: Web路径扫描仪

- brut3k1t:安全bruteforce框架

- VHost gobuster: DNS和破坏工具编写的

- Enyx: SNMP IPv6枚举的工具

- Goohak:展开Google黑客查询目标域

- Nasnum: NAS枚举器

- Sublist3r:快速子域枚举渗透测试人员的工具

- wafw00f:指纹识别和Web应用程序防火墙

- 光子:ncredibly快速履带为OSINT而设计的。

- 浣熊:进攻侦察和漏洞扫描的安全工具

- DnsRecon: DNS枚举脚本

- Nmap:著名的安全扫描仪,端口扫描器,&网络探索的工具

- 夏洛克:找到用户名在社交网络

- snmpwn: SNMPv3用户枚举器和攻击工具

- 前锋:进攻信息和漏洞扫描器。

- 要为:电子邮件、子域和名字收割机

- URLextractor:信息收集与网站侦察

- denumerator。 py:列举了子域的列表

- 其他:其他信息收集、侦察和枚举脚本收集。

- 框架:

- ReconDog:侦察瑞士军刀

- RED_HAWK:所有信息收集在一个工具,漏洞扫描和爬行

- Dracnmap:信息收集框架

web黑客 ? :

- 工具:

- 意大利面:意大利面- Web应用程序安全扫描器

- CMSmap: CMS扫描

- BruteXSS: BruteXSS发现XSS漏洞在web应用程序的一个工具

- 从Bing J-dorker:网站列表打捞工具了

- droopescan:扫描仪、识别、cms Silverstripe Drupal。

- Scanne Optiva: Web应用程序

- 其中V3n0M:扫描仪在Python3.6 SQLi / XSS / LFI / RFI和其他Vulns

- AtScan:先进的码头搜索&质量利用扫描仪

- WPSeku: WordPress安全扫描器

- Wpscan:一个简单的Wordpress扫描仪用python编写的

- XSStrike:最先进的XSS扫描仪。

- 收购Sqlmap:自动SQL注入和数据库工具

- WhatWeb:下一代网络扫描仪

- joomscan: Joomla漏洞扫描器的项目

- 框架:

- Dzjecter:服务器检查工具

提权 ⚠️ :

- 工具:

逆向工程 ⚡:

- Radare2:类unix逆向工程框架

- VirtusTotal: VirusTotal工具

- Miasm:逆向工程框架

- 镜子:改变文件的字节

- DnSpy: . net调试器和组装

- AngrIo: python框架分析二进制文件(由@Hamz-a建议)

- DLLRunner:一个聪明的DLL在沙箱中执行脚本的恶意软件分析系统。

- 模糊服务器:一个程序,使用预制飙升VulnServer脚本攻击。

- 雅苒:恶意软件工具旨在帮助研究人员toidentify和恶意软件样本进行分类

- 高峰:创造一个协议fuzzer装备+审计

- 其他:其他脚本收集

Exploitation ❗:

- Findsploit:立即发现利用本地和在线数据库

- Pompem:利用和漏洞发现者

- rfix: Python工具帮助RFI剥削。

- InUrlBr:高级搜索搜索引擎

- 为安全测试与扫描Burpsuite:打嗝套件。

- linux-exploit-suggester2:下一代Linux内核开发方式

- 其他:其他脚本我收集。

shells? :

- 网站管理权限:BlackArch网站管理权限集合

- ShellSum:防御工具,检测本地目录中的web壳

- Weevely: web壳武器化

- python-pty-shells: Python企业后门

密码攻击 ✳️ :

- 一个单词表紧缩:发电机

- CeWL:自定义单词表生成器

- patator:一个多用途的蛮力,模块化设计和灵活的使用

加密-解密 ?️ :

- Codetective:一个工具来确定加密/编码算法

- findmyhash: Python脚本裂缝散列使用在线服务

社会工程 ? :

- 长柄大镰刀:一个账户枚举器

Lockdoor资源内容 ? :

信息收集 ? :

- Cheatsheet_SMBEnumeration

- configuration_management

- dns_enumeration

- file_enumeration

- http_enumeration

- information_gathering_owasp_guide

- miniserv_webmin_enumeration

- ms_sql_server_enumeration

- nfs_enumeration

- osint_recon_ng

- passive_information_gathering

- pop3_enumeration

- ports_emumeration

- rpc_enumeration

- 扫描

- smb_enumeration

- smtp_enumeration

- snmb_enumeration

- vulnerability_scanning

加密 ?️ :

Exploitation ❗:

- computer_network_exploits

- file_inclusion_vulnerabilities

- File_Transfers

- nc_transfers

- networking_pivoting_and_tunneling

- network_pivoting_techniques

- 绕轴旋转

- pivoting_

- 公众利用

- reverse_shell_with_msfvenom

网络 ?:

密码攻击 ✳️ :

Post Exploitation ❗❗:

- Cheatsheet_AVBypass

- Cheatsheet_BuildReviews

- code-execution-reverse-shell-commands

- important-linux-serv-files

特权升级 ⚠️ :

- Cheatsheet_LinuxPrivilegeEsc

- linux_enumeration

- windows_enumeration

- windows_priv_escalation

- windows_priv_escalation_practical

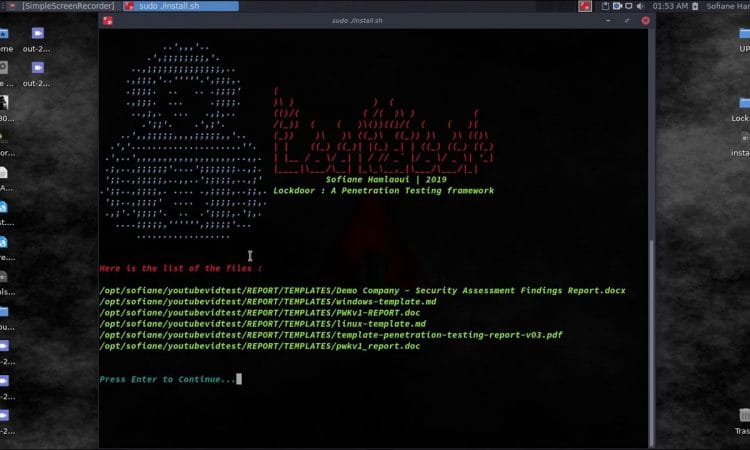

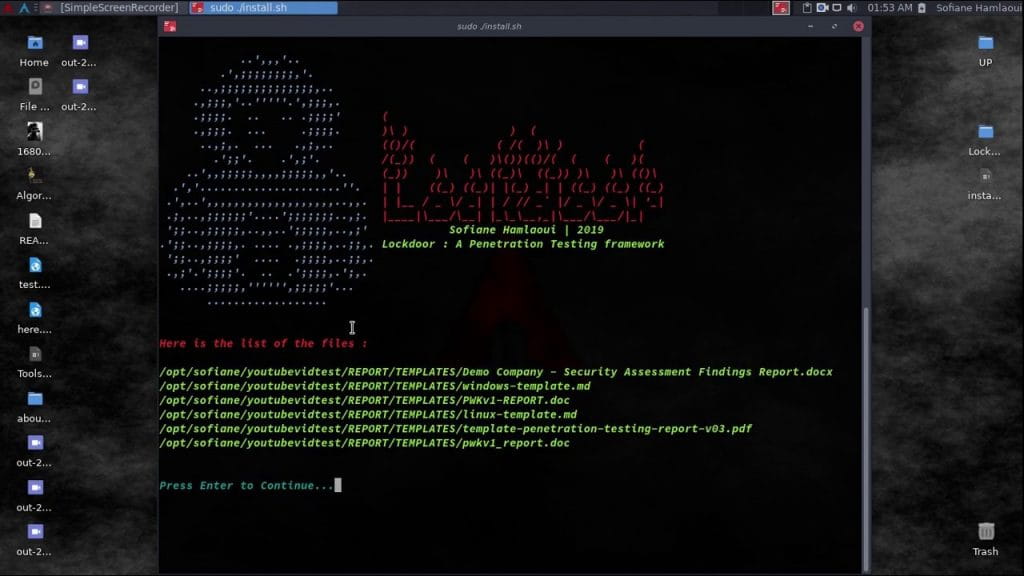

其中与安全评估结果报告模板 ? :

- 发现Report.docx演示公司——安全评估

- linux-template.md

- PWKv1-REPORT.doc

- pwkv1_report.doc

- template-penetration-testing-report-v03.pdf

- windows-template.md

- OSCP-OS-XXXXX-Lab-Report_Template3.2.docx

- OSCP-OS-XXXXX-Exam-Report_Template3.2.docx

- CherryTree_template.ctb

逆向工程 ⚡:

- Buffer_Overflow_Exploit

- buffer_overflows

- gdb_cheat_sheet

- r2_cheatsheet

- win32_buffer_overflow_exploitation

- 64年_ia_32_jmp_instructions

- course_notes

- 调试

- IntelCodeTable_x86

- Radare2小抄

- x86_assembly_x86_architecture

- x86_opcode_structure_and_instruction_overview

社会工程 ? :

行走次数 ? :

网络黑客 ? :

- auxiliary_info.md

- Cheatsheet_ApacheSSL

- Cheatsheet_AttackingMSSQL

- Cheatsheet_DomainAdminExploitation

- Cheatsheet_SQLInjection

- Cheatsheet_VulnVerify.txt

- code-execution-reverse-shell-commands

- file_upload.md

- html5_cheat_sheet

- jquery_cheat_sheet_1.3.2

- sqli

- sqli_cheatsheet

- sqli-quries

- sqli-tips

- web_app_security

- web_app_vulns_Arabic

- Xss_1

- Xss_2

- xss_actionscript

- xxe