目录导航

ATT&CK简介

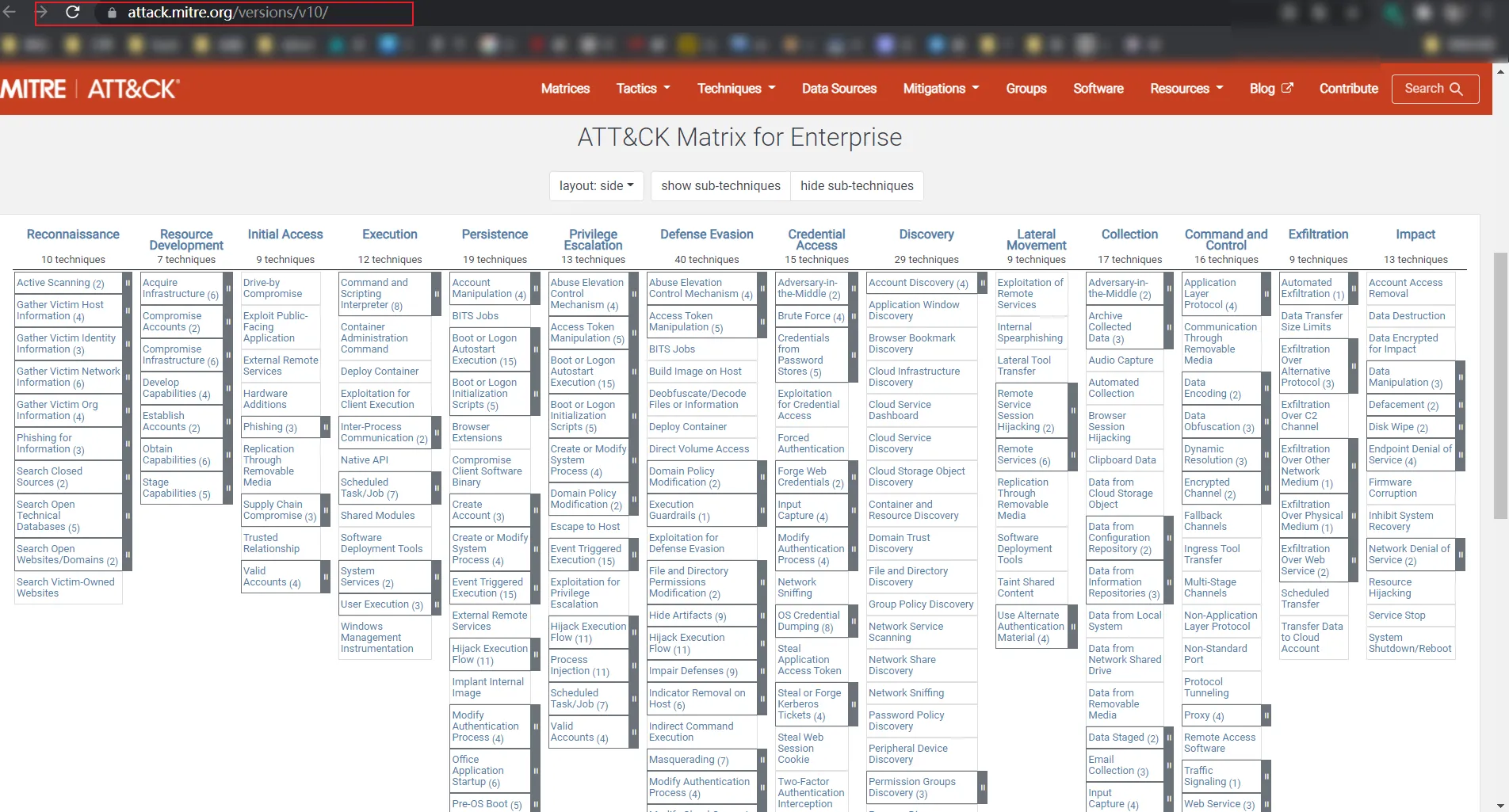

MITRE ATT&CK ®是一个全球可访问的基于现实世界观察的对手战术和技术知识库。ATT&CK 知识库被用作在私营部门、政府以及网络安全产品和服务社区中开发特定威胁模型和方法的基础。

随着 ATT&CK 的创建,MITRE 正在履行其为更安全的世界解决问题的使命——通过将社区聚集在一起开发更有效的网络安全。ATT&CK 是开放的,可供任何个人或组织免费使用。

ATT&CK v10发布日期

| 2021 年 10 月 21 日 |

ATT&CK v10版本官网地址

https://attack.mitre.org/versions/v10/

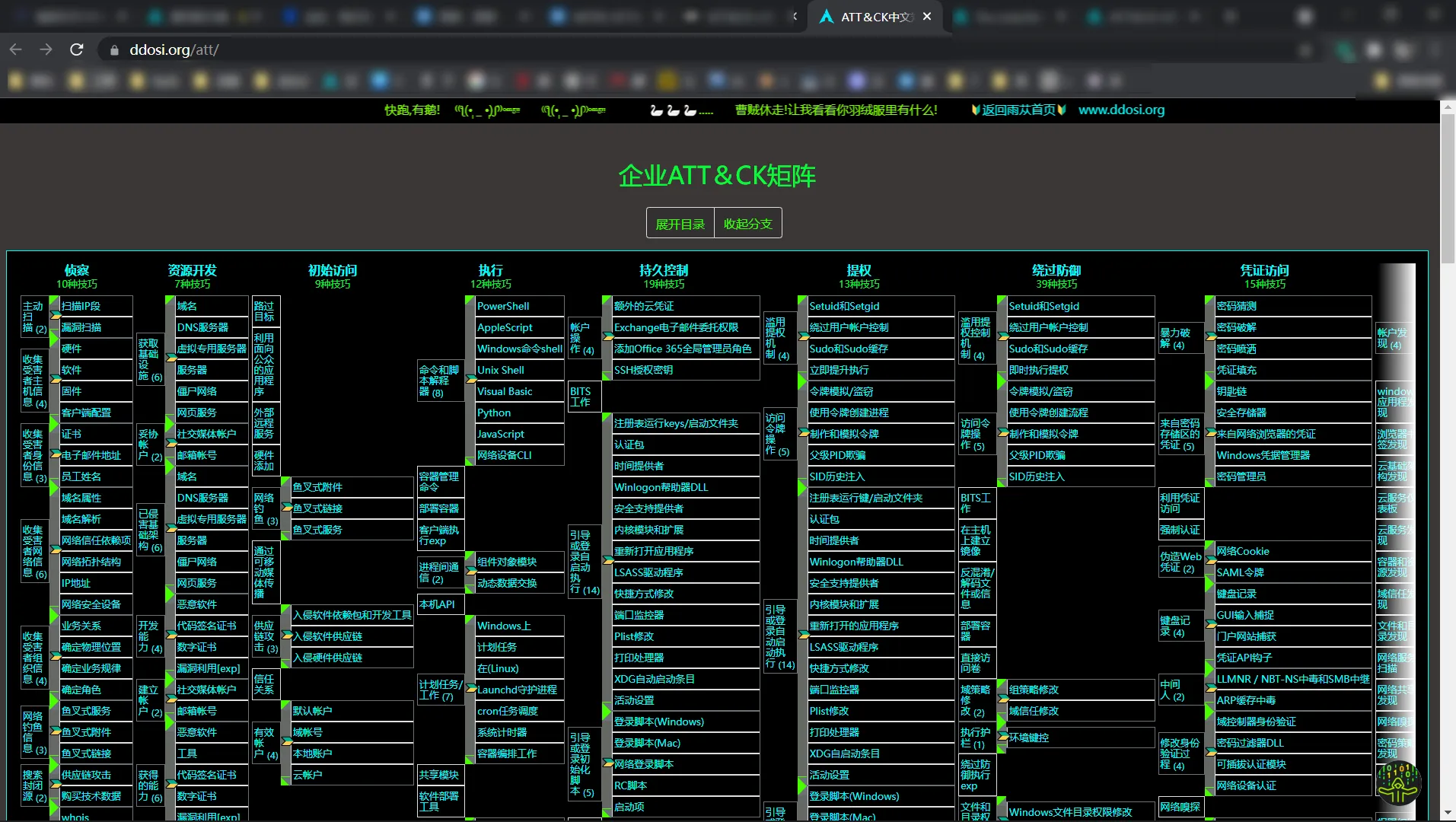

ATT&CK中文版

新增点

“防御绕过” 相比v9版本增加1

“发现” 相比v9版本增加2

ATT&CK v10 更新日志

2021 年 10 月 (v10) ATT&CK 版本更新了适用于企业、移动和 ICS 的技术、组和软件。最大的变化是在 Enterprise ATT&CK 中添加了一组新的数据源和数据组件对象,以补充 ATT&CK v9 中发布的 ATT&CK 数据源名称更改。一个附带的博客文章介绍了这些变化以及跨ATT&CK的各个领域和平台的改进。

在此版本中,我们将T1185和T1557重命名为更具包容性,并弃用了T1053.004以更好地反映对手的行为。

此版本的 ATT&CK for Enterprise 包含 14 个战术、188 个技术、379 个子技术、129 个组和 638 个软件。

Enterprise ATT&CK 中的新数据源和/或组件:

- 活动目录

- 申请日志

- 证书

- 云服务

- 云储存

- 簇

- 命令

- 容器

- 域名

- 驾驶

- 司机

- 文件

- 防火墙

- 固件

- 团体

- 图片

- 实例

- 互联网扫描

- 核心

- 登录会话

- 恶意软件库

- 模块

- 命名管道

- 网络共享

- 网络流量

- 人格魅力

- 荚

- 过程

- 预定作业

- 脚本

- 传感器健康

- 服务

- 快照

- 用户帐号

- 体积

- WMI

- 网络凭证

- Windows 注册表

技巧

企业

新技术:

- 启动或登录自动启动执行:登录项

- 云存储对象发现

- 来自信息库的数据:代码库

- 组策略发现

- 隐藏工件:电子邮件隐藏规则

- 隐藏工件:资源分叉

- 削弱防御:降级攻击

- 削弱防御:安全模式启动

- 伪装:双文件扩展名

- 混淆的文件或信息:HTML 走私

- 反射代码加载

- 服务器软件组件:IIS 组件

- 签名二进制代理执行:MMC

- 签名二进制代理执行:Mavinject

- 系统位置发现:系统语言发现

技术变化:

- 访问令牌操作:使用令牌创建流程

- 帐户发现:本地帐户

- 帐户操作:Exchange 电子邮件委托权限

- 收购基础设施

- 中间对手

- 自动渗漏:流量复制

- 引导或登录自动启动执行:内核模块和扩展

- 启动或登录自动启动执行:Plist 修改

- 浏览器会话劫持

- 蛮力

- 在主机上构建映像

- 云基础设施发现

- 命令和脚本解释器

- 妥协帐户

- 妥协基础设施

- 创建账户:本地账户

- 创建或修改系统进程:启动代理

- 创建或修改系统进程:启动守护进程

- 为影响而加密的数据

- 来自信息库的数据

- 来自本地系统的数据

- 来自可移动媒体的数据

- 发展能力

- 路过妥协

- 电子邮件收集

- 逃到主人身边

- 建立帐户

- 事件触发执行:Unix Shell 配置修改

- 事件触发执行:Windows Management Instrumentation 事件订阅

- 替代协议的渗透

- 通过 C2 通道进行渗透

- 物理介质上的渗透

- 通过 Web 服务进行渗透

- 利用客户端执行

- 外部远程服务

- 文件和目录权限修改:Linux 和 Mac 文件和目录权限修改

- 伪造网络凭证

- 收集受害者主机信息

- 收集受害者组织信息

- 硬件添加

- 隐藏文物

- 劫持执行流程:服务注册表权限弱点

- 削弱防御

- 输入捕获:GUI 输入捕获

- 进程间通信

- 横向刀具转移

- 伪装:伪装任务或服务

- 伪装:从右到左覆盖

- 原生 API

- 网络共享发现

- 操作系统凭据转储

- 混淆的文件或信息

- 获得能力

- 办公应用启动

- 密码策略发现

- 权限组发现

- 网络钓鱼

- 工艺注入

- 远程服务

- 远程系统发现

- 通过可移动媒体复制

- 计划任务/作业:在 (Linux)

- 计划任务/作业:容器编排作业

- 计划任务/作业:Cron

- 计划任务/作业:Systemd 计时器

- 服务器软件组件

- 共享模块

- 签名二进制代理执行:Mshta

- 签名二进制代理执行:Rundll32

- 签名脚本代理执行:PubPrn

- 舞台能力

- 窃取 Web 会话 Cookie

- 窃取或伪造 Kerberos 票证

- 颠覆信任控制

- 系统信息发现

- 系统网络配置发现

- 系统所有者/用户发现

- 系统服务发现

- 系统服务

- 污染共享内容

- 受信任的开发人员实用程序代理执行:MSBuild

- 使用替代认证材料

- 用户执行

- 有效账户

- 虚拟化/沙盒规避

- Windows 管理规范

次要技术变化:

- 访问令牌操作

- 帐户发现

- 账户操作

- 自动过滤

- 引导或登录自动启动执行

- 命令和脚本解释器:Python

- 妥协客户端软件二进制文件

- 创建账户

- 创建或修改系统进程

- 来自密码存储的凭据

- 来自信息库的数据:Confluence

- 来自信息库的数据:Sharepoint

- 事件触发执行

- 执行护栏

- 利用面向公众的应用程序

- 文件和目录发现

- 文件和目录权限修改

- 劫持执行流程

- 主机上的指标删除

- 输入捕捉

- 伪装

- 修改认证过程

- 代理

- 计划任务/作业

- 服务器软件组件:传输代理

- 签名二进制代理执行

- 签名脚本代理执行

- 窃取或伪造 Kerberos 票证:AS-REP 烘焙

- 系统位置发现

- 受信任的开发人员实用程序代理执行

- 使用替代身份验证材料:应用程序访问令牌

- 使用替代认证材料:传递哈希

- 使用替代认证材料:传递票证

技术撤销:无变化

技术弃用:

- 任务计划/工作:的launchd

移动的

新技术:

技术变化:

细微的技术变化:无变化

技术撤销:无变化

技术弃用:无变化

软件

企业

新软件:

- AppleSeed

- Avaddon

- BADFLICK

- BLUELIGHT

- Babuk

- Bad Rabbit

- BoomBox

- BoxCaon

- Chaes

- Clop

- Conficker

- CostaBricks

- Cuba

- DEATHRANSOM

- EKANS

- Ecipekac

- EnvyScout

- FIVEHANDS

- FYAnti

- GrimAgent

- HELLOKITTY

- Industroyer

- JSS Loader

- KillDisk

- Kobalos

- LiteDuke

- MarkiRAT

- NativeZone

- Nebulae

- ObliqueRAT

- P8RAT

- PS1

- Peppy

- ProLock

- QakBot

- RainyDay

- SMOKEDHAM

- Seth-Locker

- SideTwist

- Siloscape

- Sliver

- SodaMaster

- SombRAT

- SpicyOmelette

- Stuxnet

- TRITON

- Turian

- VaporRage

- WastedLocker

- Wevtutil

- XCSSET

- xCaon

软件改动:

- Aria-body

- Bandook

- Bazar

- Bisonal

- BloodHound

- Bundlore

- Carberp

- China Chopper

- Cobalt Strike

- Conti

- Crimson

- Dok

- Dridex

- DropBook

- Emissary

- Empire

- FatDuke

- GuLoader

- Hildegard

- Impacket

- Kerrdown

- Keydnap

- Kinsing

- LaZagne

- Lokibot

- LoudMiner

- Lucifer

- Maze

- Metamorfo

- MimiPenguin

- Mimikatz

- MiniDuke

- NETWIRE

- Net

- Nltest

- OSX/Shlayer

- OSX_OCEANLOTUS.D

- Octopus

- OwaAuth

- PoisonIvy

- PowerSploit

- PsExec

- QuasarRAT

- REvil

- RGDoor

- Ryuk

- SUNBURST

- SharpStage

- Spark

- SynAck

- Taidoor

- ThiefQuest

- TrickBot

- Zeus Panda

- certutil

- esentutl

次要软件更改:

软件撤销:无变化

软件弃用:无变化

移动的

新软件:

软件改动:

次要软件更改:无更改

软件撤销:无变化

软件弃用:无变化

团体

企业

新组织:

- Andariel

- BackdoorDiplomacy

- CostaRicto

- Ferocious Kitten

- IndigoZebra

- Nomadic Octopus

- TeamTNT

- Tonto Team

- Transparent Tribe

组变化:

- APT-C-36

- APT1

- APT19

- APT28

- APT29

- APT3

- APT32

- APT33

- APT37

- APT38

- APT39

- APT41

- BRONZE BUTLER

- Blue Mockingbird

- Carbanak

- Chimera

- Cleaver

- Cobalt Group

- CopyKittens

- Dark Caracal

- DarkHydrus

- DarkVishnya

- Dragonfly

- Dragonfly 2.0

- FIN10

- FIN4

- FIN5

- FIN6

- FIN7

- FIN8

- Frankenstein

- Gorgon Group

- Inception

- Indrik Spider

- Ke3chang

- Kimsuky

- Lazarus Group

- Leafminer

- Leviathan

- Magic Hound

- Mustang Panda

- Naikon

- Night Dragon

- OilRig

- Patchwork

- PittyTiger

- Sandworm Team

- Silence

- TA505

- TA551

- TEMP.Veles

- Threat Group-3390

- Thrip

- Turla

- WIRTE

- Whitefly

- Wizard Spider

- menuPass

小组变化:

集团撤销:

- 偷来的铅笔(被Kimsuky撤销)

组弃用:

移动的

新组:没有变化

组变化:

小组变化:无变化

组撤销:无变化

组弃用:无变化

缓解措施

企业

新的缓解措施:

缓解变化:无变化

轻微的缓解变化:无变化

缓解撤销:无变化

缓解措施弃用:无变化

移动的

新的缓解措施:没有变化

缓解变化:无变化

轻微的缓解变化:无变化

缓解撤销:无变化

缓解措施弃用:无变化

更多详细信息查看https://medium.com/mitre-attack/

关于ATT&CK更多内容参考如下文章:

http://www.ddosi.org/?s=att