目录导航

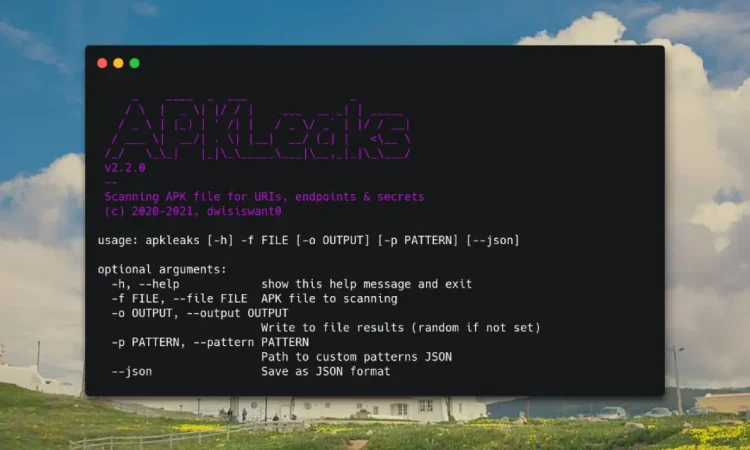

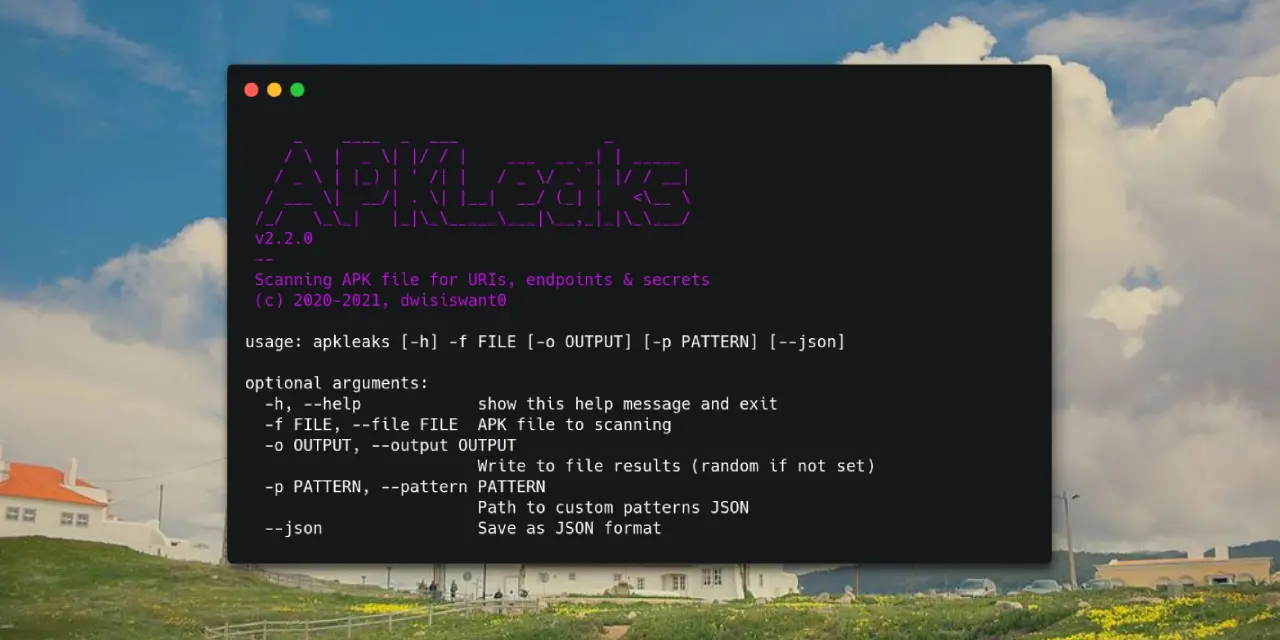

apkleaks 简介

自动扫描APK文件中的URI端点和敏感信息。

Scanning APK file for URIs, endpoints & secrets.

安装

安装APKLeaks非常简单:

使用 PyPi安装

$ pip3 install apkleaks

源安装

克隆存储库并安装要求:

$ git clone https://github.com/dwisiswant0/apkleaks $ cd apkleaks/ $ pip3 install -r requirements.txt

Docker安装

运行以下命令拉取 Docker 镜像:

$ docker pull dwisiswant0/apkleaks:latest

依赖项

APKLeaks 使用jadx反汇编程序来反编译 APK 文件。如果您的系统中没有 jadx,它会提示您下载它。

用法

简单地:

$ apkleaks -f ~/path/to/file.apk # from Source $ python3 apkleaks.py -f ~/path/to/file.apk # or with Docker $ docker run -it --rm -v /tmp:/tmp dwisiswant0/apkleaks:latest -f /tmp/file.apk

选项

以下是它支持的所有选项。

| 参数 | 描述 | 例子 |

|---|---|---|

| -f,–file | APK 文件扫描 | apkleaks -f file.apk |

| -o,–output | 写入文件结果(若未设置则随机) | apkleaks -f file.apk -o results.txt |

| -p,–pattern | 自定义模式 JSON 的路径 | apkleaks -f file.apk -p custom-rules.json |

| -a,–args | 反汇编程序参数 | apkleaks -f file.apk --args="--deobf --log-level DEBUG" |

| –json | 保存为 JSON 格式 | apkleaks -f file.apk -o results.json --json |

输出

一般来说,如果您不提供-o参数,那么它将自动生成结果文件。

提示

默认情况下,它还会以文本格式保存结果,--json如果您想要 JSON 输出格式,请使用参数。

模式

可以使用以下参数添加自定义模式,以提供JSON 文件格式的敏感搜索规则--pattern /path/to/custom-rules.json: 。如果未设置文件,该工具将使用在regexes.json文件中找到的默认模式。

以下是自定义模式文件的示例:

// custom-rules.json

{

"Amazon AWS Access Key ID": "AKIA[0-9A-Z]{16}",

// ...

}

要使用这些自定义规则运行该工具,请使用以下命令:

$ apkleaks -f /path/to/file.apk -p rules.json -o ~/Documents/apkleaks-results.txt

参数(反汇编程序)

我们给予用户完全的自由来传递反汇编器参数。例如,如果你想在jadx反编译过程中激活线程,你可以添加-a/--args参数,例如:--args="--threads-count 5"。

$ apkleaks -f /path/to/file.apk -a "--deobf --log-level DEBUG"

警告

请注意我们用来防止冲突的默认反汇编程序参数。

下载地址

项目地址

GitHub:

https://github.com/dwisiswant0/apkleaks

转载请注明出处及链接